Só em janeiro de 2025, o NIST recebeu um número impressionante de 4085 vulnerabilidades, criando um início de ano de risco excecionalmente elevado à medida que aumenta o número de ameaças exploradas ativamente. Entre elas, destaca-se a CVE-2025-21298, uma vulnerabilidade RCE (execução remota de código) de clique zero no Microsoft Windows OLE com uma pontuação CVSS de 9,8. Esta falha de segurança permite que os atacantes comprometam os sistemas simplesmente induzindo os utilizadores a pré-visualizar um e-mail RTF malicioso no Outlook - sem necessidade de cliques.

Neste blogue, analisamos as nuances técnicas desta vulnerabilidade, exploramos como o OPSWAT MetaDefender Core atenua essas ameaças de dia zero e fornece recomendações acionáveis para as empresas.

Compreender a vulnerabilidade

Aproveitamento de uma técnica de ataque Zero-Click

Um ataque de clique zero explora vulnerabilidades de software para lançar um ataque sem qualquer interação do utilizador. Isto significa que o malware pode ser instalado ou outras acções maliciosas podem ser executadas no dispositivo de um utilizador sem que o alvo clique numa ligação, abra um ficheiro ou tome qualquer ação, o que o torna especialmente perigoso e difícil de detetar.

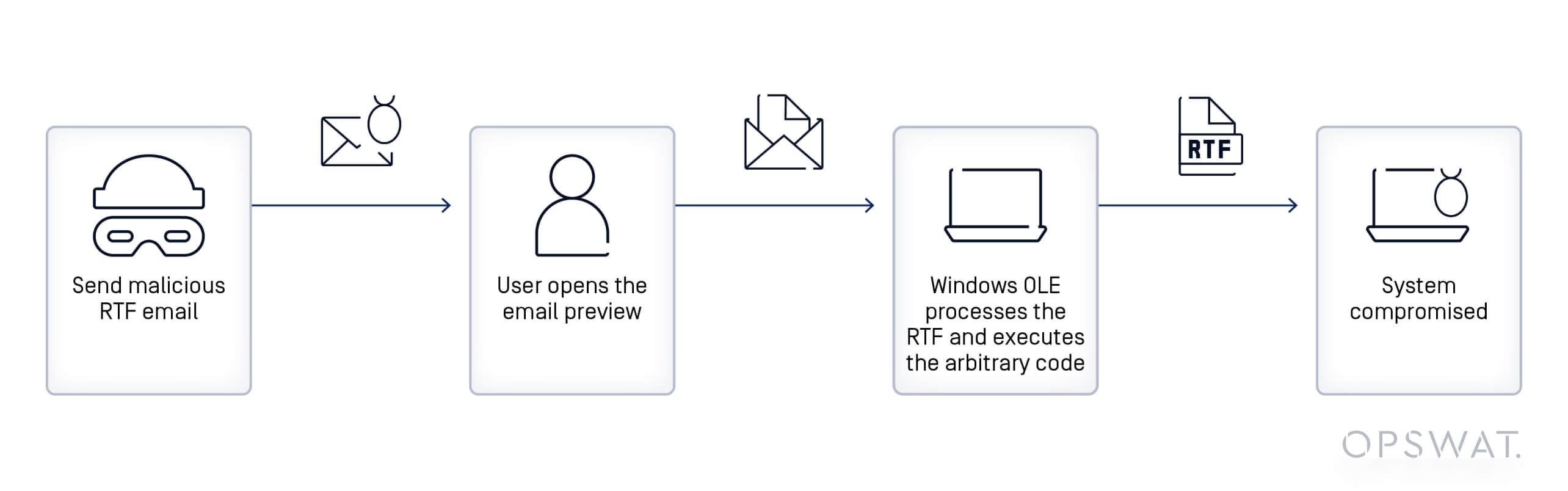

CVE-2025-21298 Fluxo de ataque

A vulnerabilidade existe no sistema OLE do Windows, especificamente no ole32.dll da biblioteca UtOlePresStmToContentsStm função. Esta função trata da conversão de dados em estruturas de armazenamento OLE, mas contém um problema de corrupção de memória que os atacantes podem explorar para executar código arbitrário.

O atacante envia por correio eletrónico um documento RTF especialmente elaborado que contém objectos OLE maliciosos. Ao chegar ao sistema da vítima, o cliente de correio eletrónico processa o anexo quando o destinatário abre ou pré-visualiza a mensagem no Microsoft Outlook. O sistema Windows OLE envolve-se com objectos incorporados, utilizando o vulnerável UtOlePresStmToContentsStm para o processamento OLE.

Durante esta fase, a função tenta converter dados dentro de estruturas de armazenamento OLE, resultando em corrupção de memória. Esta corrupção de memória permite o RCE, dando aos atacantes a capacidade de executar comandos arbitrários no sistema comprometido com os mesmos privilégios que o utilizador atual.

Um exploit de prova de conceito para o CVE-2025-21298 já foi publicado no GitHub para reproduzir este ataque.

Prevenir a vulnerabilidade de dia zero com o OPSWAT MetaDefender Core

As vulnerabilidades de dia zero representam as ameaças mais difíceis na cibersegurança moderna, uma vez que surgem inesperadamente e podem ser exploradas antes de os fornecedores terem tempo para lançar correcções. Estas falhas críticas permitem frequentemente o comprometimento imediato do sistema, dando aos defensores um tempo mínimo para reagir. A CVE-2025-21298 é uma vulnerabilidade de dia zero particularmente perigosa.

OPSWAT MetaDefender Core está posicionado na vanguarda da deteção e prevenção avançada de ameaças, oferecendo uma abordagem de segurança em várias camadas que é particularmente eficaz contra ataques de dia zero como o CVE-2025-21298. Ele aproveita o MetaScan™ Multiscanning, Deep CDR™ e Adaptive Sandbox para detetar e neutralizar ameaças antes que estas possam atingir sistemas críticos.

Como primeira linha de defesa, o MetaScan Multiscanning analisa o anexo do e-mail que contém o ficheiro RTF malicioso. Cinco dos 34 mecanismos podem detetar o CVE-2025-21298.

Em seguida, Deep CDR higieniza proativamente os arquivos, removendo elementos potencialmente maliciosos e preservando a usabilidade do arquivo. Para mitigar os riscos associados ao CVE-2025-21298, primeiro habilitamos "Remover objeto incorporado" para RTF no painel de configuração Deep CDR .

Uma vez ativado, Deep CDR identifica este objeto incorporado como um nó suspeito e remove o RTF.

Enquanto Deep CDR se concentra na remoção de objetos maliciosos e na sanitização de arquivos, o Adaptive Sandbox fornece uma camada adicional de proteção usando detonação baseada em emulação para analisar comportamentos maliciosos e IOCs (indicadores de comprometimento).

Recomendações de implementação

- Implante Deep CDR nos gateways de email para higienizar todos os arquivos recebidos com RTFs incorporados.

- Configure o Adaptive Sandbox para detonar com segurança ficheiros suspeitos antes da entrega.

- Implementar um controlo exaustivo das potenciais tentativas de exploração.

Porque é que as empresas confiam na OPSWAT para a Advanced Threat Detection e prevenção Advanced Threat Detection

As organizações de vários sectores, incluindo finanças, saúde e infra-estruturas críticas, confiam no OPSWAT MetaDefender Core para:

- Proteção Zero-Day líder do setor: Medidas de segurança avançadas, como Deep CDR e Adaptive Sandbox , oferecem uma defesa sem igual contra ameaças emergentes.

- Suporte à conformidade regulamentar: As soluções OPSWAT ajudam na conformidade com as normas de segurança, como GDPR, HIPAA e NIST, garantindo políticas rigorosas de higienização de ficheiros.

- Integração perfeita com a infraestrutura de segurança existente: MetaDefender Core integra-se com SIEMs, firewalls e plataformas de proteção de terminais para uma deteção e prevenção abrangentes de ameaças.

- Escalabilidade para ambientes empresariais: Concebido para lidar com grandes volumes de dados, garantindo a segurança sem comprometer o desempenho.

Reflexões finais

O CVE-2025-21298 representa uma séria ameaça para as organizações, mas com medidas de segurança proactivas, as empresas podem evitar violações catastróficas. OPSWAT MetaDefender Core, com as suas capacidades Deep CDR, MetaScan Multiscanning e Adaptive Sandbox , fornece proteção de ponta contra exploits de dia zero. Ao implementar estratégias de segurança multicamadas e ao tirar partido das tecnologias avançadas de prevenção de ameaças da OPSWAT, as organizações podem neutralizar eficazmente as ciberameaças emergentes e salvaguardar os seus activos críticos.