Os operadores de água e águas residuais gerem os riscos cibernéticos enquanto mantêm as instalações a funcionar sem interrupções. Os adversários visam tanto os sistemas comerciais como os operacionais, muitas vezes através da troca rotineira de ficheiros e de serviços de terceiros. A dispersão dos locais e a atividade dos contratantes aumentam a variabilidade na forma como os suportes são manuseados. Controlos consistentes e auditáveis para suportes removíveis são um requisito prático.

Panorama do setor

De acordo com o Global Cybersecurity Outlook 2025 do Fórum Económico Mundial, 72% das organizações inquiridas afirmam que os riscos cibernéticos aumentaram no último ano. 54% das grandes organizações citam os desafios de terceiros e da cadeia de abastecimento como o maior obstáculo à resiliência, o que complica os controlos entre fornecedores e parceiros de campo. A preparação regional varia para incidentes graves que visam infraestruturas críticas, sublinhando o risco sistémico se os serviços de abastecimento de água forem afetados.

A geopolítica afeta a estratégia em quase 60% das organizações, aumentando a probabilidade de ataques indiretos a infraestruturas críticas. Entidades do setor público, que incluem serviços públicos regionais, relatam níveis de confiança em resiliência diferentes dos seus pares privados.

Ameaças transmitidas por ficheiros e relevantes para OT

O Relatório sobre o Panorama OPSWAT para 2025 observa uma pressão crescente sobre a cibersegurança OT e infraestruturas críticas, incluindo serviços públicos. Os adversários combinam motivos financeiros com espionagem, aumentando o risco de interrupção operacional. Abaixo estão os principais tipos de ameaças transmitidas por ficheiros que afetam atualmente a OT e as infraestruturas críticas.

Vetores baseados em ficheiros

PDFs, arquivos e HTML continuam sendo os meios mais comuns de transporte de malware, e o contrabando de HTML está a aumentar.

Exemplo: Um fornecedor chega com uma USB um ZIP do projeto e um PDF para envio. Um script oculto é acionado quando o ZIP é descompactado numa estação de trabalho de engenharia, com o objetivo de se infiltrar nos sistemas da fábrica, a menos que a mídia seja verificada na entrada e validada novamente no uso por meio de verificações de endpoint.

Phishing e engenharia social

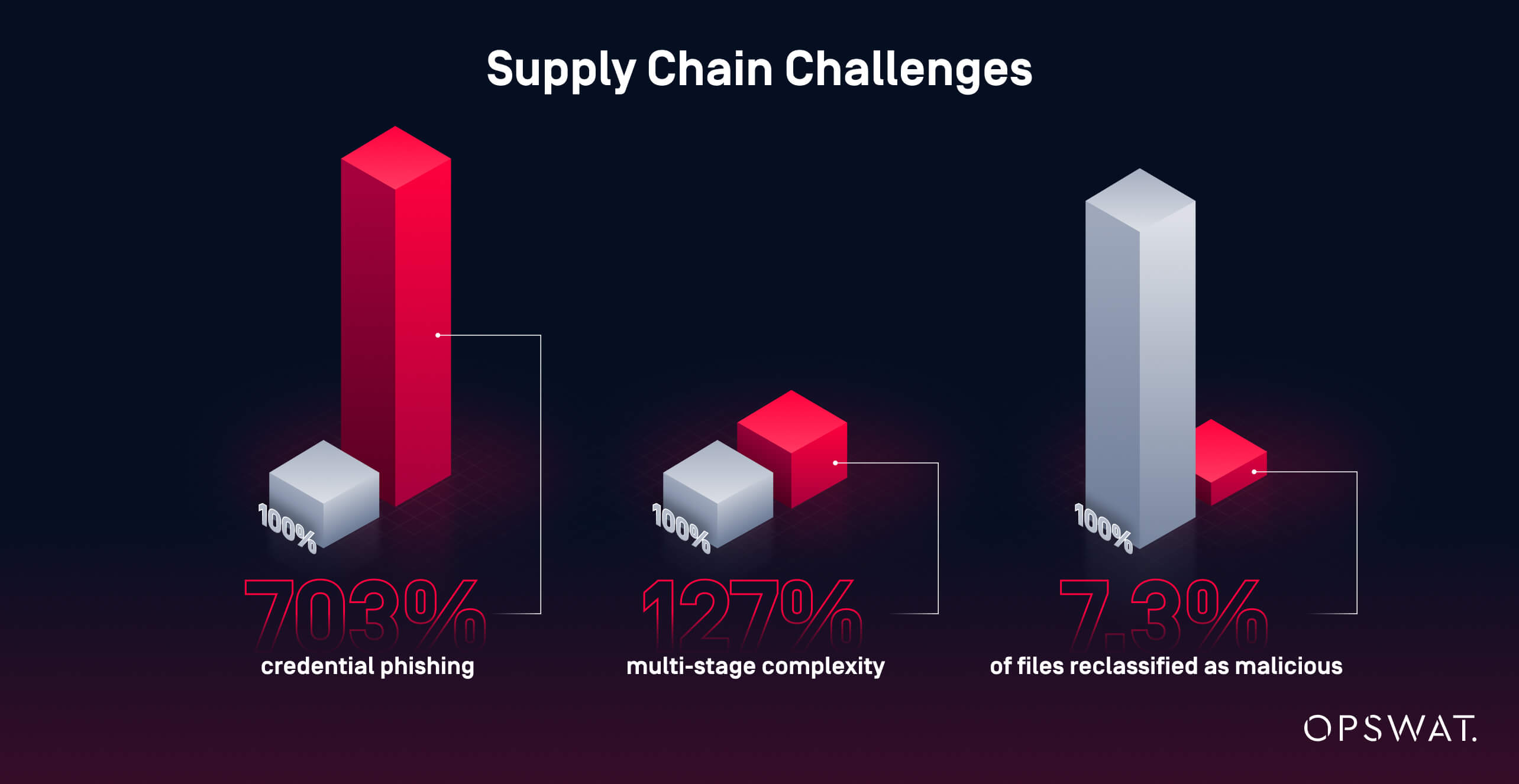

As violações motivadas por e-mail geralmente começam com o roubo de credenciais ou scripts sem ficheiros que preparam cargas úteis. Um estudo mencionado no OPSWAT registou um aumento de 703% nas campanhas de phishing de credenciais.

Exemplo: O computador portátil de um empreiteiro é alvo de phishing fora do local e, em seguida, usado para copiar relatórios «limpos» para uma USB uma visita ao local. A carga útil preparada acompanha a unidade e seria executada assim que aberta dentro da fábrica, sem verificação e validação do terminal.

Cadeias de ataque

O malware multistágio está cada vez mais complexo, e a triagem com um único mecanismo ou apenas assinatura pode deixar passar ameaças que são detectadas posteriormente por uma análise mais profunda. OPSWAT mostra um aumento de 127% na complexidade multistágio e que 7,3% dos ficheiros não detectados por feeds públicos foram reclassificados como maliciosos.

Exemplo: um arquivo com um ficheiro de configuração aparentemente inofensivo passa por uma única verificação do motor antivírus e, em seguida, extrai um componente de segunda fase após ser aberto num host intermediário. Sem várias verificações antivírus na entrada e validação no uso, a ativação retardada pode passar despercebida no ambiente de controlo.

Por que isso foi importante para o nosso cliente

A organização opera instalações dispersas que historicamente aceitam dados de mídias removíveis e dispositivos de contratados. Sem varreduras obrigatórias e auditáveis e autorização do utilizador nos pontos de entrada, um único ficheiro infetado poderia interromper processos de tratamento, provocar paralisações dispendiosas ou minar a confiança do público. O perfil de risco corresponde às tendências do setor, onde malware baseado em ficheiros, invasões por phishing e exposições da cadeia de suprimentos se cruzam com operações sempre ativas que atendem a milhões de pessoas.

Perímetro reforçado para todos os locais

Uma OPSWAT padronizada agora controla todas as mídias removíveis antes que elas entrem em contato com os sistemas da fábrica ou do escritório do provedor de serviços públicos. Na prática, cada local tem um ponto de entrada previsível, registros consistentes de quem verifica o quê e quando, e uma maneira repetível de manter mídias não verificadas fora das redes de controle. A verificação no uso é aplicada pelo MetaDefender Endpoint nos terminais.

MetaDefender Kiosk e App

As unidades fixas MetaDefender Desktop são agora a primeira paragem para quaisquer dispositivos de mídia removíveis, como USB , cartões SD ou discos direcionados para sistemas operacionais. A gestão de visitantes restringe o uso do quiosque a pessoal autenticado, portanto, funcionários e contratados devem autenticar-se com credenciais da empresa para digitalizar a mídia e receber um resultado de aprovação ou bloqueio.

Kiosk agora adiciona três controlos avançados ao Multiscanning. A tecnologia Deep CDR™ desconstrói e regenera ficheiros para remover conteúdo ativo, fornecendo cópias seguras contra ameaças para os tipos permitidos. O Proactive DLP™ inspeciona ficheiros em busca de dados confidenciais e, de acordo com a política, bloqueia ou edita antes da liberação. File-based Vulnerability Assessment instaladores, firmware e pacotes de software em busca de vulnerabilidades conhecidas e bloqueia itens que não cumprem a política.

Kiosk MetaDefender Kiosk estende o mesmo fluxo de trabalho a estações de trabalho autorizadas em escritórios e espaços de engenharia. Locais com conectividade limitada seguem fluxos de trabalho idênticos, incluindo aplicação offline, para que locais isolados recebam as mesmas verificações de digitalização, higienização, DLP e vulnerabilidade antes de qualquer transferência.

Validação deEndpoint MetaDefender

Depois que os ficheiros são verificados pelo MetaDefender Kiosk, MetaDefender Endpoint verifica, no momento da utilização, se a mídia foi verificada de acordo com as políticas aplicadas e se os ficheiros permanecem inalterados.

Se alguma coisa mudar, o acesso é bloqueado até que o item seja novamente verificado e revalidado. Isso elimina a falha comum em que mídias limpas se tornam arriscadas após edições de conteúdo ou adições de ficheiros. Também adiciona uma camada de segurança em pontos de entrada que nem sempre ficam próximos a um quiosque, incluindo redes isoladas ou locais com baixa conectividade.

Metascan Multiscanning

Multiscanning Metascan™ Multiscanning a primeira etapa de inspeção no quiosque. Para esta implementação, ele é configurado com 12 motores antivírus para aumentar a cobertura de detecção e reduzir os pontos cegos de um único motor. A política aplica conjuntos de motores por tipo de ficheiro e inspeciona arquivos e conteúdo aninhado antes de qualquer decisão de liberação. Multiscanning da mesma forma em locais conectados e isolados, e alimenta resultados limpos ou sinalizados na tecnologia Deep CDR™, Proactive DLP e File-based Vulnerability Assessment com o fluxo de trabalho do local.

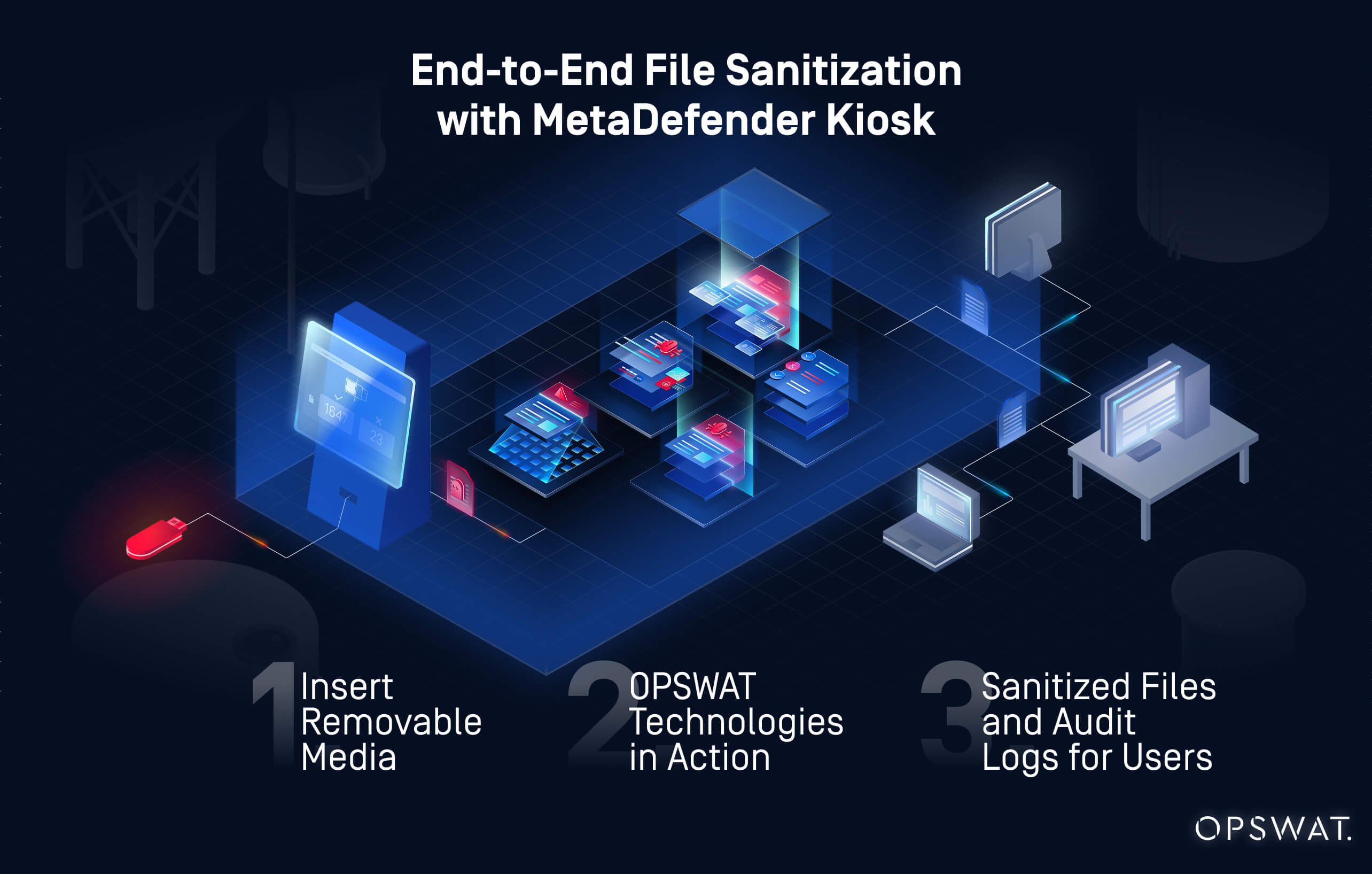

Como funciona, do início ao fim

- O utilizador autentica-se numKiosk MetaDefender Kiosk numa estação de trabalho aprovada e insere a mídia. Os ficheiros são verificados com o Metascan Multiscanning outros controlos de política.

- As ações políticas são aplicadas conforme necessário, incluindo a tecnologia Deep CDR™, Proactive DLP e verificações de vulnerabilidade baseadas em ficheiros, antes do lançamento.

- Kiosk uma assinatura de validação e regista os hashes dos ficheiros que são permitidos.

- MetaDefender Endpoint verifica a assinatura do quiosque e os hashes dos ficheiros.

- Os registos e relatórios de auditoria documentam quem faz a verificação, o que é verificado e quando, apoiando a conformidade.

O que mudou na prática

- Controlo: Media através de pontos de controlo controlados, não através de USBs e discos ad hoc.

- Autenticação: Somente pessoal autenticado pode usar quiosques para digitalizar e transferir arquivos

- Aplicação de verificação: os terminais que executam MetaDefender Endpoint permitem o acesso apenas a mídias e arquivos verificados pelas políticas aplicadas.

- Revalidação: O conteúdo modificado é sinalizado e encaminhado de volta para nova verificação até ser validado.

- Consistência: locais com isolamento físico e conectados seguem o mesmo fluxo de trabalho, melhorando a consistência entre os locais

- Os ficheiros higienizados e em conformidade com as políticas são liberados, enquanto os itens vulneráveis ou confidenciais são bloqueados ou editados antes do uso.

Construindo uma defesa preditiva

Com o programa de controlo de mídia implementado, o foco muda para escala, visibilidade e melhoria contínua.Central Management My OPSWAT Central Management relatórios e registosKiosk MetaDefender Kiosk e centraliza eventos de verificação, registos de acesso de utilizadores, ações de política e resultados de validação de terminais em todos os sites.

As equipas de operações e segurança analisam tendências, aperfeiçoam políticas e planeiam a capacidade utilizando uma única fonte de informação. O mesmo conjunto de dados apoia os relatórios de conformidade e a preparação para incidentes em instalações de água e águas residuais.

Os próximos passos sugeridos incluem:

- Análise centralizada para revelar padrões de utilização de meios de comunicação e ameaças bloqueadas

- Ajuste de políticas com base em dados de tendências, incluindo configuração do motor e fluxos de trabalho

- Expansão faseada para locais e empreiteiros adicionais para controlos consistentes

Plantas mais fortes, região mais segura

A organização substituiu o manuseamento de mídia ad hoc e sem segurança por um processo consistente e aplicado em todas as fábricas e escritórios.Kiosk MetaDefender Kiosk, MetaDefender Endpoint e o Metascan Multiscanning controlos de verificação antes da entrada (verificação no quiosque antes da transferência) e controlos de verificação durante a utilização (verificações no terminal que permitem apenas ficheiros aprovados pelo quiosque e não alterados). O resultado é um risco operacional menor, uma responsabilização mais clara e um caminho repetível para a melhoria contínua.

Quer uma demonstração direta? Entre em contacto connosco para ver como MetaDefender Kiosk funcionar no seu ambiente.