Os especialistas em segurança salientam a necessidade de "defesa em profundidade" para proteger as redes empresariais dos cibercriminosos. Esta abordagem envolve a colocação em camadas de várias defesas, incluindo firewalls de aplicações Web (WAF), controladores de entrega de aplicações (ADC) e soluções de transferência de ficheiros geridos (MFT). Estes dispositivos de segurança de rede tornaram-se essenciais para as organizações protegerem os seus dados, propriedade intelectual e activos de rede. Foram concebidos para identificar e impedir várias ameaças à segurança, como DDoS, e oferecem gestão do tráfego de rede, proteção de aplicações e de API .

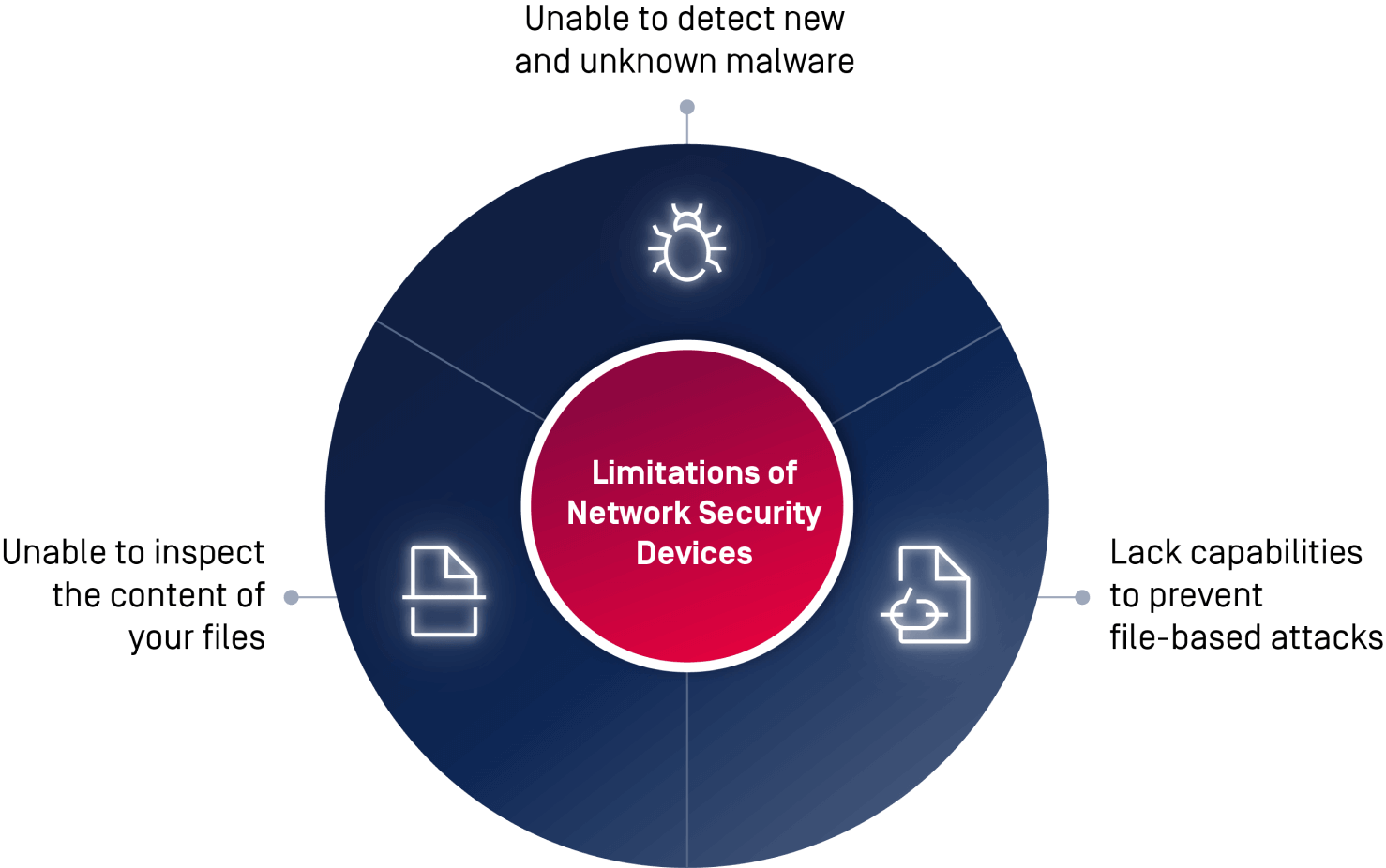

Embora os dispositivos de segurança de nuvem e de rede tenham se mostrado eficazes na proteção de redes, eles têm limitações. Para reduzir os riscos causados por essas limitações, a segurança da nuvem e da rede segue o modelo de responsabilidade partilhada. Se depender apenas dos dispositivos de segurança de rede, é difícil obter visibilidade do conteúdo oculto no tráfego de rede, o que torna difícil para as equipas de segurança identificar e lidar com ameaças mais complexas, como os dias zero e o malware evasivo avançado. Estas limitações realçam a necessidade de soluções de inspeção de conteúdos que proporcionem uma visibilidade mais profunda dos conteúdos para melhorar a postura de segurança de uma organização.

Índice

- O que é a inspeção de conteúdos?

- Desafio da cibersegurança: carregamentos de ficheiros maliciosos

- Vantagens da inspeção de conteúdos

- Limitações das soluções de firewalls, ADC e MFT

- O modelo de responsabilidade partilhada em matéria de cibersegurança exige a inspeção de conteúdos

- Principais tecnologias de inspeção de conteúdos

- Tráfego de rede preparado para o futuro: active a inspeção de conteúdos com ICAP

O que é a inspeção de conteúdos?

A inspeção de conteúdos é um método de prevenção de perda de dados, anti-malware e ao nível da rede que identifica código malicioso e dados sensíveis através da análise de ficheiros em trânsito.

A inspeção de conteúdos começa normalmente com um proxy de rede, um equilibrador de carga ou um dispositivo de rede semelhante. Este funciona como um intermediário entre o utilizador e o conteúdo solicitado. O proxy retransmite o tráfego de rede que contém o conteúdo do ficheiro e passa esse conteúdo para o software antivírus (AV) que analisa o conteúdo em busca de potenciais ameaças ou violações de políticas.

Quando a inspeção de conteúdos está activada, o dispositivo de rede examina os ficheiros que passam por ele, incluindo o URL, cabeçalhos e cargas úteis. Aplica regras e definições predefinidas para procurar padrões específicos ou palavras-chave que possam indicar conteúdo malicioso ou inadequado. As expressões regulares são frequentemente utilizadas para definir estes padrões e facilitar uma correspondência de conteúdos mais avançada. Esta técnica envolve o exame de dados para encontrar padrões em metadados e palavras-chave indicativas de segurança e sensibilidade. Por exemplo, criar uma expressão regular personalizada para números de segurança social e de cartões de crédito ou para a palavra-chave "confidencial".

O processo de inspeção de conteúdos pode envolver várias fases e acções. Pode filtrar domínios proibidos, bloquear o acesso a sítios Web específicos, analisar ficheiros em busca de vírus ou examinar documentos, como PDFs, em busca de informações sensíveis.

A inspeção de conteúdos é uma ferramenta útil para as organizações manterem a segurança, o controlo e a conformidade do seu tráfego de rede. Ao monitorizar e filtrar ativamente o conteúdo, ajuda a evitar o acesso não autorizado, as violações de dados, as infecções por malware e outros riscos potenciais. A inspeção de conteúdos pode ser personalizada para se alinhar com as necessidades e requisitos específicos de uma organização, permitindo aos administradores definir o nível de controlo e proteção.

Inspeção de conteúdos Desafios da cibersegurança

Uploads de ficheiros maliciosos

Os ficheiros maliciosos representam uma ameaça significativa para a segurança da rede. Os ficheiros estão constantemente a ser transferidos para dentro e para fora da rede, e cada ficheiro pode conter ameaças conhecidas ou desconhecidas. Malware, vírus e outros conteúdos maliciosos podem ser transferidos sem o conhecimento do administrador, colocando todo o sistema em risco.

Estes ficheiros podem causar uma série de problemas, desde pequenos problemas no sistema até grandes violações de dados e ataques que podem resultar na perda de informações sensíveis. Como resultado, é necessário ter medidas de segurança eficazes para detetar e evitar carregamentos de ficheiros maliciosos, garantindo que os utilizadores e as redes permanecem seguros.

Dados sensíveis

O armazenamento e o envio de dados sensíveis apresentam riscos significativos. As violações de dados e os ciberataques podem resultar no roubo de informações pessoais e confidenciais, levando ao roubo de identidade, perdas financeiras e danos à reputação. Além disso, o não cumprimento das regras e regulamentos de proteção de dados pode ter consequências legais e financeiras.

Vantagens da inspeção de conteúdos

A inspeção do conteúdo que circula na sua rede proporciona três grandes vantagens: detecta malware e ameaças desconhecidas escondidas no conteúdo, ajuda a sua organização a cumprir os regulamentos de proteção de dados e proporciona visibilidade dos dados sensíveis que circulam na sua rede.

Identificar dados sensíveis

A inspeção de conteúdos oferece inúmeras vantagens, incluindo visibilidade de dados, controlo sobre dados sensíveis, mais controlo e identificação e classificação automáticas de informações. Ao inspecionar o conteúdo dos ficheiros, os administradores podem ver exatamente onde estão armazenados os dados sensíveis, tais como endereços de nomes, informações de cartões de crédito e dados pessoais de saúde, por exemplo, e controlar a forma como são utilizados.

Cumprir os regulamentos de proteção de dados

A inspeção de conteúdos desempenha um papel crucial para ajudar as empresas a cumprir os regulamentos de proteção de dados, como a Lei de Portabilidade e Responsabilidade dos Seguros de Saúde (HIPAA), a Lei Federal de Modernização da Segurança da Informação (FISMA) e a Norma de Segurança de Dados da Indústria de Cartões de Pagamento (PCI-DSS). As empresas podem facilmente seguir estes regulamentos aplicando protecções aos seus dados regulamentados.

Secure Tráfego de rede de ficheiros maliciosos

As organizações precisam de medidas de segurança eficazes para detetar e impedir uploads de arquivos maliciosos para garantir que suas redes permaneçam seguras e que os dados confidenciais permaneçam protegidos. As soluções de inspeção de conteúdos podem ser cruciais na deteção e bloqueio de ficheiros maliciosos, incluindo os que estão ocultos no tráfego legítimo, e na prevenção da exfiltração não autorizada de dados. A inspeção de conteúdos pode melhorar significativamente a segurança da rede e proteger os dados sensíveis de potenciais violações.

Limitações de Firewalls, ADCs e soluções MFT

Os dispositivos de segurança de rede, como as soluções WAF, proxy, ADC ou MFT , têm limitações na deteção e prevenção de carregamentos de ficheiros maliciosos. Não conseguem detetar malware novo e desconhecido, inspecionar o conteúdo dos seus ficheiros e podem não ser eficazes na prevenção de ataques baseados em ficheiros. São necessárias soluções de inspeção de conteúdos para resolver estas limitações. Estas soluções podem detetar, analisar e bloquear ficheiros maliciosos, incluindo os que estão ocultos no tráfego legítimo, e impedir a exfiltração não autorizada de dados. A utilização da inspeção de conteúdos pode aumentar significativamente a segurança e proteger os dados sensíveis.

São necessárias soluções de inspeção de conteúdos para resolver estas limitações. Estas soluções podem detetar, analisar e bloquear ficheiros maliciosos, incluindo os que estão ocultos no tráfego legítimo, e impedir a exfiltração não autorizada de dados. A utilização da inspeção de conteúdos pode aumentar significativamente a segurança e proteger dados sensíveis.

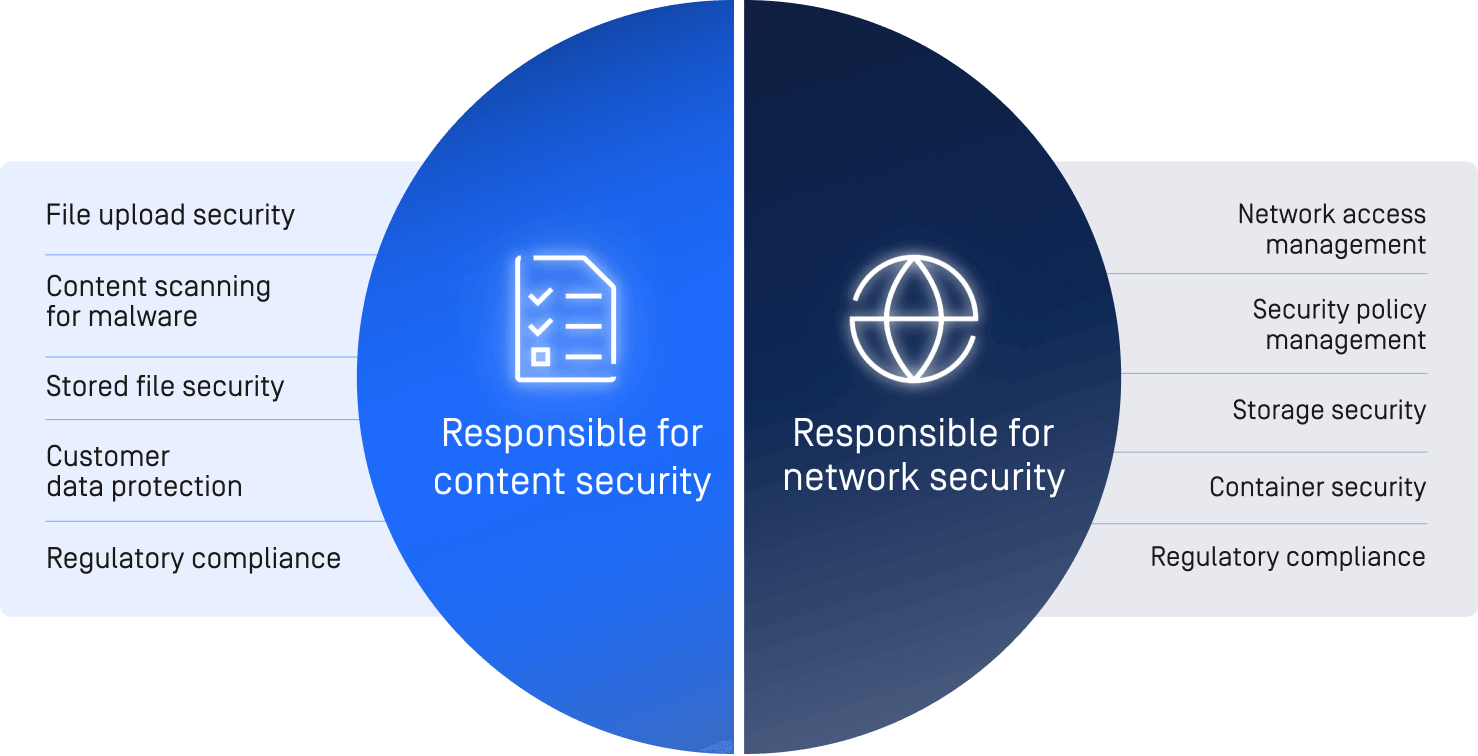

O modelo de responsabilidade partilhada em matéria de cibersegurança

Ao utilizar serviços de nuvem pública, é importante compreender o conceito de "responsabilidade partilhada". Enquanto os provedores de nuvem são responsáveis pela segurança de sua infraestrutura, as organizações são responsáveis pela segurança de seus dados e aplicativos. Essa divisão de responsabilidades pode variar entre provedores e serviços de nuvem.

Principais tecnologias de inspeção de conteúdos

As tecnologias de inspeção de conteúdos proporcionam visibilidade do tráfego de rede. Esta visibilidade é crucial para demonstrar a conformidade, proteger contra ameaças baseadas em ficheiros e passar nas auditorias de segurança e conformidade.

Verificação antivírus com vários mecanismos antivírus (AV)

A utilização de um único motor AV oferece uma proteção limitada. De acordo com a investigação OPSWAT , um único motor AV pode detetar 40%-80% do malware e dos vírus. Além disso, cada motor AV tem os seus pontos fortes e fracos. A análise com vários motores, designada por análise múltipla, melhora as taxas de deteção e reduz os tempos de deteção de surtos. Multiscanning torna a sua rede mais resistente a novos surtos de malware e ataques direcionados. Também beneficia de várias tecnologias, como a aprendizagem automática, a inteligência artificial e a heurística. Cada motor é especializado em diferentes ameaças; enquanto um pode ser excelente na deteção de ransomware, outro pode ser proficiente na identificação de trojans.

Prevenção de perda de dados (DLP)

A Prevenção de Perda de Dados (DLP) desempenha um papel crucial na prevenção de potenciais violações de dados e no cumprimento das normas regulamentares, identificando dados sensíveis e confidenciais, como números de cartões de crédito e números da segurança social, nos ficheiros. A tecnologia de Reconhecimento Ótico de Caracteres (OCR) pode identificar e eliminar informações sensíveis em ficheiros PDF só de imagem ou em ficheiros PDF com imagens incorporadas. Para além de identificar e eliminar conteúdo sensível, o DLP vai mais longe, removendo metadados que possam conter informações potencialmente confidenciais. Ao detetar metadados, o DLP melhora a segurança e reduz o risco de exposição não intencional de dados confidenciais.

Conteúdo Desarmamento e Reconstrução (CDR)

A tecnologia de inspeção de conteúdos também pode remover ameaças de ficheiros utilizando o CDR (Content Disarm and Reconstruction) para desconstruir um ficheiro, eliminar potenciais ameaças e reconstruir uma versão segura. Esta tecnologia garante que as ameaças desconhecidas, como as ameaças de dia zero, são neutralizadas antes de chegarem ao utilizador.

Tráfego de rede à prova do futuro: Ativar a inspeção de conteúdos com ICAP

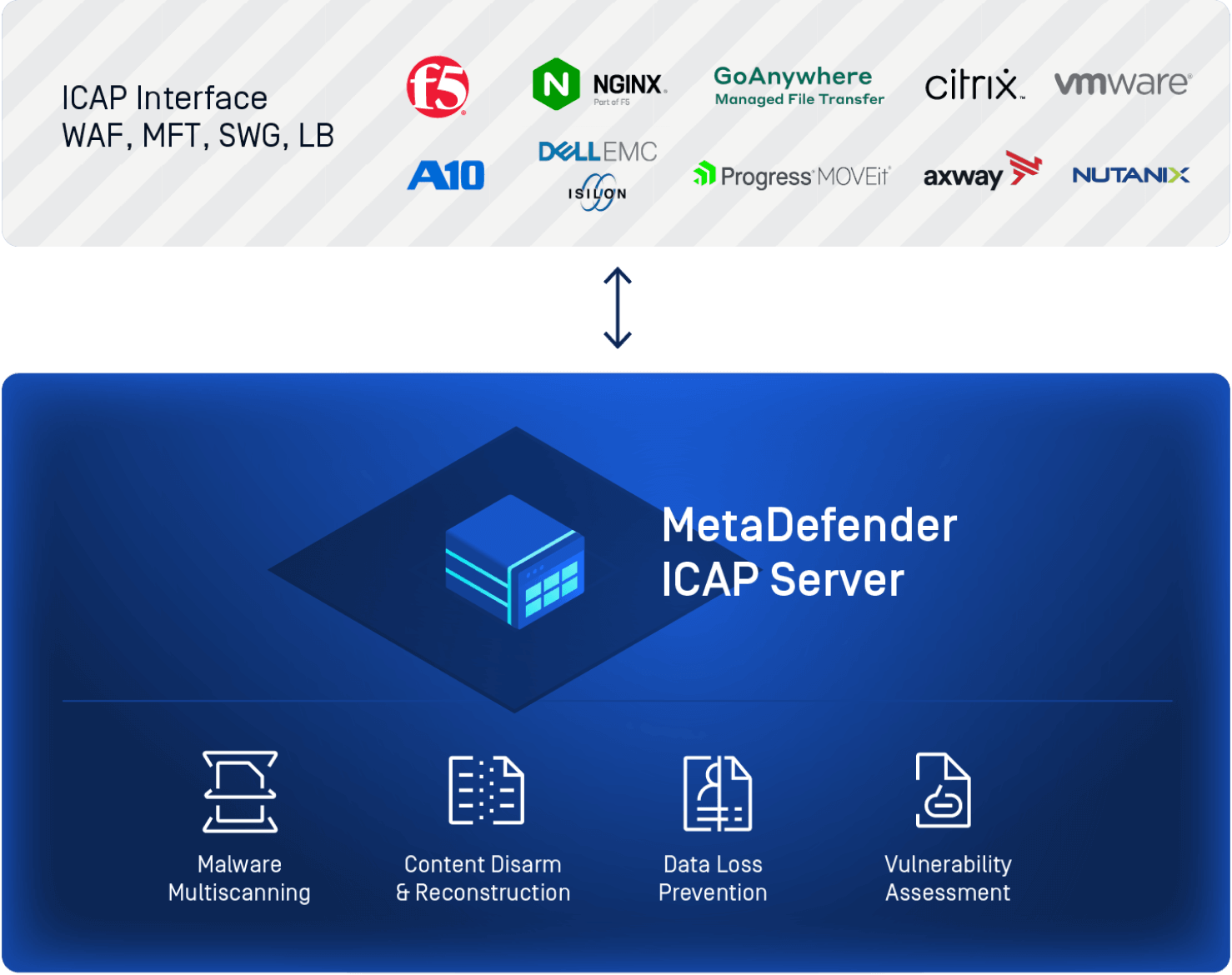

As soluções ICAP utilizam o Protocolo de Adaptação de Conteúdos da Internet (ICAP) para fornecer serviços especializados, como a verificação anti-malware. Uma vez que ICAP é leve, permite que as equipas libertem recursos e normalizem a implementação. Ao desviar o seu tráfego para um servidor dedicado que executa uma solução ICAP , todos os ficheiros que passam pelo sistema podem ser verificados utilizando a mesma política.

Esta abordagem é uma solução de segurança altamente eficaz, pois permite que o dispositivo de rede se concentre na sua função principal, como o desempenho, enquanto o serviço ICAP analisa, avalia e higieniza ficheiros com um impacto mínimo no desempenho. As soluções ICAP podem fornecer uma ampla proteção no perímetro da rede e uma camada adicional de confiança dentro da organização e com parceiros terceiros. É importante seguir as práticas recomendadas para proteger o tráfego da rede.

OPSWAT Inspeção do conteúdo: MetaDefender ICAP Server

OPSWAT MetaDefender ICAP pode fornecer uma visibilidade mais profunda do conteúdo, detetar e bloquear ficheiros maliciosos e impedir a exfiltração não autorizadaServer de dadospara uma vasta gama de casos de utilização.

Para preparar o tráfego de rede da sua organização para o futuro, fale com os nossos especialistas em segurança.