Deep CDR™

Regeneração de ficheiros que protege contra malware evasivo e explorações de dia zero

As soluções antivírus tradicionais não detectam ameaças desconhecidas. O Deep CDR elimina-as completamente. Cada ficheiro é desarmado e regenerado, garantindo que apenas conteúdos seguros, limpos e utilizáveis chegam aos seus sistemas.

Processa ficheiros em milissegundos

Suporta objectos incorporados

Higieniza mais de 200 tipos de ficheiros

200+ Opções de conversão de ficheiros

Varredura recursiva de arquivos

Políticas de segurança personalizadas

Eis porque é que Deep CDR é importante

Proteção insuficiente

As soluções anti-malware baseadas em IA e heurística não desarmam todas as ameaças baseadas em ficheiros.

Ameaças não detectadas

As ameaças de dia zero, os ataques direcionados e o malware evasivo podem não ser detectados pelos motores antivírus.

Tácticas evasivas de malware

O malware evasivo evita a deteção utilizando técnicas de ofuscação como a esteganografia para entregar cargas úteis comprimidas, arquivadas ou encriptadas.

Limitações de macros e scripts

As proibições definitivas de macros em documentos do Office e de JavaScript em PDFs são difíceis de aplicar e podem limitar funcionalidades vitais.

Digitalização incompleta de arquivos

As soluções CDR tradicionais são incapazes de analisar recursivamente arquivos e ficheiros zip.

Como funciona

Ao concentrar-se na prevenção e não apenas na deteção, o Deep CDR melhora as defesas anti-malware, protegendo as organizações contra ataques baseados em ficheiros, incluindo ameaças direcionadas. Neutraliza objectos potencialmente nocivos em ficheiros que atravessam o tráfego de rede, correio eletrónico, uploads, downloads e media portáteis antes de chegarem à sua rede.

Core Benefícios

Abrangente

Proteção contra código fora da política ou potencialmente malicioso, com suporte para uma vasta gama de objectos para além das macros.

Poderoso

Suficiente para derrotar técnicas de ofuscação, incluindo a esteganografia, removendo potenciais ameaças.

Fiável

Remoção de ameaças para ficheiros complexos que mantém a usabilidade do ficheiro

Flexível

A configuração permite a inclusão na lista de permissões, a remoção ou o exame de conteúdo ativo, como macros ou URLs.

Em profundidade

Comunicação de componentes higienizados e dados forenses para análise de malware.

Eficiente

O suficiente para desarmar e regenerar ficheiros novos e utilizáveis em milissegundos.

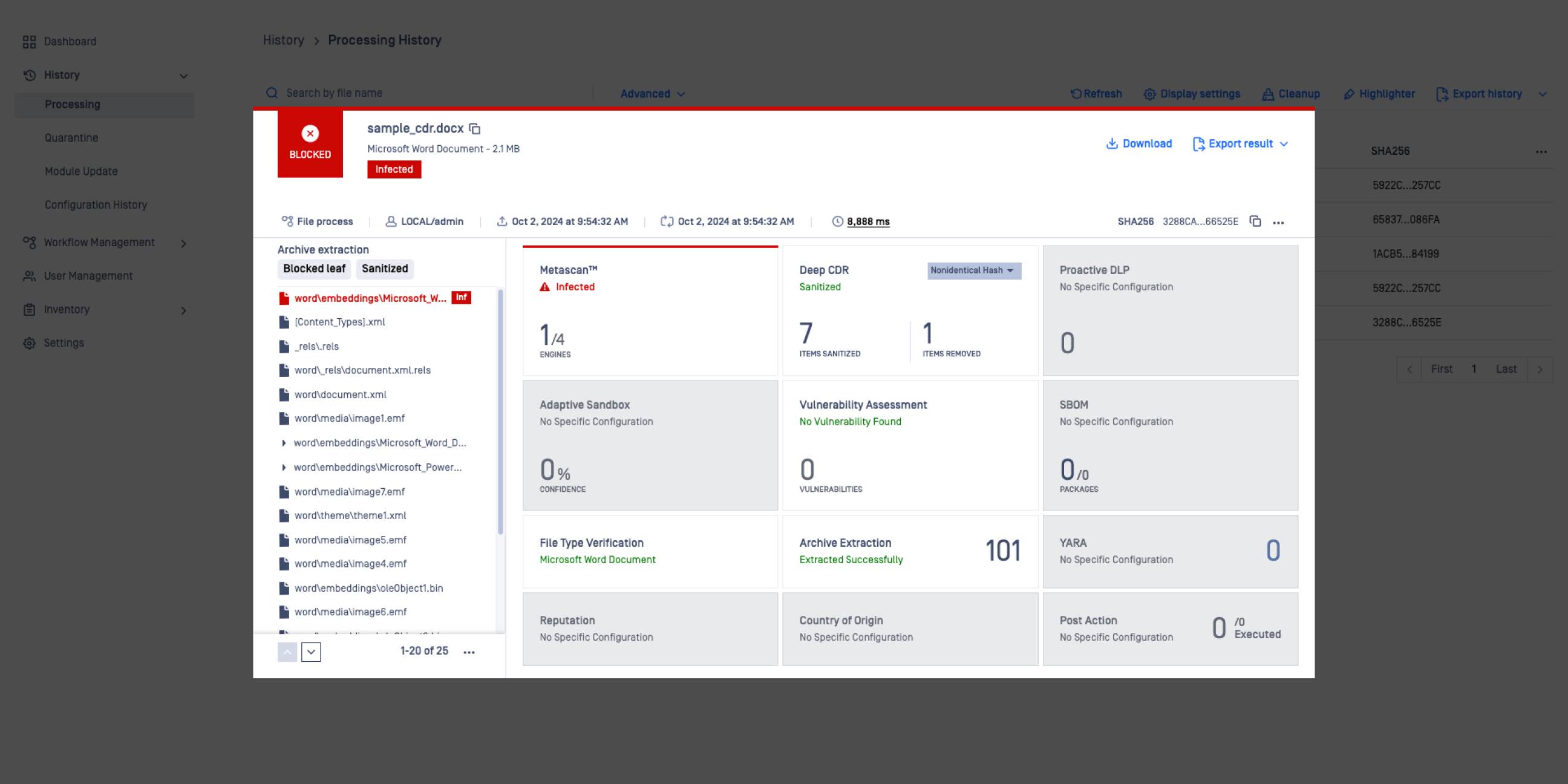

Ver em ação

Eliminar eficazmente os ataques de dia zero direcionados, baseando-se na prevenção e não na deteção

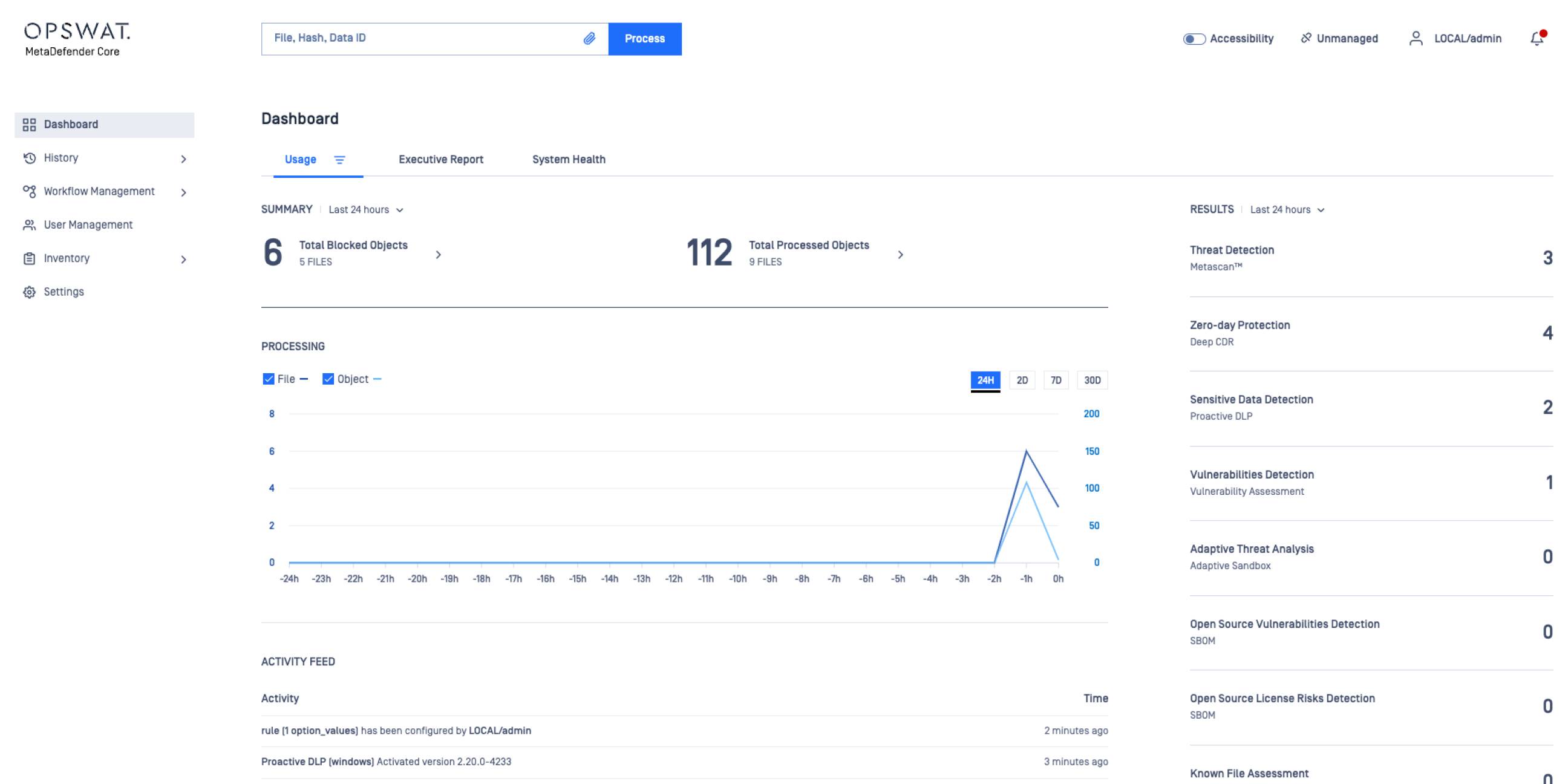

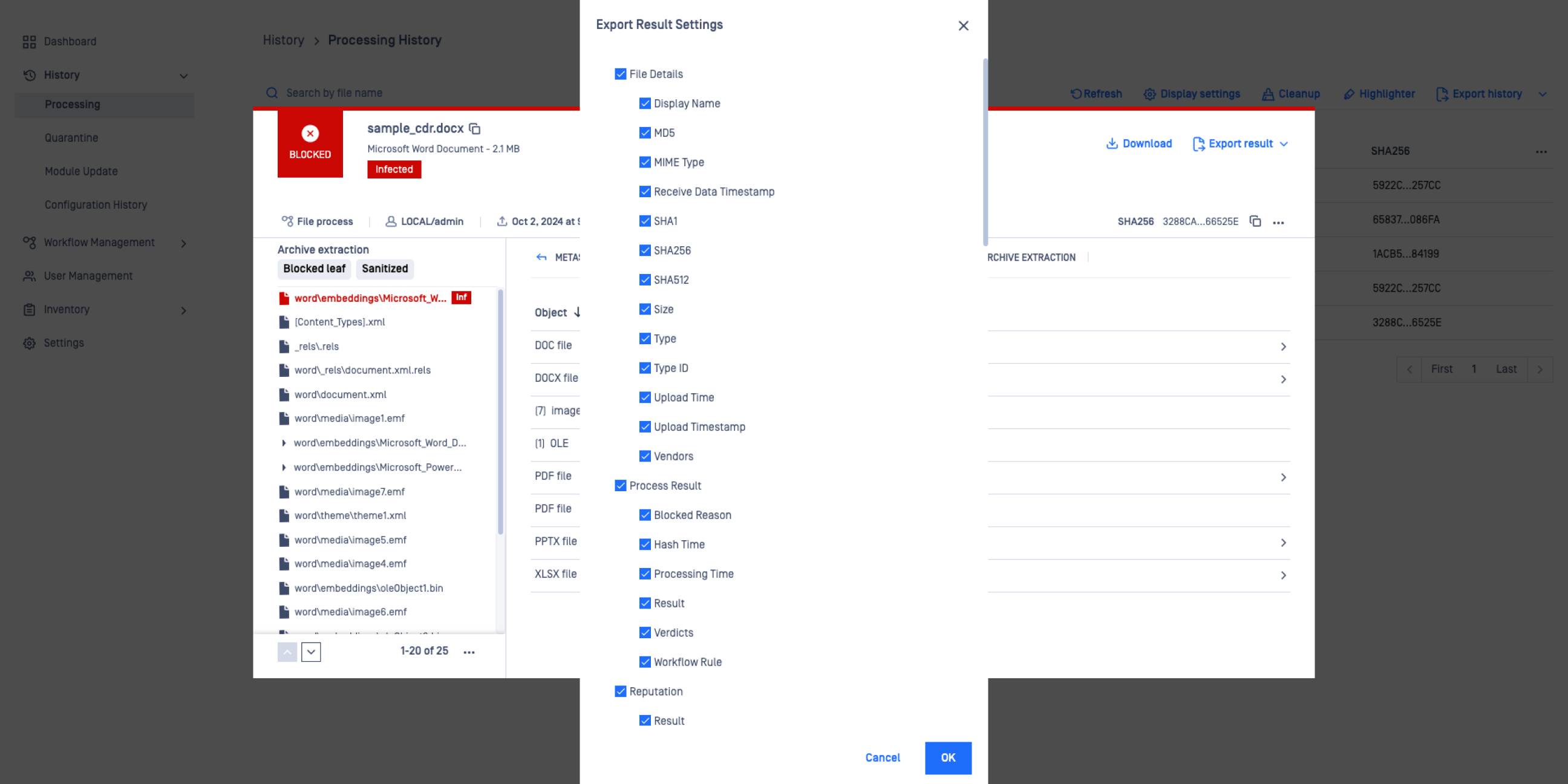

Os dados em tempo real aumentam a visibilidade e o controlo.

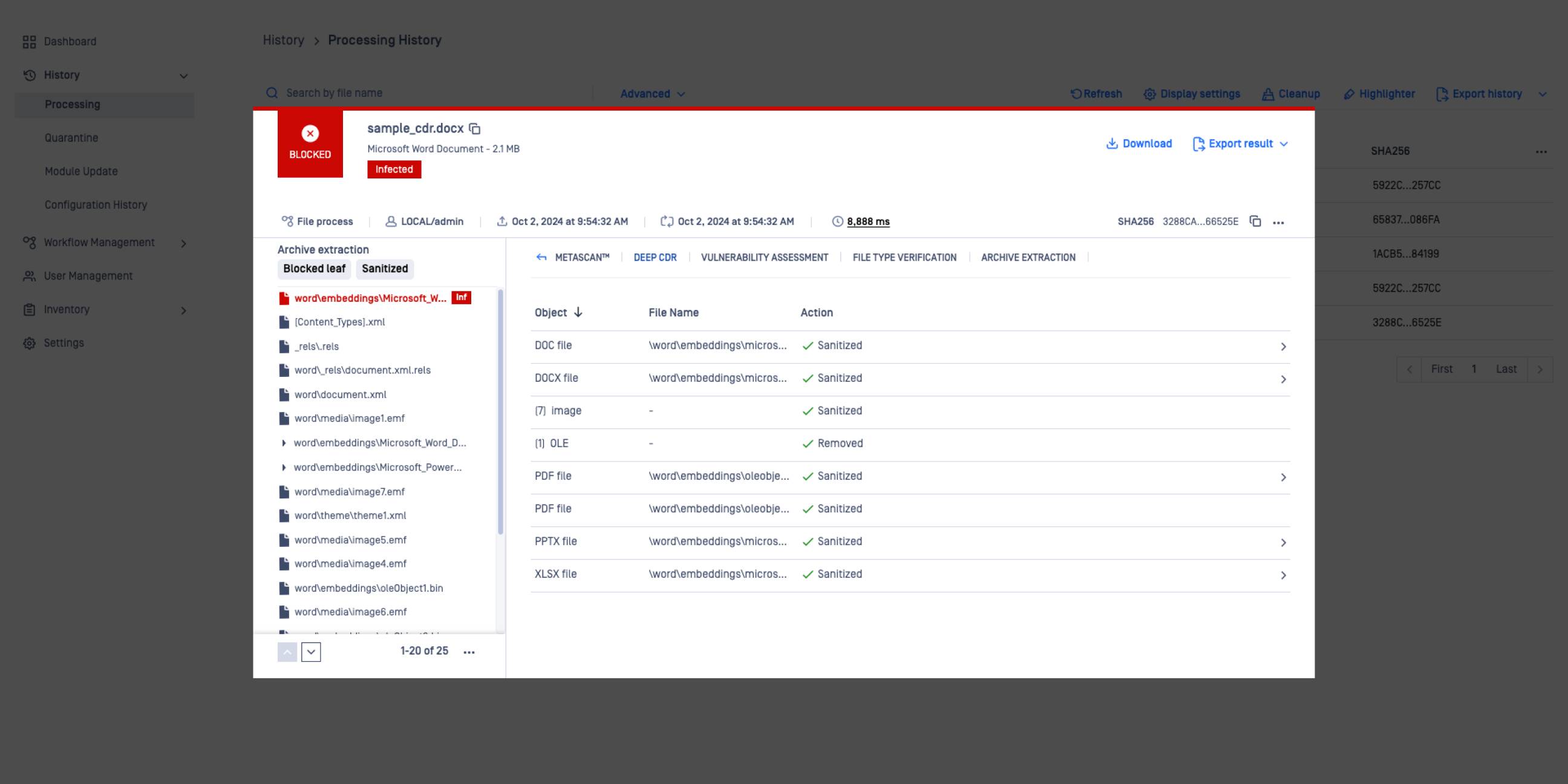

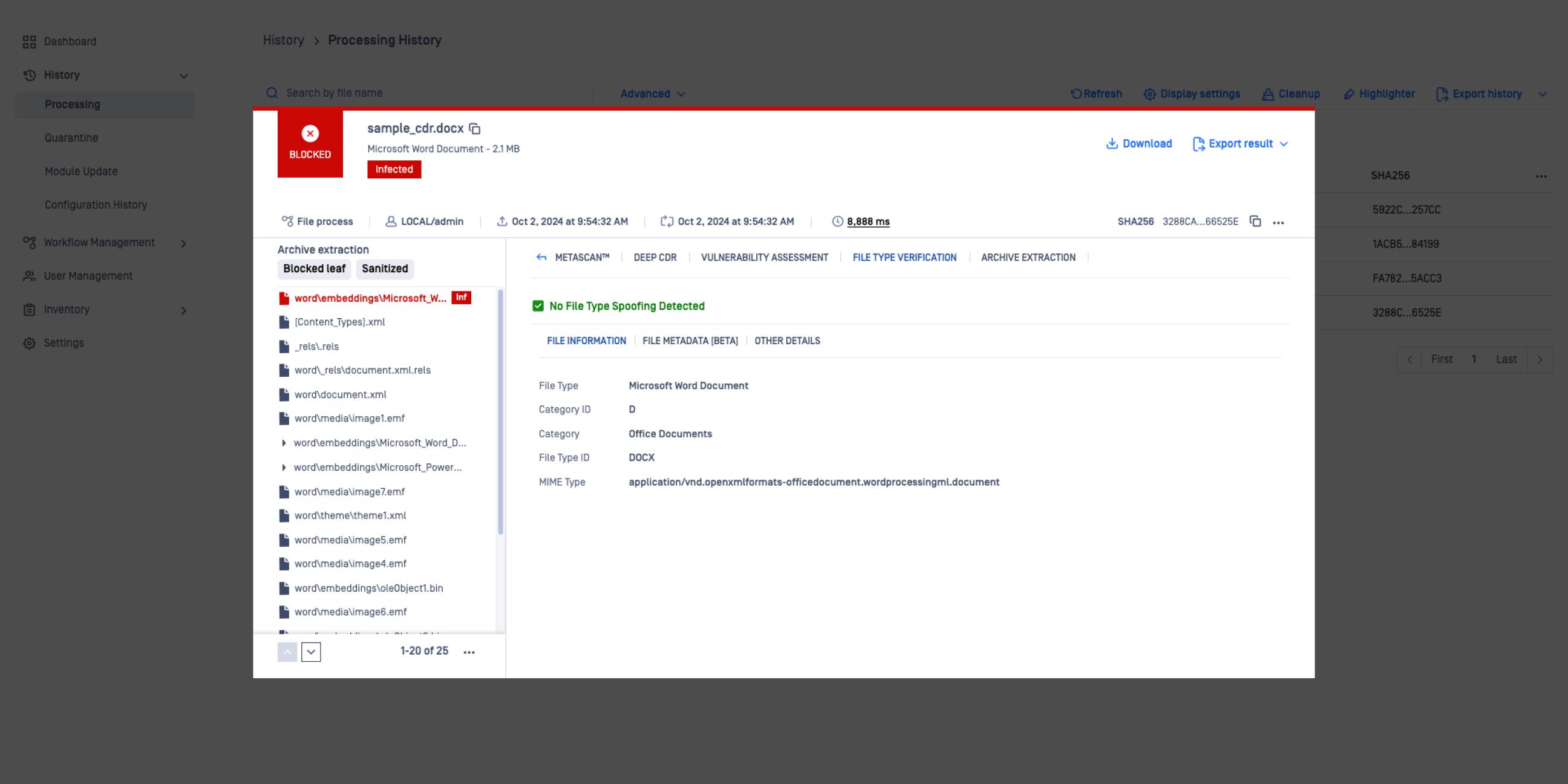

A listagem de objectos aumenta a visibilidade de todos os objectos processados num ficheiro higienizado.

Personalize a forma como os objectos potencialmente perigosos são manuseados para se alinharem com os seus objectivos específicos.

A listagem de objectos aumenta a visibilidade de todos os objectos processados num ficheiro higienizado.

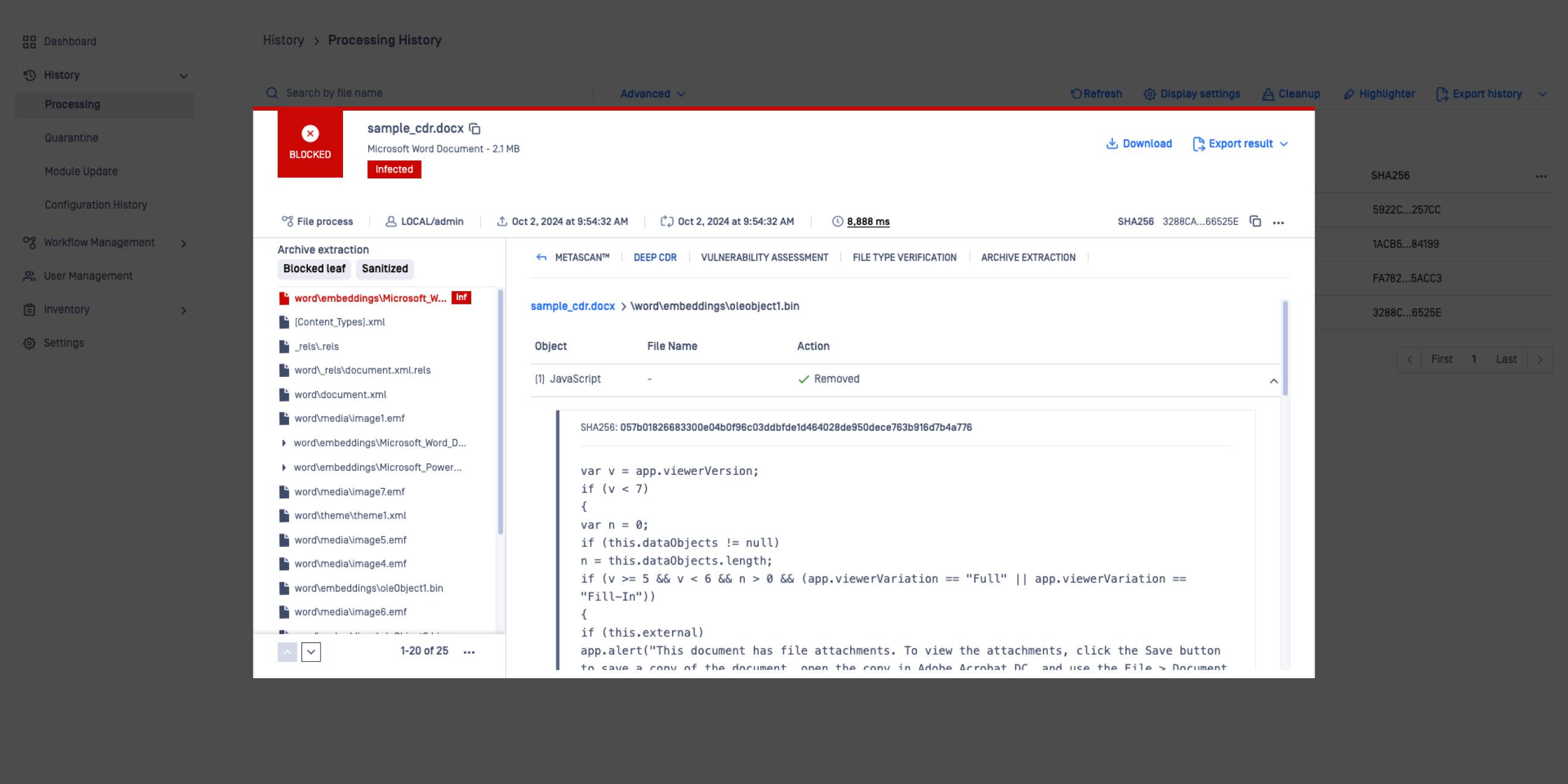

Deep CDR devolve informações forenses detalhadas sobre os ficheiros desarmados.

Explore mais de 200 tipos de ficheiros suportados

Explore os tipos de ficheiros abaixo e clique para ver os dados de desempenho, as versões suportadas e analisar ficheiros de amostra.

Opções de implementação

Deep CDR Relatórios e diagnósticos

OPSWAT Deep CDR: Primeiro e único a obter uma classificação de precisão total de 100% do SE Labs

100% de classificação no teste de desarmamento e reconstrução de conteúdo do SecureIQ Lab

Deep CDR Teste de desempenho

Veja as velocidades de processamento detalhadas de alguns dos tipos de ficheiros mais populares em diferentes ambientes operativos.

Dados de diagnóstico profundo

Deep CDR fornece informações forenses sobre ficheiros desarmados, fornecendo aos analistas SOC dados resumidos e respostas JSON detalhadas para uma análise minuciosa.

Os clientes falam sobre Deep CDR