Introdução

Desde 2021, temos visto um aumento nos ataques cibernéticos de contrabando de HTML direcionados aos setores bancário e financeiro em toda a América Latina. Os atores de ameaças continuam a usar essa técnica de evasão em campanhas de malware em grande escala para espalhar trojans como Mekotio, /style, Trickbot e QakBot. Os desafios únicos de detectar contrabando de HTML ofuscado tornam-no um vetor de ameaça persistente e difundido.

O contrabando de HTML usa uma variedade de técnicas de engano para entregar cargas maliciosas aos terminais das vítimas. Os agentes de ameaças muitas vezes disfarçam scripts maliciosos em anexos de e-mail ou compartilham documentos infectados com malware. Uma abordagem particularmente elusiva é usar a codificação Base64 para ocultar códigos maliciosos no conteúdo HTML.

Este artigo detalha a codificação Base64 como uma técnica para ofuscar cargas contrabandeadas de HTML. Examinamos as dificuldades inerentes à detecção de ameaças codificadas em Base64 e como as organizações podem implementar defesas robustas contra esta tática usando OPSWAT soluções avançadas de prevenção de ameaças.

O engano da codificação Base64

A codificação Base64 é um método de conversão de dados binários em texto e é amplamente usada para diversos fins legítimos, incluindo transmissão de arquivos e anexos de e-mail. No entanto, também pode ser explorado para fins maliciosos através de técnicas como a ofuscação de contrabando de carga útil, em que os invasores escondem dados maliciosos em arquivos aparentemente inócuos.

Em vez de ofuscação complexa, essa abordagem incorpora uma carga útil codificada em Base64 diretamente em uma tag HTML como <img>

O malware evita filtros que procuram binários maliciosos, codificando arquivos executáveis como texto benigno. O navegador de destino pode decodificar o script e montar a carga no host. A codificação Base64 permite ataques poderosos mesmo ao usar imagens comuns.

- Oculto em dados EXIF usando esteganografia.

- Incorporado em pixels como ruído.

- Anexado ao final de um arquivo de imagem.

O fluxo de ataque Base64

Desafios na detecção de ameaças codificadas

As soluções antivírus tradicionais que dependem fortemente da detecção baseada em assinaturas regularmente ignoram novas variantes de malware ofuscadas pela codificação Base64, e táticas de engenharia social são frequentemente usadas com sucesso para fornecer cargas úteis codificadas em Base64 para usuários finais desavisados.

Um engano mais avançado, como a esteganografia, esconde malware em imagens e arquivos de mídia benignos . A codificação Base64 pode disfarçar código malicioso como ruído imperceptível aos humanos. Embora a codificação Base64 tenha usos legítimos para transferências de dados, é importante ter cuidado com imagens que contenham strings codificadas em Base64, especialmente se elas chegarem de fontes desconhecidas.

Outros desafios que dificultam a detecção de ameaças codificadas em Base64 incluem:

- Codificação da carga que é dividida em vários arquivos e remontada localmente.

- Morphing malware que ignora bancos de dados de assinaturas estáticas.

- Inserção de espaços extras ou caracteres que corrompem a assinatura.

- Inserção de tipos de arquivos incomuns raramente verificados por programas antivírus tradicionais.

- Distribuição rápida de novas variantes antes que as assinaturas sejam atualizadas.

Descubra cargas contrabandeadas com OPSWAT MetaDefender Core

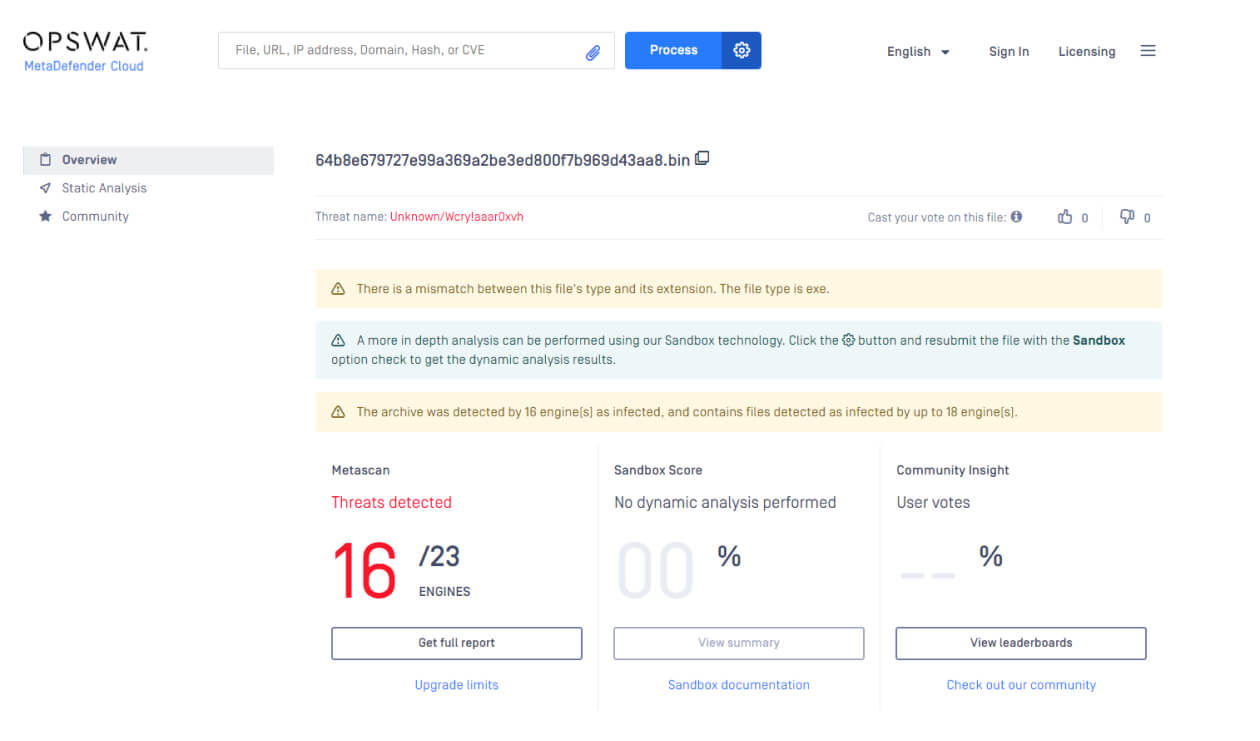

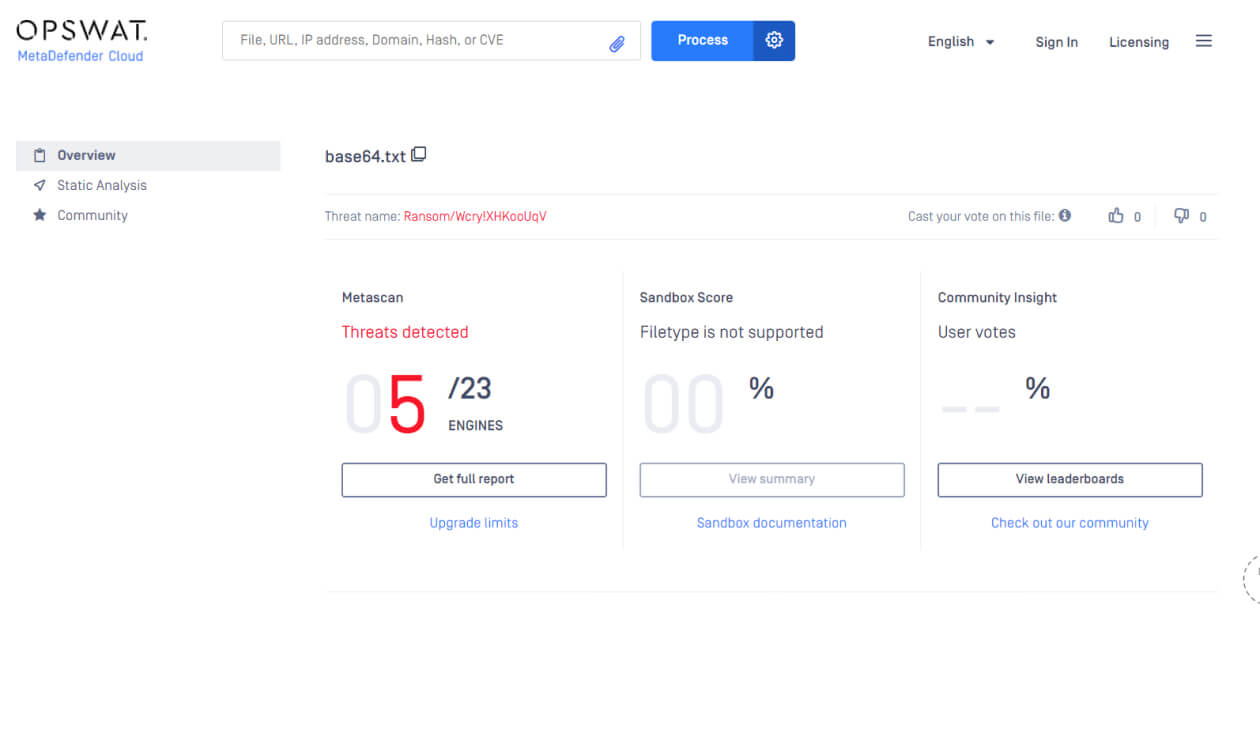

Embora mecanismos antivírus únicos tenham eficácia limitada contra ameaças emergentes, a combinação de vários mecanismos pode aumentar significativamente as taxas de detecção de malware. OPSWAT MetaDefender Core utiliza mais de 30 mecanismos antimalware para detectar até 99,2% dos malwares conhecidos e de dia zero.

Melhorar as bases de dados de assinaturas estáticas para detetar novo malware é um bom começo, mas ainda é possível que cargas úteis contrabandeadas passem despercebidas pelo software antivírus. As empresas precisam de uma forte estratégia de defesa em profundidade com várias camadas de segurança para evitar ataques de dia zero. Isto inclui a utilização de tecnologias de proteção dinâmica, tais como MultiscanningDeep CDR (Desarmamento e Reconstrução de Conteúdo), e Adaptive Sandbox. Estas tecnologias podem ajudar a detetar e bloquear ataques de malware numa fase inicial (especialmente os que utilizam HTML para introduzir ligações e anexos) e proteger dados sensíveis.

Veja um exemplo de resultado em metadefender . opswat . com .

Deteção proactiva com Deep CDR eSandbox Adaptive

Deep CDR impede a execução de esquemas de codificação Base64, desconstruindo e regenerando ficheiros higienizados livres de qualquer código potencialmente malicioso. Para tipos de ficheiros como imagens incorporadas em ficheiros HTML, o Deep CDR executa a descodificação, a remoção de ameaças e a reconstrução para garantir que a imagem higienizada é restaurada de forma segura.

Deep CDR mantém a fidelidade da imagem ao higienizar tentativas de injeção Base64. Os utilizadores podem visualizar imagens seguras e descodificadas com potenciais ameaças perfeitamente neutralizadas em segundo plano. Isto proporciona uma proteção robusta sem perturbar o fluxo de trabalho.

MetaDefender Sandbox é uma tecnologia de análise de malware baseada em emulação que verifica rapidamente milhares de arquivos em busca de malware e revela todas as camadas de ofuscação simultaneamente para identificar indicadores de comprometimento (IOCs) valiosos.

Ao analisar arquivos que utilizam técnicas de ofuscação, como cargas codificadas em Base64 ou contrabando de HTML, MetaDefender Sandbox inspeciona minuciosamente os arquivos, extrai JavaScript e emula seu comportamento para monitorar de perto qualquer atividade suspeita. Esta capacidade de análise adaptativa permite MetaDefender Sandbox para identificar ações maliciosas, como tentativas de decodificar e executar malware codificado em Base64 ou executar scripts ocultos incorporados em conteúdo HTML.

Indo além das defesas do perímetro

A ameaça secreta representada pelos ataques Base64 sublinha a razão pela qual as empresas devem alargar as suas defesas para além das salvaguardas contra fontes externas desconhecidas. É crucial prever que arquivos maliciosos possam violar seus endpoints internos, apesar da forte segurança da rede. Como camada adicional de defesa, a proteção robusta de endpoints é indispensável. OPSWAT MetaDefender facilita a segurança proativa de arquivos, verificando os arquivos recebidos com vários mecanismos antimalware. Isso ajuda a identificar ameaças ofuscadas de dia zero que podem escapar das defesas perimetrais.

Tecnologias de remediação como Deep CDR vão mais longe, desarmando, neutralizando e reconstruindo ficheiros potencialmente maliciosos antes que estes comprometam os terminais. A implementação destas medidas abrangentes de segurança de ficheiros limita os danos causados pelas ameaças que violam o seu perímetro e reduz a dependência da segurança do perímetro como única linha de defesa.

OPSWAT permite que as organizações implementem segurança de endpoint em várias camadas, servindo como uma defesa crítica contra ameaças em evolução no cenário atual.