As técnicas de ataque baseadas em imagens, como a esteganografia e a poliglota, não são novidade para as equipas de segurança. Apesar das soluções existentes para mitigar os riscos, os agentes de ameaças estão constantemente a conceber novos métodos para esconder malware em formatos de imagem fiáveis. Uma técnica avançada de ataque baseada em imagens é conhecida como payloads poliglotas de XSS (cross-site scripting). Estes payloads exploram imagens poliglotas, que contêm tanto uma imagem válida como código ou scripts ocultos. Os payloads visam especificamente as vulnerabilidades do navegador Web para efetuar ataques XSS que roubam dados ou instalam malware, evitando a deteção, como as restrições da Política de Segurança de Conteúdos (CSP).

Para se manterem à frente destas novas ameaças enganadoras, as organizações necessitam de soluções de segurança de confiança zero que vão além da deteção de riscos conhecidos e tomam medidas preventivas para garantir que quaisquer ataques futuros sejam impedidos - quer o malware seja conhecido ou novo. OPSWAT Deep Content Disarm and Reconstruction (O CDR impede ataques furtivos baseados em imagens, higienizando os ficheiros de imagem, removendo qualquer código potencialmente malicioso e reconstruindo-os para que possam ser utilizados com segurança em qualquer ambiente digital.

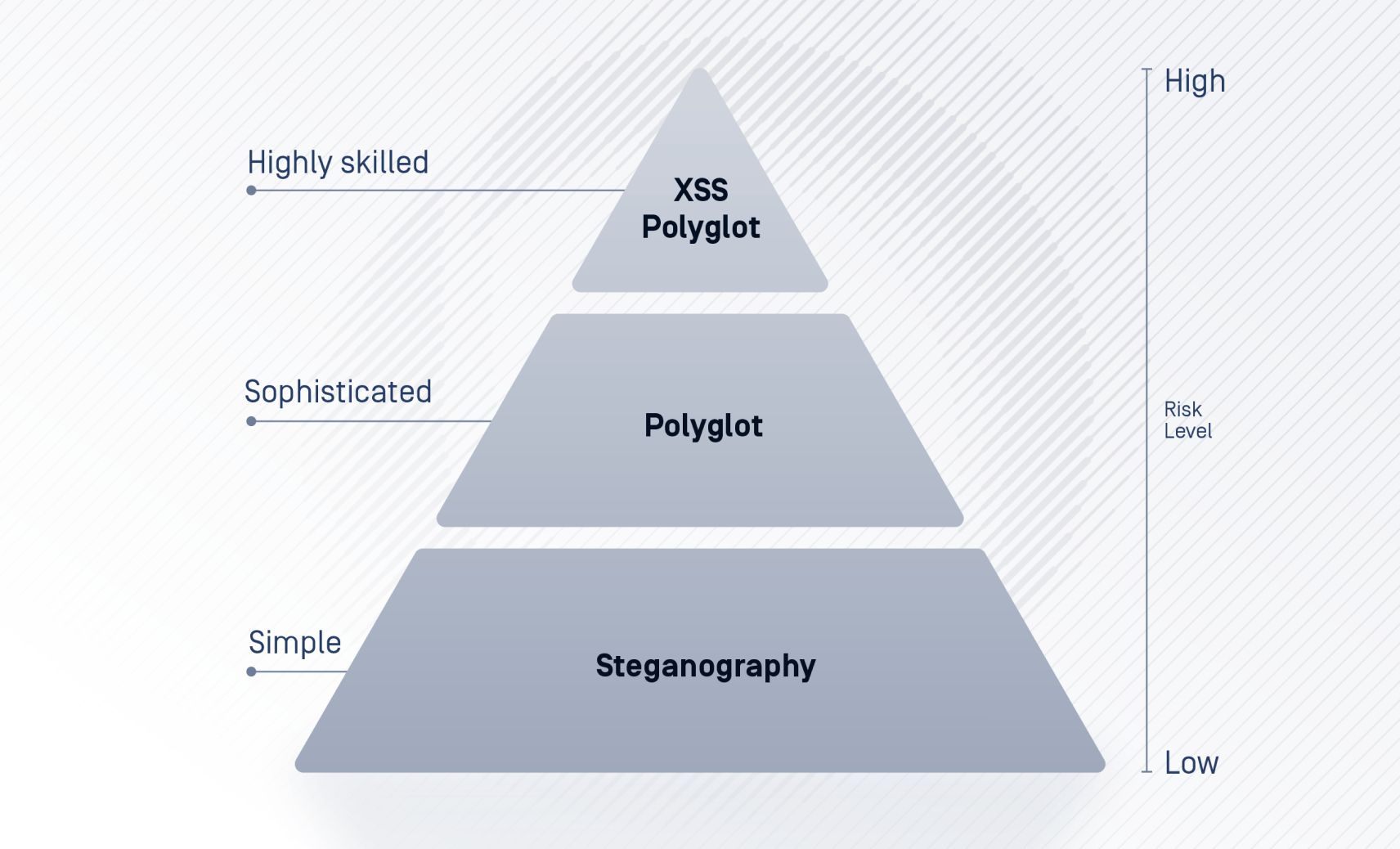

Nível de risco dos vectores de ataque de malware baseado em imagens

Esteganografia

A esteganografia de imagens foi observada pela primeira vez num ciberataque em 2011 com o malware Duqu. Nesta campanha, a informação foi encriptada e escondida num ficheiro JPEG básico, com o objetivo de extrair dados do sistema visado. A esteganografia é uma forma de os agentes maliciosos passarem despercebidos. Incorpora cargas maliciosas em ficheiros de imagem, modificando os dados de pixel, e permanece completamente indetetável até ser descodificada.

No entanto, a esteganografia só funciona se existir uma ferramenta de descodificação disponível, o que faz dela o método menos sofisticado de distribuição de malware baseado em imagens.

Poliglota

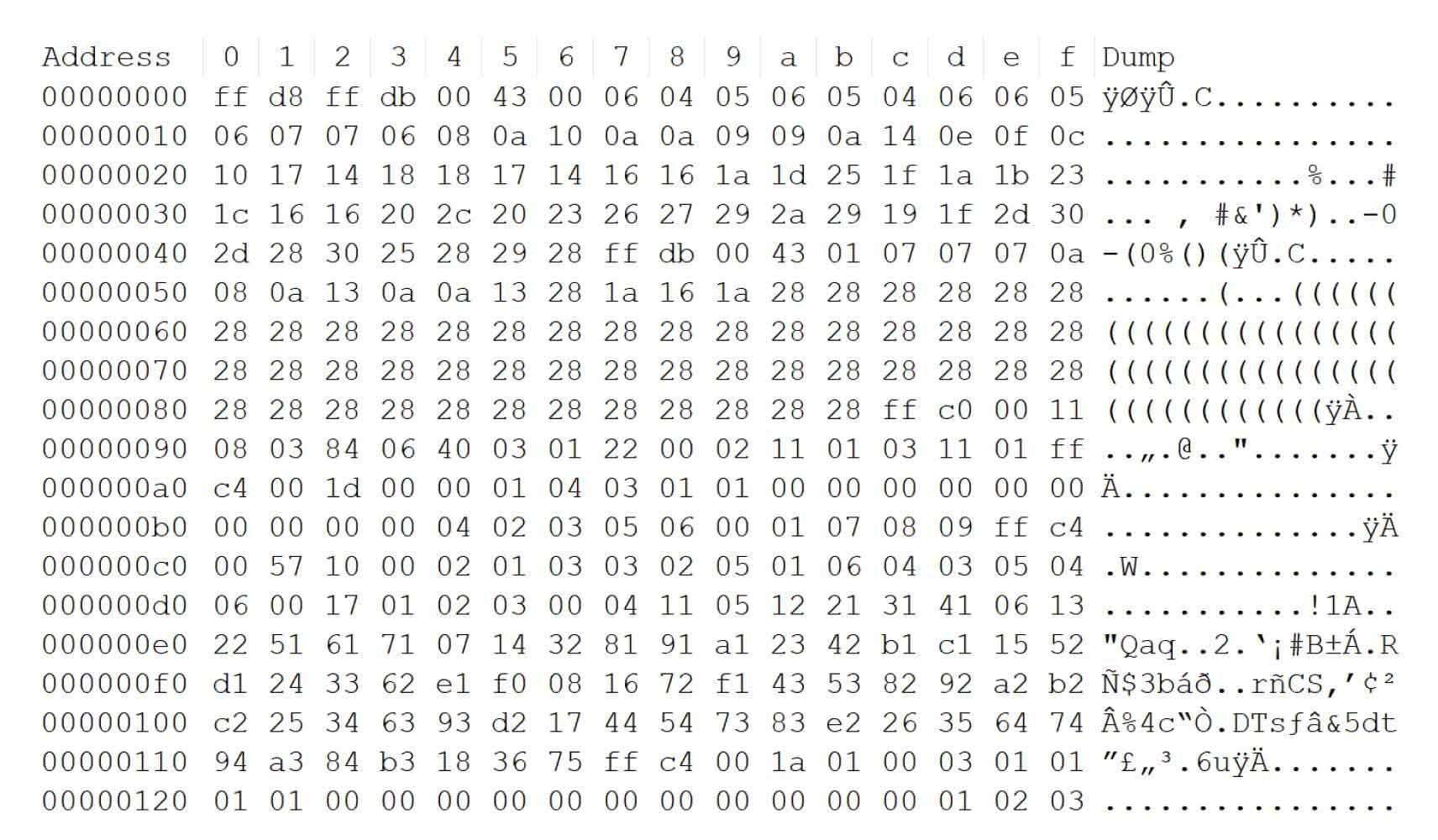

Considerado mais sofisticado do que a esteganografia, o Polyglot requer uma combinação de dois tipos de ficheiros diferentes. Por exemplo, PHAR + JPEG (arquivos PHP e arquivos JPEG), GIFRAR (arquivos GIF e RAR), JS+ JPEG (arquivos JavaScript e JPEG), etc. As imagens poliglotas funcionam perfeitamente bem como ficheiros de imagem normais.

No entanto, também podem ser explorados para introduzir scripts maliciosos ocultos ou cargas de dados. Estes payloads contornam as defesas comuns e executam os seus ataques incorporados quando abertos em ambientes específicos, como os navegadores Web. O perigo do poliglota é o facto de não necessitar de um script para extrair código malicioso; a função do navegador executá-lo-á automaticamente.

Cargas úteis poliglotas XSS

Os payloads poliglotas XSS representam um risco elevado ao combinarem técnicas poliglotas com ataques XSS. Os payloads utilizam imagens poliglotas para ocultar scripts que exploram vulnerabilidades do browser e contornam protecções chave como os CSPs. Isto permite que scripts muito mais perigosos sejam injectados em sites e aplicações de confiança.

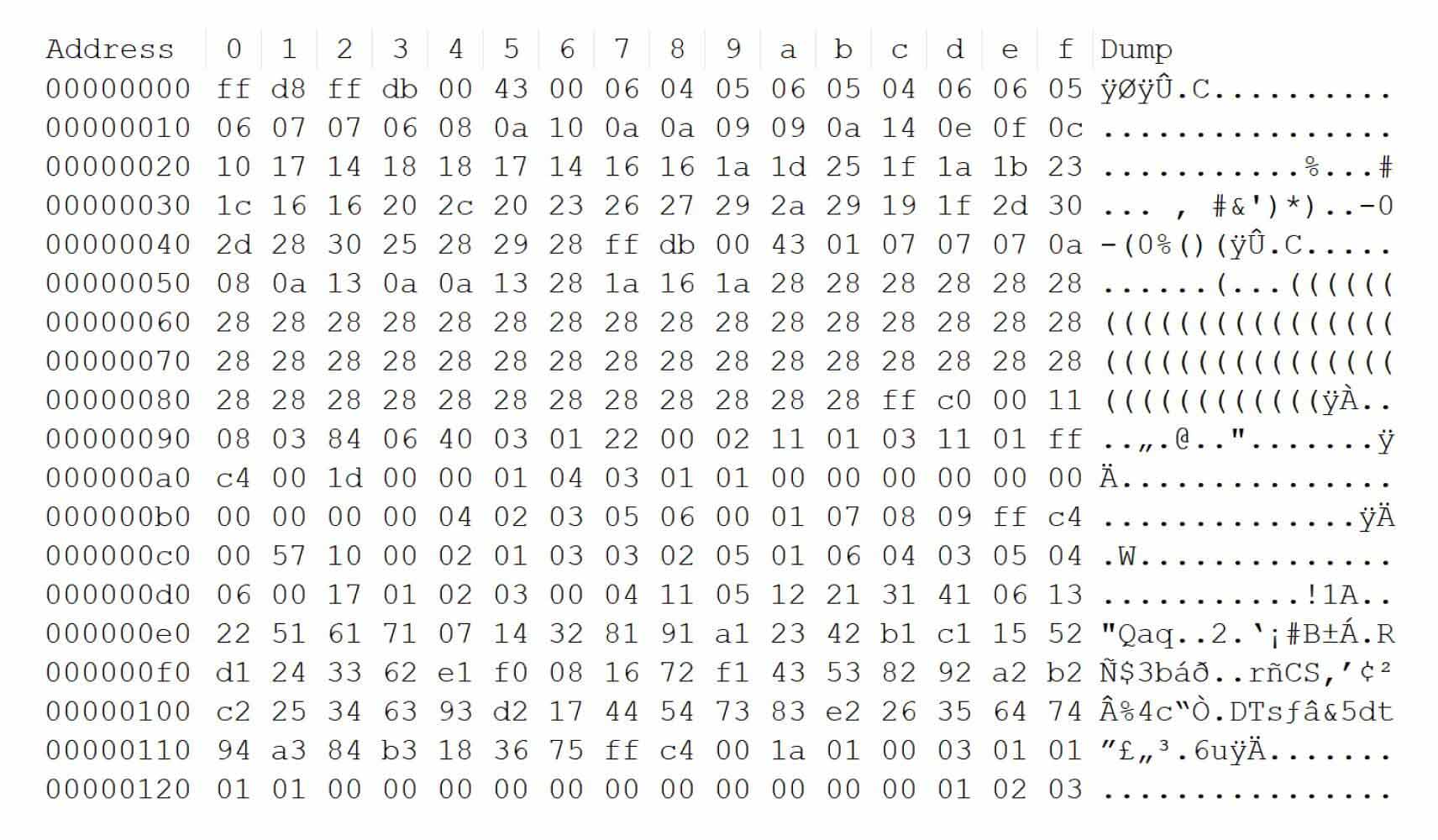

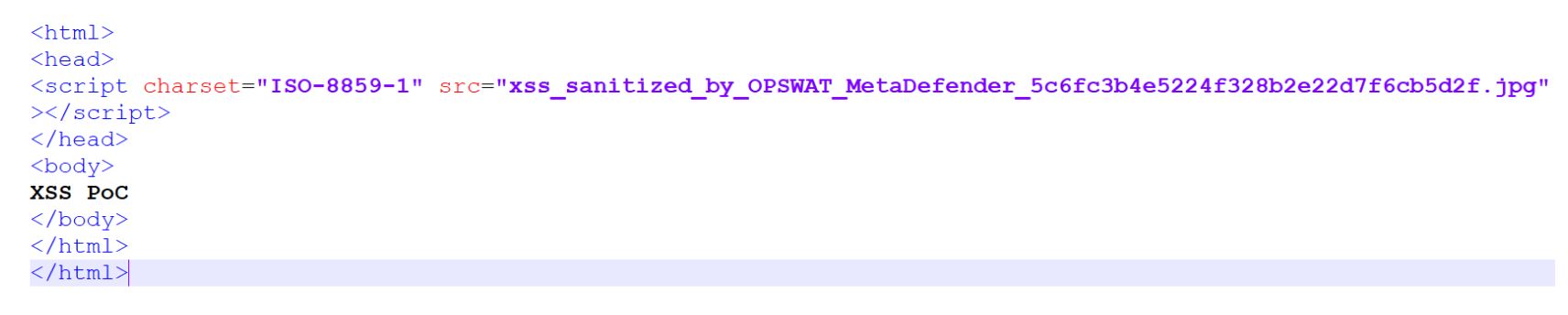

A utilização de imagens poliglotas pode contornar certos filtros de sítios Web que bloqueiam o alojamento de conteúdos externos. Para tal, a estrutura HTML que precede a injeção deve ser legítima, funcionando como uma variável válida. O processo baseia-se no XSS para interpretar o conteúdo injetado como JavaScript, o que pode contornar as restrições ao carregamento de imagens, bem como a política de origem cruzada e as restrições de lista branca que se seguem. O código JavaScript é então alojado no sítio específico em questão, permitindo a sua execução no contexto pretendido.

Prevenção avançada contra ameaças com Deep CDR

Deep CDR A tecnologia , que obteve uma classificação de proteção de 100% no Relatório do Laboratório SE, é líder de mercado na prevenção de ameaças conhecidas e desconhecidas baseadas em ficheiros, protegendo contra malware e ataques de dia zero. Oferecendo recursos superiores, como sanitização recursiva e reconstrução precisa de arquivos, o Deep CDR fornece arquivos seguros e utilizáveis. Além disso, suporta centenas de tipos de ficheiros, incluindo PDFs, arquivos e formatos compatíveis com arquivos.

Em 2018, OPSWAT cobriu duas postagens de blog explicando o risco de esteganografia e poliglotas e usando Deep CDR para evitar essas técnicas de ataque. Neste guia, concentrar-nos-emos mais nas cargas úteis poliglotas XSS.

Exploração de XSS utilizando JPEG poliglota e JavaScript para contornar CSPs

Uma carga útil poliglota XSS pode ser executada em vários contextos, incluindo HTML, cadeias de scripts, JavaScript e URLs.

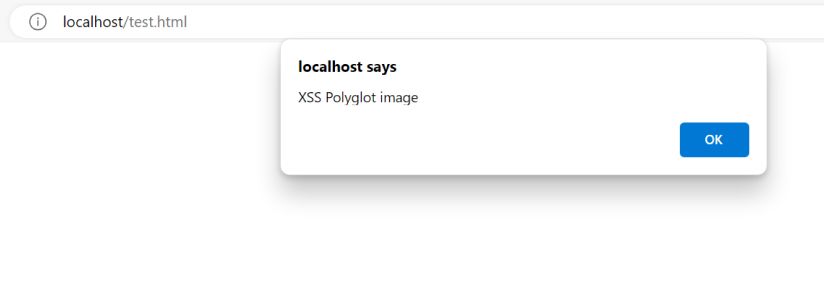

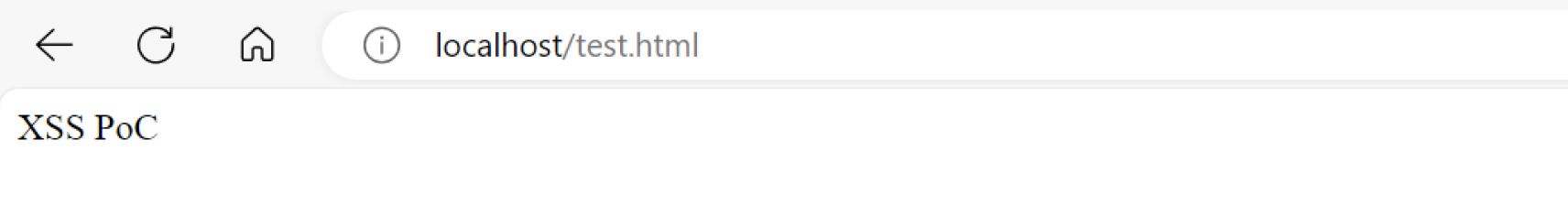

O ator da ameaça mudará então src valor do atributo em index.html para o nome do ficheiro de saída, execute o servidor HTTP e abra http://localhost:8000 no browser. Veja os exemplos abaixo.

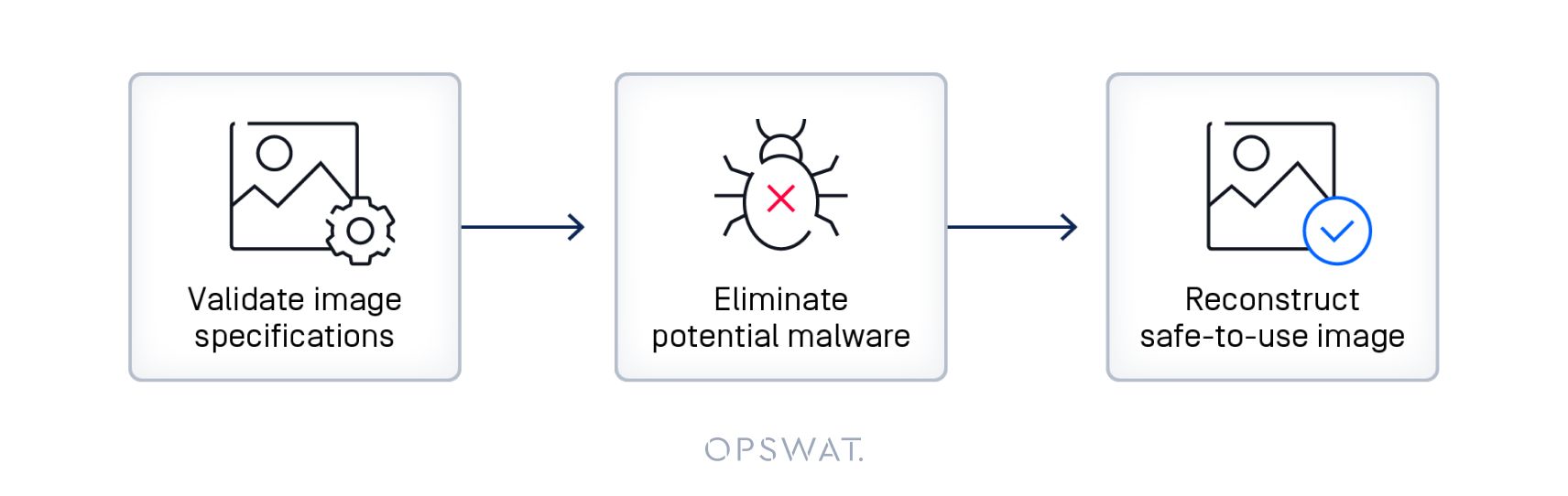

Prevenir o XSS poliglota passo a passo com Deep CDR

- Analisa a estrutura da imagem para a validar em relação a especificações de imagem fidedignas conhecidas. O Deep CDR optimiza os dados de mapa de bits, remove os dados não utilizados e processa os metadados.

- Neutraliza o potencial malware através da extração de carga útil para remover com segurança scripts e dados ocultos.

- Desinfecta as imagens, desarmando e removendo vectores de ameaça, mantendo a imagem segura para utilização. Os utilizadores verão apenas a imagem como pretendida, sem qualquer código potencialmente malicioso estranho ou desconhecido.

Defesa em profundidade com a plataforma OPSWAT MetaDefender

Indo além das imagens, a plataformaOPSWAT MetaDefender oferece proteção em várias camadas contra ameaças baseadas em ficheiros. OPSWAT MetaDefender combate a evolução constante de novos tipos de ataque:

- Bloqueio imediato de centenas de ameaças conhecidas.

- Aplicar a análise comportamental para detetar ameaças de dia zero.

- Garantir que todos os ficheiros suspeitos são higienizados ou bloqueados em segurança.

Esta abordagem de ecossistema protege os seus dados e sistemas mais sensíveis, mesmo contra vectores de ataque não convencionais.

Considerações finais

À medida que as técnicas dos adversários se tornam mais avançadas, a tecnologia de segurança tem de evoluir ainda mais rapidamente. A OPSWAT possui mais de 20 anos de profunda experiência em segurança, incorporada em produtos como a plataforma MetaDefender e a tecnologia Deep CDR . Esta experiência reúne informações sobre ameaças continuamente actualizadas, algoritmos de deteção avançados e defesas em camadas configuráveis para impedir ataques antes que estes comprometam a sua organização.

Para saber mais sobre como neutralizar ameaças ocultas baseadas em imagens e reforçar as defesas de segurança das empresas com OPSWAT MetaDefender , contacte a nossa equipa hoje mesmo. Quando se trata de ser mais esperto do que os ciberataques de amanhã, vale a pena instalar as defesas de segurança correctas hoje.