- O que é o Desarmamento e Reconstrução de Conteúdos (CDR)?

- Como o CDR difere da deteção tradicional de malware

- Princípios Core subjacentes ao conteúdo Desarmamento e Reconstrução

- Porque é que o CDR é importante na cibersegurança moderna

- Por que as organizações estão recorrendo ao CDR para segurança de arquivos

- Como funciona o Desarmamento e Reconstrução de Conteúdos?

- CDR vs. Antivírus e Sandboxing: Principais diferenças e funções complementares

- Que tipos de ficheiros e ameaças são abordados pelo CDR?

- Como é que o CDR protege contra vulnerabilidades de dia zero e ameaças evasivas baseadas em ficheiros?

- Melhores práticas para avaliar e implementar o CDR

- FAQs

Os crescentes ataques baseados em ficheiros e as ameaças de dia zero estão a corroer a eficácia das soluções de segurança tradicionais, como o antivírus e o sandboxing. Atualmente, os CISO enfrentam uma pressão crescente para provar defesas proactivas contra atacantes sofisticados, especialmente em ambientes em que os documentos, anexos e transferências de ficheiros são essenciais para as operações diárias.

É aí que o CDR (Content Disarm and Reconstruction) entra na conversa. Em vez de tentar detetar malware conhecido, o CDR higieniza proactivamente os ficheiros, removendo componentes potencialmente maliciosos e preservando a usabilidade.

Este blogue explora as caraterísticas tecnológicas do CDR e o seu funcionamento, a sua comparação com as ferramentas antigas e o motivo pelo qual as empresas estão a adoptá-lo rapidamente como parte de uma estratégia de defesa em vários níveis.

O que é o Desarmamento e Reconstrução de Conteúdos (CDR)?

O CDR é uma tecnologia proactiva de sanitização de ficheiros que neutraliza potenciais ameaças através da remoção de artefactos maliciosos dos ficheiros. Em vez de tentar identificar malware, o CDR desmonta um ficheiro, remove elementos inseguros, como macros ou código incorporado, e reconstrói uma versão segura e utilizável para os utilizadores finais.

Esta abordagem garante que os ficheiros que entram na empresa através de correio eletrónico, transferências, transferências de ficheiros ou ferramentas de colaboração estão livres de cargas maliciosas ocultas, protegendo a organização sem perturbar a produtividade.

Como o CDR difere da deteção tradicional de malware

- CDR: remove elementos não aprovados sem depender de assinaturas ou análise comportamental.

- Antivírus: Detecta ameaças conhecidas com base em assinaturas ou heurística.

- Sandboxing: Detona ficheiros suspeitos num ambiente isolado para observar o comportamento.

Ao contrário da maioria das ferramentas baseadas em deteção, o CDR fornece proteção sem assinatura, o que o torna altamente eficaz contra ameaças de dia zero e malware polimórfico.

Princípios Core subjacentes ao conteúdo Desarmamento e Reconstrução

- Assumir que todos os ficheiros não são dignos de confiança

- Desarmar: Remover conteúdo ativo ou executável (macros, scripts, código incorporado)

- Reconstruir: Regenerar o ficheiro num formato seguro e normalizado

- Fornecer: Fornecer um ficheiro limpo e utilizável que preserve a integridade, a funcionalidade e a continuidade do negócio

Porque é que o CDR é importante na cibersegurança moderna

Mais de 90% do malware entra nas organizações através de ameaças baseadas em ficheiros, tais como anexos de correio eletrónico, portais de carregamento, transferências e suportes amovíveis. Com os atacantes visando cada vez mais tipos de arquivos confiáveis, como PDFs, documentos do Office e imagens, confiar apenas na deteção deixa pontos cegos. O CDR preenche essa lacuna ao neutralizar as ameaças antes que elas sejam executadas.

Por que as organizações estão recorrendo ao CDR para segurança de arquivos

Os motores da adoção incluem:

- Aumento das ameaças de dia zero e das APT (ameaças persistentes avançadas)

- Pressão de conformidade nos sectores financeiro, da saúde e governamental

- Necessidade de continuidade da atividade com ficheiros seguros e utilizáveis

- Reduzir os falsos positivos das ferramentas baseadas na deteção

- Reforço das estratégias de defesa em profundidade

Como funciona o Desarmamento e Reconstrução de Conteúdos?

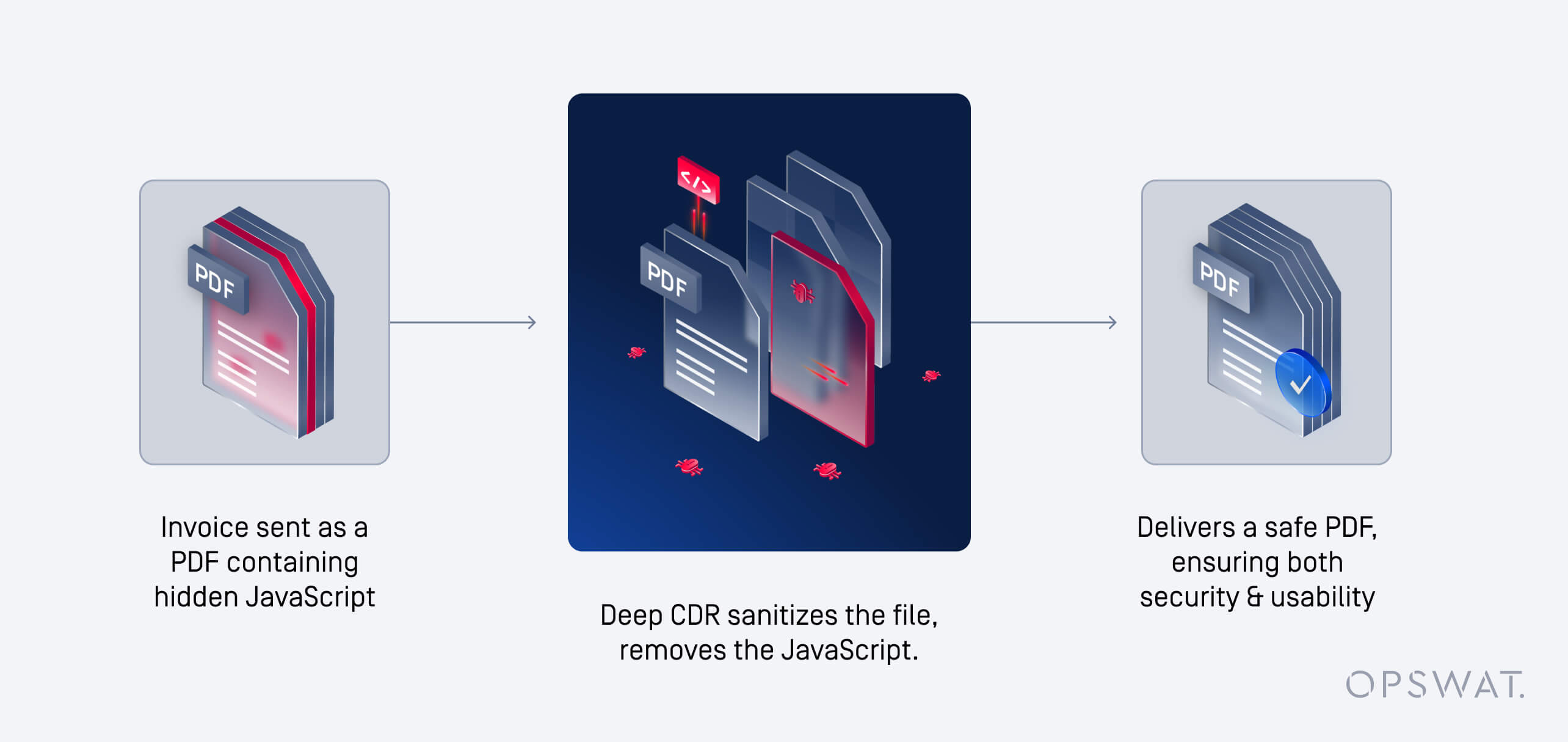

O CDR segue um fluxo de trabalho estruturado concebido para higienizar ficheiros em tempo real sem afetar a usabilidade.

Fluxo de trabalho CDR passo a passo: Da ingestão de ficheiros à entrega

- Ingestão: O ficheiro é carregado, descarregado ou transferido.

- Análise: O ficheiro é dividido em componentes para análise.

- Desarmar: Os elementos maliciosos ou desnecessários (macros, executáveis incorporados, scripts) são eliminados.

- Reconstrução: É reconstruída uma cópia limpa e funcional do ficheiro.

- Entrega: O ficheiro seguro é passado para o utilizador final ou para o fluxo de trabalho.

Principais caraterísticas a procurar na tecnologia CDR

- Ampla cobertura de formatos de ficheiros (Office, PDF, imagens, arquivos, etc.)

- Processamento em tempo real para ambientes de grande volume

- Controlos baseados em políticas (quarentena, alerta, bloqueio ou permissão)

- Configurações flexíveis para servir diferentes casos de utilização (gateways de correio eletrónico, uploads da Web e plataformas de partilha de ficheiros)

- Preservação da integridade e usabilidade dos ficheiros

Porque é que Deep CDR é importante

A CDR básica remove o conteúdo ativo ao nível da superfície. O Deep CDR™ vai mais longe, analisando estruturas de ficheiros a um nível granular para garantir que nenhum fragmento malicioso permanece escondido em camadas aninhadas.

CDR vs. Antivírus e Sandboxing: Principais diferenças e funções complementares

Como o Antivírus, o Sandboxing e o CDR lidam com as ameaças baseadas em ficheiros

| Caso de utilização | Antivírus | Caixa de areia | CDR |

|---|---|---|---|

| Deteção de ameaças conhecidas | Totalmente suportado | ||

| Proteção de dia zero | |||

| Malware gerado por IA | Parcialmente apoiado | ||

| Análise comportamental | |||

| Sanitização de ficheiros em tempo real | N/A | N/A | |

| Preserva a usabilidade do ficheiro | Parcialmente apoiado | ||

| Alinhamento da conformidade | Parcialmente apoiado | Parcialmente apoiado | Parcialmente apoiado |

| Escalabilidade para grandes volumes | Parcialmente apoiado | ||

| Integração com ferramentas empresariais |

O CDR substitui ou complementa o Sandboxing e o Antivírus?

O CDR não é um substituto ou uma solução holística por si só. É uma camada complementar de uma estratégia de defesa em profundidade:

- O antivírus trata eficazmente as ameaças conhecidas.

- O "sandboxing" fornece informações comportamentais.

- O CDR garante que os ficheiros são limpos de ameaças desconhecidas antes de chegarem aos utilizadores.

Selecionando a combinação certa: Quando implementar CDR, antivírus ou ambos

- Anexos de correio eletrónico: Utilize o CDR para uma higienização proactiva

- Análise avançada de ameaças: Utilizar a área restrita

- DefesaEndpoint : Utilizar antivírus

- Resiliência empresarial: Combinar os três

Que tipos de ficheiros e ameaças são abordados pelo CDR?

Tipos de ficheiros comuns suportados pelo CDR

- Microsoft Office (Word, Excel, PowerPoint)

- Imagens (JPEG, PNG, BMP, ...)

- Arquivos (ZIP, RAR)

- Executáveis e instaladores

- CAD, DICOM e formatos especializados da indústria

Vetores de ameaças neutralizados pelo CDR: macros, objetos incorporados e muito mais

- Macros em ficheiros do Office

- Acções JavaScript em PDFs

- Esteganografia

- Objectos exploráveis que desencadeiam vulnerabilidades nos leitores de ficheiros

- Cargas obfuscadas ou polimórficas

Como é que o CDR protege contra vulnerabilidades de dia zero

e ameaças evasivas baseadas em ficheiros?

Porque é que o CDR é eficaz contra malware desconhecido e de dia zero

- Não se baseia em assinaturas ou padrões de comportamento

- Neutraliza os riscos estruturais através da higienização direta dos ficheiros

- Reduz a superfície de ataque antes da execução

CDR versus técnicas evasivas de malware

Tácticas de evasão, tais como:

- Malware polimórfico

- Cargas encriptadas

- Accionadores de execução diferida

O CDR atenua estes problemas eliminando o conteúdo ativo ao nível do ficheiro, deixando os atacantes sem nada para explorar.

Melhores práticas para avaliar e implementar o CDR

Principais critérios de avaliação na seleção de um fornecedor de tecnologia CDR

- Amplitude dos tipos de ficheiros suportados

- Profundidade da higienização (básica vs. Deep CDR)

- Capacidades de integração com fluxos de trabalho existentes

- Certificações de conformidade e alinhamento

- Métricas de desempenho em escala

Integração do CDR na infraestrutura de segurança existente

| Armadilha | Mitigação |

|---|---|

| Implantação apenas de CDR básico | Escolha o Deep CDR para uma proteção avançada |

| Ignorar ficheiros encriptados | Utilizar um tratamento baseado em políticas (quarentena ou revisão manual) |

| Integração deficiente | Selecione um fornecedor com conectores empresariais comprovados |

Descubra mais sobre o conjunto de soluções de segurança de arquivos da OPSWATe como Deep CDR pode ajudar sua empresa a ficar à frente das ameaças em evolução.

FAQs

A tecnologia CDR pode afetar a facilidade de utilização ou a formatação dos documentos?

OPSWAT Deep CDR foi concebido para preservar a capacidade de utilização e leitura dos documentos após a higienização. Enquanto o conteúdo ativo, como macros ou scripts incorporados, é removido para eliminar ameaças, a estrutura central e a formatação do ficheiro permanecem intactas para suportar a continuidade do negócio.

O CDR é adequado para sectores altamente regulamentados, como os cuidados de saúde ou as finanças?

Sim. OPSWAT Deep CDR está alinhado com os rigorosos requisitos de conformidade de setores como saúde, finanças e governo. Ao remover proativamente as ameaças sem depender da deteção, ele suporta mandatos regulamentares como HIPAA, PCI-DSS e GDPR, ajudando as organizações a manter a integridade e a confidencialidade dos dados.

Como é que o CDR lida com ficheiros encriptados ou protegidos por palavra-passe?

Os ficheiros encriptados ou protegidos por palavra-passe não podem ser higienizados a menos que sejam desencriptados. OPSWAT Deep CDR assinala estes ficheiros para tratamento baseado em políticas, como quarentena ou revisão manual, assegurando que as ameaças ocultas não contornam os controlos de segurança.

Quais são os modelos de implementação típicos para CDR (nuvem, local, híbrido)?

Deep CDR suporta várias opções de implantação para atender a diversas necessidades empresariais. Para ambientes locais com residência de dados rigorosa ou requisitos regulamentares, ele é fornecido através do MetaDefender Core. Para organizações que buscam uma solução escalável e sem infraestrutura, MetaDefender Cloud oferece CDR como um serviço SaaS. Uma abordagem híbrida também está disponível, combinando implantações no local e na nuvem para dar suporte à infraestrutura distribuída ou lidar com demandas de processamento de pico. Esta flexibilidade garante uma integração perfeita na arquitetura de segurança existente sem comprometer o desempenho, a conformidade ou a escalabilidade.

O CDR requer actualizações frequentes, tal como o software antivírus?

Não. Ao contrário das ferramentas antivírus que dependem de actualizações de assinaturas, OPSWAT Deep CDR utiliza uma abordagem proactiva e sem assinaturas. Remove conteúdo potencialmente malicioso com base na estrutura e comportamento do ficheiro, reduzindo a necessidade de actualizações constantes e minimizando a sobrecarga operacional.

Com que rapidez pode o CDR processar grandes volumes de ficheiros?

OPSWAT Deep CDR foi concebido para ambientes de elevado desempenho. Ele pode processar grandes volumes de arquivos em tempo real, tornando-o adequado para casos de uso como filtragem de e-mail, uploads de arquivos e transferências entre domínios sem introduzir latência. Veja as métricas de desempenho do Deep CDR .

O CDR pode ser integrado com gateways de correio eletrónico e plataformas de partilha de ficheiros?

Sim. OPSWAT Deep CDR integra-se perfeitamente com gateways de e-mail seguros, plataformas de partilha de ficheiros e ferramentas de colaboração de conteúdos. Isso permite que as organizações higienizem arquivos nos principais pontos de entrada e saída, reduzindo o risco de ameaças baseadas em arquivos nos canais de comunicação.

Quais são as implicações para a privacidade da utilização do CDR em documentos sensíveis?

OPSWAT Deep CDR foi criado a pensar na privacidade. Ele processa arquivos na memória e não retém conteúdo higienizado, garantindo que os dados confidenciais sejam tratados com segurança. As organizações podem configurar políticas para excluir metadados ou campos específicos do processamento para atender aos requisitos de privacidade.

Como é que a tecnologia CDR evolui para lidar com novos formatos de ficheiros e ameaças?

OPSWAT atualiza continuamente Deep CDR para suportar formatos de arquivos emergentes e vetores de ameaças em evolução. Sua arquitetura agnóstica de formato permite neutralizar ameaças mesmo em estruturas de arquivos desconhecidas ou modificadas, tornando-o resiliente contra futuras técnicas de ataque.

A tecnologia CDR pode proteger contra malware gerado por IA ou alimentado por IA?

Sim. OPSWAT Deep CDR neutraliza ameaças independentemente de como elas são criadas, incluindo aquelas geradas ou aprimoradas por IA. Ao contrário das ferramentas baseadas em deteção que dependem de assinaturas conhecidas ou padrões de comportamento, Deep CDR remove elementos potencialmente maliciosos dos arquivos com base na análise estrutural. Isso o torna altamente eficaz contra malware novo, polimórfico ou criado por IA que pode escapar das soluções de segurança tradicionais.