Publicado originalmente em 05 de junho de 2020.

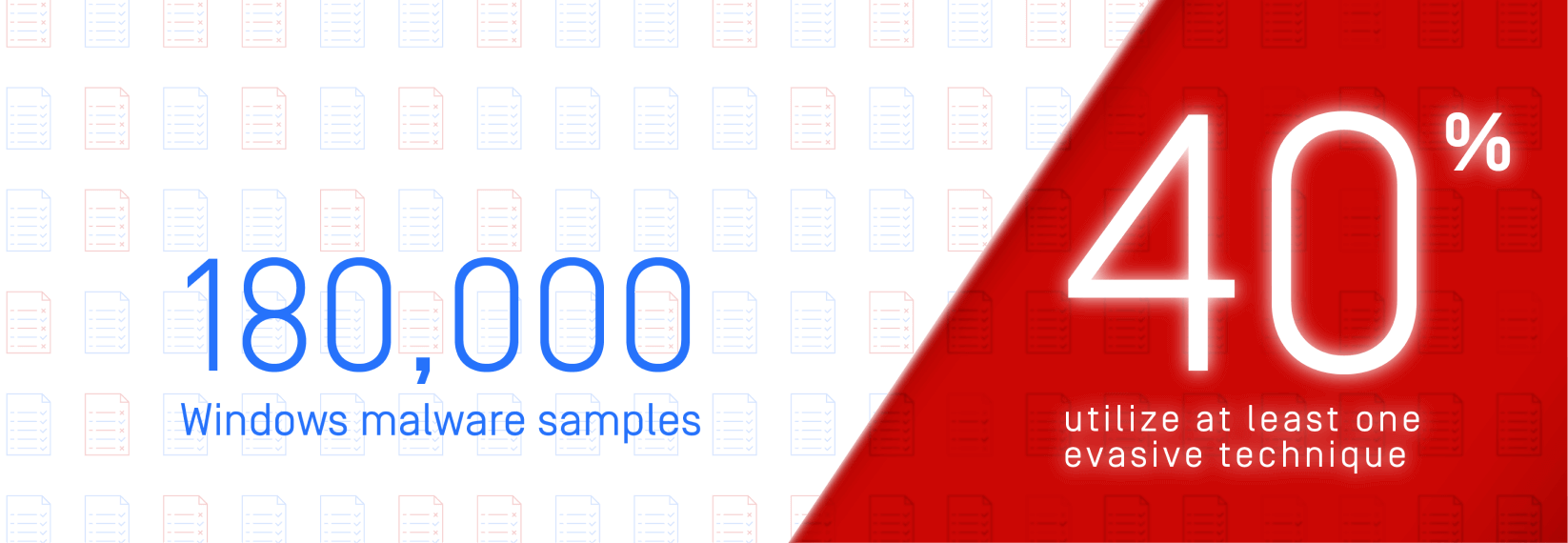

O malware está sempre a evoluir, assim como as técnicas de evasão de malware. Num estudo realizado pela Universidade de Génova, que analisou 180.000 amostras de malware para Windows, 40% delas utilizam pelo menos uma técnica evasiva. Nesta publicação do blogue, exploramos dois métodos utilizados pelos agentes de ameaças para contornar o software antivírus (AV).

Vamos analisar uma amostra de malware para saber como os atacantes utilizam ficheiros Excel aparentemente inofensivos para infetar organizações. O ficheiro contém uma macro que descarrega um ficheiro de estenografia e descodifica-o para extrair um payload malicioso.

Palavra-passe VelvetSweatshop

A palavra-passe predefinida "VelvetSweatshop" é uma vulnerabilidade antiga que foi introduzida pela primeira vez em 2012. Mais recentemente, foi utilizada para espalhar o malware LimeRAT. Os cibercriminosos escolheram esta tática porque o Microsoft Excel tem a capacidade de utilizar a palavra-passe predefinida VelvetSweatshop incorporada para desencriptar um ficheiro, abri-lo em modo só de leitura sem necessidade de palavra-passe e, simultaneamente, executar macros integradas.

Ao encriptar o ficheiro de amostra com a palavra-passe do VelvetSweatshop, alguns motores de verificação antivírus foram impedidos de detetar o código malicioso. Nos nossos testes, apenas 15 dos 40 AVs encontraram a ameaça.

Macro protegida por palavra-passe

Tal como a proteção por palavra-passe de uma folha de cálculo, o Microsoft Excel permite aos utilizadores bloquear uma macro no Excel contra a visualização. No entanto, esta funcionalidade não encripta as macros.

Quando utilizámos esta funcionalidade para ocultar a amostra de macro de malware, isto também tornou a deteção de alguns AVs menos eficaz. Três mecanismos AV, que detectaram com sucesso a amostra de malware, não conseguiram ver a ameaça quando a macro estava protegida por palavra-passe.

O que acontece se combinarmos as duas tácticas?

Ao aplicar a senha do VelvetSweatshop e o recurso Macro protegido por senha para ajudar a amostra maliciosa a contornar a deteção, testemunhamos uma diminuição significativa no resultado da verificação. Apenas 13 dos 40 mecanismos AV foram capazes de detetar a ameaça.

Qual é a solução para evitar técnicas de evasão de malware?

Os agentes de ameaças procuram sempre novas técnicas para esconder os seus ficheiros maliciosos dos sistemas antivírus. Uma das melhores práticas para derrotar o malware evasivo é desativar todos os objectos potencialmente maliciosos nos ficheiros transferidos para o seu sistema. Mesmo uma macro inofensiva pode tornar-se uma vulnerabilidade mais tarde.

OPSWAT Deep Content Disarm and Reconstruction (Deep CDR) remove todo o conteúdo ativo incorporado nos ficheiros (incluindo macros, objectos OLE, hiperligações, etc.) e reconstrói os ficheiros apenas com componentes legítimos. Além disso, o Deep CDR permite-lhe investigar macros protegidas por palavra-passe sem saber a palavra-passe. Esta tecnologia líder da indústria da OPSWAT é altamente eficaz na prevenção de ameaças conhecidas e desconhecidas, incluindo ataques direcionados de dia zero e malware evasivo avançado.

Depois de a amostra ter sido higienizada por Deep CDR, temos agora um ficheiro livre de ameaças com funcionalidade total.

Se as macros forem necessárias para as suas operações comerciais, é importante analisar simultaneamente cada ficheiro com vários AVs para aumentar as hipóteses de deteção de ameaças. OPSWAT foi pioneiro no conceito de Multiscanning, analisando ficheiros com mais de 30 motores anti-malware comerciais. Combinando vários mecanismos e técnicas de análise, incluindo Assinaturas, Heurística, IA/ML e Emulação, a tecnologiaOPSWAT Multiscanning ajuda-o a maximizar as taxas de deteção com um baixo Custo Total de Propriedade (TCO).

Saiba mais sobre Deep CDR e Multiscanning ou fale com um especialista técnico da OPSWAT para descobrir a melhor solução de segurança para evitar malware evasivo avançado e de dia zero.