Durante a última década, a convergência de tecnologias tornou a segurança da rede um desafio. A crescente prevalência de aplicações Web que utilizam portais de partilha de ficheiros expandiu a superfície de ataque.

Os riscos de cibersegurança associados ao carregamento de ficheiros são numerosos. O malware pode infiltrar-se nas redes através do carregamento de ficheiros que contêm código malicioso ou URLs, ou explorando vulnerabilidades de dia zero não detectadas anteriormente.

Neste artigo, vamos delinear as melhores práticas para proteger as redes contra estes tipos de ataques. Por último, iremos descrever como uma solução antivírus (AV) ICAP pode adicionar uma camada extra de proteção, protegendo as suas aplicações contra carregamentos de ficheiros maliciosos.

1. Encontre a melhor combinação de soluções de segurança de rede para as suas necessidades

Há uma variedade de dispositivos de rede, muitos dos quais fornecem segurança de rede. Estes dispositivos de rede executam tarefas de segurança da rede, como a gestão do acesso à rede, a gestão da política de segurança, o armazenamento de dados de conformidade regulamentar e a garantia da segurança dos contentores.

Os proxies, como os proxies directos e inversos, protegem as ligações ocultando os endereços IP e fornecendo um único ponto de entrada e saída. Os balanceadores de carga oferecem uma funcionalidade semelhante, mas também fornecem orquestração, gestão de políticas e automatização para aplicações de grande escala.

As firewalls de aplicações Web (WAFs) inspeccionam o tráfego de rede para impedir o acesso não autorizado e proteger contra ameaças como o cross-site scripting e ataques distribuídos de negação de serviço. Os firewalls de próxima geração (NGFWs) concentram-se no tráfego que passa pelas camadas 3-4 para proteger as redes internas contra ataques externos. Os controladores de entrada são semelhantes aos balanceadores de carga e proxies, mas projetados para ambientes de contêineres.

Os gateways Web Secure (SWGs) funcionam como um filtro entre os utilizadores e o tráfego da Internet, bloqueando ligações a aplicações e serviços da Internet não aprovados e encriptando o tráfego. Os controladores de entrega de aplicações (ADCs) oferecem funcionalidades de proxy, balanceamento de carga e WAF, bem como um gateway de API , aceleração de aplicações e terminação SSL. Normalmente, são geridos pela equipa de operações de desenvolvimento em vez de uma equipa de segurança. Por último, a transferência gerida de ficheiros (MFT) permite transferências seguras e geridas de grandes ficheiros, o que não é fornecido pelos serviços tradicionais de FTP ou HTTP.

2. Digitalizar ficheiros que entram na sua rede e dispositivos de armazenamento

Mesmo com estas soluções implementadas, ainda existe o risco de ficheiros maliciosos entrarem na sua rede ou serem armazenados no seu sistema. Para mitigar este risco, é crucial implementar a verificação antivírus em todos os ficheiros que entram e são armazenados na sua rede. Desta forma, pode detetar e remover qualquer software malicioso antes que este possa causar danos. Com uma estratégia de segurança abrangente que inclui várias camadas de proteção, as organizações podem proteger-se melhor contra as ameaças em constante evolução no panorama digital atual.

Na mesma linha, a transferência de um grande número de ficheiros entre equipas internas e clientes pode criar oportunidades para os atacantes. Fontes externas (fornecedores terceiros, parceiros externos) podem inadvertidamente introduzir malware no ambiente. Por este motivo, é altamente recomendável que as organizações examinem o conteúdo de todos os ficheiros que são transferidos para as suas redes, efectuando análises para detetar e bloquear malware no perímetro.

3. Secure Contra ameaças comuns

Os mecanismos antivírus e antimalware lutam para acompanhar o volume de novas ameaças desenvolvidas pelos atacantes. A situação piora quando se considera a crescente complexidade do malware e das ameaças persistentes avançadas (APTs) que visam as organizações. Além disso, o malware desconhecido e as ameaças de dia zero continuam a atormentar as equipas de segurança.

A análise de ficheiros em busca de ameaças conhecidas é uma primeira camada de defesa eficaz contra carregamentos de ficheiros maliciosos. No entanto, as soluções AV antigas que utilizam apenas um ou dois motores não são capazes de detetar malware suficiente com rapidez suficientepara proteger adequadamente a rede. A investigação antivírus revela que são necessários mais de 20 motores antivírus e anti-malware para atingir taxas de deteção superiores a 99%.

4. Detetar ameaças desconhecidas para além do rastreio antivírus tradicional

O aumento da sofisticação e da complexidade do malware permite-lhe contornar as defesas tradicionais. Por exemplo, os motores anti-malware detectam ameaças conhecidas, permitindo que o malware de dia zero derrote facilmente as soluções antivírus baseadas em assinaturas. Os ficheiros de produtividade como o Word, Excel, PDF, arquivos ou ficheiros de imagem podem ser utilizados para ocultar ameaças incorporadas em macros e scripts - que nem sempre são detectáveis com motores AV ou soluções de análise dinâmica como as sandboxes.

Uma técnica de prevenção eficaz é remover todos os potenciais objectos maliciosos incorporados com a sanitização de dados, ou Desarmamento e Reconstrução de Conteúdos (CDR). Deep CDR A tecnologia CDR remove o conteúdo malicioso dos ficheiros sem depender da deteção de malware. Processa os ficheiros recebidos e, em seguida, regenera esses ficheiros de forma a garantir que os novos ficheiros são utilizáveis e inofensivos. Por outras palavras, o Deep CDR ajuda a proteger o tráfego de rede, impedindo ameaças conhecidas e desconhecidas.

5. Redigir informações sensíveis

Mesmo com as melhores soluções automatizadas implementadas, os infiltrados mal-intencionados e os utilizadores negligentes podem divulgar dados sensíveis. São necessárias soluções adicionais para proteger contra fugas de dados e violações de conformidade.

As organizações têm vários motivos para se preocuparem com a exposição de informações de identificação pessoal (PII), desde regulamentos de conformidade como o PCI-DSS e o RGPD a ciberataques direccionados ou fugas não intencionais de informação privilegiada. Para reduzir os riscos de perda de dados, é crucial redigir informações sensíveis em ficheiros que são carregados ou partilhados externamente.

6. Aumente a eficiência com uma solução ICAP

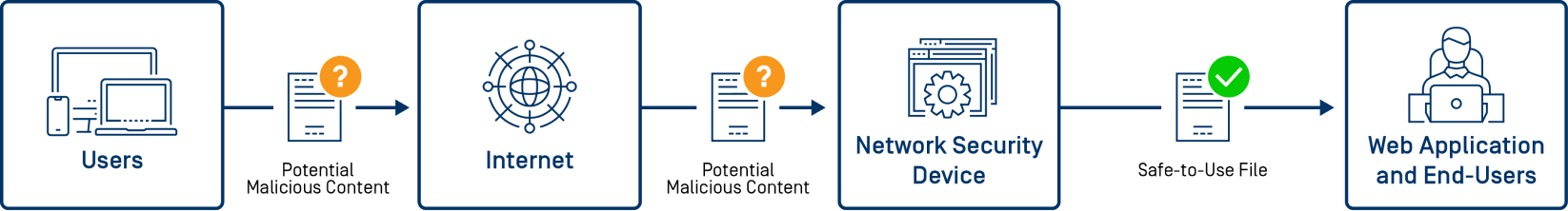

Utilizando o Protocolo de Adaptação de Conteúdos da Internet (ICAP), uma solução ICAP permite que os dispositivos de segurança de rede descarreguem o tráfego de rede para um servidor dedicado para tarefas como o controlo antivírus/anti-malware ou a higienização de dados. Isto garante que todos os ficheiros são verificados utilizando a mesma política.

Ao desviar o tráfego para um servidor ICAP , os dispositivos de rede podem concentrar-se no seu objetivo principal, como o desempenho da rede, enquanto o servidor ICAP especializado analisa e higieniza rapidamente os ficheiros que passam com um impacto mínimo no desempenho. Esta abordagem é particularmente eficaz para a segurança da rede, uma vez que proporciona uma ampla proteção no perímetro, serviços de valor acrescentado e uma camada adicional de confiança tanto para a empresa como para parceiros terceiros.

FAQs

O que é um ICAP Server ?

Os servidores de protocolo de adaptação de conteúdos da Internet (servidoresICAP ) são semelhantes a um servidor HTTP, exceto que a aplicação serve os pedidos ICAP . O RFC3507 indica que "os pedidosICAP DEVEM começar com uma linha de pedido que contenha um método, o URI completo do recurso ICAP que está a ser pedido e uma cadeia de versões ICAP ".

O que é um cliente ICAP ?

Um cliente ICAP é uma aplicação de software que estabelece ligações com servidores ICAP para enviar pedidos.

Como intercetar a ligação entre um utilizador final ou um dispositivo e a Internet?

É possível alargar os servidores proxy transparentes. Um proxy transparente, também conhecido como proxy em linha, proxy de interceção ou proxy forçado, é um servidor que intercepta a ligação entre um utilizador final ou dispositivo e a Internet.

O que são caches proxy HTTP transparentes?

As caches proxy HTTP transparentes são servidores que interceptam a ligação entre a Internet e um utilizador final ou dispositivo e os servidores do protocolo de adaptação de conteúdos da InternetICAP servidoresICAP ) são geralmente utilizados para implementar neles a verificação de vírus e os filtros de conteúdos.

O que é a filtragem de conteúdos?

Pode utilizar um filtro ICAP para enviar uma mensagem para um servidor pré-configurado para adaptação de conteúdos. Por exemplo, isto inclui operações específicas como a verificação de vírus, a filtragem de conteúdos, a inserção de anúncios e a tradução de línguas.

O que é um recurso ICAP ?

É como um recurso HTTP, mas o Identificador Uniforme de Recursos (URI) refere-se a um serviço ICAP que efectua adaptações de mensagens HTTP.

O que são o modo de modificação de pedidos e o modo de modificação de respostas?

No modo de "modificação de pedidos" (reqmod), um cliente envia um pedido HTTP a um servidor ICAP . O servidor ICAP pode então:

- Enviar de volta uma versão modificada do pedido.

- Envia uma resposta HTTP ao pedido.

- Devolver um erro.

Os clientes ICAP devem tratar os três tipos de respostas.

OPSWAT MetaDefender ICAP Server - Confie no seu tráfego de rede

OPSWAT MetaDefender ICAP Server fornece proteção avançada contra ameaças para o tráfego de rede contra carregamentos de ficheiros maliciosos, ataques de dia zero e exposição de dados sensíveis. MetaDefender ICAP Server analisa e inspecciona todos os conteúdos de ficheiros recebidos antes de chegarem à rede da sua organização. A solução pode ser integrada a qualquer dispositivo de rede habilitado para ICAP: balanceador de carga, proxy de encaminhamento/reverso, controlador de entrada, transferência gerenciada de arquivos (MFT) e muito mais. Saiba mais sobre MetaDefender ICAP Server