- O que é a OT Security? Visão geral e conceitos-chave

- Princípios e Práticas Core OT Security

- Estruturas de OT Security , Normas e Conformidade Regulamentar

- Implementação da OT Security: Lista de verificação passo-a-passo

- Arquitetura OT Security e Tendências Emergentes

- Comparação de ferramentas e capacidades OT Security

- Perguntas frequentes (FAQs)

O que é a OT Security? Visão geral e conceitos-chave

A segurança OT (Tecnologia Operacional) refere-se às estratégias e tecnologias utilizadas para proteger os sistemas industriais e as redes de controlo, tais como sistemas SCADA, HMIS, PLCs e outro hardware/software que detecta ou provoca alterações através da monitorização direta e do controlo de dispositivos físicos.

Ao contrário dos sistemas informáticos tradicionais, os ambientes OT gerem processos físicos em fábricas, redes eléctricas, instalações de tratamento de água e outras infra-estruturas críticas. Para compreender os conceitos fundamentais da segurança OT, explore o nosso guia completo sobre o que é a segurança OT. A importância da segurança OT tem crescido drasticamente à medida que as instalações industriais aumentam a sua conetividade. Os ambientes de fabrico modernos integram dispositivos IoT (Internet das Coisas), sistemas de nuvem e capacidades de monitorização remota. Esta conetividade cria novos vectores de ataque que os cibercriminosos exploram ativamente, à semelhança dos desafios de segurança das aplicações em ambientes de TI tradicionais.

Um dos principais desafios na proteção de ambientes OT é o facto de muitos destes sistemas terem sido construídos há décadas, utilizando dispositivos e instrumentos antigos que nunca foram concebidos com a cibersegurança em mente. Muitas vezes, não dispõem de protecções básicas, como encriptação, autenticação ou protocolos de comunicação seguros. Para piorar a situação, estes sistemas carecem frequentemente de visibilidade, com telemetria limitada e sem registo centralizado, o que torna a deteção e resposta a ameaças extremamente difícil. Isto é especialmente preocupante porque os sistemas OT estão na base de muitos aspectos da nossa vida quotidiana e os ciberataques que os visam podem ter consequências físicas graves - como cortes de energia, interrupções nas cadeias de fornecimento, contaminação da água ou comprometimento da segurança pública.

Os ambientes OT comuns abrangem várias indústrias. As empresas de energia dependem da OT para a produção e distribuição de energia. Os serviços públicos gerem o tratamento e a distribuição de água através de sistemas OT. As instalações fabris utilizam sistemas OT para controlar as linhas de produção e os processos de garantia de qualidade. As redes de transportes dependem da OT para a gestão do tráfego e sistemas de segurança.

OT Security vs. Segurança TI: Principais diferenças

Enquanto a segurança informática se preocupa principalmente com o processamento de dados, a comunicação e as operações comerciais, a segurança operacional centra-se na proteção de sistemas e processos físicos, como válvulas, motores e linhas de montagem que impulsionam infra-estruturas críticas e ambientes industriais.

Embora ambos tenham como objetivo proteger sistemas e dados, os ambientes OT apresentam um conjunto distinto de desafios moldados pelas suas realidades operacionais:

- As operações em tempo real requerem um tempo de atividade contínuo sem interrupções. Os patches de segurança que necessitam de tempo de inatividade do sistema podem interromper a produção durante horas, tornando impraticáveis as abordagens tradicionais de TI, como reinícios frequentes.

- Os sistemas antigos instalados há décadas executam sistemas operativos desactualizados que já não recebem suporte do fornecedor ou correcções de segurança, o que os torna altamente vulneráveis a explorações conhecidas.

- A atualização requer um investimento de capital significativo e perturbações operacionais.

- Muitos protocolos proprietários não foram concebidos com a segurança em mente, tornando-os vulneráveis a ataques. As ferramentas de segurança de TI padrão muitas vezes não suportam esses protocolos de comunicação industrial especializados.

- As preocupações com a segurança significam que os controlos de segurança nunca devem comprometer a segurança operacional ou criar condições perigosas para os trabalhadores e o público.

Princípios e Práticas Core OT Security

A implementação de uma segurança OT eficaz requer a compreensão dos princípios fundamentais e dos métodos de implementação práticos. Estes trabalham em conjunto para criar programas robustos de cibersegurança OT.

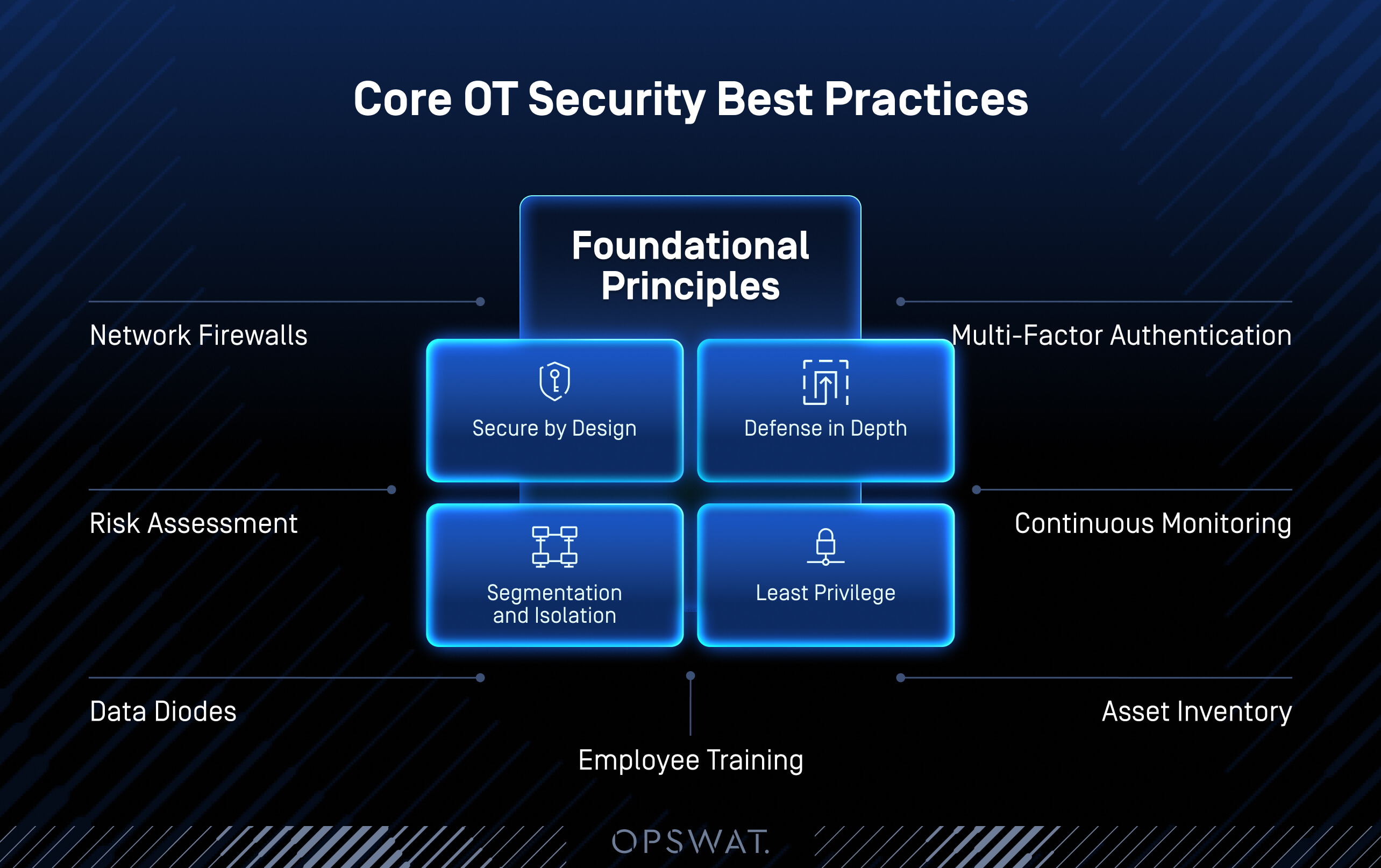

Princípios fundamentais

- Defesa em profundidade: Múltiplos níveis de controlos de segurança para proteger contra vários vectores de ataque.

- Segmentação e isolamento: Separar as redes OT das redes TI e isolar os sistemas críticos.

- Secure desde a conceção: Integrar a segurança nos sistemas OT desde o início, em vez de a adicionar mais tarde.

- Privilégio mínimo: Conceder aos utilizadores e sistemas apenas o acesso mínimo necessário para as suas funções.

Melhores práticas

- Firewalls de rede: Implementar firewalls entre as zonas de TI e OT para controlar o fluxo de tráfego.

- Avaliação de riscos: Avaliar regularmente as vulnerabilidades e ameaças aos ambientes OT.

- Diodos de dados: Utilizar gateways unidireccionais para comunicações unidireccionais seguras.

- Autenticação multi-fator: Os controlos de acesso rigorosos ajudam a manter as permissões adequadas e a evitar violações maciças de dados que podem resultar de credenciais comprometidas.

- Monitorização contínua: Capacidades de deteção e resposta a ameaças em tempo real.

- Inventário de activos: Manter uma visibilidade abrangente de todos os dispositivos e sistemas OT.

- Formação de funcionários: Abordar o elemento humano através de programas de sensibilização para a segurança.

Segmentação da rede e o modelo de referência Purdue

A segmentação da rede divide os sistemas em zonas para impedir o movimento lateral dos atacantes. O Modelo Purdue é uma estrutura bem estabelecida que descreve cinco níveis de redes OT, desde processos físicos no Nível 0 até sistemas empresariais no Nível 5. Este modelo impõe o isolamento entre as camadas OT e TI.

O Modelo Purdue recomenda a implementação de controlos de segurança entre cada nível. Firewalls, sistemas de deteção de intrusão e controlos de acesso nestas fronteiras criam uma proteção de defesa em profundidade.

Princípios de confiança zero em ambientes OT

A arquitetura de confiança zero parte do princípio de que as ameaças podem ter origem em qualquer lugar, incluindo dentro do perímetro da rede. Esta abordagem requer a verificação contínua de todos os utilizadores e dispositivos que tentam aceder aos sistemas OT.

- O acesso com privilégios mínimos garante que os utilizadores e os sistemas recebem apenas as permissões mínimas necessárias para as suas funções.

- A verificação contínua monitoriza o comportamento do utilizador e do sistema durante toda a sessão. As actividades invulgares desencadeiam requisitos de autenticação adicionais, como a MFA (autenticação multifactor) ou restrições de acesso.

Monitorização contínua e deteção de ameaças

A monitorização contínua fornece visibilidade em tempo real das actividades da rede OT e do comportamento do sistema. Esta capacidade permite a deteção precoce de ameaças e uma resposta rápida a incidentes de segurança.

Os sistemas SIEM (Gestão de Informações e Eventos de Segurança) recolhem e analisam dados de segurança de várias fontes. Estas plataformas correlacionam eventos para identificar potenciais ameaças e automatizar acções de resposta inicial.

Os IDPS (Sistemas de Deteção e Prevenção de Intrusões) monitorizam o tráfego de rede para detetar actividades suspeitas. Estes sistemas podem detetar padrões de ataque conhecidos e bloquear automaticamente o tráfego malicioso.

O CTEM (Continuous Threat Exposure Management) fornece uma avaliação contínua do cenário de ameaças de uma organização. Esta abordagem ajuda a dar prioridade aos esforços de segurança com base nos níveis de risco actuais e na informação sobre ameaças.

Sensibilização e formação dos trabalhadores

O erro humano é uma das principais causas das violações da segurança informática. As melhores práticas incluem:

- Realização de acções de formação regulares em matéria de ciber-higiene.

- Simulação de tentativas de phishing.

- Criar simulacros de resposta a incidentes específicos da OT.

Estruturas de OT Security , Normas e Conformidade Regulamentar

Estruturas estabelecidas como a IEC 62443, a Estrutura de Segurança Cibernética do NIST e normas regulamentares como o NERC CIP fornecem abordagens estruturadas para proteger ambientes OT. Estas diretrizes ajudam as organizações a desenvolver programas de segurança abrangentes que cumprem os requisitos da indústria e as obrigações de conformidade regulamentar.

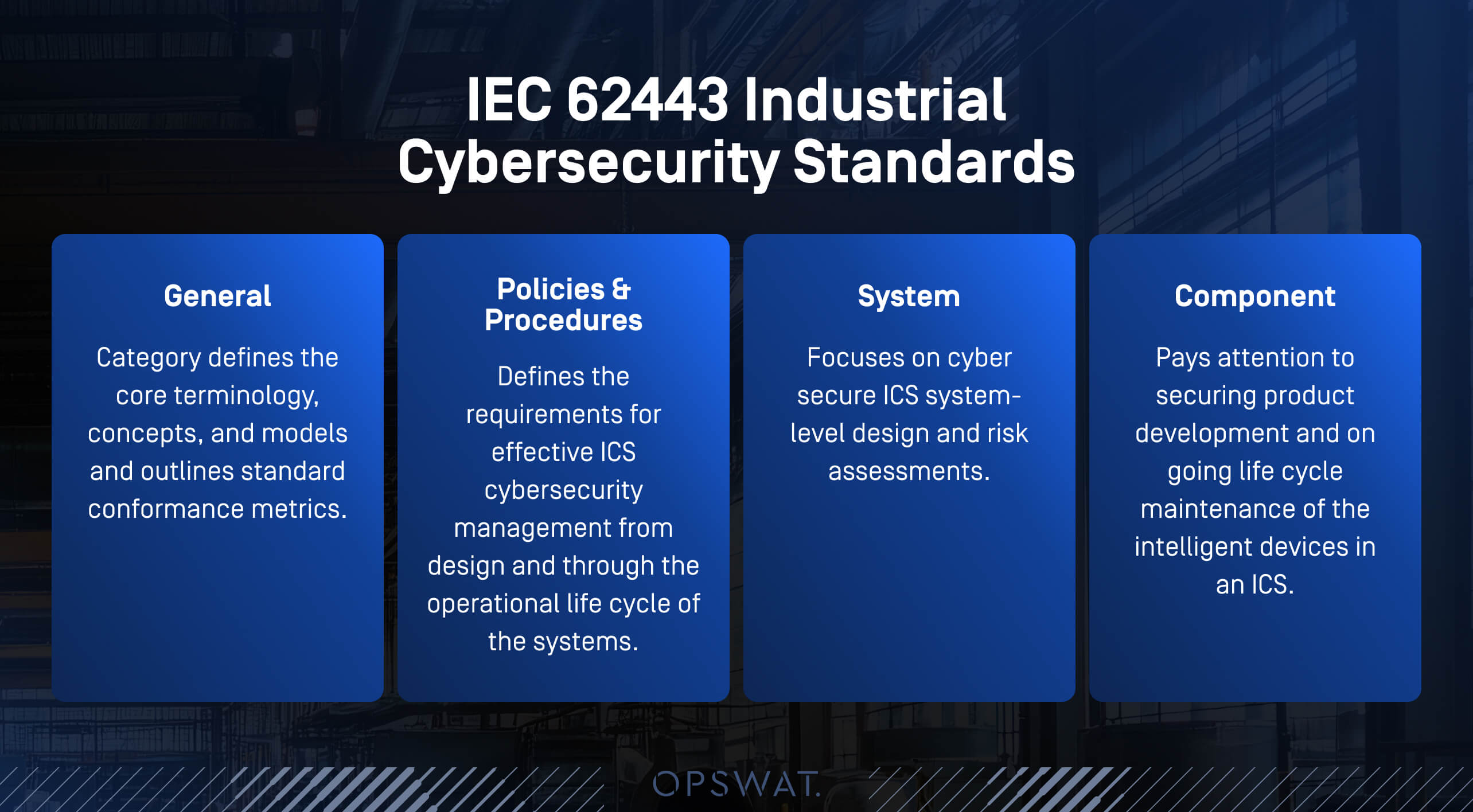

IEC 62443: A Norma Global OT Security

A IEC 62443 representa a norma internacional mais abrangente para a segurança OT, abordando a segurança ao longo de todo o ciclo de vida da automação industrial e dos sistemas de controlo.

- Avaliar sistematicamente os riscos.

- Aplicação de níveis de segurança a componentes OT.

- Garantir a segurança ao longo do ciclo de vida dos activos.

Os documentos gerais fornecem os conceitos fundamentais e a terminologia. Os documentos de políticas e procedimentos abordam a gestão da segurança organizacional. Os documentos do sistema abrangem os requisitos técnicos de segurança. Os documentos de componentes especificam os requisitos de segurança para os componentes individuais do sistema.

Quadro de Cibersegurança do NIST para OT

O Quadro de Cibersegurança do NIST oferece uma abordagem à cibersegurança baseada no risco que se integra eficazmente em ambientes OT, proporcionando uma linguagem comum para discutir os riscos de cibersegurança e as estratégias de mitigação.

- Níveis de implementação personalizados para OT/ICS.

- Integração com a avaliação de riscos e o planeamento da continuidade das actividades.

- Alinhamento com os objectivos nacionais de proteção das infra-estruturas críticas.

NERC CIP: Norma Regulamentar para o Setor Elétrico Norte-Americano

As normas de proteção de infra-estruturas críticas da North American Electric Reliability Corporation (NERC CIP) são obrigatórias para as entidades que operam o sistema elétrico a granel na América do Norte. Estas normas centram-se especificamente na segurança dos activos cibernéticos críticos para o fornecimento fiável de eletricidade.

Implementação da OT Security: Lista de verificação passo-a-passo

Uma implementação bem sucedida da segurança OT requer um planeamento e execução sistemáticos. Esta lista de verificação abrangente orienta as organizações através das etapas essenciais de implementação da segurança.

Os programas de segurança OT eficazes começam com um inventário completo dos activos e uma avaliação dos riscos. As organizações têm de compreender quais os sistemas que necessitam de proteger antes de implementarem controlos de segurança.

O endurecimento do sistema remove serviços e configurações desnecessários que podem fornecer vectores de ataque. Este processo inclui a desativação de portas não utilizadas, a aplicação de patches de segurança e a configuração de protocolos de comunicação seguros.

A gestão de patches mantém a segurança do sistema através de actualizações regulares, minimizando as perturbações operacionais. Este processo requer um planeamento cuidadoso para equilibrar as necessidades de segurança com os requisitos operacionais.

O planeamento da resposta a incidentes prepara as organizações para responderem eficazmente a incidentes de segurança. Planos bem desenvolvidos minimizam os danos e reduzem o tempo de recuperação quando ocorrem incidentes.

Lista de verificação OT Security : Passos essenciais

- Identificar e inventariar todos os activos e dispositivos OT.

- Realizar avaliações de risco com base na criticidade dos activos e no panorama de ameaças.

- Proteja os sistemas desactivando portas, serviços e protocolos desnecessários.

- Implementar o controlo de acesso com permissões e autenticação baseadas em funções.

- Implementar Patch Management e manter sistemas de controlo de vulnerabilidades.

- Monitorizar e detetar ameaças através da vigilância contínua da rede.

- Controlar o fluxo de dados entre redes de TI e OT com segmentação adequada.

- Desenvolver e testar procedimentos abrangentes de resposta a incidentes.

- Garantir a continuidade do negócio com estratégias de cópia de segurança com armazenamento seguro de dados empresariais.

- Formar e sensibilizar o pessoal para as práticas de segurança OT.

- Efetuar auditorias regulares e análises de segurança para uma melhoria contínua.

Reforço do sistema em ambientes OT

O endurecimento do sistema reduz a superfície de ataque dos sistemas OT através da remoção de funcionalidades e serviços desnecessários.

Desativação de protocolos antigos, a menos que seja absolutamente necessário

Muitos sistemas OT ainda suportam protocolos de comunicação desactualizados como Telnet, FTP ou SMBv1, que não têm encriptação e são vulneráveis a exploits conhecidos. A menos que esses protocolos sejam essenciais para a operação de equipamentos antigos, eles devem ser desativados ou substituídos por alternativas seguras, como SSH ou SFTP.

Aplicação de firmware validado pelo fornecedor e patches de segurança

Desenvolver um processo de gestão de patches em coordenação com os fornecedores de equipamentos para testar e implementar actualizações durante as janelas de manutenção programadas.

Configuração de definições Secure

Os administradores da OT devem alterar as palavras-passe predefinidas, desativar serviços e portas não utilizados e impor uma autenticação forte. As configurações Secure também devem estar alinhadas com padrões de referência reconhecidos, como os do CIS (Center for Internet Security).

Segurança física

As organizações que utilizam suportes amovíveis ou quiosques devem implementar as melhores práticas de segurança dos suportes para evitar a introdução de malware através de dispositivos físicos.

Arquitetura OT Security e Tendências Emergentes

As arquitecturas modernas de segurança OT enfatizam estratégias de defesa em profundidade que fornecem várias camadas de proteção. Estas arquitecturas consideram tanto a cibersegurança como os requisitos de segurança ao longo do processo de conceção.

Os desafios de integração surgem à medida que as organizações ligam os sistemas OT aos serviços IIoT e de nuvem. Estas ligações proporcionam benefícios operacionais mas criam novos riscos de segurança que requerem uma gestão cuidadosa. As organizações que implementam a conetividade em nuvem devem seguir as melhores práticas de segurança de aplicações em nuvem para proteger seus dados e sistemas OT.

As tendências futuras na segurança OT incluem a convergência TI-OT, a deteção de ameaças orientada por IA e melhorias orientadas para a conformidade. A automatização irá simplificar as tarefas de rotina, enquanto os esforços de segurança se deslocam para a proteção da nuvem, da borda e do CPS.

Proteger a IoT Industrial em ambientes OT

Os dispositivos IIoTIndustrial Internet of Things) trazem conetividade e inteligência aos ambientes OT tradicionais. Estes dispositivos recolhem dados operacionais, permitem a monitorização remota e suportam programas de manutenção preditiva.

Os riscos exclusivos da IIoT resultam da combinação de acesso físico, conetividade de rede e capacidades de segurança frequentemente limitadas. Muitos dispositivos IIoT não possuem caraterísticas de segurança robustas devido a restrições de custos e prioridades de conceção centradas na funcionalidade.

Melhores práticas:

- Isolar os dispositivos IIoT com firewalls e VLANs.

- Utilizar a autenticação e a encriptação do dispositivo.

- Monitorizar a atividade da IIoT para detetar anomalias.

As organizações devem também implementar medidas de segurança dos ficheiros para proteger os dados operacionais sensíveis, tanto em repouso como em trânsito.

Arquitetura OT Security : Princípios de conceção

Uma arquitetura de segurança OT eficaz segue princípios de conceção estabelecidos que abordam os requisitos únicos dos ambientes tecnológicos operacionais. As estratégias de defesa em camadas fornecem vários controlos de segurança em diferentes níveis da arquitetura, garantindo que, se um controlo falhar, os outros continuam a fornecer proteção. A resiliência e a redundância garantem que os controlos de segurança não comprometem a disponibilidade operacional e continuam a funcionar mesmo quando os componentes individuais falham ou são atacados.

Comparação de ferramentas e capacidades OT Security

A seleção de ferramentas de segurança OT adequadas requer a compreensão de que nenhuma solução única pode responder eficazmente a todas as necessidades de segurança da tecnologia operacional. Uma proteção OT abrangente exige várias capacidades especializadas a trabalhar em conjunto como uma plataforma integrada.

Três capacidades Core de uma ferramenta OT Security

A descoberta e o inventário de activos fornecem visibilidade de todos os sistemas e dispositivos OT. Esta capacidade identifica automaticamente os dispositivos ligados, cataloga as suas caraterísticas e mantém um inventário preciso dos activos. Ao oferecer capacidades abrangentes de descoberta de activos, monitorização da rede, inventário e gestão de patches, o MetaDefender OT Security da OPSWATproporciona uma visibilidade e um controlo inigualáveis.

A deteção e resposta ativa a ameaças identifica potenciais incidentes de segurança e permite uma resposta rápida. MetaDefender Industrial Firewall e MetaDefender OT Security trabalham em conjunto para monitorizar o tráfego da rede, o comportamento do sistema e a atividade do utilizador e proteger as operações e as redes de controlo de processos.

O acesso remoto Secure e as permissões granulares asseguram que apenas os utilizadores autorizados podem aceder a sistemas OT críticos através de canais controlados e seguros. Ao contrário das VPNs tradicionais, MetaDefender OT Access protege os endpoints OT implementando a autenticação Server AD Server e conexões de firewall somente de saída. Juntamente com o MetaDefender Endpoint Gateway, o sistema isola os activos OT e TI para garantir o acesso controlado a infra-estruturas críticas.

Proteger sistemas críticos de OT e ciber-físicos

Para as organizações que procuram uma cobertura de segurança OT completa, o MetaDefender for OT & CPS Protection daOPSWAT pode defender-se proactivamente contra ameaças persistentes avançadas e vulnerabilidades de dia zero, mantendo o desempenho e a segurança ideais. Ao utilizar uma solução coesa e modular que integra a visibilidade dos activos, a proteção da rede, o acesso remoto seguro e a transferência segura de dados, obtém as ferramentas para proteger os ambientes OT e CPS e enfrentar com confiança os desafios em evolução do atual cenário de ameaças.

Perguntas frequentes (FAQs)

P: O que é a segurança OT? | A segurança OT protege os sistemas de tecnologia operacional que controlam os processos físicos em ambientes industriais. Isto inclui controladores lógicos programáveis (PLCs), sistemas de controlo de supervisão e aquisição de dados (SCADA) e sistemas de controlo distribuído (DCS) utilizados nos sectores da indústria, energia, serviços públicos e transportes. |

P: Quais são as principais práticas recomendadas de segurança OT? | As melhores práticas fundamentais incluem a segmentação da rede, princípios de confiança zero, controlos de acesso, monitorização em tempo real e formação dos funcionários. |

P: Quais são as principais normas de segurança OT? | As principais normas de segurança das OT incluem a IEC 62443 (a norma global para a segurança da automação industrial), a NIST Cybersecurity Framework (abordagem baseada no risco) e a ISO 27001 (gestão da segurança da informação). |

P: Quais são as três principais capacidades de uma ferramenta de segurança OT? | As três principais capacidades são a descoberta e o inventário de activos (identificar e catalogar todos os sistemas OT), a deteção e resposta a ameaças (monitorizar incidentes de segurança e permitir uma resposta rápida) e a aplicação e conformidade de políticas (garantir que os sistemas funcionam de acordo com as políticas e regulamentos de segurança). |

P: O que são políticas de segurança OT? | Políticas que definem como os sistemas OT devem ser acedidos, monitorizados e mantidos para minimizar os riscos. |

P: Qual é a norma para a segurança OT? | A IEC 62443 é amplamente reconhecida como a norma global de segurança OT. Aborda a segurança ao longo de todo o ciclo de vida dos sistemas de automação e controlo industrial, fornecendo requisitos detalhados para diferentes níveis de segurança e componentes do sistema. |

P: Quais são os requisitos de proteção do sistema para um ambiente OT? | Desativação de serviços não utilizados, aplicação de protocolos seguros e aplicação regular de correcções. |

P: Como efetuar a segurança OT? | Seguindo uma estratégia em camadas que envolve inventário de activos, avaliação de riscos, reforço do sistema e monitorização de ameaças em tempo real. |