Estamos a entrar numa nova fase da corrida ao armamento virtual. Os atacantes criam malware adaptativo altamente evasivo para se esconderem do software de deteção. Os cibercriminosos estão a trabalhar incansavelmente para explorar as vulnerabilidades das aplicações e obter acesso não autorizado a dados valiosos. É por isso que as melhores práticas de segurança de aplicações (AppSec) são essenciais para compreender e seguir.

Pedimos aos especialistas em segurança de software Vincent Lin e YiYi Miao conselhos sobre as melhores práticas para implementar uma segurança de aplicações comprovada. Com a ajuda destes especialistas, aprofundamos as formas mais eficazes e práticas de proteger as suas aplicações e proteger a sua organização contra ameaças cibernéticas.

Dicas de segurança de aplicações:

1. Compreender por que razão a segurança das aplicações é importante.

3. Estabelecer um ciclo de vida de desenvolvimento de software seguro (SDLC).

4. Seguir as melhores práticas de segurança das aplicações Web definidas pela OWASP.

5. Criar uma cultura centrada na segurança.

6. Implementar uma autenticação forte e controlos de acesso.

7. Actualize e corrija regularmente as suas aplicações.

8. Monitorizar e auditar regularmente a sua aplicação.

9. Aplicar a cifragem e outras medidas de proteção de dados.

10. Utilizar tecnologias de prevenção e deteção.

11. Seguir as melhores práticas de segurança das aplicações na nuvem.

12. Secure o perímetro da sua rede.

13. Efetuar testes de segurança regulares para detetar problemas de segurança.

1. Compreender a importância da segurança das aplicações (AppSec)

O cenário de ameaças crescentes

As ameaças à cibersegurança estão em constante evolução, com os atacantes a utilizarem métodos cada vez mais sofisticados para comprometer os sistemas e roubar dados. Prevê-se que o custo global da cibercriminalidade atinja 10,5 biliões de dólares por ano até 2025, o que torna a segurança uma preocupação fundamental.

Vincent Lin, um especialista na criação de software seguro para a proteção de infra-estruturas críticas (CIP), explicou: "O cenário de ameaças mudou drasticamente nos últimos anos. Existem agentes cuja única intenção é invadir sistemas e redes informáticas para os danificar, seja por diversão ou por lucro. As consequências são muitas, mas acabam por custar dinheiro às organizações e criar riscos comerciais."

Conformidade com os regulamentos do sector

Vários sectores têm regulamentos e normas para a segurança das aplicações, como a Lei de Portabilidade e Responsabilidade dos Seguros de Saúde (HIPAA) para os cuidados de saúde e a Norma de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS) para o sector financeiro. A implementação de práticas de segurança robustas apoia a conformidade e evita multas pesadas.

De acordo com o especialista em segurança de software Yiyi Miao, "Aplicar os regulamentos de conformidade tecnológica HIPAA a todos os funcionários e contratantes pode ser um desafio para qualquer organização de cuidados de saúde. Quando se tem em conta o aumento da utilização do Bring Your Own Device (BYOD) nas organizações, rapidamente se torna uma situação impossível de gerir."

2. Criar um modelo de ameaça

Um passo crucial para gerir estes desafios é compreender os riscos que enfrenta. A modelação de ameaças é um passo necessário para proteger as aplicações. Envolve equipas de segurança que encontram potenciais ameaças e vulnerabilidades nas suas aplicações para que possa dar prioridade aos requisitos de segurança e conceber aplicações com a segurança em mente. Siga estes passos para criar um modelo de ameaças para a segurança das aplicações:

- Identificar os activos e o seu valor: O primeiro passo na modelação de ameaças é encontrar os activos que a sua aplicação foi concebida para proteger. Isto pode incluir dados, hardware, software e outros recursos. Depois de reconhecer esses activos, deve decidir o seu valor para a organização e dar-lhes prioridade em conformidade.

- Identificar as potenciais ameaças: O próximo passo é encontrar potenciais ameaças à sua aplicação. Isto pode incluir ataques de hackers, ameaças internas e riscos de segurança física. Considere o potencial impacto de cada ameaça na sua aplicação e dê-lhes prioridade com base na sua probabilidade e gravidade.

- Encontre vulnerabilidades: Depois de ter encontrado potenciais ameaças, deve encontrar vulnerabilidades na sua aplicação. Isto pode incluir vulnerabilidades no código de software, infraestrutura de rede, bibliotecas de terceiros e interfaces de utilizador. Dê prioridade a estas vulnerabilidades com base no seu potencial impacto na segurança da sua aplicação.

- Avaliar a probabilidade de cada ameaça: Depois de encontrar potenciais ameaças e vulnerabilidades, avalie a probabilidade de ocorrência de cada ameaça. Isto pode ajudá-lo a dar prioridade aos seus requisitos de segurança e a garantir que a sua aplicação é concebida para proteger contra as ameaças mais significativas.

- Estratégias de mitigação: Finalmente, desenvolva estratégias de mitigação para lidar com potenciais ameaças e vulnerabilidades na sua aplicação. Proteja-se contra possíveis ataques implementando controlos de acesso, encriptação e outras medidas de segurança.

Lembre-se de que a modelação de ameaças é um processo contínuo, pelo que é essencial avaliar e melhorar continuamente as medidas de segurança das aplicações com base nos resultados da modelação de ameaças.

3. Estabelecer um ciclo de vida de desenvolvimentoSoftware Secure (SSDLC)

Depois de definir um modelo de ameaças para a sua organização, as equipas de desenvolvimento podem implementar um ciclo de vida de desenvolvimento de software seguro (SSDLC) para o seu processo de desenvolvimento de aplicações. Lin explica: "O SSDLC é um processo que consiste numa série de actividades planeadas para desenvolver produtos de software. O SSDLC incorpora a segurança em todas as fases do ciclo de vida de desenvolvimento de software, incluindo a recolha de requisitos, a conceção, o desenvolvimento, os testes e a operação/manutenção."

Integrar a segurança em cada fase

A integração de medidas de segurança em todo o processo de desenvolvimento é essencial para garantir um programa de segurança de aplicações eficaz. Isso inclui:

- Recolha de requisitos: Definir claramente os requisitos de segurança para a aplicação, como a encriptação de dados, a autenticação do utilizador e o controlo de acesso.

- Conceção: Desenvolver uma arquitetura de aplicação segura que reduza a superfície de ataque e incorpore controlos de segurança.

- Implementação: Utilize práticas de codificação seguras e siga as diretrizes padrão da indústria, como o Open Worldwide Application Security Project (OWASP) Top Ten, para minimizar as vulnerabilidades do seu código.

- Testes: Efetuar testes regulares de segurança das aplicações, incluindo testes de penetração, análise de vulnerabilidades e revisão de códigos, para encontrar e corrigir falhas de segurança.

- Implementação: Implementar medidas de segurança adequadas para o ambiente de produção da aplicação, tais como configurações de servidor seguras e protecções de rede.

- Manutenção: Actualize e corrija regularmente a sua aplicação, monitorize os incidentes de segurança e responda a novas ameaças à medida que estas surgem.

4. Melhores práticas essenciais de segurança de aplicações Web da OWASP

As aplicações Web estão entre as aplicações mais comuns utilizadas atualmente. A segurança das aplicações Web é crucial para qualquer organização que pretenda proteger os seus dados e a sua reputação. O Open Web Application Security Project (OWASP) fornece orientações de equipas e profissionais de segurança. Infelizmente, muitas organizações ainda precisam de implementar estas melhores práticas.

A OWASP oferece recursos de código aberto para melhorar a segurança das aplicações Web. Aqui estão algumas das suas melhores práticas:

- Assegurar que todos os dados introduzidos pelo utilizador são validados antes do processamento. Isto inclui a verificação dos tipos de dados, comprimento, formato e intervalo correctos. Ao implementar a validação de entrada, pode evitar uma série de vulnerabilidades, como a injeção de SQL e o cross-site scripting (XSS).

- Utilize mecanismos de autenticação e autorização fortes para controlar o acesso à sua aplicação. Isto inclui a utilização de mecanismos seguros de armazenamento de palavras-passe, autenticação de dois factores e outras medidas de segurança para impedir o acesso não autorizado.

- Siga práticas de codificação seguras para minimizar o risco de vulnerabilidades. Isto inclui utilizar técnicas de codificação seguras, evitar funções inseguras e utilizar estruturas e bibliotecas que tenham sido revistas em termos de segurança. Se se certificar de que tem um código seguro, pode evitar transbordos de memória intermédia e vulnerabilidades de cadeias de caracteres de formato.

- Certifique-se de que as mensagens de erro não revelam informações sensíveis e registe todos os eventos relacionados com a segurança. Isto inclui tentativas de início de sessão falhadas e outras actividades suspeitas. Ao registar eventos relacionados com a segurança, pode detetar e responder rapidamente a incidentes de segurança.

- Utilize técnicas de gestão de sessões seguras para evitar o desvio de sessões e outros ataques. Isto inclui a utilização de IDs de sessão seguros, a imposição de tempos limite de sessão e a invalidação de sessões quando os utilizadores terminam a sessão ou após um período de inatividade. Ao implementar a gestão segura de sessões, pode impedir que os atacantes acedam a informações confidenciais ou realizem acções não autorizadas.

- Implementar técnicas de encriptação e desencriptação fortes para proteger os dados em trânsito e em repouso. Isto inclui a utilização de algoritmos e comprimentos de chave padrão da indústria e a proteção adequada das chaves de encriptação. Ao implementar uma criptografia forte, pode impedir que os atacantes acedam ou modifiquem os dados.

- Utilize mecanismos de controlo de acesso para restringir o acesso a recursos e funcionalidades sensíveis. Isto inclui garantir que os utilizadores apenas têm as permissões necessárias para executar as suas tarefas e aplicar controlos de acesso a todos os níveis da aplicação. É possível impedir o acesso não autorizado a dados ou funcionalidades através da implementação de controlos de acesso.

- Efetuar testes de segurança regulares, incluindo testes de penetração e análise de vulnerabilidades, para identificar e resolver os pontos fracos da segurança. Utilize ferramentas automatizadas e técnicas manuais para garantir que a sua aplicação é segura.

- Siga as práticas de implantação segura para evitar riscos de segurança durante a instalação e a configuração. Isto inclui a utilização de protocolos seguros, evitar definições predefinidas e configurar as definições de segurança de acordo com as melhores práticas.

- Ter um plano de resposta a incidentes para responder rápida e eficazmente a incidentes de segurança. Isto inclui garantir que todos os membros do pessoal estão cientes do plano e das suas funções no mesmo e praticar o plano regularmente para garantir a sua eficácia.

Estas boas práticas podem ajudar a proteger as aplicações web e a proteger os dados e a reputação da sua organização . No entanto, terá de implementar uma cultura focada na segurança na sua organização que coloque as melhores práticas em prática.

5. Adotar uma cultura de sensibilização para a segurança

Formação em segurança para programadores

Os programadores desempenham um papel crucial no DevSecOps (desenvolvimento, segurança e operações), uma vez que o código que escrevem pode criar ou evitar vulnerabilidades. É importante fornecer formação de segurança regular à sua equipa de desenvolvimento, incluindo práticas de codificação seguras, conhecimento dos vectores de ataque comuns e requisitos de conformidade específicos do sector.

Conduzir programas de sensibilização para a segurança

Uma cultura de segurança forte estende-se para além da equipa de desenvolvimento. Eduque todos os funcionários sobre a importância da segurança e o seu papel na manutenção da mesma. Realize programas regulares de sensibilização para a segurança que abranjam tópicos como o reconhecimento de ataques de phishing, a utilização de palavras-passe fortes e a comunicação de actividades suspeitas.

6. Implementar mecanismos robustos de autenticação e controlo de acesso

Utilizar a autenticação multi-fator (MFA)

A MFA acrescenta uma camada extra de proteção ao exigir que os utilizadores forneçam várias formas de identificação antes de acederem a uma aplicação. Implemente a MFA utilizando uma combinação de factores baseados no conhecimento (palavras-passe), na posse (tokens) e na herança (biometria).

Aplicar o princípio do menor privilégio

O princípio do menor privilégio restringe o acesso dos utilizadores apenas aos recursos e permissões mínimos necessários. Implementar o controlo de acesso baseado em funções (RBAC) para definir e aplicar níveis de acesso adequados aos utilizadores.

7. Mantenha a sua aplicação actualizada e corrigida

Mantenha-se informado sobre vulnerabilidades e correcções

Monitorizar regularmente as fontes do sector, como os sítios Web dos fornecedores e os blogues de segurança, para obter informações sobre novas vulnerabilidades e correcções. Subscreva listas de correio eletrónico de segurança e serviços de notificação de vulnerabilidades para se manter atualizado sobre as ameaças mais recentes.

Implementar um processo Patch Management

Desenvolva uma gestão de patches que avalie, teste e implemente prontamente os patches. Este processo deve incluir um plano de reversão se um patch introduzir novos problemas ou conflitos.

Russ Miller, um especialista em gestão de patches, explica: "Manter-se a par de um fluxo interminável de patches para vulnerabilidades é um desafio, especialmente para as grandes empresas. No entanto, o tempo é essencial, e a maioria das organizações dá aos potenciais adversários tempo suficiente para atacar."

8. Monitorize e audite regularmente a sua aplicação

Implementar a monitorização contínua

Monitorize continuamente as suas aplicações para detetar incidentes e anomalias de segurança, tais como tentativas de acesso não autorizado, violações de dados e actividades suspeitas. Utilize ferramentas de segurança como sistemas de deteção de intrusões (IDS), soluções de gestão de eventos e informações de segurança (SIEM) e ferramentas de monitorização do desempenho das aplicações (APM) para obter informações sobre o estado de segurança da sua aplicação.

Realizar auditorias de segurança regulares

Efectue auditorias de segurança periódicas para avaliar a eficácia das suas medidas de segurança. Estas auditorias devem incluir uma combinação de avaliações internas e externas, tais como testes de penetração, análise de vulnerabilidades e análises de conformidade.

9. Tirar partido da encriptação e do armazenamento de dados em Secure

Encriptar dados

Utilizar a encriptação para proteger os dados, tanto em trânsito como em repouso. Implemente protocolos como Secure Sockets Layer (SSL) ou Transport Layer Security (TLS) para a transmissão segura de dados e utilize algoritmos de encriptação como Advanced Encryption Standard (AES) para o armazenamento de dados.

Siga as melhores práticas de armazenamento de dados

Adotar as melhores práticas para o armazenamento seguro de dados, tais como separar os dados sensíveis de outros dados, utilizar configurações de bases de dados seguras e fazer regularmente cópias de segurança dos seus dados para proteger contra a perda de dados.

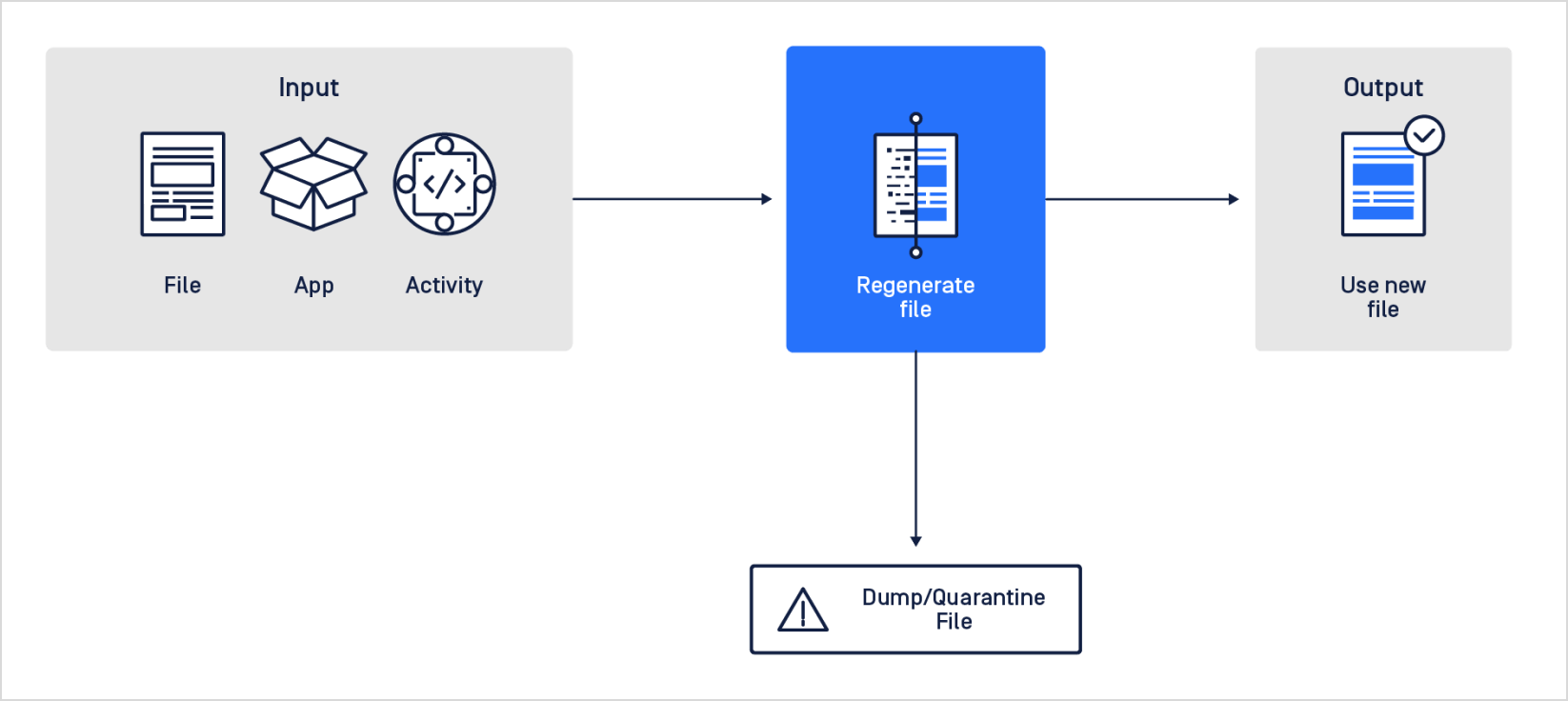

10. Utilizar tecnologias de prevenção e deteção

As mais recentes tecnologias proactivas oferecem uma abordagem mais eficaz e eficiente para proteger as organizações contra ameaças de carregamento de ficheiros.

Escolha tecnologias que aproveitem funcionalidades avançadas de automatização, tais como desarmar e reconstruir conteúdos, aprendizagem automática, sandboxing e motores multi-scanning para fornecer uma defesa abrangente contra ataques baseados em ficheiros. Com estas tecnologias, as organizações podem automatizar a verificação e a análise de ficheiros carregados, incluindo e-mails, anexos e arquivos, para detetar e impedir malware, explorações de dia zero e outras ameaças.

Assegurar que estas tecnologias incluem inteligência artificial, análise de comportamento e análise do comportamento do utilizador também pode melhorar a segurança do carregamento de ficheiros. Ao utilizar estas tecnologias, as organizações podem obter uma maior visibilidade da sua rede, detetar comportamentos anómalos e prevenir proactivamente potenciais ameaças antes que estas causem danos.

11. Melhores práticas de segurança das aplicações Cloud

À medida que mais organizações transferem as suas aplicações Web para a nuvem, a segurança das aplicações na nuvem tornou-se uma preocupação crítica. A indústria correu para desenvolver as melhores práticas para o ajudar a proteger as suas aplicações baseadas na nuvem. Aqui estão alguns exemplos:

- Certifique-se de que as suas aplicações na nuvem estão configuradas com segurança. Isto inclui a utilização de mecanismos de autenticação e autorização fortes, a configuração de controlos de segurança de rede e a garantia de que a encriptação protege os dados em trânsito e em repouso .

- Utilize soluções de gestão de identidade e acesso (IAM) para gerir as identidades dos utilizadores e o acesso às suas aplicações na nuvem. Isto inclui a utilização de autenticação multi-fator, controlo de acesso baseado em funções e monitorização da atividade do utilizador.

- Implemente medidas sólidas de segurança de dados para proteger os seus dados baseados na nuvem. Isto inclui encriptação, controlos de acesso e monitorização do acesso e utilização dos dados. Certifique-se de que compreende o modelo de responsabilidade partilhada para proteger as aplicações Web.

- Implemente práticas de gestão de vulnerabilidades para identificar e resolver vulnerabilidades de segurança nas suas aplicações na nuvem. Isso inclui a verificação regular de vulnerabilidades e a correção de vulnerabilidades conhecidas o mais rápido possível.

- Escolha um fornecedor de serviços de computação em nuvem com medidas de segurança sólidas em vigor. Isto inclui garantir que o fornecedor oferece uma forte segurança física, segurança de rede e controlos de acesso.

- Implemente a monitorização contínua das suas aplicações na nuvem para detetar e responder rapidamente a incidentes de segurança. Isso inclui monitorar atividades incomuns do usuário, tráfego de rede e atividade do sistema.

Seguir estas práticas recomendadas de segurança na nuvem pode ajudar a garantir que as suas aplicações baseadas na nuvem estão seguras e protegidas contra potenciais ameaças. É crucial manter-se atualizado sobre as últimas ameaças e tendências de segurança e avaliar e melhorar continuamente as suas medidas de segurança na nuvem.

12. Secure Contra o malware no parâmetro de rede

Proteger os parâmetros de rede com ICAP (Protocolo de Adaptação de Conteúdos da Internet) é um método poderoso para impedir carregamentos de ficheiros maliciosos. ICAP permite que as organizações verifiquem e analisem conteúdos em tempo real, permitindo-lhes identificar e bloquear quaisquer ficheiros maliciosos antes de chegarem ao destino pretendido. Ao integrar-se ICAP com os dispositivos de rede existentes, tais como firewalls de aplicações Web, proxies inversos e inspectores SSL, as empresas podem adicionar sem problemas uma camada de proteção à sua rede.

Além disso, as capacidades de adaptação e transformação de conteúdos do ICAP permitem que as organizações apliquem políticas e modifiquem conteúdos em trânsito, dando-lhes um controlo granular sobre o fluxo de dados através da sua rede. Ao utilizar o ICAP, as organizações podem proteger eficazmente os seus parâmetros de rede e impedir carregamentos de ficheiros maliciosos, melhorando a sua postura geral de cibersegurança.

13. Testes de segurança das aplicações

Os testes são uma parte crucial de qualquer programa de segurança. Os testes ajudam a encontrar e a resolver potenciais riscos de segurança antes de os atacantes os poderem explorar. Podem ser efectuados vários tipos de testes de segurança de aplicações, tais como análise de vulnerabilidades, testes de penetração e análises de código. Estes testes ajudam a identificar vulnerabilidades como a injeção de SQL, scripts entre sítios e excessos de memória intermédia.

É importante efetuar testes de segurança de aplicações manuais e automatizados para garantir que todas as potenciais vulnerabilidades são identificadas e resolvidas. As ferramentas automatizadas de teste de segurança de aplicações Web ajudam a simplificar o processo de teste e a identificar vulnerabilidades de forma mais eficiente. No entanto, as ferramentas automatizadas podem não detetar todas as potenciais vulnerabilidades, pelo que os testes manuais também são necessários.

Os testes de terceiros também são benéficos, uma vez que fornecem uma avaliação objetiva da sua postura de segurança e identificam vulnerabilidades que podem não ter sido detectadas pelos testes internos. Ao efetuar testes regulares, pode ajudar a garantir que as suas aplicações estão seguras e protegidas contra potenciais ameaças à segurança.

Conclusão

No atual panorama digital, a segurança é crucial para as empresas protegerem os seus dados e manterem a confiança dos clientes. Ao adotar as melhores práticas de segurança, pode reduzir significativamente o risco de segurança, as ameaças cibernéticas e proteger os bens valiosos da sua organização.

FAQs da App Sec

P: O que é a segurança das aplicações e porque é que é importante?

R: A segurança das aplicações refere-se às medidas e práticas utilizadas para proteger as aplicações contra ameaças externas, malware, violações de dados e vulnerabilidades. É crucial para salvaguardar as Informações Pessoais Identificáveis (IPI), manter a confiança dos clientes e garantir a conformidade com os regulamentos do sector. É uma extensão das melhores práticas de segurança de software.

P: O que é um Ciclo de Vida de DesenvolvimentoSoftware Secure (SSDLC)?

R: Um ciclo de vida de desenvolvimentoSoftware Secure (SSDLC) é uma abordagem que integra medidas de segurança em todo o processo de desenvolvimento de software. Inclui actividades centradas na segurança durante as fases de recolha de requisitos, conceção, implementação, teste, implantação e manutenção.

P: Como é que posso criar uma cultura de sensibilização para a segurança na minha organização?

R: Cultive uma cultura de sensibilização para a segurança, fornecendo formação de segurança regular aos programadores, realizando programas de sensibilização para a segurança para todos os funcionários e promovendo uma responsabilidade partilhada pela manutenção da segurança.

P: O que é a autenticação multi-fator (MFA) e porque é que é essencial para a segurança?

R: A autenticação multifactor (MFA) é um método de segurança que exige que os utilizadores forneçam várias formas de identificação antes de acederem a uma aplicação. É essencial para a segurança da aplicação porque adiciona uma camada extra de proteção, tornando mais difícil para os atacantes obterem acesso não autorizado.

P: Quais são algumas das melhores práticas para o armazenamento seguro de dados?

R: A segurança do armazenamento de dados é essencial para proteger informações confidenciais contra ciberameaças. Para o conseguir, as organizações podem implementar práticas recomendadas, como encriptar dados, segregar dados, utilizar configurações de base de dados seguras e fazer cópias de segurança regulares dos seus dados. Além disso, a inteligência contra ameaças em tempo real e a verificação de malware são soluções poderosas para prevenir surtos latentes e garantir uma proteção contínua contra ataques cibernéticos.

P: Com que frequência devo efetuar auditorias de segurança à minha aplicação?

R: A frequência das auditorias de segurança depende de factores como a complexidade da sua aplicação, os requisitos regulamentares, o servidor Web, a equipa de segurança e o perfil de risco da sua organização. No entanto, recomenda-se a realização de auditorias regulares e periódicas.

P: Quais são algumas das melhores práticas para aplicações Web?

R: Seguir as melhores práticas de segurança de aplicações Web de organizações como a OWASP limitará os problemas de segurança. Pode saber mais sobre como a OWASP ajuda a gerir o plano de segurança da sua aplicação Web e a evitar que os atacantes encontrem problemas de segurança antes da sua equipa de segurança.