- O que é a gestão da segurança dos dados?

- Porque é que a gestão da segurança dos dados é importante?

- Princípios Core : A Tríade da CIA

- Principais componentes e tecnologias na gestão da segurança de dados

- Políticas de segurança, governação e formação

- Como implementar a gestão da segurança dos dados: Abordagem passo-a-passo

- Gestão da segurança dos dados na prática: Casos de utilização e exemplos do sector

- Saiba mais

- Perguntas frequentes (FAQs)

O que é a gestão da segurança dos dados?

A gestão da segurança dos dados é o processo de proteção da informação digital ao longo do seu ciclo de vida contra o acesso não autorizado, a corrupção ou o roubo. Envolve a implementação de políticas, tecnologias e procedimentos para garantir a confidencialidade, integridade e disponibilidade dos dados (também conhecida como a tríade CIA).

As organizações confiam na gestão da segurança de dados para garantir a conformidade com os regulamentos de privacidade de dados, reduzir o risco de perda ou violação de dados e manter a confiança das partes interessadas. Incorpora estratégias como a DLP (prevenção de perda de dados), a encriptação e o controlo de acesso para gerir e atenuar os riscos num ecossistema digital.

Gestão da segurança dos dados vs. Gestão da segurança da informação vs. Gestão da cibersegurança

Embora estreitamente relacionadas, a gestão da segurança dos dados, a gestão da segurança da informação e a gestão da cibersegurança têm âmbitos diferentes:

- A gestão da segurança dos dados centra-se especificamente na proteção dos activos de dados contra ameaças.

- A gestão da segurança da informação é mais abrangente, englobando a proteção de todas as formas de informação, sejam elas digitais ou físicas.

- A gestão da cibersegurança abrange a defesa de sistemas, redes e programas contra ataques digitais.

Em suma, a segurança dos dados é um subconjunto da segurança da informação, que, por sua vez, se enquadra no conceito mais vasto de cibersegurança.

Porque é que a gestão da segurança dos dados é importante?

Uma má gestão da segurança dos dados pode resultar em violações de dados, multas regulamentares, interrupções operacionais e danos à reputação. Com o aumento do volume de dados e das ameaças cibernéticas, as organizações têm de gerir proactivamente a forma como os dados são armazenados, acedidos e protegidos.

A gestão eficaz da segurança dos dados desempenha um papel vital na resiliência dos dados, permitindo que as empresas recuperem de incidentes e mantenham a continuidade. É também fundamental para cumprir as normas de conformidade regulamentar, como o GDPR, HIPAA, CCPA e PCI DSS.

Conformidade regulamentar e obrigações legais

A gestão da segurança dos dados apoia diretamente a conformidade regulamentar, estabelecendo controlos que se alinham com as leis de proteção de dados. A não conformidade pode resultar em multas e penalizações pesadas, responsabilidade legal e perda de confiança dos clientes.

Ao implementar DLP, encriptação e protocolos de armazenamento seguro, as organizações podem demonstrar a devida diligência na proteção de informações sensíveis.

Princípios Core : A Tríade da CIA

A tríade CIA constitui a base da gestão da segurança dos dados com três princípios fundamentais:

- A confidencialidade garante que apenas os utilizadores autorizados podem aceder a dados sensíveis.

- A integridade garante que os dados são exactos, fiáveis e inalterados.

- A disponibilidade garante que os dados estão acessíveis quando necessário.

Equilibrar estes três pilares ajuda as organizações a atingir os objectivos de segurança e a apoiar a eficiência operacional.

Aplicação da tríade CIA na gestão da segurança de dados

A tríade CIA - Confidencialidade, Integridade e Disponibilidade - é fundamental para a segurança dos dados. Cada elemento desempenha um papel crítico na proteção dos dados ao longo do seu ciclo de vida, e os cenários do mundo real exigem frequentemente a atribuição de prioridades a diferentes aspectos, dependendo do caso de utilização.

Confidencialidade: Proteção de dados sensíveis

A confidencialidade garante que apenas indivíduos autorizados acedem a dados sensíveis. As principais implementações incluem:

- RBAC (Controlo de acesso baseado em funções): Atribui o acesso com base nas funções do utilizador, limitando a exposição dos dados àqueles que deles necessitam.

- Encriptação: Protege os dados em repouso e em trânsito, tornando-os ilegíveis sem a chave de desencriptação correta.

Nos cuidados de saúde, por exemplo, os registos dos doentes são encriptados para manter a confidencialidade, garantindo a conformidade com regulamentos como a HIPAA.

Integridade: Garantir a exatidão dos dados

A integridade garante que os dados permanecem exactos e inalterados. As técnicas incluem:

- Somas de verificação: Verificar a integridade dos dados através da comparação de somas de controlo para garantir que não existem alterações não autorizadas.

- Controlo de versões: Acompanha e gere as alterações aos dados, permitindo a recuperação de versões anteriores, se necessário.

Nas finanças, o controlo de versões garante que os dados financeiros permanecem exactos e auditáveis, evitando erros nos relatórios.

Disponibilidade: Garantir o acesso quando necessário

A disponibilidade garante que os dados estão acessíveis a utilizadores autorizados. As principais práticas incluem:

- Sistemas redundantes: Assegure um acesso contínuo através de sistemas de reserva que entrem em ação se um deles falhar.

- Cópias de segurança regulares: Assegurar que os dados podem ser restaurados em caso de perda acidental, falha de hardware ou ciberataques.

Nos cuidados de saúde, os sistemas de cópia de segurança são essenciais para garantir o acesso em tempo real aos dados críticos dos doentes.

Principais componentes e tecnologias na gestão da segurança de dados

A gestão moderna da segurança dos dados baseia-se numa combinação de tecnologias e controlos estratégicos para proteger informações sensíveis ao longo do seu ciclo de vida. Cada elemento desempenha um papel crítico na formação de um sistema de defesa abrangente e em camadas:

Controlo de acesso e autenticação

Estes mecanismos garantem que apenas os utilizadores autorizados podem aceder a dados específicos. Técnicas como RBAC, MFA (autenticação multi-fator) e sistemas IAM (gestão de identidade e acesso) centralizados restringem o acesso e reduzem o risco de exposição de dados devido a credenciais comprometidas.

Encriptação e mascaramento de dados

A encriptação protege os dados em repouso e em trânsito, convertendo-os em formatos ilegíveis sem a chave de desencriptação adequada. O mascaramento de dados, por outro lado, protege as informações sensíveis ocultando-as - especialmente em ambientes que não são de produção, como testes ou formação - para evitar fugas acidentais.

Prevenção de perda de dados

As ferramentas DLP monitorizam a utilização e o movimento de dados para detetar e impedir a partilha, fugas ou transferências não autorizadas de informações sensíveis. As soluções DLP podem bloquear automaticamente comportamentos de risco ou alertar os administradores para potenciais violações de políticas.

Cópia de segurança e recuperação

As cópias de segurança são essenciais para a resiliência dos dados. Ao criar e armazenar regularmente cópias de dados, as organizações podem restaurar rapidamente as informações após uma eliminação acidental, falhas de hardware, ataques de ransomware ou desastres naturais. Os planos de recuperação de desastres definem como este processo de restauro deve ocorrer de forma eficiente.

Deteção de ameaças e resposta a incidentes

As ferramentas de monitorização proactiva detectam actividades invulgares ou maliciosas em tempo real. Quando as ameaças são identificadas, um plano estruturado de resposta a incidentes ajuda a conter a violação, a investigar a sua causa principal e a aplicar as lições aprendidas para reforçar as defesas no futuro.

Em conjunto, estas tecnologias e práticas criam uma arquitetura de defesa em profundidade que minimiza as vulnerabilidades e maximiza a capacidade de responder eficazmente às ameaças.

Controlo de acesso e autenticação

A gestão eficaz do acesso é fundamental para garantir que apenas as pessoas autorizadas podem aceder a dados sensíveis.

- O RBAC restringe o acesso com base na função do utilizador, garantindo que os funcionários apenas vêem os dados relevantes para as suas responsabilidades.

- A MFA (autenticação multifactor) acrescenta outra camada de proteção, exigindo que os utilizadores verifiquem a sua identidade através de vários métodos.

- O IAM (gestão de identidade e acesso) centraliza e simplifica a supervisão de quem tem acesso a quê, melhorando a visibilidade e o controlo do acesso aos dados em toda a organização.

Prevenção contra perda de dados (DLP) e mascaramento de dados

As ferramentas de prevenção de perda de dados (DLP) monitorizam e acompanham o movimento de dados sensíveis entre sistemas, impedindo a partilha ou fugas não autorizadas. Ao identificar padrões de comportamento arriscado, o DLP pode bloquear ou alertar os administradores para potenciais ameaças.

O mascaramento de dados, por outro lado, ofusca informações confidenciais, garantindo a sua segurança mesmo em ambientes que não sejam de produção, como testes ou desenvolvimento. Esta técnica permite às equipas trabalharem com dados realistas sem os exporem a riscos desnecessários.

Encriptação e armazenamento Secure

A encriptação assegura que os dados permanecem ilegíveis para utilizadores não autorizados, quer estejam armazenados num servidor (encriptação em repouso) ou sejam transmitidos através de redes (encriptação em trânsito). Ao utilizar a encriptação, as empresas podem proteger os dados sensíveis contra roubo, mesmo que os dados sejam interceptados.

As soluções de armazenamento Secure reforçam ainda mais esta proteção, protegendo os repositórios de dados contra ataques, assegurando que os ficheiros sensíveis estão protegidos contra o acesso não autorizado e violações.

Deteção de ameaças e resposta a incidentes

Os sistemas proactivos de deteção de ameaças permitem às organizações identificar e responder a potenciais ameaças à segurança à medida que estas ocorrem.

- A monitorização em tempo real alerta as equipas de segurança para actividades invulgares, ajudando-as a agir rapidamente.

- O planeamento da resposta a incidentes garante que as organizações estão preparadas para uma ação rápida e eficiente quando ocorre uma violação da segurança.

- A análise forense pós-incidente permite às equipas investigar o que correu mal, aprender com o evento e reforçar as defesas para evitar futuros incidentes.

Cópia de segurança e recuperação de dados

A implementação de uma estratégia de cópia de segurança sólida, como a regra 3-2-1 (três cópias de dados, dois suportes diferentes, um fora do local), garante que os dados críticos são sempre recuperáveis, mesmo em caso de falhas do sistema ou ciberataques.

O planeamento da recuperação de desastres descreve as medidas a tomar em caso de perda de dados, garantindo a continuidade do negócio e um tempo de inatividade mínimo. Estas medidas garantem que uma organização pode recuperar rapidamente de interrupções inesperadas e retomar as operações.

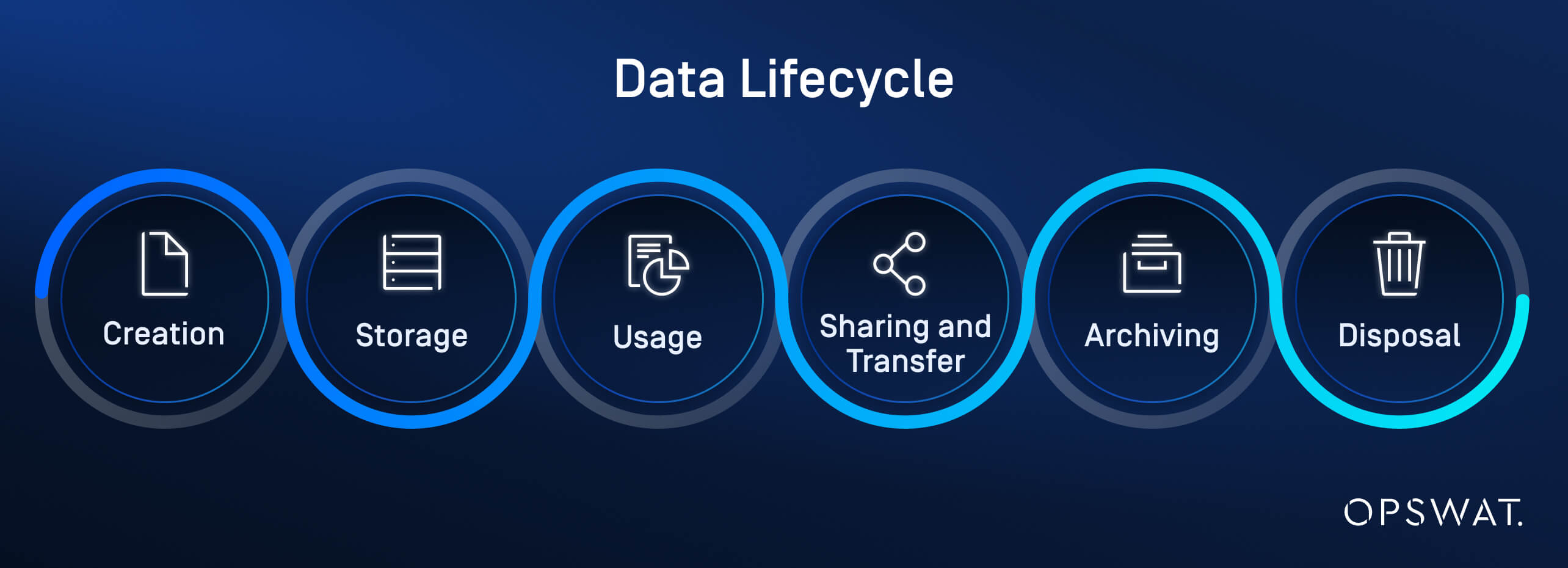

Procedimentos de gestão e tratamento do ciclo de vida dos dados

A segurança eficaz dos dados vai além da proteção durante o armazenamento e a transmissão - é essencial gerir os dados durante todo o seu ciclo de vida, desde a criação até à eliminação. Isto inclui a proteção dos dados durante a criação, armazenamento e utilização, bem como a garantia de uma partilha e transferência seguras entre as partes.

O arquivamento de dados antigos e a eliminação adequada de dados obsoletos ou desnecessários reduzem ainda mais o risco de violações de segurança, assegurando que as informações sensíveis nunca são expostas quando já não são necessárias.

Melhores práticas para o tratamento de dados

- Minimização de dados: Recolher e reter apenas o que é necessário.

- Classificação de dados: Rotular os dados por sensibilidade.

- MigraçãoSecure : Utilizar canais encriptados e controlos de acesso para as transferências de dados.

A adoção das melhores práticas para o tratamento de dados é fundamental para proteger informações sensíveis. A minimização de dados envolve a recolha apenas dos dados absolutamente necessários e a sua retenção apenas durante o tempo necessário. A classificação dos dados garante que todos os dados são rotulados com base na sua sensibilidade, para que seja aplicado o nível de segurança adequado.

As práticas de migração Secure , como a utilização de canais encriptados e controlos de acesso para transferências de dados, reduzem ainda mais o risco de perda ou exposição de dados durante a circulação entre sistemas.

Leia sobre a proteção dos dados digitais dos cuidados de saúde.

Políticas de segurança, governação e formação

A segurança dos dados não tem apenas a ver com tecnologia; tem também a ver com políticas fortes, governação e formação. Políticas bem definidas estabelecem expectativas para a proteção de dados, enquanto as estruturas de governação garantem que essas políticas são implementadas de forma eficaz. A formação contínua mantém os funcionários informados sobre as mais recentes ameaças à segurança e as melhores práticas.

Desenvolvimento e aplicação de políticas

As políticas de segurança devem estar alinhadas com os objectivos organizacionais e definir controlos de acesso e procedimentos de tratamento de dados. As ferramentas de aplicação, como o controlo de acesso baseado em políticas, garantem a conformidade, enquanto as auditorias regulares avaliam a eficácia dessas políticas.

Sensibilização para a segurança e gestão das ameaças internas

A formação regular ajuda os funcionários a reconhecer ameaças como o phishing e a seguir práticas seguras. A monitorização do comportamento do utilizador para detetar actividades suspeitas também ajuda a detetar ameaças internas, assegurando que os riscos são identificados e mitigados atempadamente.

Como implementar a gestão da segurança dos dados: Abordagem passo-a-passo

1. Avalie a sua postura de segurança atual.

2. Identificar activos de dados, ameaças e vulnerabilidades.

3. Selecionar tecnologias e controlos.

4. Implementar e integrar ferramentas.

5. Monitorizar continuamente.

6. Melhorar com revisões e auditorias regulares.

Quadros e normas de gestão da segurança dos dados

Estas estruturas populares fornecem orientações pormenorizadas que podem ajudar as organizações a evitar coimas regulamentares:

- ISO/IEC 27001: Norma internacional de gestão da segurança da informação

- Quadro de Cibersegurança do NIST: Norma dos EUA para a gestão do risco de cibersegurança

- Controlos CIS: Melhores práticas acionáveis para a ciberdefesa

Gestão da segurança dos dados na prática: Casos de utilização e exemplos do sector

A gestão da segurança dos dados é crucial em vários sectores, cada um com necessidades e desafios únicos. Eis alguns casos de utilização que demonstram como as organizações implementam a segurança dos dados na prática:

Estes casos de utilização ilustram a forma como diferentes sectores implementam uma gama de tecnologias e melhores práticas para garantir a segurança dos dados e a conformidade com a regulamentação específica do sector.

Saiba mais

Saiba como OPSWATMetaDefender Storage Security da OPSWAT ajuda as organizações a analisar, proteger e gerir ficheiros sensíveis em repositórios de dados.

Perguntas frequentes (FAQs)

O que é a gestão da segurança dos dados?

A gestão da segurança dos dados é o processo de proteção da informação digital ao longo do seu ciclo de vida contra o acesso não autorizado, a corrupção ou o roubo. Envolve a implementação de políticas, tecnologias e procedimentos para garantir a confidencialidade, integridade e disponibilidade dos dados (também conhecida como a tríade CIA).

Porque é que a gestão da segurança dos dados é importante?

Uma má gestão da segurança dos dados pode resultar em violações de dados, coimas regulamentares, perturbações operacionais e danos para a reputação.

Como funciona a segurança da gestão de dados?

A segurança da gestão de dados funciona através da implementação de controlos em camadas, como o controlo de acesso, encriptação, DLP e monitorização, para proteger os dados ao longo do seu ciclo de vida contra ameaças e acesso não autorizado.

Como é que se implementa a gestão da segurança dos dados?

- Avalie a sua postura de segurança atual.

- Identificar activos de dados, ameaças e vulnerabilidades.

- Selecionar tecnologias e controlos.

- Implementar e integrar ferramentas.

- Monitorizar continuamente.

- Melhorar com revisões e auditorias regulares.

O que é a gestão da segurança dos dados, a gestão da segurança da informação e a gestão da cibersegurança?

- A gestão da segurança dos dados centra-se especificamente na proteção dos activos de dados contra ameaças.

- A gestão da segurança da informação é mais abrangente, englobando a proteção de todas as formas de informação, sejam elas digitais ou físicas.

- A gestão da cibersegurança abrange a defesa de sistemas, redes e programas contra ataques digitais.

Em suma, a segurança dos dados é um subconjunto da segurança da informação, que, por sua vez, se enquadra no conceito mais vasto de cibersegurança.

Quais são as melhores práticas para o tratamento de dados?

- Minimização de dados: Recolher e reter apenas o que é necessário.

- Classificação de dados: Rotular os dados por sensibilidade.

- MigraçãoSecure : Utilizar canais encriptados e controlos de acesso para as transferências de dados.

Como é que a tríade CIA se aplica à gestão da segurança dos dados?

A tríade CIA - confidencialidade, integridade e disponibilidade - é a base da gestão da segurança dos dados. Garante que os dados são acedidos apenas por utilizadores autorizados, permanecem exactos e inalterados e estão disponíveis quando necessário.

O que é a gestão do ciclo de vida dos dados?

A gestão do ciclo de vida dos dados inclui a segurança dos dados durante a criação, armazenamento e utilização, bem como a garantia de uma partilha e transferência seguras entre as partes.

Quais são os principais componentes da gestão da segurança dos dados?

Os principais componentes da gestão da segurança dos dados incluem o controlo de acesso e a autenticação, a encriptação e o mascaramento de dados, a prevenção da perda de dados (DLP), a cópia de segurança e a recuperação, a deteção de ameaças e a resposta a incidentes, bem como a gestão do ciclo de vida dos dados.

Quais são os três pilares da segurança e gestão de dados?

Os três pilares são a confidencialidade, a integridade e a disponibilidade, conhecidos coletivamente como a tríade CIA. Estes princípios orientam todas as estratégias de segurança dos dados.

Qual é o maior risco para a segurança dos dados?

Os maiores riscos incluem ameaças internas, sistemas mal configuradose ciberataques sofisticados como o ransomware.

Quem é responsável pela segurança dos dados?

A responsabilidade é partilhada pelas equipas de TI, proprietários de dados, responsáveis pela conformidade e funcionários. Uma cultura de segurança e funções claramente definidas ajudam a garantir a responsabilização.