Os cibercriminosos modernos alteraram as regras da proteção de dados. As cópias de segurança, outrora consideradas uma simples rede de segurança, são agora os principais alvos de ransomware e ciberataques avançados.

Os atacantes sabem que comprometer os sistemas de recuperação pode ser um golpe fatal para as organizações. Ter cópias de segurança já não é suficiente; é necessário proteger proactivamente o ciclo de vida dos dados de cópia de segurança para alcançar uma verdadeira ciber-resiliência.

Porque é que as verificações de segurança tradicionais são insuficientes?

As verificações tradicionais de cópias de segurança fornecem frequentemente uma falsa sensação de segurança, não detectando as ameaças em evolução que colocam as organizações em risco. Embora os métodos convencionais se concentrem na integridade e disponibilidade básicas, ignoram vulnerabilidades críticas, tais como:

- Ameaças transmitidas por ficheiros, como vulnerabilidades baseadas em ficheiros, explorações de dia zero ou malware sofisticado escondido em ficheiros de cópia de segurança, especialmente em arquivos, bases de dados e imagens de máquinas

- Ransomware polimórfico que contorna a deteção baseada em assinaturas

- Modificações subtis mas maliciosas de ficheiros causadas por desvio de ficheiros ou desvio de metadados

- O restauro de dados infectados desencadeia uma reinfeção imediata, uma recuperação falhada e um tempo de inatividade prolongado

- Requisitos regulamentares rigorosos (por exemplo, GDPR, PCI DSS, SOX e Sheltered Harbor)

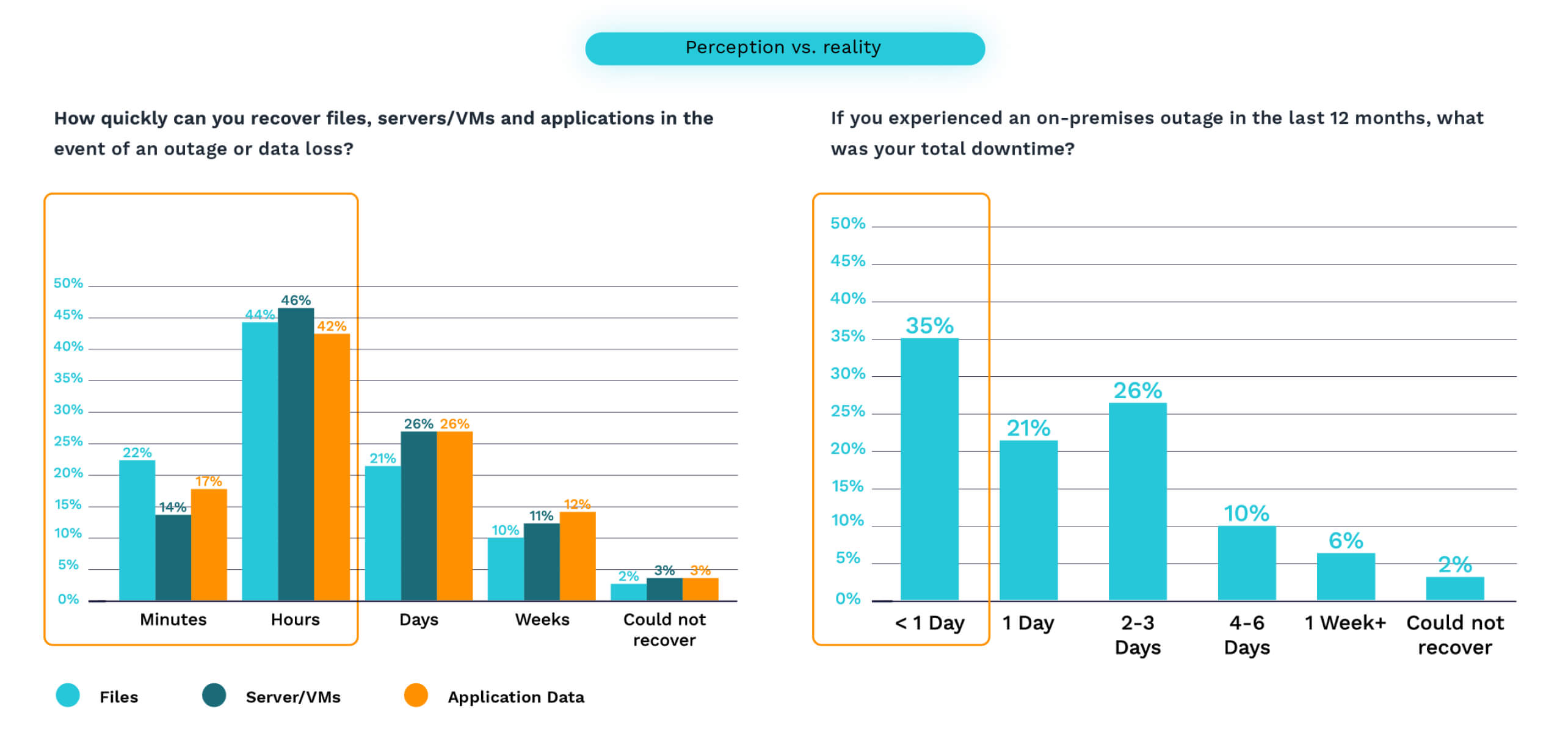

A realidade da recuperação fica aquém das expectativas, revelando uma lacuna significativa entre o que as organizações acreditam que podem alcançar e o seu desempenho real durante o tempo de inatividade. Um inquérito recente mostra que, embora mais de 60% dos inquiridos acreditassem que podiam recuperar em menos de um dia, apenas 35% o conseguiram fazer quando confrontados com um evento real.

A resolução destas deficiências exige uma mudança fundamental na forma como as organizações abordam a segurança das cópias de segurança, passando da verificação simplista para a deteção e prevenção abrangentes de ameaças. Sem esta evolução, os sistemas de cópia de segurança permanecem perigosamente expostos a ataques sofisticados que podem tornar inúteis os esforços de recuperação, precisamente quando são mais necessários.

As organizações devem implementar práticas de segurança em vários níveis que visem especificamente esses pontos cegos, combinando tecnologias avançadas com processos estratégicos para garantir que os backups permaneçam disponíveis e não comprometidos. A crescente disparidade entre as expectativas de recuperação e a realidade serve de aviso: as abordagens tradicionais já não oferecem uma proteção adequada.

8 práticas críticas para Secure as suas cópias de segurança

As estratégias abrangentes que se seguem formam a base de um ecossistema de cópias de segurança verdadeiramente seguro - um ecossistema que não só preserva os seus dados, como também garante a sua integridade e disponibilidade quando a recuperação se torna necessária. Ao implementar estas oito práticas críticas, as organizações podem transformar repositórios de cópias de segurança vulneráveis em activos resistentes que mantêm a continuidade do negócio, mesmo perante adversários determinados.

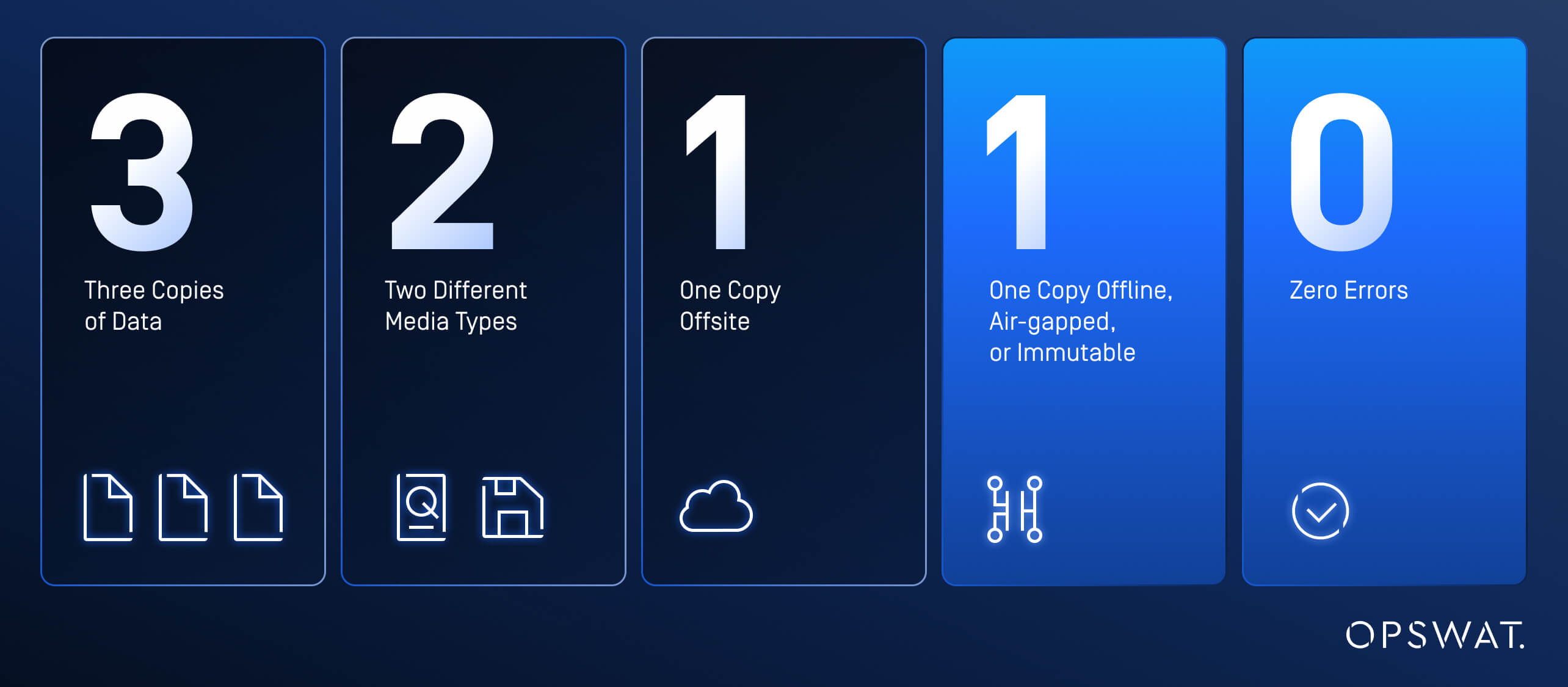

1. A regra 3-2-1-1-0

A regra de backup 3-2-1-1-0 representa uma evolução modernizada da abordagem 3-2-1 tradicional, especificamente concebida para melhorar a resiliência cibernética e a segurança na sua estratégia de recuperação de desastres:

- Três cópias de dados: Mantenha um total de três cópias dos seus dados (uma primária e duas cópias de segurança).

- Dois tipos de Media diferentes: Armazene as suas cópias de segurança em dois tipos de suporte distintos. Embora tradicionalmente isto possa incluir disco e fita, as abordagens modernas incorporam frequentemente o armazenamento na nuvem ou SSDs.

- Uma cópia fora do local: Mantenha pelo menos uma cópia numa localização separada, facilmente alcançável com soluções de cópia de segurança na nuvem (numa região alternativa ou com um fornecedor de nuvem diferente).

- Uma cópia offline, em modo Air-gapped ou imutável: Mantenha uma cópia que esteja completamente desligada das redes (offline/air-gapped) ou que não possa ser alterada depois de escrita (imutável). Isto é crucial para a proteção contra ransomware, fornecendo uma opção de recuperação limpa que os atacantes não podem comprometer.

- Zero erros: Verifique regularmente as suas cópias de segurança para garantir que não contêm erros e que podem ser efetivamente utilizadas quando necessário.

Ter várias cópias de segurança é apenas metade da equação. As organizações devem concentrar-se igualmente nos Objectivos de Tempo de Recuperação (RTO), que definem a rapidez e a segurança com que os serviços críticos podem ser restaurados. Num cenário de desastre, quer se trate de ransomware, ameaças sofisticadas ou ciberataques direcionados, a capacidade de recuperar em minutos sem reintroduzir malware ou violar a conformidade é o que separa uma organização ciber-resiliente de uma vulnerável.

A fase de planeamento seguinte consiste em garantir a segurança, fiabilidade e prontidão. É aqui que uma solução de segurança de armazenamento multi-camadas desempenha um papel fundamental.

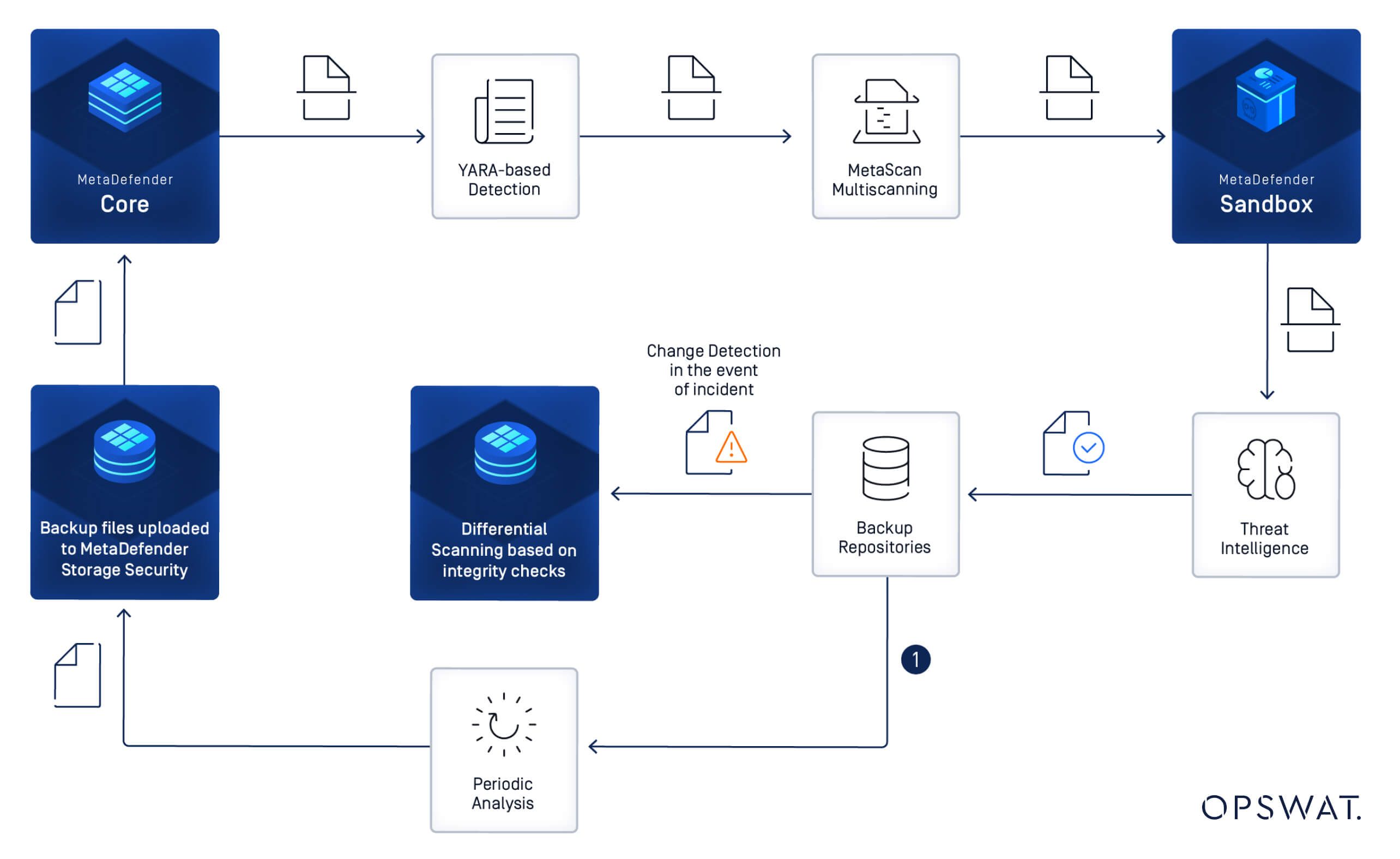

2. Varrimento periódico

A implementação da verificação periódica representa uma camada de defesa crítica além da verificação inicial do backup. Enquanto as verificações pontuais fornecem um instantâneo da integridade do backup, a verificação regular programada garante proteção contínua contra ameaças emergentes que podem não ter sido detectadas quando os backups foram criados pela primeira vez.

A deteção de malware é uma parte não negociável dos testes de recuperação periódicos. Sem uma verificação robusta de malware integrada no seu processo de verificação de cópias de segurança, mesmo a estratégia de cópias de segurança mais meticulosa pode falhar durante cenários de recuperação reais, reintroduzindo as ameaças das quais as organizações estão a tentar recuperar.

3. Abordagem Multiscanning

Todos os ficheiros devem ser verificados quanto a malware antes de serem autorizados a entrar na sua rede ou no armazenamento de cópias de segurança. Para obter as taxas de deteção mais elevadas e o período mais curto de exposição a surtos de malware, analise os ficheiros com vários mecanismos antimalware (utilizando uma combinação de assinaturas, heurística e métodos de deteção de aprendizagem automática) com uma solução de análise múltipla.

4. Deteção baseada em Yara

As regras YARA permitem que as equipas de segurança identifiquem malware sofisticado nos repositórios de cópias de segurança, utilizando regras personalizadas baseadas em caraterísticas específicas dos ficheiros. Ao implementar cadeias de caracteres definidas com precisão e lógica condicional, as organizações podem detetar ameaças que as soluções baseadas em assinaturas podem não detetar, incluindo ataques direcionados e emergentes.

A estrutura adaptável do YARA permite o refinamento contínuo das capacidades de deteção, criando uma camada de defesa dinâmica que aumenta significativamente a precisão dos processos de verificação de backup.

5. Análise Adaptive de ameaças

A tecnologiaSandbox permite que as organizações detectem e analisem malware de dia zero em ambientes isolados e controlados antes que possam comprometer as operações de recuperação. Ao tirar partido desta tecnologia com capacidades de análise estática profunda, integração avançada de informações sobre ameaças e técnicas de emulação de alta velocidade, as equipas de segurança podem identificar eficazmente variantes de malware sofisticadas ou IOCs (indicadores de comprometimento) que a análise tradicional baseada em assinaturas pode não detetar.

6. Conteúdo Desarmamento e Reconstrução

Ficheiros como o Microsoft Office, PDF e ficheiros de imagem podem ter ameaças incorporadas em scripts e macros ocultos que nem sempre são detectados pelos motores anti-malware. Para eliminar o risco e garantir que os ficheiros de cópia de segurança não contêm ameaças ocultas, a melhor prática é remover quaisquer possíveis objectos incorporados utilizando o CDR (desativação e reconstrução de conteúdos).

7. Varrimento diferencial

8. Prevenção da perda de dados

Todos os dados sensíveis, como números de segurança social, detalhes de contas bancárias ou PII (informações de identificação pessoal) devem ser redigidos, mascarados ou bloqueados utilizando a tecnologia DLP(prevenção de perda de dados).

Elevando a segurança de backup da defesa para a resiliência

As organizações que protegem com sucesso a sua infraestrutura de cópias de segurança ganham mais do que apenas segurança de dados; alcançam uma verdadeira resiliência empresarial, conformidade regulamentar e a confiança de que as operações de recuperação serão bem sucedidas quando mais necessárias. O investimento em cópias de segurança devidamente protegidas proporciona retornos muito superiores aos recursos necessários para as implementar, especialmente quando comparado com os custos devastadores de ataques de ransomware, violações de dados ou tentativas de recuperação falhadas.

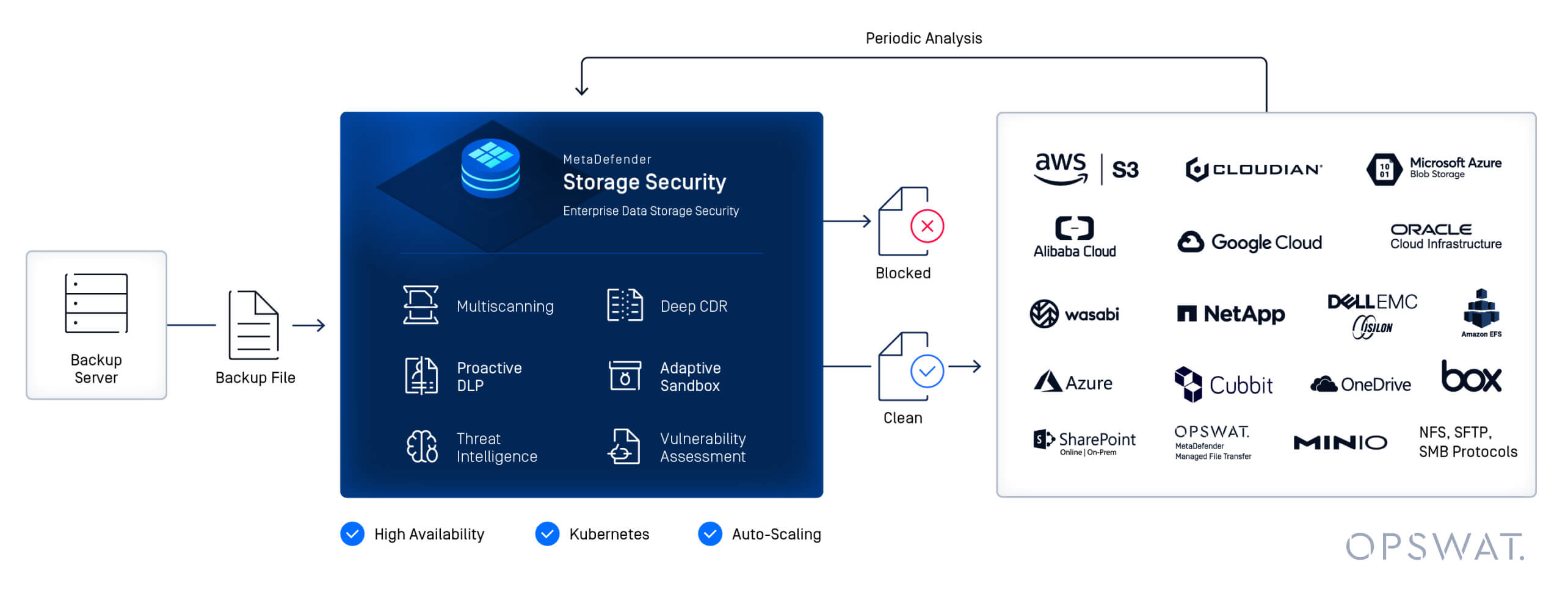

A vantagem do OPSWAT

MetaDefender Storage Security™ unifica práticas críticas numa única solução. Com as tecnologias líderes da OPSWAT, como Metascan™ Multiscanning, Deep CDR™, Proactive DLP™ e Adaptive Sandbox, seus dados de backup permanecem limpos e prontamente acessíveis quando cada segundo conta.

Uma das nossas principais capacidades é a Deteção Rápida de Alterações. MetaDefender Storage Security monitoriza continuamente os repositórios de cópias de segurança através de análises periódicas. Quando ocorre um incidente de segurança ou um ataque de ransomware, o administrador pode ativar a verificação diferencial com base em verificações de integridade de ficheiros conhecidos. Esta capacidade de deteção rápida de alterações minimiza drasticamente o RTO (objectivos de tempo de recuperação), identificando rapidamente quais os conjuntos de cópias de segurança que permanecem intactos, permitindo às organizações restaurar as operações a partir do ponto de cópia de segurança limpo mais recente.

Conclusão

Não espere por um incidente de segurança para expor as vulnerabilidades da sua estratégia de backup. Tome medidas proactivas agora para avaliar a sua postura atual de segurança de cópias de segurança e identificar oportunidades de melhoria. Os nossos especialistas em segurança podem ajudá-lo a avaliar a sua infraestrutura existente, recomendar soluções personalizadas que se alinham com estas práticas recomendadas e orientar a implementação de uma estrutura de segurança de cópias de segurança abrangente.

Contacte os nossos especialistas hoje mesmo para saber como pode reforçar a sua postura de segurança de cópias de segurança e alcançar uma verdadeira ciber-resiliência num ambiente digital cada vez mais hostil.

Perguntas frequentes (FAQs)

O que é a cópia de segurança e a recuperação de dados?

A cópia de segurança e recuperação de dados é o processo de criação de cópias de dados para proteção contra perda ou corrupção e restauro desses dados quando necessário - quer seja devido a eliminação acidental, falha de hardware ou ciberataques como ransomware.

Porque é que a cópia de segurança e a recuperação de dados são importantes?

Garante a continuidade do negócio, permitindo que as organizações restaurem sistemas e dados críticos após um incidente, minimizando o tempo de inatividade, as perdas financeiras e os danos à reputação. No atual cenário de ameaças, também suporta a conformidade regulamentar e a recuperação de desastres.

O que é a segurança da cópia de segurança dos dados?

A segurança de backup de dados refere-se às práticas e tecnologias usadas para proteger os dados de backup contra acesso não autorizado, corrupção ou ameaças cibernéticas - garantindo que os backups permaneçam utilizáveis, não infectados e recuperáveis durante uma crise.

Qual é a melhor forma de proteger uma cópia de segurança?

Existem muitas práticas recomendadas para proteger as cópias de segurança; uma abordagem em vários níveis está entre as mais recomendadas pelos especialistas em cibersegurança. Implemente a regra de cópia de segurança 3-2-1-1-0, analise regularmente as cópias de segurança com vários motores anti-malware, utilize tecnologias CDR, sandboxing e DLP para eliminar ameaças incorporadas e proteger dados sensíveis.

Quais são os três tipos de cópia de segurança de dados?

1. Cópia de segurança completa: Uma cópia completa de todos os dados.

2. Backup incremental: Faz o backup apenas dos dados que foram alterados desde o último backup.

3. Backup diferencial: Faz o backup de todos os dados alterados desde o último backup completo.

O que é a regra 3-2-1?

Mantenha três cópias dos seus dados, armazenadas em dois tipos diferentes de suportes de dados, com uma cópia mantida fora do local. Isto proporciona redundância e proteção contra falhas localizadas.

O que é a regra de reserva 3-2-1-1-0?

Uma evolução avançada do modelo tradicional:

- 3 cópias totais dos seus dados

- 2 tipos de suportes diferentes

- 1 cópia fora do local

- 1 cópia offline, em air-gap ou imutável

- 0 erros na verificação de cópias de segurança, assegurando que as cópias de segurança são utilizáveis quando necessário