A IA (inteligência artificial) está a ter um impacto rápido na cibersegurança em ambos os lados do campo de batalha. Enquanto os defensores utilizam a IA para detetar ameaças mais rapidamente, os atacantes estão a utilizar ferramentas inteligentes para violar sistemas, evitar a deteção e automatizar actividades maliciosas à escala. O resultado? Um cenário de ameaças em constante evolução em que a compreensão das capacidades dos ataques com IA se torna essencial para criar defesas resilientes.

O que é um ciberataque alimentado por IA?

Os ciberataques alimentados por IA utilizam a inteligência artificial e a aprendizagem automática para executar ataques com maior velocidade, precisão e engano. Estas operações vão para além das ciberameaças convencionais, aprendendo com cada tentativa e adaptando-se aos seus alvos. Ao contrário dos métodos tradicionais, que seguem regras estáticas, estes ataques podem ser alterados em tempo real, muitas vezes com um comportamento semelhante ao humano.

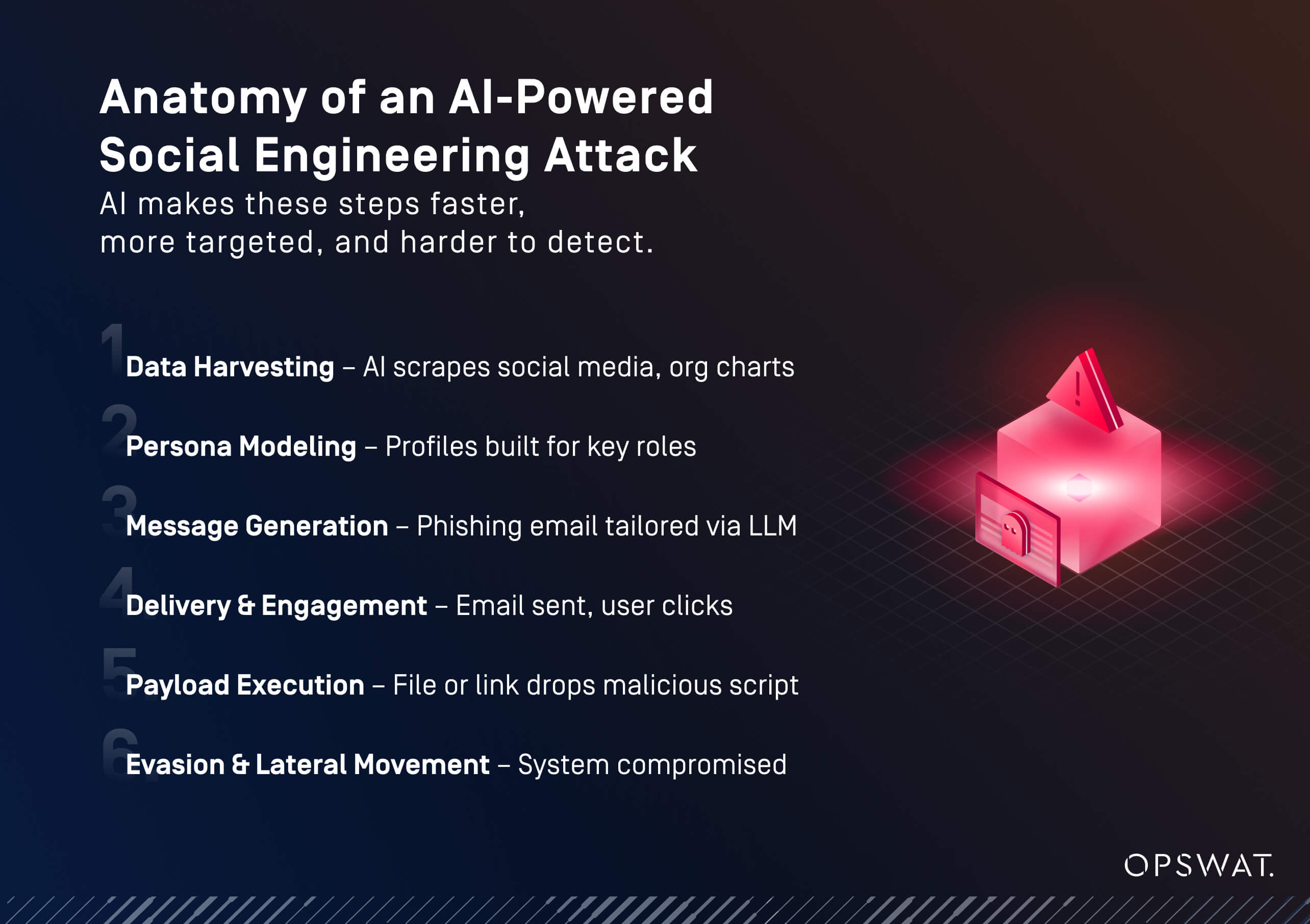

Para ilustrar, imagine um e-mail de phishing que ajusta o tom com base no seu cargo. Este e-mail soa exatamente como uma mensagem que o seu diretor financeiro enviaria - urgente, polido e referindo questões orçamentais actuais. Nos bastidores, a IA elaborou a mensagem utilizando dados públicos sobre a sua função. Clica no anexo, mas parece não acontecer nada. O que não vê é o malware a tentar silenciosamente diferentes formas de contornar as defesas da sua empresa, mudando de tática até encontrar uma que funcione. Isto já não é um cenário hipotético. Está a acontecer agora.

Os ciberataques baseados em IA englobam uma vasta gama de vectores de ameaças inteligentes, desde explorações de aprendizagem profunda que manipulam os sistemas de formas inesperadas até estratégias de pirataria cognitiva que imitam a tomada de decisões humanas. Isto marca uma mudança de simples explorações para violações orientadas por algoritmos, concebidas para ultrapassar até as defesas avançadas.

| Ataques tradicionais | Ataques com recurso a IA |

|---|---|

| Execução manual | Lógica automatizada |

| Cargas úteis estáticas | Código Adaptive |

| Explorações conhecidas | Explorações de dia zero |

| Modelos de phishing | Isco sensível ao contexto |

| Infiltração linear | Tomada de decisões dinâmica |

A crescente ameaça da IA na cibersegurança

A IA amplifica as capacidades dos atacantes, permitindo-lhes trabalhar mais rapidamente e em maior escala. Com a IA generativa, um único operador pode agora gerar milhares de e-mails de phishing, vídeos deepfake ou exploits personalizados em minutos. E como estas ferramentas melhoram continuamente, cada tentativa falhada pode informar uma próxima tentativa mais eficaz.

De acordo com o IBM X-Force®, os ataques baseados em identidade representaram 30% do total de intrusões em 2024, em grande parte alimentados pelo aumento de e-mails de phishing que fornecem malware infostealer e o uso de IA para dimensionar os esforços de coleta de credenciais. Essa estatística ressalta o perigo crescente de credenciais comprometidas e destaca a necessidade urgente de estratégias de defesa proativas e com reconhecimento de IA.

Os ataques alimentados por IA são apelativos para os agentes de ameaças porque permitem técnicas de pirataria automatizadas que se adaptam às defesas em tempo real, tornando insuficientes as firewalls estáticas e as ferramentas antivírus desactualizadas. Em particular, as intrusões de redes neurais podem revelar padrões que os humanos podem ignorar, e as operações de malware inteligente permitem um acesso persistente e furtivo através de redes segmentadas.

Tipos e exemplos de ciberataques com recurso a IA

Vamos explorar a forma como estas ameaças se concretizam no mundo real. Desde esquemas de personificação a cargas úteis profundamente incorporadas, os atacantes estão a utilizar a IA para escalar e personalizar as intrusões a níveis sem precedentes. Estas tácticas combinam frequentemente engenharia social com execução automatizada de código. Compreender a estrutura destes ataques ajuda a criar estratégias de mitigação eficazes.

3 tipos comuns de ataques gerados por IA

A versatilidade da IA permite uma série de formatos de ataque que são frequentemente concebidos para contornar tanto as defesas técnicas como a intuição humana.

Phishing com IA

Os modelos de grande linguagem (LLM) podem redigir mensagens de correio eletrónico personalizadas que imitam os estilos de comunicação interna, dificultando a deteção

Ransomware orientado para a IA

Os atacantes utilizam algoritmos para identificar alvos de elevado valor e escolher o momento ideal para o ataque

Engenharia social Deepfake

O conteúdo sintético de áudio ou vídeo pode fazer-se passar por executivos para aprovar transacções fraudulentas

Como a IA melhora a engenharia social

A IA pode gerar tácticas que exploram a confiança e a familiaridade, tornando a engenharia social mais rápida, mais escalável e mais difícil de detetar.

- Texto que imita o tom e o vocabulário da empresa

- Tutoriais e orientações utilizando modelos de linguagem de vídeo

- Imagens ou credenciais sintéticas para apoiar a fraude de identidade

Exploração de sistemas de aprendizagem automática

Alguns ataques de aprendizagem automática centram-se nos próprios sistemas de IA. Muitas vezes passam despercebidos, pois não accionam os sistemas de alerta tradicionais. Alguns exemplos incluem:

- Conjuntos de dados de treino de envenenamento

- Criação de entradas contraditórias para confundir os modelos

- Geração de telemetria ou registos falsos para contornar as ferramentas de monitorização

Estudos de caso e exemplos do mundo real

A ameaça não é teórica. Em todos os sectores, as empresas reais estão a aplicar a IA - tanto defensiva como operacionalmente - para resolver desafios de longa data. Estes casos de utilização destacam implementações práticas que equilibram a cibersegurança, a produtividade e a adaptabilidade.

Todos os exemplos que se seguem foram retirados de implementações reais de clientes OPSWAT . Embora cada exemplo reflicta uma necessidade comercial diferente, a linha comum é a utilização de soluções inteligentes para resolver problemas reais de forma segura.

Líder mundial do sector automóvel

Diante da necessidade de permitir o acesso de fornecedores via USB, essa empresa implementou as tecnologias MetaDefender Managed File Transfer MFT)™,Kiosk™ e Diode OPSWAT . Essas ferramentas forneceram varredura em várias camadas, ao mesmo tempo em que gerenciavam o acesso e a transferência unidirecional para OT. Isso ajudou a impedir a introdução de malware baseado em IA por meio de mídias removíveis. Leia a história completa aqui.

Empresa de energia dos EUA

Para proteger sistemas isolados e cumprir regulamentos em constante evolução, esta concessionária implementou MetaDefender Managed File Transfer MFT) com sandboxing integrado baseado em IA e prevenção contra perda de dados. Essa combinação de soluções impõe transferências de ficheiros seguras e baseadas em políticas para defender contra malware e ameaças de dia zero. Essas tecnologias alimentadas por IA mantêm a continuidade operacional mesmo em ambientes isolados da empresa. Saiba mais sobre essa história aqui.

Recuperação de cuidados de saúde

Depois que um ataque de ransomware encriptou toda a rede de um prestador de serviços de saúde, especialistas forenses utilizaram MetaDefender Managed File Transfer MFT) para migrar com segurança os ficheiros dos sistemas comprometidos para uma infraestrutura limpa. A solução isolou, filtrou e controlou o acesso a todos os dados recebidos, garantindo que nenhum ficheiro contaminado voltasse a entrar no ambiente restaurado. A sua implementação foi perfeita, com total continuidade dos negócios durante a recuperação. Leia aqui como isso foi feito .

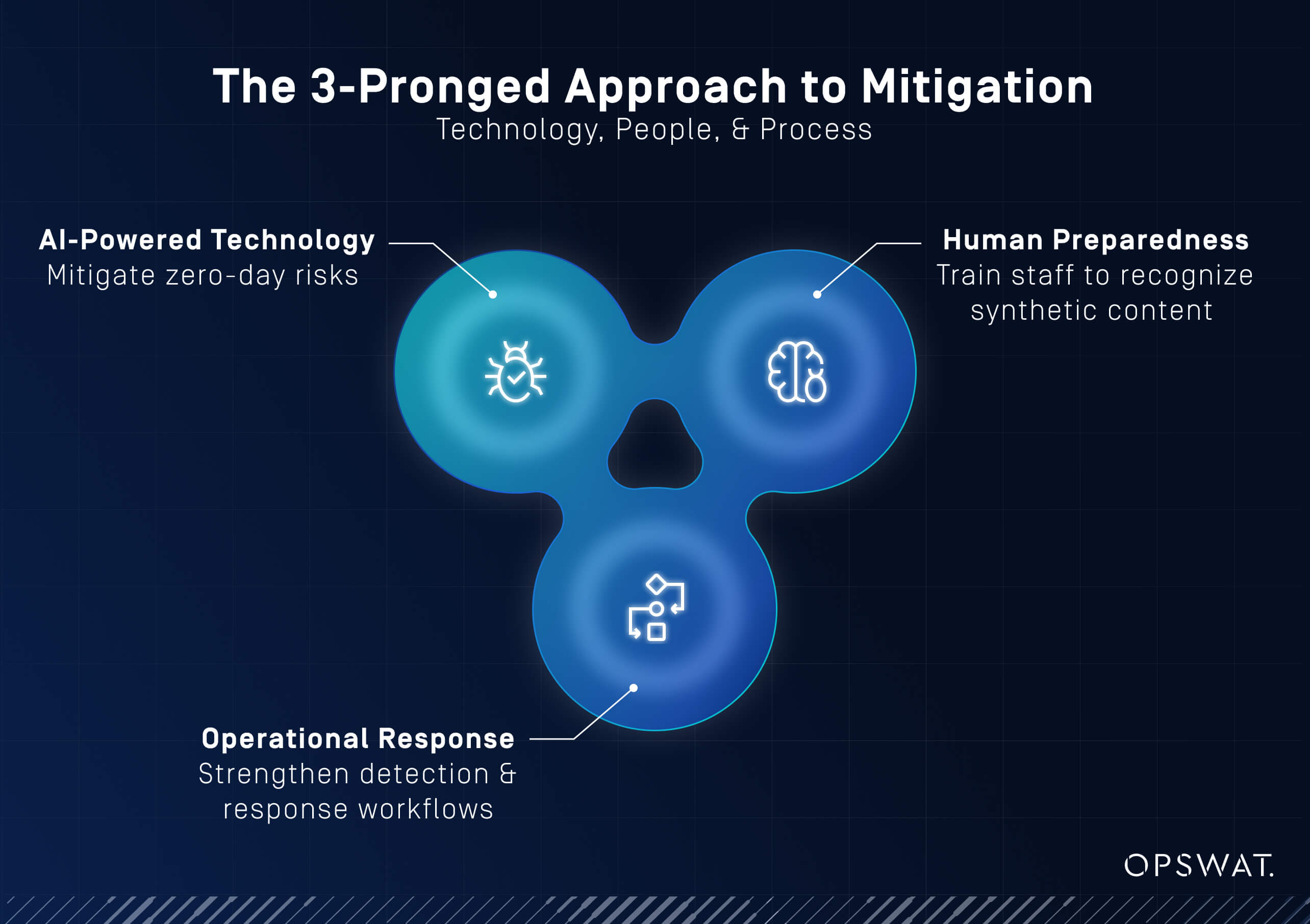

Estratégias de atenuação para ciberataques com recurso a IA

Como é que as organizações se podem defender contra ameaças tão inteligentes e adaptáveis?

A boa notícia é que a IA também pode ser utilizada como um multiplicador de forças para os defensores. Desde a inspeção automatizada de ficheiros até à aplicação orientada por políticas, as ferramentas certas podem fornecer uma contramedida poderosa. Mas o sucesso requer mais do que apenas tecnologia. É preciso estratégia, governação e coordenação interfuncional.

Exploração de sistemas de aprendizagem automática

A defesa exige a adoção da IA, mas nos seus termos:

- Integrar a verificação multicamadas (verificação múltipla, CDR, "sandboxing") em todas as trocas de ficheiros

- Utilizar modelos de IA específicos do domínio e não LLMs públicos

- Construir sistemas com segurança incorporada e não adicionada posteriormente

Desenvolver a cultura e as competências de segurança

As ameaças de IA não são apenas um desafio técnico; são também humanas. Para preparar a sua força de trabalho para ataques inesperados, considere estas medidas preventivas:

- Formar os funcionários para reconhecerem conteúdos gerados por IA

- Desenvolver a literacia em IA nas equipas técnicas e operacionais

- Capturar conhecimentos especializados antes de estes saírem do mercado de trabalho e, em seguida, digitalizá-los para reutilização

Criar um plano moderno de resposta a incidentes

Os planos de resposta também devem evoluir. Os manuais tradicionais podem ser insuficientes quando se lida com ameaças adaptativas e orientadas para a IA. As equipas precisam de ter em conta ciclos de decisão mais rápidos e comportamentos de ataque mais complexos. Eis o que pode fazer:

- Incluir sinais de anomalias geradas pela IA

- Testar respostas contra ameaças inteligentes simuladas

- Registar e analisar acções para melhoria contínua e preparação para auditorias

O futuro da IA na cibersegurança

Estamos a entrar numa fase em que os ataques podem ser totalmente autónomos. O malware não será apenas escrito pela IA, mas também decidirá quando, onde e como o lançar. Estas ciber-ofensivas autónomas exigem uma nova forma de pensar. Para as contrariar, as organizações precisam de:

- Adotar arquitecturas modulares que se adaptem às ameaças

- Dar prioridade à IA explicável para manter a confiança nas suas ferramentas

- Ajustar modelos a fluxos de trabalho industriais e conjuntos de dados únicos

O papel de umMFT Secure na cibersegurança resiliente à IA

À medida que os ciberataques se tornam mais inteligentes, as transferências de ficheiros continuam a ser um ponto de entrada vulnerável, especialmente em ambientes operacionais. É aqui que a transferência segura de ficheiros Managed File TransferMFT) seguras desempenham um papel fundamental. Ao contrário dos métodos de transferência ad hoc, as plataformas MFT oferecem controlo baseado em políticas, pistas de auditoria e verificação em camadas, que são essenciais para resistir às ameaças modernas melhoradas por IA.

Jeremy Fong, vice-presidente de produtos da OPSWAT, enfatizou essa evolução: "MFT costumava ser sobre eficiência comercial. Hoje, tem a ver com visibilidade, controlo e conformidade. Passamos de apenas mover arquivos para mostrar como esses arquivos foram inspecionados, protegidos e rastreados." Essa mudança reflete a necessidade crescente de transparência e auditabilidade diante de ameaças cibernéticas cada vez mais inteligentes e automatizadas.

Managed File Transfer MetaDefender Managed File Transfer MFT) OPSWATcombina várias camadas de proteção com governança centralizada. Ele pode aplicar políticas com base nas funções dos utilizadores, no risco dos ativos ou até mesmo na origem do ficheiro. Como observou Jeremy Fong,“Criámos esta plataforma para funcionar em ambientes isolados e OT. Ela não é apenas segura, mas também se adapta à forma como as equipas realmente operam”.

Reforçar a sua estratégia de defesa

A IA já está a remodelar as regras dos conflitos cibernéticos. Dos operadores de infra-estruturas críticas às equipas de segurança das empresas, a resposta deve ser rápida e estratégica.

OPSWAT ferramentas que priorizam a segurança, como MetaDefender Managed File Transfer MFT)™, Sandbox™ e Metascan™ Multiscanning. Essas soluções ajudam a detetar, prevenir e recuperar-se de ameaças aprimoradas por IA sem interromper as operações.

Estas tecnologias são concebidas para as ameaças modernas:

- O Deep CDR™ detecta ameaças ocultas em camadas de arquivos e neutraliza riscos incorporados sem depender apenas da deteção.

- O sandboxing expõe o comportamento malicioso em tempo real e a prevenção de surtos impede a propagação de novas ameaças entre ambientes.

- File-based vulnerability assessment e a verificação da fonte garantem que os ficheiros são de confiança.

Com o OPSWAT, não se limita a reagir às ameaças de IA - mantém-se à frente delas.

Comece com casos de uso comprovados. Secure os seus fluxos de trabalho de TI e OT com uma defesa adaptável e em camadas.

Perguntas frequentes sobre ciberataques com recurso a IA

Qual é um exemplo de um ataque de IA?

Um vídeo deepfake que se faz passar por um diretor financeiro para autorizar pagamentos fraudulentos.

Qual é um exemplo de uma violação de dados de IA?

Uma ferramenta de IA que extrai informações sensíveis de documentos digitalizados numa unidade partilhada.

Porque é que a IA é perigosa para a cibersegurança?

Permite aos atacantes escalar, personalizar e adaptar-se mais rapidamente do que os métodos tradicionais.

O que é a IA como arma nos ciberataques?

Ferramentas de IA concebidas para criar, implementar e adaptar autonomamente cargas úteis de ataque.

Qual é a tendência dos ciberataques alimentados por IA?

Os ataques estão a tornar-se mais automatizados, mais difíceis de detetar e capazes de imitar o comportamento humano ou do sistema à escala.