- O que é a transferência Secure de ficheiros?

- Ameaças, Vulnerabilidades e Mitigação de Riscos

- 5 Protocolos e métodos de transferência Secure de ficheiros

- 4 Principais caraterísticas de segurança na transferência Secure de ficheiros

- Abordagens de implementação: No local, na Cloud e híbrida

- Conformidade e requisitos regulamentares

- Escolher a solução certa para a transferência Secure de ficheiros

- Perguntas frequentes (FAQs)

O que é a transferência Secure de ficheiros?

A transferênciaSecure de ficheiros é o processo de envio de dados através de redes utilizando encriptação, autenticação e controlo de acesso para os proteger durante a transmissão e durante o armazenamento. Garante que os ficheiros são trocados em segurança entre utilizadores, sistemas ou aplicações, evitando o acesso não autorizado ou a fuga de dados.

A encriptação protege o conteúdo dos ficheiros em trânsito e em repouso. A autenticação e as permissões de utilizador verificam quem pode enviar ou receber ficheiros. Em conjunto, estes mecanismos formam a base do intercâmbio seguro de dados, especialmente quando se trata de documentos comerciais sensíveis, propriedade intelectual ou dados regulamentados, tais como PII (informações de identificação pessoal), PHI (informações de saúde protegidas) e registos financeiros.

A transferência Secure de ficheiros desempenha um papel fundamental no cumprimento dos requisitos de conformidade. Regulamentos como o GDPR, HIPAA e PCI DSS exigem o uso de métodos seguros para a troca de dados. Sem a encriptação e os controlos de acesso adequados, as actividades de transferência de ficheiros podem expor as organizações a violações, penalizações e danos à reputação.

As soluções de transferência Secure de ficheiros baseiam-se em protocolos como o SFTP, FTPS, HTTPS e AS2 para proteger os dados em movimento. Estes protocolos são frequentemente suportados por funcionalidades adicionais, incluindo registo de auditoria, controlos de acesso e aplicação de conformidade.

Como funciona a transferência Secure de ficheiros

A transferência Secure de ficheiros baseia-se numa combinação de encriptação, autenticação e verificação de integridade para proteger os dados ao longo do processo de transferência. Estes mecanismos garantem que os ficheiros não são interceptados, alterados ou acedidos por partes não autorizadas.

- Encriptação: aplicada aos dados em trânsito e em repouso. Os algoritmos mais comuns incluem o AES-256 e o RSA, que tornam o conteúdo ilegível sem as chaves de desencriptação adequadas. Isto evita a exposição de informações sensíveis durante a transmissão ou armazenamento.

- Mecanismos de autenticação e controlo de acesso: verificar a identidade dos utilizadores ou sistemas que iniciam ou recebem a transferência. Isto envolve normalmente credenciais, certificados digitais ou MFA (autenticação multi-fator). As políticas de controlo de acesso, como as permissões baseadas em funções, restringem ainda mais quem pode enviar, receber ou visualizar ficheiros específicos.

- Verificações de integridade e pistas de auditoria: as soluções de transferência segura de ficheiros incluem frequentemente validação de soma de verificação ou funções de hash criptográficas para detetar quaisquer alterações não autorizadas ao ficheiro durante o trânsito. As pistas de auditoria e o registo fornecem visibilidade da atividade de transferência de ficheiros, apoiando a conformidade e a resposta a incidentes.

Em conjunto, estas camadas formam a espinha dorsal de um processo seguro de transferência de ficheiros que protege os dados sensíveis e apoia a conformidade.

Ameaças, Vulnerabilidades e Mitigação de Riscos

Apesar da encriptação e autenticação fortes, os sistemas seguros de transferência de ficheiros continuam a ser alvos potenciais de ciberataques. Compreender as ameaças comuns e implementar estratégias proactivas de redução de riscos é essencial para manter a integridade dos dados e a conformidade regulamentar.

Ameaças comuns na transferência de ficheiros

Os ambientes de transferência Secure de ficheiros podem ser expostos a uma série de vectores de ataque, incluindo:

- Ataques MitM (Man-in-the-Middle):Interceção de dados durante a transmissão para roubar ou alterar informações sensíveis

- Roubo de credenciais:Exploração de palavras-passe fracas ou reutilizadas para obter acesso não autorizado

- Injeção de malware:Incorporação de código malicioso em ficheiros transferidos para comprometer os pontos finais

- Phishing e engenharia social:Enganar os utilizadores para que iniciem transferências não autorizadas ou revelem credenciais

Exemplo: Um fabricante que utiliza FTP antigo sem encriptação é violado através de interceção MitM. Depois de mudar para uma solução segura de transferência de ficheiros com TLS e acesso baseado em funções, a empresa pode estabelecer uma pista de auditoria e recuperar a conformidade da transferência de ficheiros.

Avaliação de riscos e resposta a incidentes

As avaliações de risco identificam os pontos fracos nos seus fluxos de trabalho de transferência de ficheiros antes dos atacantes. Avaliam a utilização da encriptação, os controlos de acesso, os scripts de automatização e o registo para garantir a existência de práticas seguras de transferência de ficheiros. Os principais passos incluem:

- Mapeamento de todos os fluxos de dados que envolvam transferências de ficheiros

- Rever as configurações do sistema, a autenticação e a encriptação

- Testar os procedimentos de resposta a incidentes para garantir a sua rapidez e clareza

Quando ocorre um incidente, um plano documentado assegura uma rápida contenção e recuperação. Uma pista de auditoria robusta apoia a investigação e mostra aos reguladores que as medidas de conformidade da transferência de ficheiros estão em vigor.

Exemplo: Uma empresa de energia detectou uma atividade anormal de transferência de ficheiros entre sistemas internos. Como a sua plataforma de transferência de ficheiros incluía alertas automáticos e uma pista de auditoria, isolaram rapidamente a violação, identificaram os sistemas afectados e comunicaram o evento, conforme exigido pelo RGPD.

5 Protocolos e métodos de transferência Secure de ficheiros

Os protocolos de transferência Secure de ficheiros definem a forma como os dados são encriptados, autenticados e transmitidos entre sistemas. Cada protocolo oferece pontos fortes específicos, dependendo da sua infraestrutura, necessidades de conformidade e tolerância ao risco. Os protocolos de transferência segura de ficheiros mais utilizados incluem:

- SFTP (Protocolo de transferênciaSecure de ficheiros):Baseado no SSH, com encriptação e autenticação fortes

- FTPS (FTP Secure):FTP alargado com TLS/SSL para transferência de ficheiros encriptados

- HTTPS:Transferências baseadas no navegador com proteção SSL/TLS

- AS2 (Declaração de Aplicabilidade 2):Utilizado para o intercâmbio seguro de dados para transacções B2B e EDI

- SCP (Protocolo de cópiaSecure ):Um protocolo simples, baseado em SSH, para a cópia segura de ficheiros

Cada protocolo suporta a transferência segura de ficheiros de formas diferentes, oferecendo níveis variáveis de conformidade, automatização e suporte de auditoria. Por exemplo, o SFTP e o AS2 são comuns em sectores regulamentados, enquanto o HTTPS é ideal para a transferência de ficheiros na nuvem de fácil utilização e portais Web seguros. A escolha do protocolo de transferência de ficheiros correto depende de:

- Postura de segurança e necessidades de transferência de ficheiros encriptados

- Requisitos de conformidade e expectativas de pista de auditoria

- Integração com sistemas empresariais ou serviços em nuvem

- Usabilidade e apoio à automatização da transferência de ficheiros

1. SFTPSecure Protocolo de transferênciaSecure de ficheiros)

O SFTP é um protocolo seguro de transferência de ficheiros baseado no SSHSecure Shell). Encripta tanto os dados como as credenciais de autenticação, protegendo os ficheiros em trânsito através de redes não fiáveis. As principais caraterísticas incluem:

- Encriptação de ponta a ponta:Para todos os comandos e conteúdos de ficheiros

- Autenticação forte:Suporte para palavra-passe, chave pública ou autenticação de dois factores

- Controlo de acesso:Permissões granulares ao nível do utilizador ou do diretório

- Integridade dos dados:Verificações de integridade de ficheiros incorporadas para evitar adulterações

O SFTP é particularmente adequado para:

- Transferências automatizadas de ficheirosentre sistemas ou aplicações

- Fluxos de trabalho empresariaisque exigem conformidade com regulamentos como HIPAA ou PCI DSS

- IntercâmbioSecure dadoscom parceiros ou fornecedores externos

Exemplo: Um prestador de cuidados de saúde utiliza o SFTP para transmitir registos de pacientes entre os seus sistemas internos e um laboratório de diagnóstico externo. O canal encriptado assegura a conformidade com os regulamentos HIPAA, enquanto o scripting automatizado minimiza o manuseamento manual de dados sensíveis.

2. FTPS (FTP Secure)

O FTPS alarga o protocolo FTP tradicional, acrescentando a encriptação TLS ou SSL. Protege tanto as credenciais de autenticação como o conteúdo dos ficheiros, permitindo a transferência encriptada de ficheiros através de redes abertas. As principais caraterísticas incluem:

- Encriptação TLS/SSL:Protege as credenciais de autenticação e o conteúdo dos ficheiros em trânsito

- Autenticação baseada em certificados:Suporta certificados de servidor e de cliente

- OpçõesFirewall:Funcionanos modos explícito ou implícito para flexibilidade da rede

- Compatibilidade com sistemas antigos:Quando o FTP está em vigor e precisa de ser protegido

O FTPS é normalmente utilizado em:

- Serviços financeirose outros sectores com infra-estruturas antigas

- Intercâmbio de ficheiros B2Bque requer modelos de confiança baseados em certificados

- Ambientes com mandatos de conformidade rigorososque especificam a encriptação TLS

Exemplo: Uma empresa de logística global continua a usar o FTPS para trocar manifestos de remessa com parceiros de longa data que dependem de sistemas legados. Ao ativar a encriptação TLS e a validação do certificado do cliente, mantêm a compatibilidade e, ao mesmo tempo, protegem os dados de expedição sensíveis contra a interceção.

3. HTTPS e transferência Secure de ficheiros com base na Web

O HTTPS é uma extensão segura do protocolo HTTP, amplamente utilizado para transferências de ficheiros baseadas no browser. Utiliza SSL/TLS para encriptar dados em trânsito, tornando-o uma opção prática para a partilha segura de ficheiros em ambientes Web. As caraterísticas comuns incluem:

- Encriptação SSL/TLS:Para uma transferência segura de ficheiros em trânsito

- TrocaSecure de ficheiros: Através de browsers normais, não é necessário software cliente

- PortaisSecure :Muitas soluções MFT (transferência gerida de ficheiros) oferecem portais baseados em HTTPS

- Integração com serviços em nuvem:PartilhaSecure ficheiros em SaaS e ambientes híbridos

O HTTPS é frequentemente utilizado em:

- Partilha ad hoc de ficheirosentre equipas internas ou parceiros externos

- Aplicações orientadas para o clienteque requerem carregamentos ou descarregamentos seguros de documentos

- Plataformas MFT baseadas na Webque dão prioridade à usabilidade e acessibilidade

Exemplo: Um escritório de advogados utiliza um portal seguro de transferência de ficheiros baseado em HTTPS para receber documentos dos clientes. Os clientes podem carregar contratos e ficheiros de processos diretamente através do browser, enquanto o sistema aplica restrições de acesso e expira automaticamente as ligações de transferência após 7 dias.

4. AS2 e outros protocolos empresariais

O AS2 (Declaração de Aplicabilidade 2) é um protocolo seguro de transferência de ficheiros concebido para a transmissão de dados comerciais estruturados, como o EDI (Electronic Data Interchange), através da Internet. Transmite ficheiros através de HTTPS e acrescenta assinaturas digitais, encriptação e confirmações de receção para garantir a integridade e a rastreabilidade dos dados.

Pense no AS2 como correio certificado para documentos digitais - encriptado, assinado e devolvido com um recibo para provar a entrega. É amplamente utilizado em sectores como o retalho, a logística e os cuidados de saúde para formatos de dados estruturados, como o EDI.

As principais caraterísticas incluem:

- Encriptação de ponta a ponta e assinaturas digitais:Garante a confidencialidade, integridade e rastreabilidade

- MDNs (Notificações de Disposição de Mensagens):Confirma a receção e o processamento

- Arquitetura preparada para a conformidade:Suporta requisitos regulamentares de proteção de dados e auditabilidade

- Firewall:Funciona em portas HTTP/S padrão, simplificando a implantação

O AS2 é normalmente adotado em:

- Integrações B2B empresariais que requerem intercâmbio de dados estruturados

- Fluxos de trabalho EDI em logística, cuidados de saúde e finanças

- Sectores regulamentados onde as pistas de auditoria e a validação de mensagens são obrigatórias

Outros protocolos empresariais, como o OFTP2 e o PeSIT, são também utilizados em regiões ou sectores específicos. Estes protocolos oferecem capacidades de segurança e conformidade semelhantes, adaptadas a requisitos de nicho ou a sistemas antigos.

Exemplo: Um retalhista multinacional utiliza o AS2 para trocar dados de encomendas e de inventário com os fornecedores. Os avisos de receção do protocolo permitem que ambas as partes verifiquem a entrega, enquanto a encriptação e as assinaturas digitais garantem a conformidade com os regulamentos de proteção de dados em todas as regiões.

5. SCPSecure Protocolo de cópiaSecure )

O SCP é um método seguro de transferência de ficheiros que é executado sobre SSHSecure Shell), proporcionando a cópia encriptada de ficheiros entre sistemas. Ao contrário do SFTP, o SCP foi concebido para transferências de ficheiros simples e únicas, em vez de fluxos de trabalho complexos ou sessões interactivas. As principais caraterísticas incluem:

- Transporte encriptado:Todos os dados e credenciais são encriptados via SSH

- Desempenho rápido:Ideal para transferências rápidas de ficheiros individuais ou diretórios

- Configuração mínima:Simples de configurar em sistemas com SSH ativado

- Interface de linha de comando:Eficiente para criação de scripts e administração remota

O SCP é particularmente adequado para:

- Transferências pontuais de ficheiros entre sistemas de confiança

- Tarefas de administração do sistema, como a cópia de registos ou ficheiros de configuração

- Ambientes onde a simplicidade e a rapidez têm prioridade sobre a auditabilidade

Exemplo: Um administrador de sistemas utiliza o SCP para copiar um ficheiro de configuração de um servidor de desenvolvimento para um servidor de produção através de uma ligação SSH segura. O processo é concluído em segundos com um único comando, sem a necessidade de configurar uma sessão interactiva ou gerir serviços adicionais.

Tabela de comparação: SFTP vs FTPS vs HTTPS vs AS2 vs SCP

| Característica | SFTP | FTPS | HTTPS | AS2 | SCP |

|---|---|---|---|---|---|

| Encriptação | SSH | TLS | TLS | TLS + Encriptação de mensagens | SSH |

| Autenticação | Nome de utilizador/palavra-passe ou chave SSH | Nome de utilizador/palavra-passe, certificados de cliente | Início de sessão opcional, muitas vezes baseado em ligações | Certificados X.509 | Nome de utilizador/palavra-passe ou chave SSH |

| Método de transferência | Linha de comando ou scripts | Clientes/servidores FTP tradicionais | Baseado no navegador ou API | Aplicação a aplicação | Linha de comando ou scripts |

| Caso de utilização adequado | Fluxos de trabalho internos, automatização | Sistemas antigos com necessidades de FTP | Partilha ad hoc, carregamentos de clientes | Transacções B2B/EDI | Cópia simples e rápida de servidor para servidor |

| Apoio à conformidade | Forte (com registo) | Forte (com configuração TLS) | Moderado a forte (baseado no portal) | Elevada (MDNs, pistas de auditoria) | Limitado (sem registos de auditoria incorporados) |

| Facilidade de utilização | Técnica | Moderado | Elevado | Técnica | Técnica |

| Gestão de ficheiros | Completo (renomear, apagar, retomar) | Completo (consoante o cliente) | Limitado (apenas carregamento/descarregamento) | Depende da implementação | Mínimo (apenas cópia básica) |

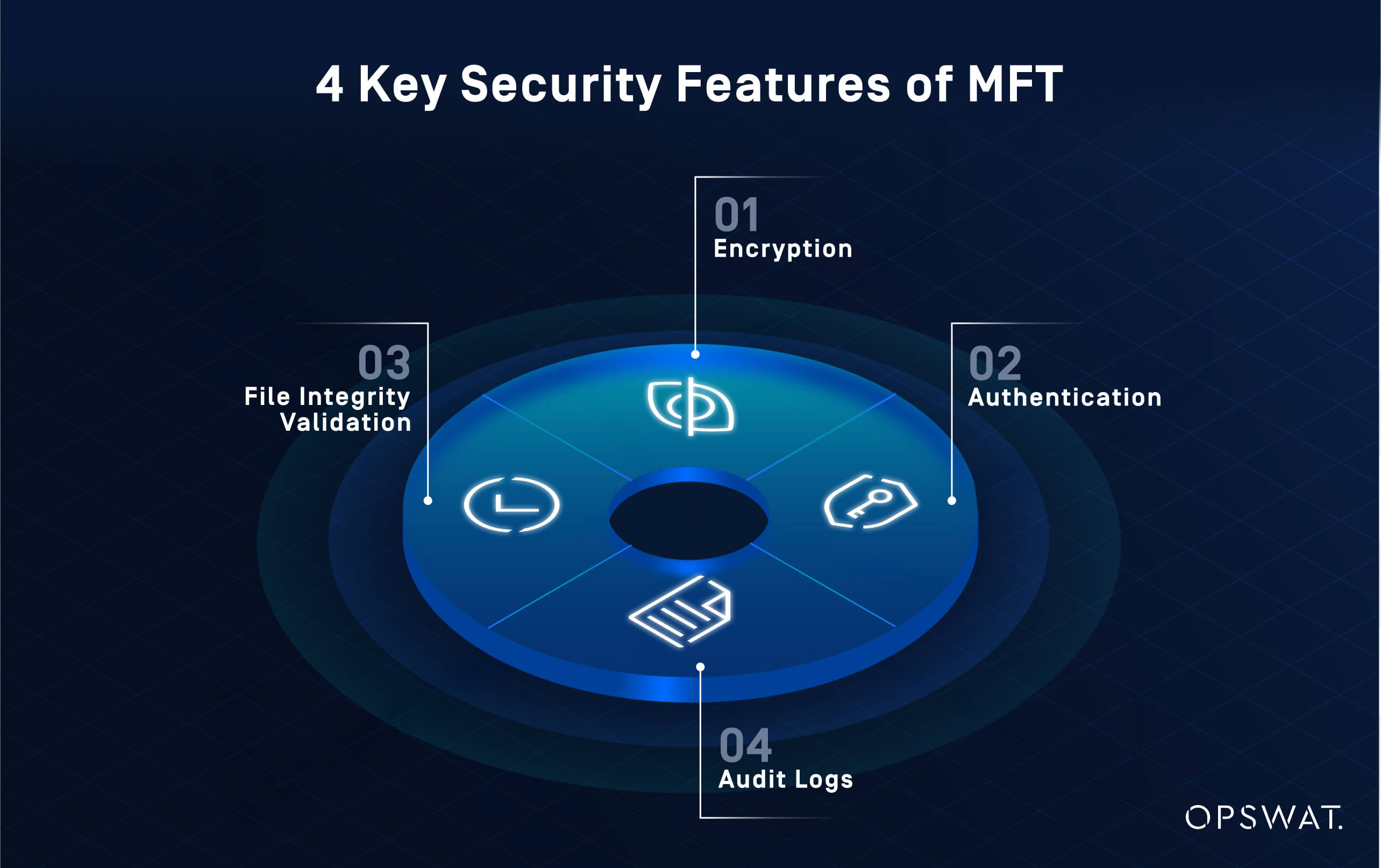

4 Principais caraterísticas de segurança na transferência Secure de ficheiros

As soluções de transferência Secure de ficheiros incorporam várias camadas de proteção. Os sistemas mais eficazes combinam encriptação em repouso e em trânsito, autenticação forte, controlos de acesso granulares e registos de auditoria detalhados. Estas capacidades funcionam em conjunto para impedir o acesso não autorizado, detetar a utilização indevida e demonstrar a conformidade regulamentar. Os Core recursos de segurança incluem:

- Encriptação: Protege a confidencialidade dos dados

- MFA e permissões de acesso: Bloquear o acesso não autorizado

- Validação da integridade dos ficheiros e deteção de adulterações: Detetar alterações não autorizadas

- Pistas de auditoria: Registar a atividade do utilizador e transferir eventos para registar quem fez o quê e quando

As organizações devem avaliar todas estas áreas quando avaliam ou configuram uma solução de transferência segura de ficheiros - especialmente quando lidam com dados regulamentados ou de alto risco.

1. Encriptação: Proteção de dados em repouso e em trânsito

A encriptação é a base da transferência segura de ficheiros. Garante que, mesmo que os ficheiros sejam interceptados ou acedidos sem autorização, o seu conteúdo permanece ilegível. A encriptação da transferência de ficheiros utiliza protocolos como TLS ou SSH para proteger os dados em trânsito e normas como AES-256 para proteger os ficheiros em repouso. Estas tecnologias protegem as informações em trânsito e em repouso.

Pense na encriptação como selar uma carta dentro de um cofre fechado: mesmo que alguém a intercepte, não pode ler o que está lá dentro sem a chave. Isto é essencial para proteger registos financeiros, dados médicos ou qualquer ficheiro sensível.

Para cumprir os requisitos de conformidade, a transferência de ficheiros encriptados tem de ser consistente em todos os ambientes, seja no local, na nuvem ou em fluxos de trabalho híbridos.

2. Autenticação e controlo de acesso

Os mecanismos de autenticação verificam as identidades dos utilizadores, enquanto os controlos de acesso definem o que cada utilizador ou sistema pode fazer. Em conjunto, são fundamentais para a conformidade da transferência de ficheiros, pois garantem que os ficheiros sensíveis só são acedidos pelas pessoas certas, nas condições certas.

- MFA (autenticação multi-fator): Adiciona uma camada extra de segurança ao exigir uma segunda forma de verificação para além de uma palavra-passe

- RBAC (Controlo de acesso baseado em funções): Limita o acesso a ficheiros e sistemas com base nas funções e responsabilidades do utilizador

3. Validação da integridade do ficheiro e deteção de adulterações

A validação da integridade do ficheiro garante que os ficheiros não foram alterados - acidentalmente ou de forma maliciosa - entre o momento em que são enviados e recebidos. Os mecanismos de deteção de adulteração utilizam somas de verificação criptográficas ou hashes (como o SHA-256) para verificar se um ficheiro permanece exatamente como pretendido.

Quando um ficheiro é transferido, o sistema de envio gera um hash do seu conteúdo. O sistema recetor recalcula o hash após a transferência e compara-o com o original. Se os valores não coincidirem, o ficheiro foi corrompido ou adulterado em trânsito.

Esta capacidade é essencial para:

- Verificar a autenticidade quando se trocam dados sensíveis ou regulamentados

- Prevenir a corrupção silenciosa em fluxos de trabalho automatizados

- Garantir a confiança ao partilhar ficheiros entre zonas de segurança ou com entidades externas

4. Pistas de auditoria e registo de conformidade

As pistas de auditoria registam toda a atividade de transferência de ficheiros - quem enviou o quê, quando e para quem. Esta visibilidade é essencial para detetar utilizações indevidas, investigar incidentes e manter a conformidade.

Uma solução segura de transferência de ficheiros deve registar cada passo do processo: tentativas de autenticação, carregamentos e transferências de ficheiros e alterações de permissões. Estes registos suportam a conformidade da transferência de ficheiros e ajudam as organizações a cumprir as obrigações regulamentares de comunicação ao abrigo de estruturas como HIPAA, GDPR e SOX.

Uma pista de auditoria precisa também permite uma resposta mais rápida a incidentes e apoia investigações forenses. Os registos devem ser à prova de adulteração, pesquisáveis e mantidos de acordo com as políticas de governação de dados da sua organização.

Abordagens de implementação: No local, na Cloud e híbrida

As soluções de transferência Secure de ficheiros podem ser implementadas em vários ambientes, dependendo das necessidades organizacionais, da maturidade da infraestrutura e das obrigações regulamentares. Cada modelo oferece vantagens distintas em termos de controlo, escalabilidade e integração.

TransferênciaSecure de ficheiros Cloud

As plataformas de transferência de ficheiros Cloud são frequentemente fornecidas como SaaS e incluem encriptação incorporada, controlo de acesso e registo de auditoria. São ideais para organizações que necessitam de escalar rapidamente ou apoiar equipas distribuídas. Benefícios da implantação na nuvem:

- Configuração rápida sem hardware no local

- Fácil integração com sistemas de armazenamento em nuvem, CRM e ERP

- Suporte nativo para automatização da transferência de ficheiros através de APIs

- Acessibilidade global para parceiros e equipas

No entanto, as implementações na nuvem podem suscitar preocupações em relação à residência dos dados, à dependência do fornecedor e ao risco de terceiros, especialmente em sectores altamente regulamentados. As organizações podem preocupar-se com o local onde os seus dados são armazenados e se estão em conformidade com as leis locais. Mudar de fornecedor ou manter o controlo sobre dados sensíveis tratados por fornecedores externos também pode suscitar preocupações de segurança.

Soluções no local e híbridas

As implementações no local proporcionam o máximo controlo sobre a infraestrutura, os dados e as políticas de segurança. São frequentemente preferidas por organizações com requisitos de conformidade rigorosos ou sistemas legados que não podem ser migrados para a nuvem. As principais vantagens dos modelos locais e híbridos incluem:

- Controlo total: Gestão direta de servidores, armazenamento e configurações de segurança

- Integração personalizada: Adaptado para se ajustar aos ambientes e fluxos de trabalho de TI existentes

- Alinhamento regulamentar: Suporta políticas de residência e retenção de dados exigidas por determinadas jurisdições

As implementações híbridas combinam os pontos fortes de ambos os modelos, permitindo que as organizações mantenham os dados confidenciais no local e aproveitem os recursos da nuvem para escalabilidade e colaboração externa. Alguns casos de utilização para a implementação híbrida:

- Empresas globais que equilibram a conformidade local com operações centralizadas

- Organizações em transição de sistemas antigos para arquitecturas nativas da nuvem

- Fluxos de trabalho que exigem controlo interno e acessibilidade externa

Conformidade e requisitos regulamentares

As organizações devem tratar a conformidade da transferência de ficheiros como uma função integrada. Sem ela, arriscam-se a sofrer sanções regulamentares, falhas de auditoria e perdas de reputação. As estruturas de conformidade como o GDPR, HIPAA, PCI DSS e SOX exigem controlos rigorosos sobre a forma como os dados sensíveis são transmitidos, armazenados e acedidos.

Cada regulamento impõe requisitos específicos que as soluções de transferência segura de ficheiros foram concebidas para satisfazer:

- GDPR (Regulamento Geral sobre a Proteção de Dados):Exige o tratamento seguro de dados pessoais além-fronteiras

- HIPAA (Health Insurance Portability and Accountability Act):Obriga à encriptação e auditoria das informações de saúde dos doentes

- PCI DSS (Norma de Segurança de Dados da Indústria de Cartões de Pagamento):Impõe a encriptação e a monitorização das transferências de dados do titular do cartão

- SOX (Lei Sarbanes-Oxley):Exige integridade verificável e retenção de dados financeiros

Cumprir as normas da indústria

As soluções de transferência Secure de ficheiros apoiam a conformidade através da aplicação de políticas de encriptação, da restrição do acesso e da manutenção de uma pista de auditoria completa da atividade dos ficheiros. Estas funcionalidades também simplificam os relatórios regulamentares durante auditorias ou investigações de violações.

Exemplo: Um banco regional utiliza uma solução de transferência de ficheiros gerida para transmitir relatórios financeiros a reguladores e instituições parceiras. Com encriptação, pistas de auditoria de transferência de ficheiros e políticas de acesso rigorosas, o banco cumpre os requisitos SOX e PCI DSS, mantendo a eficiência operacional.

Escolher a solução certa para a transferência Secure de ficheiros

A seleção da solução de transferência segura de ficheiros correta requer um equilíbrio entre segurança, conformidade, facilidade de utilização e capacidades de integração. A plataforma ideal deve alinhar-se com os fluxos de trabalho organizacionais, as obrigações regulamentares e a tolerância ao risco.

Critérios-chave de avaliação

Ao avaliar as opções de transferência segura de ficheiros, considere o seguinte:

- Segurança: Oferece transferência de ficheiros encriptados, controlo de acesso e uma pista de auditoria detalhada?

- Conformidade: Pode suportar a conformidade da transferência de ficheiros para HIPAA, GDPR, PCI DSS ou SOX?

- Usabilidade: Oferece um portal de transferência de ficheiros seguro e de fácil utilização para utilizadores internos e externos?

- Integração: Pode ligar-se ao seu armazenamento na nuvem, ERP ou outros sistemas para automatização da transferência de ficheiros empresariais?

Lista de controlo para avaliação

Uma lista de verificação estruturada pode simplificar o processo de seleção:

| A solução suporta a encriptação em repouso e em trânsito? | |

| Os mecanismos de autenticação e controlo de acesso são configuráveis? | |

| Existe suporte para pistas de auditoria e relatórios de conformidade? | |

| Pode integrar-se nos sistemas e fluxos de trabalho de TI existentes? | |

| Oferece opções de implementação que satisfazem as necessidades de infraestrutura e de residência de dados? | |

| A plataforma é escalável e fiável para cargas de trabalho empresariais? | |

| As interfaces de utilizador e os portais são seguros e fáceis de utilizar? |

Procura uma plataforma de transferência de ficheiros criada para ambientes que priorizam a segurança? MetaDefender Managed File Transfer MFT) oferece automação orientada por políticas, prevenção de ameaças em várias camadas e auditabilidade total em fluxos de trabalho de TI e OT. Saiba como podemos ajudá-lo a proteger ficheiros confidenciais e a cumprir os requisitos de conformidade em constante evolução.

Perguntas frequentes (FAQs)

P: O que é a transferência segura de ficheiros?

R: A transferênciaSecure de ficheiros é o processo de envio de dados através de redes utilizando encriptação, autenticação e controlo de acesso para os proteger durante a transmissão e durante o armazenamento.

P: Como funciona a transferência segura de ficheiros?

R: A transferência Secure de ficheiros baseia-se numa combinação de encriptação, autenticação e verificação de integridade para proteger os dados ao longo do processo de transferência. Estes mecanismos asseguram que os ficheiros não são interceptados, alterados ou acedidos por partes não autorizadas.

P: O que é a transferência gerida de ficheirosMFT)?

A: Transferência gerida de ficheirosMFT) é uma plataforma segura e centralizada que automatiza e controla o movimento de ficheiros dentro e entre organizações, parceiros e pontos finais. Garante a encriptação de ponta a ponta, a aplicação de políticas e a visibilidade - ao contrário do FTP tradicional ou das ferramentas de partilha na nuvem.

P: Qual é a transferência de ficheiros mais segura?

R: O método de transferência de ficheiros mais seguro depende do contexto, mas o SFTP, o FTPS e o AS2 são considerados altamente seguros devido às capacidades de encriptação, autenticação e auditoria. As plataformas de transferência de ficheiros geridas adicionam controlo centralizado, automatização e relatórios de conformidade.

P: Qual é a diferença entre SFTP e MFT?

R: O SFTP é um protocolo seguro para a transferência de ficheiros. MFT é uma solução completa que pode utilizar o SFTP, mas acrescenta funcionalidades como a automatização, o controlo de acesso, a aplicação de políticas e o registo de auditoria para garantir uma transferência de ficheiros segura de nível empresarial.

P: O OneDrive é uma transferência de ficheiros segura?

R: O OneDrive inclui encriptação e controlos de acesso, mas é sobretudo uma ferramenta de armazenamento na nuvem e de partilha de ficheiros. Para uma transferência de ficheiros verdadeiramente segura, especialmente em ambientes regulamentados, utilize soluções com funcionalidades de conformidade de transferência de ficheiros, como pistas de auditoria, controlos de políticas e encriptação em trânsito e em repouso.

P: Qual é o melhor serviço de transferência segura de ficheiros para si?

R: Se precisar de simplicidade para ficheiros pequenos, serviços na nuvem como o Dropbox Transfer podem funcionar. Para transferência de arquivos corporativos envolvendo dados confidenciais, escolha um portal de transferência segura de arquivos ou uma plataforma MFT que ofereça recursos de criptografia, automação e conformidade.