Quando pensamos em ciberataques a infra-estruturas críticas, a atenção centra-se frequentemente em campanhas de ransomware ou em explorações patrocinadas pelo Estado que visam sistemas de controlo industrial. Mas algumas das intrusões mais eficazes não começam com uma exploração sofisticada. Começam com um ficheiro.

O que é um ataque File-Bourne num ambiente IT-OT?

Os ataques transmitidos por ficheiros são um vetor de ameaça crescente que explora o movimento de ficheiros entre redes de TI e OT para introduzir malware em infra-estruturas críticas. Nos modernos ambientes convergentes de TI-OT, um ataque de file-bourne ocorre quando um ficheiro malicioso se desloca de uma rede de TI empresarial para um ambiente OT (tecnologia operacional). Uma vez lá dentro, pode perturbar a produção, provocar períodos de inatividade ou comprometer processos sensíveis.

Com a integração TI-OT e a conetividade remota a expandir a superfície de ataque, a segurança do movimento de ficheiros tornou-se uma prioridade de primeira linha para os defensores das infra-estruturas críticas.

A ameaça às infra-estruturas críticas

As operações críticas dependem de transferências de ficheiros para actualizações de software, entregas de fornecedores, desenhos de engenharia e dados de sensores. Infelizmente, estas trocas de ficheiros de confiança são cada vez mais utilizadas como veículos de malware.

Os atacantes exploram vias comuns de transferência de ficheiros:

- Unidades USB e computadores portáteis transportados por contratantes ou empregados

- Armazenamento em nuvem partilhado que sincroniza ficheiros em ambientes OT

- Anexos de correio eletrónico que escapam aos filtros tradicionais

- Fluxos de trabalho de transferência de ficheiros não geridos entre domínios empresariais e operacionais

De acordo com a SANS, 27% dos profissionais de segurança ICS identificaram dispositivos transitórios, como USBs, como um dos principais vectores de infeção por malware em OT, enquanto 33% dos incidentes ICS têm origem em dispositivos acessíveis pela Internet e serviços remotos. A evidência é clara: os fluxos de ficheiros TI-OT estão entre os caminhos mais expostos nas infra-estruturas modernas.

Como funciona um ataque baseado em ficheiros

Um ataque típico transmitido por ficheiros passa passo a passo da TI para a OT:

- Carga útil incorporada: O malware está escondido num ficheiro de aspeto legítimo, como um PDF, um pacote de atualização ou um ficheiro de projeto de engenharia.

- O ficheiro tem origem nas TI: entra na organização através do correio eletrónico, de um portal de fornecedores ou de uma ferramenta de colaboração na nuvem.

- Transferência da TI para a TO: O ficheiro entra na TO através de uma ponte de rede, de um suporte amovível ou mesmo de um díodo de dados, se não for devidamente inspeccionado.

- Execução no OT: Uma vez aberto ou executado, o malware é detonado, interrompendo as operações ou permitindo o roubo de dados.

Paralelos com o mundo real:

- O Stuxnet espalhou-se através de unidades USB infectadas que ultrapassaram as barreiras de ar.

- O TRITON foi entregue através de ficheiros de engenharia maliciosos.

- A exploração do MOVEit mostrou como os próprios sistemas de transferência de ficheiros podem tornar-se um alvo direto.

Em cada caso, um processo de transferência de ficheiros seguro em várias camadas poderia ter neutralizado o payload malicioso, aplicado políticas de confiança zero e garantido que os ficheiros eram higienizados antes de entrarem em sistemas críticos.

Impacto nas infra-estruturas críticas

Quando os ficheiros maliciosos passam da TI para a OT, as consequências vão muito além dos danos digitais:

- Tempo de inatividade operacional: Linhas de produção paradas, serviços interrompidos, interrupções.

- Danos físicos e riscos de segurança: Os controlos manipulados ou as actualizações corrompidas podem pôr em risco vidas humanas.

- Violações de conformidade: O não cumprimento dos mandatos NIST, NIS2, HIPAA ou PCI pode levar a multas regulamentares e problemas de licença.

- Danos à reputação: perda de confiança dos clientes e parceiros após um incidente público.

Com 76% das organizações industriais a reportarem ciberataques em ambientes OT (ABI/Palo Alto, 2024), a necessidade de defesas resilientes é urgente.

Estratégias de defesa para fluxos de ficheiros TI-OT

Para impedir os ataques a ficheiros é necessário mais do que o transporte encriptado. Uma camada de resiliência deve ser incorporada diretamente em cada transferência. As principais estratégias incluem:

- Inspeção em várias camadas: As tecnologias OPSWAT como Metascan™ Multiscanning, Deep CDR™, Adaptive Sandbox e File-Based Vulnerability Assessment detectam, desarmam ou detonam ficheiros maliciosos antes de entrarem no OT.

- Aplicação Zero-Trust: O RBAC (controlos de acesso baseados em funções), as aprovações de supervisão e os fluxos de trabalho orientados por políticas impedem transferências não autorizadas ou não sancionadas.

- Governação e visibilidade: Trilhas de auditoria imutáveis e painéis de controle centralizados fornecem supervisão e garantia de conformidade.

Como é que OPSWAT realiza este objetivo:

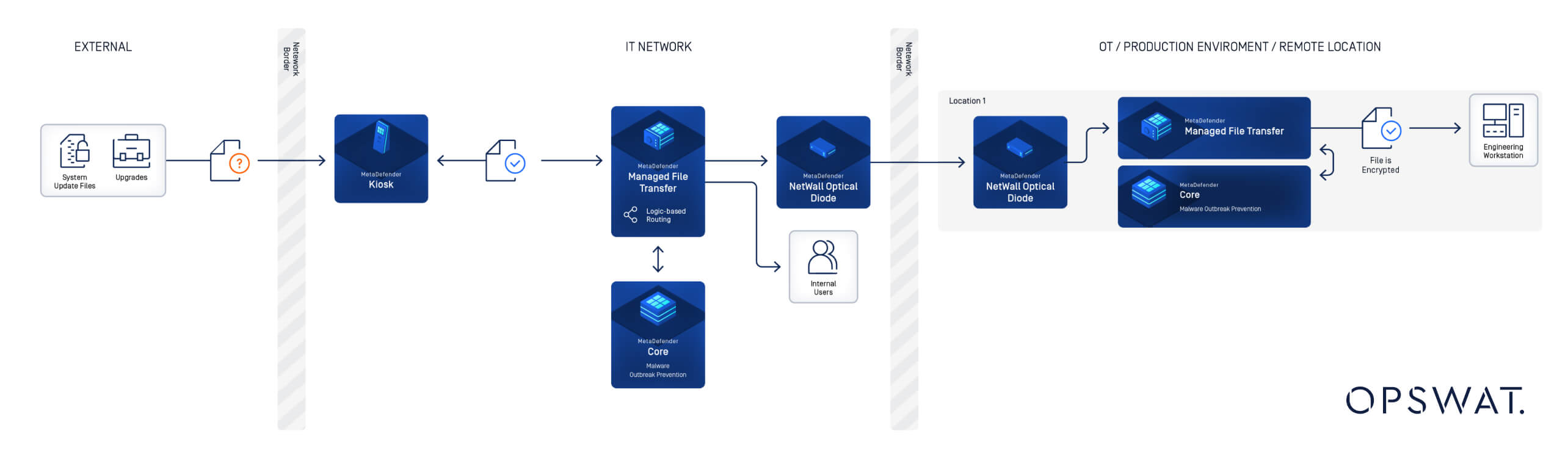

- MetaDefender Managed File Transfer MFT)™ automatiza fluxos de ficheiros seguros e controlados entre TI, OT e nuvem.

- MetaDefender Kiosk™ higieniza ficheiros de USBs, computadores portáteis e contratados antes de chegarem a redes sensíveis.

- MetaDefender NetWall® O Data Diode impõe transferências unidireccionais e controladas por políticas para proteger a OT contra ameaças de entrada.

Em conjunto, estas soluções criam um caminho de transferência seguro que garante que cada ficheiro é verificado, higienizado e controlado antes de atravessar os limites do domínio.

Lições do mundo real sobre ataques transmitidos por ficheiros

- As unidades USB infectadas podem ser bloqueadas pelo MetaDefender Kiosk através da higienização e aplicação de políticas antes de chegarem aos activos OT.

- Os ficheiros da estação de trabalho de engenharia provenientes de fontes menos confiáveis são inspecionados pelo MetaDefender Managed File Transfer MFT) e sujeitos à aplicação de políticas para bloquear conteúdos maliciosos ou não conformes antes de chegarem aos sistemas de segurança.

- A exploração das plataformas MFT demonstra que a inspeção multicamadas, a aplicação de políticas e a governação auditável devem ser integradas nas soluções de transferência de ficheiros.

Cada caso sublinha o mesmo ponto: a transferência resiliente de ficheiros não é opcional - é essencial.

Próximos passos: Criar resiliência na camada de ficheiros

Os ataques transmitidos por ficheiros continuarão a evoluir à medida que as redes de TI e OT convergem. A defesa mais eficaz é proteger todos os ficheiros, em todos os vectores, quer se desloquem pela rede, através de limites de domínio ou através de dispositivos transitórios.

Descarregar o livro eletrónico Redefinir a resiliência com o Secure MFT

Explore estudos de caso, insights técnicos profundos e a lista de verificação completa de segurança em primeiro lugar para transferência resiliente de arquivos.

Pronto para integrar Managed File Transfer MetaDefender Managed File Transfer MFT)OPSWAT, líder no mercado, com soluções personalizadas para a sua infraestrutura existente?