A segurança dos ficheiros é um desafio complexo de cibersegurança que afecta as organizações de todos os sectores. À medida que as empresas em todo o mundo fazem a transição para a infraestrutura digital e dependem de mais ferramentas e serviços de terceiros para alojar e gerir os seus activos digitais, a superfície de ataque de malware cada vez mais sofisticado continua a expandir-se.

A compreensão da proteção de ficheiros começa com uma compreensão fundamental do que é a segurança de ficheiros. Temos de compreender não só o que significa segurança de ficheiros, mas também porque é uma parte indispensável da estratégia de cibersegurança de qualquer organização, antes de podermos explorar as melhores práticas de segurança de ficheiros.

O que é a segurança dos ficheiros?

A segurança dos ficheiros é definida pelo acesso, distribuição e armazenamento seguros de ficheiros digitais. Estes incluem documentos, segredos empresariais e informações críticas para o negócio, ficheiros de registo e código fonte. As medidas de segurança dos ficheiros impedem que estes activos sejam eliminados, adulterados ou acedidos por pessoas não autorizadas.

Os ficheiros têm frequentemente de ser transferidos para dentro e para fora das organizações, partilhados com vários intervenientes e distribuídos a parceiros que trabalham em vários projectos. Os ficheiros em trânsito de um ponto seguro para outro estão inevitavelmente expostos - e, portanto, vulneráveis a ataques. Os maus actores podem explorar estes pontos críticos de vulnerabilidade para penetrar nas defesas organizacionais e introduzir malware oculto que pode facilmente passar despercebido.

Só em 2024, houve várias violações de dados de alto nível que afectaram grandes organizações, desde empresas tecnológicas como a Microsoft a instituições financeiras como a JP Morgan. Nenhuma empresa, seja ela grande ou pequena, está isenta de potenciais riscos de segurança de ficheiros.

Compreender a segurança dos ficheiros

Definir o conceito de segurança dos ficheiros e obter uma verdadeira compreensão são dois exercícios diferentes; juntamente com a definição, a segurança dos ficheiros pode ser dividida em cinco pilares distintos:

Para impedir o carregamento de ficheiros maliciosos ou sensíveis em redes protegidas, as ameaças devem ser impedidas de serem carregadas no perímetro. Os ficheiros têm de ser analisados em busca de malware, vulnerabilidades e dados sensíveis antes de serem carregados para aplicações Web em plataformas como AWS e Microsoft Azure, ou à medida que passam por equilibradores de carga e WAFs.

É fundamental proteger as redes contra ameaças baseadas na Web através da filtragem do tráfego que chega à Internet, especialmente quando se trata de proteger os gateways da Web e os browsers das empresas contra ficheiros descarregados de sites desconhecidos.

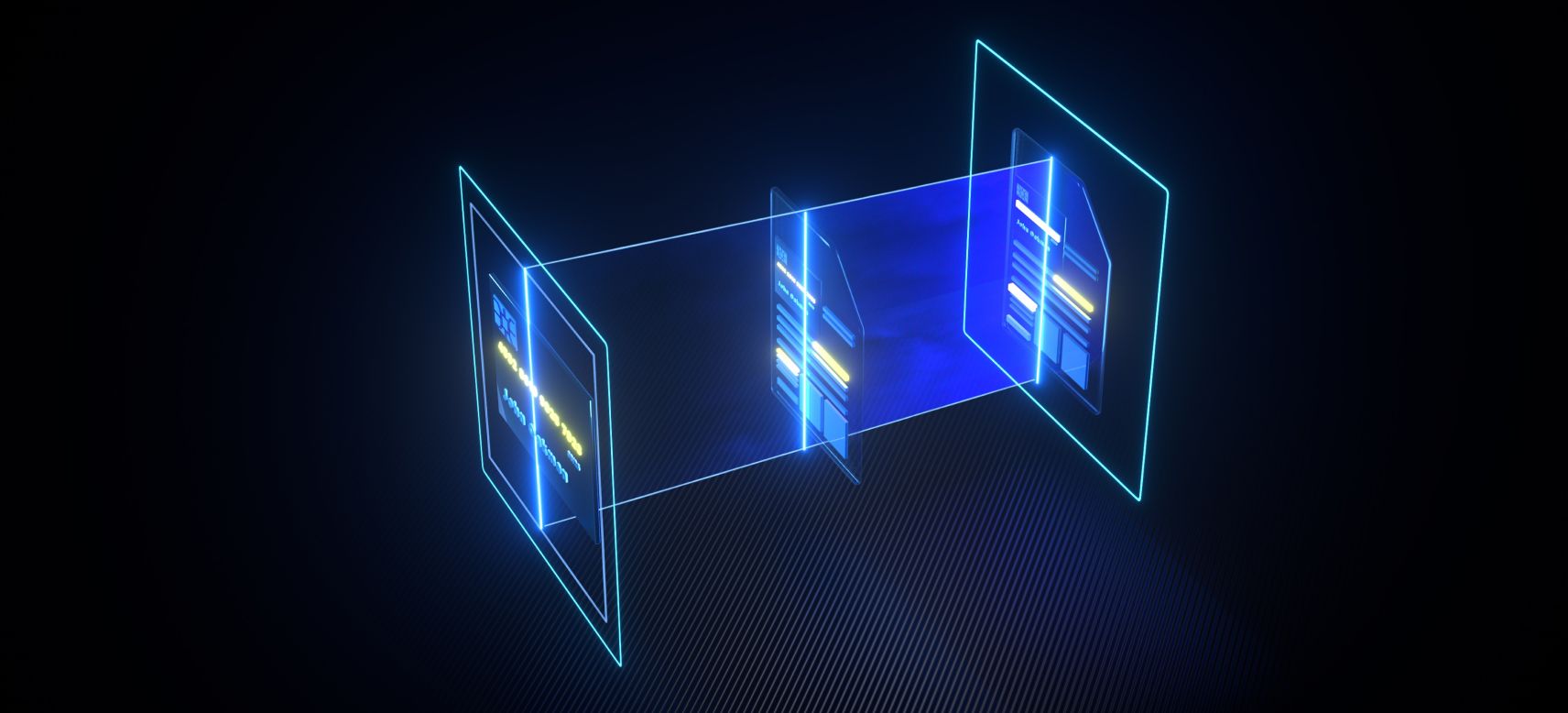

Durante todo o processo de transferência de ficheiros, os ficheiros necessitam de ser transferidos em segurança, interna ou externamente, através de soluções MFT (transferência gerida de ficheiros) . Isto evita a interceção, alteração ou roubo de dados proprietários de ficheiros em trânsito

Serviços como o Google Drive, o Microsoft 365 ou o Box permitem às organizações partilhar e sincronizar ficheiros sem problemas. Proteja a integridade e a confidencialidade destes ficheiros colaborativos para reduzir o risco de fugas de dados e manter-se em conformidade com as leis de proteção de dados.

Evite violações de dados, tempo de inatividade e violações de conformidade, protegendo soluções de armazenamento de dados em ambientes de armazenamento na nuvem e no local, como AWS S3, NetApp, Wasabi e/ou Dell EMC.

Principais ameaças à segurança dos ficheiros

Para compreender melhor as medidas preventivas e manter os seus ficheiros seguros, é importante compreender as ameaças emergentes que podem comprometer os activos digitais da sua organização:

Os ficheiros maliciosos, que podem ser ficheiros de produtividade comuns, como documentos de escritório e PDFs, podem infiltrar-se no seu sistema de ficheiros através de e-mails, websites e qualquer plataforma que permita a partilha de ficheiros e ligações. O ransomware é um tipo de malware cada vez mais comum e perturbador, que exige que as organizações paguem somas avultadas em troca de dados confidenciais mantidos para resgate.

Os atacantes podem frequentemente infiltrar-se em ficheiros em trânsito para fornecedores terceiros de confiança antes de estes chegarem aos destinatários pretendidos. A sua superfície de ataque pode incluir software ou hardware desatualizado, ou políticas de cibersegurança inconsistentes em diferentes organizações.

As vulnerabilidades dos seus parceiros são as suas vulnerabilidades, especialmente se eles interagem com os seus dados ou sistemas. Mesmo que a sua casa esteja em ordem, as fraquezas em bibliotecas ou APIs de terceiros podem permitir que os atacantes violem o seu sistema de ficheiros e acedam a informações sensíveis.

Os atacantes podem explorar os pontos fracos da rede de uma organização quando esta se liga a aplicações baseadas na nuvem, muitas vezes através de APIs ou de simples erros de configuração. Embora fornecedores como a Salesforce possam aplicar as suas próprias políticas de segurança, a cibersegurança é uma responsabilidade partilhada entre fornecedores e utilizadores.

Os atacantes manipulam frequentemente os membros de uma organização para obterem acesso a informações sensíveis. O phishing é o tipo mais comum de ataque de engenharia social, empregando mensagens aparentemente autênticas para enganar os funcionários, levando-os a revelar detalhes de login ou a instalar involuntariamente software malicioso.

Melhores práticas de segurança de ficheiros

Para proteger os ficheiros, as organizações têm de adotar uma abordagem multi-camadas que inclua medidas físicas, de software e processuais:

O princípio dos privilégios mínimos (POLP) obriga a conceder apenas as permissões mínimas necessárias para executar uma tarefa. Desta forma, no caso de uma violação de segurança, as contas dos funcionários serão limitadas apenas aos recursos absolutamente necessários, em vez de dar aos atacantes uma porta de entrada para os activos de toda a organização.

Recomenda-se a criação de ACLs para ficheiros e pastas de acordo com as funções dos utilizadores e as suas necessidades específicas. Nem todos precisam de aceder a todos os ficheiros. Isto ajuda a centralizar e a manter os privilégios e o acesso em toda a organização.

Analisar e gerir regularmente os seus repositórios de ficheiros. Saiba onde os ficheiros críticos estão armazenados na sua organização. Reveja e remova continuamente ficheiros obsoletos ou não utilizados para evitar a utilização indevida de permissões. Revogar o acesso a ficheiros pertencentes a antigos funcionários.

A utilização de ferramentas como Deep CDR (Content Disarm and Reconstruction) permite-lhe higienizar ficheiros antes de entrarem no sistema de ficheiros, impedindo que qualquer código potencialmente malicioso penetre nas defesas da sua organização. Isto evita ataques de dia zero, removendo qualquer código que não seja essencial ou que esteja fora da política de mais de 150 tipos de ficheiros suportados.

A utilização de vários motores antivírus para analisar ficheiros nas suas organizações pode ajudá-lo a eliminar até 99% das ameaças conhecidas. Com ferramentas como o Multiscanningpode processar ficheiros de forma rápida e eficiente com mais de 30 motores AV para garantir a máxima deteção.

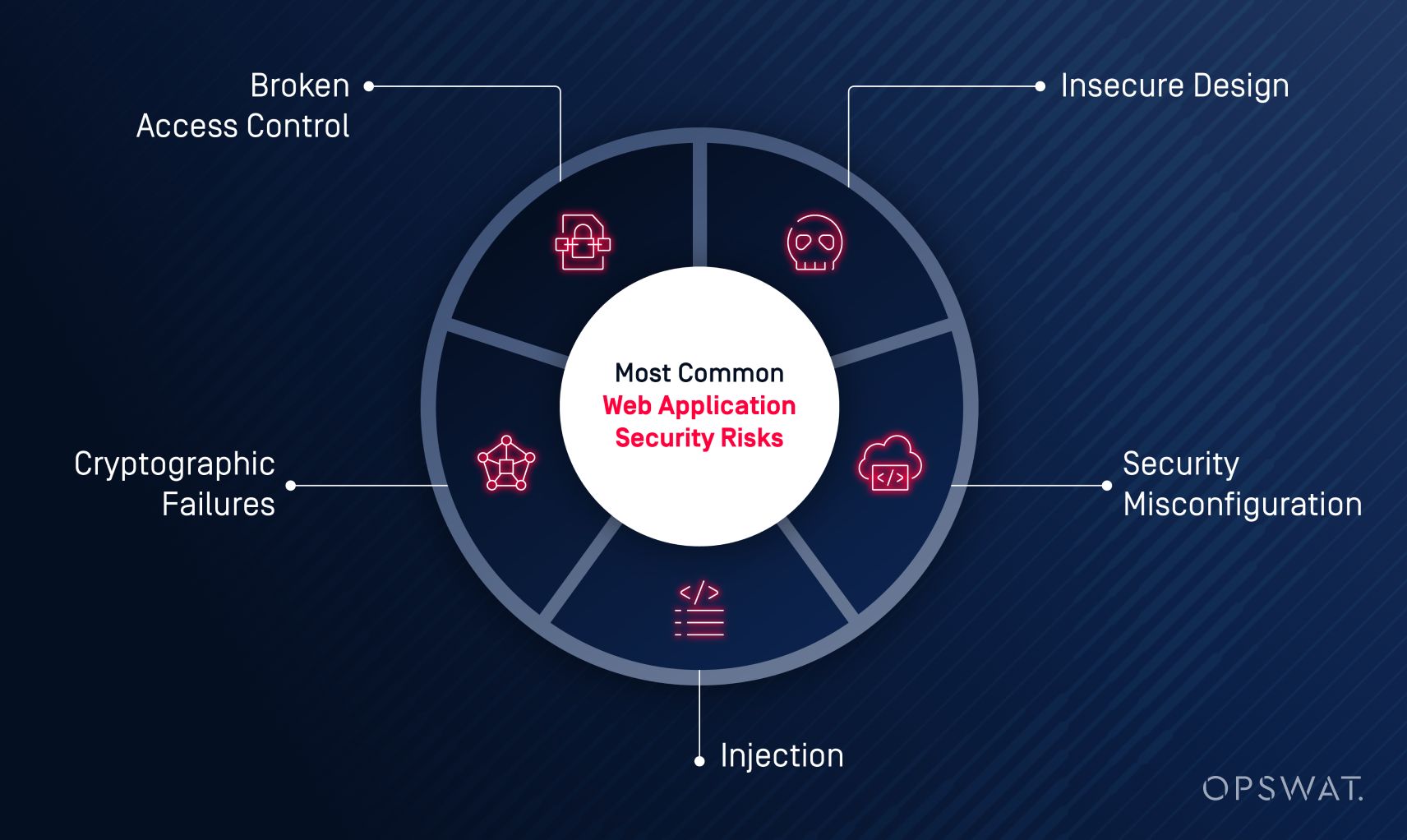

OWASP Top 10

O Open Web Application Security Project (OWASP) Top 10 é uma lista dos riscos de segurança mais comuns das aplicações Web, baseada em pesquisas e inquéritos alargados. Esta lista recebe actualizações regulares e é amplamente considerada como uma norma da indústria para o desenvolvimento seguro de aplicações Web. Alguns desses riscos incluem:

Os ataques de injeção exploram vulnerabilidades em aplicações Web que aceitam dados facilmente comprometidos, que podem assumir a forma de injeção de SQL, injeção de comandos do SO e Cross Site Scripting (XSS). Ao inserir código malicioso em campos de entrada, os atacantes podem executar comandos não autorizados, aceder a bases de dados sensíveis e até controlar sistemas.

Servidores de aplicações, estruturas e infra-estruturas de nuvem altamente configuráveis podem ter configurações incorrectas de segurança, como permissões demasiado amplas, valores padrão inalterados e inseguros ou mensagens de erro demasiado reveladoras, proporcionando aos atacantes formas fáceis de comprometer as aplicações.

O impacto da conformidade

Regulamentos rigorosos de proteção de dados, como o RGPD e a HIPAA, tornam a conformidade um componente essencial na definição de estratégias de segurança de ficheiros. A não conformidade não só expõe as organizações a responsabilidades legais, como também mancha a sua reputação e corrói a confiança dos clientes.

É especialmente importante adotar medidas de segurança para evitar a exposição de informações sensíveis e reduzir a responsabilidade da sua organização em caso de violação de dados. Ferramentas como Proactive DLP (Prevenção de Perda de Dados) podem analisar, detetar e redigir segredos e outras informações sensíveis em ficheiros para ajudar a sua organização a cumprir as normas de conformidade.

Conclusão: Secure Ficheiros e prevenção de violações de dados

A segurança dos ficheiros é um elemento indispensável para salvaguardar os activos da organização e preservar a integridade dos dados. Ao adotar medidas de segurança robustas, as organizações podem mitigar o risco de exposição a malware ou ataques de ransomware, promover a confiança e navegar com confiança no cenário de ameaças em evolução. A implementação de uma estratégia de segurança em vários níveis e a priorização de medidas proativas para mitigar riscos e proteger informações confidenciais hoje pode evitar violações de dados dispendiosas amanhã.