História do NERC CIP e por que foi criado

As normas NERC CIP (North American Electric Reliability Corporation Critical Infrastructure Protection) foram estabelecidas em resposta ao reconhecimento crescente de vulnerabilidades no BES (North American Bulk Electric System). No início da década de 2000, assistiu-se a um aumento significativo do número de apagões e ciberataques, o que evidenciou a necessidade de normas normalizadas de proteção da rede. O principal objetivo era proteger as redes eléctricas contra ameaças às infra-estruturas físicas e digitais, garantindo o fornecimento contínuo de eletricidade, que é vital para a segurança e estabilidade nacionais.

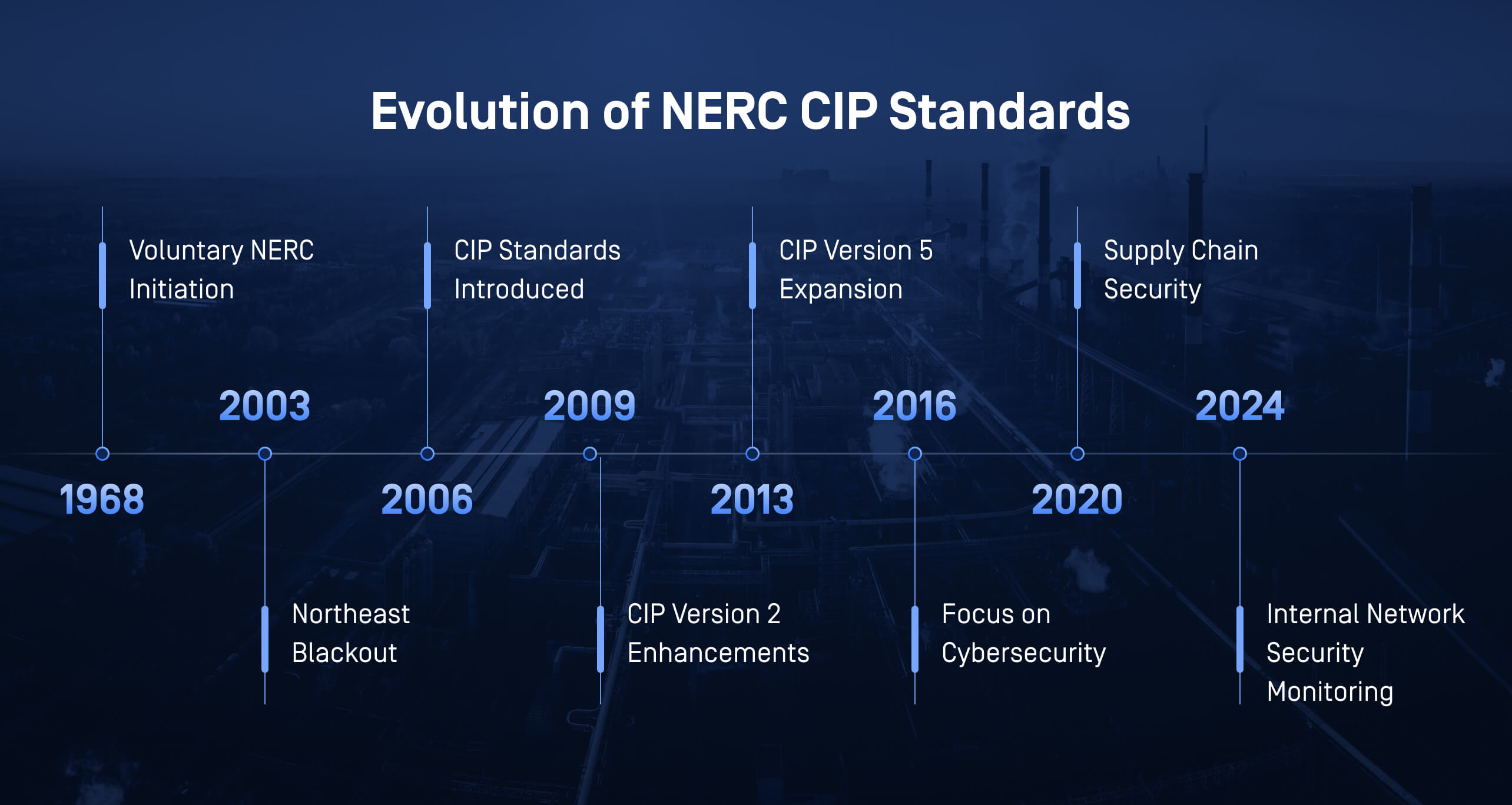

Evolução dos regulamentos NERC CIP para a cibersegurança Industrial

Desde a sua criação em 1968, o NERC CIP passou por várias revisões para se adaptar ao cenário de ameaças em constante mudança. Inicialmente centradas na segurança física, as normas expandiram-se para incluir medidas de cibersegurança à medida que as ciberameaças se tornavam mais sofisticadas. O foco do NERC CIP expandiu-se gradualmente para medidas mais abrangentes de proteção da rede, como a gestão do acesso, a integridade do sistema e a resposta a incidentes. Esta mudança reflecte a passagem de uma simples proteção para a garantia de resiliência operacional, segurança e tempo de funcionamento.

Visibilidade dos activos, monitorização da rede e deteção de ameaças

Em ambientes industriais críticos, especialmente os que funcionam com sistemas antigos, é crucial contabilizar e monitorizar todos os activos para evitar interrupções causadas por comunicações anómalas, comportamentos ou configurações incorrectas. As normas NERC CIP, da CIP-002 à CIP-011, destacam os requisitos para identificar activos críticos, garantir a sua segurança e monitorizá-los para detetar sinais de comprometimento.

Para a monitorização da rede, a NERC CIP exige sistemas que acompanhem continuamente o tráfego e as actividades da rede, detectando quaisquer anomalias que possam assinalar uma violação da segurança. A deteção e a prevenção de ameaças são também fundamentais para as normas NERC CIP, uma vez que os ambientes industriais necessitam de ferramentas que possam identificar potenciais ameaças antes de estas se materializarem em ataques reais. Isto inclui métodos baseados em assinaturas e comportamentais para cobrir uma vasta gama de potenciais vectores de ataque.

Ferramentas: Os IDS (sistemas de deteção de intrusões) e o SIEM (gestão de informações e eventos de segurança) são essenciais para obter informações de segurança em tempo real.

O que há de novo e o que esperar do CIP-015-01

Os ambientes de infra-estruturas críticas enfrentam vulnerabilidades que podem contornar a proteção tradicional do perímetro, que frequentemente se concentra nas fases iniciais dos ataques. A CIP-015-01 introduz aperfeiçoamentos para lidar com ameaças emergentes e incorpora as mais recentes práticas recomendadas de segurança cibernética. As principais actualizações da CIP-015-01 centram-se na gestão da cadeia de abastecimento, na avaliação de vulnerabilidades e na monitorização reforçada dos perímetros de segurança eletrónica e dos sistemas associados para os sistemas cibernéticos BES de impacto elevado e médio.

Historicamente, as normas CIP centravam-se principalmente na proteção dos perímetros de segurança eletrónica. No entanto, em 2023, a FERC (Federal Energy Regulatory Commission) exigiu melhorias no INSM (monitorização da segurança da rede interna) para resolver vulnerabilidades nas redes internas. O NERC respondeu em janeiro de 2024 com um relatório sobre a implementação do INSM, enfatizando redes com "BES de baixo e médio impacto sem conetividade externa roteável". A direção contínua é em direção à implementação robusta do INSM, monitoramento contínuo da rede e estabelecimento de uma base sólida para estratégias aprimoradas do INSM.

Principais actualizações no CIP-015-01:

Monitorização reforçada da segurança da rede interna

Requisitos mais rigorosos para monitorizar o tráfego interno da rede, centrados na deteção e prevenção de acessos ou movimentos não autorizados na rede.

Abordagem melhorada de resposta a incidentes

Protocolos reforçados para responder a potenciais ameaças nas redes internas, incluindo uma melhor documentação e diferenciação entre actividades de base e actividades invulgares.

Concentrar-se em conhecimentos acionáveis baseados em análises

Aumento dos requisitos de documentação para a manutenção e partilha de dados de eventos, configurações de sistemas e comunicações de rede, conduzindo a uma melhor análise e perceção das ameaças.

Por que o NERC CIP-015-01 é importante e seus benefícios para a INSM

O NERC CIP-015-01 representa um avanço significativo no desenvolvimento de práticas abrangentes de INSM em infra-estruturas críticas. À medida que as ciberameaças evoluem, a capacidade de monitorizar e responder à atividade da rede interna torna-se cada vez mais essencial.

MetaDefender OT Security™: Uma solução para as suas necessidades NERC

MetaDefender OT Security foi concebido para se alinhar com os requisitos de conformidade NERC CIP, oferecendo soluções que respondem à necessidade de visibilidade dos activos, monitorização da rede e deteção de ameaças. O nosso produto é desenvolvido com um conhecimento profundo destes regulamentos, garantindo que a sua organização pode cumprir as normas rigorosas definidas pelo NERC CIP, incluindo as mais recentes actualizações CIP-015-01 para o INSM. Ao escolher MetaDefender OT Security , não está apenas a proteger a sua infraestrutura crítica - está também a garantir a conformidade regulamentar, a reduzir o risco e a melhorar a resiliência operacional.

Pronto para reforçar a sua conformidade com o NERC CIP? Contacte-nos hoje para saber como MetaDefender OT Security pode apoiar os seus esforços de cibersegurança e conformidade.