Os ficheiros de atalhos de Internet - normalmente designados por ficheiros URL - podem parecer mundanos à primeira vista. Mas ao longo dos anos, estes simples artefactos do Windows baseados em texto evoluíram para poderosos facilitadores de campanhas de malware em várias fases. A sua baixa complexidade, combinada com comportamentos específicos do sistema operativo e lacunas de segurança negligenciadas, permitiram aos adversários armá-los discretamente de formas novas e perigosas.

Este artigo, o primeiro de uma série de três partes, explora o ressurgimento dos ficheiros URL no cenário de ameaças de uma perspetiva teórica e de inteligência estratégica. Abordaremos a sua estrutura, casos de abuso históricos e a razão pela qual os agentes de ameaças modernos confiam cada vez mais neles nas cadeias de ataque baseadas em ficheiros. As Partes Dois e Três explorarão perspectivas de análise estática e dinâmica - apresentando o FileTAC daOPSWAT e o MetaDefender Sandboxda OPSWAT, respetivamente.

Atalho para Malice: Ficheiros URL

Os ficheiros de atalho da Internet, ou ficheiros URL, constituem uma oportunidade interessante para refletir sobre a forma como os tipos de ficheiros comuns apresentam riscos de segurança e se tornam uma tecnologia propícia à atividade criminosa quando associados às vulnerabilidades certas.

Na OPSWAT, especializamo-nos no abuso por parte dos adversários de tipos de ficheiros complexos e evasivos para fins maliciosos, ajudando os clientes com soluções optimizadas para fornecer contramedidas resilientes contra ameaças de cibersegurança. Mas nem todos os ficheiros armados têm de atingir um elevado nível de complexidade ou sofisticação para constituírem um risco. Tal como os gadgets numa cadeia ROP, alguns ficheiros são simples, mas fornecem valor como um componente numa sequência de ameaças.

OPSWAT observa que um número crescente de grupos adversários está a utilizar com maior frequência técnicas complexas de arquivo, uma vez que visam interesses a nível mundial, como se verifica tanto nos grupos de cibercriminosos como nos grupos de ameaças estrategicamente orientados para o Estado-nação.

Nesta publicação, vamos explorar os ficheiros URL e o ressurgimento que tiveram no espaço das ameaças, uma vez que várias vulnerabilidades e exposições levaram os adversários a encontrar utilidade neste tipo de ficheiro simples.

O que são ficheiros URL?

Os ficheiros URL são um formato de ficheiro baseado em texto que fornece uma função semelhante a outros ficheiros de atalho, como os ficheiros LNK (Shell Link), exceto que foram concebidos para apontar para recursos de rede, como URLs da Web. O principal caso de utilização destes ficheiros no Windows é guardar um atalho clicável no ambiente de trabalho do utilizador que pode ser aberto para o levar para um URL de destino ou aplicação Web.

Os ficheiros URL não são geralmente um formato de ficheiro bem documentado, sendo uma funcionalidade herdada da Shell do Windows e tendo sido um tipo de ficheiro de atalho suportado no Windows durante muito tempo. O formato de ficheiro URL foi documentado de forma não oficial pelo menos desde 1998.

Aos ficheiros de atalho da Internet é dada a extensão .url, o que leva à alcunha de "ficheiros URL". Na realidade, são ficheiros simples baseados em texto no formato INI, com uma estrutura simples que pode ser alargada através de metadados e codificação especial de valores de dados. APIs associadas estão disponíveis no sistema operativo para criar e ler ficheiros URL.

O ficheiro mais básico consiste num único cabeçalho e na propriedade URL necessária, por exemplo:

[InternetShortcut]

OPSWAT

Como se vê no exemplo, um ficheiro URL pode ser muito breve e a única secção e opção necessárias são [InternetShortcut] e URL. É com este formato básico em mente que podemos começar a explorar como o espaço de ameaças em torno dos ficheiros URL se expandiu ao longo dos anos.

Porque é que os ficheiros URL são importantes na Threat Intelligence

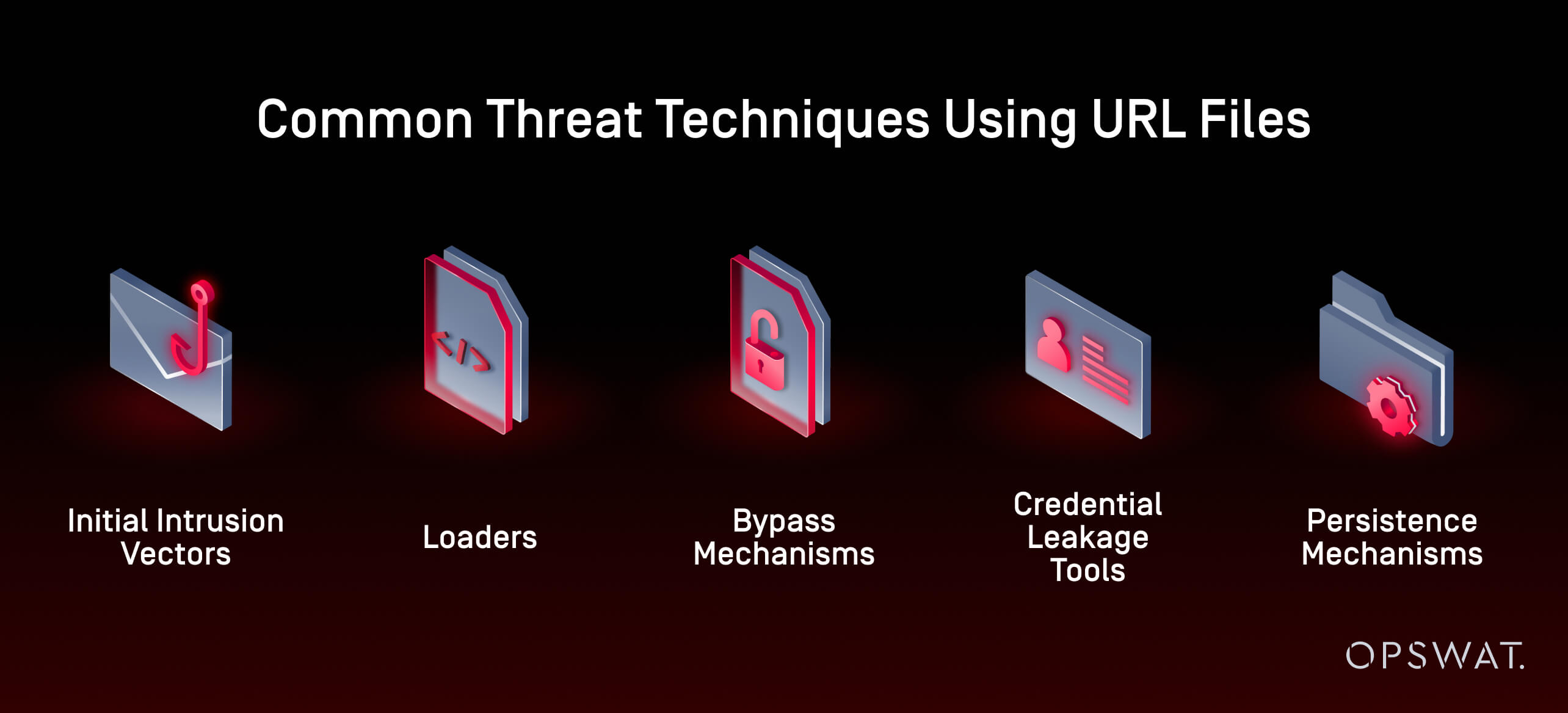

Embora os ficheiros URL tenham sido introduzidos como uma caraterística de conveniência nos primeiros ambientes Windows, ocupam agora uma posição única nos kits de ferramentas dos adversários. Para muitos atacantes, os ficheiros URL servem como:

- Vectores de intrusão iniciais em campanhas de phishing e drive-by

- Carregadores para cargas úteis de segunda fase, como ficheiros .hta, .js ou .cpl

- Mecanismos de desvio para SmartScreen, MOTW e outras defesas

- Ferramentas de fuga de credenciais através de SMB beaconing ou icon fetching

- Mecanismos de persistência através da colocação de pastas de arranque automático

Em suma: estes ficheiros já não são conveniências inofensivas - são superfícies de ataque em evolução.

Evolução estratégica do cenário de ameaças

O foco renovado nos ficheiros URL destaca uma tendência mais ampla no comportamento dos adversários:

- Exploração de tipos de ficheiros negligenciados: Os atacantes mudam regularmente para formatos que se misturam em ambientes empresariais.

- Complexidade através da simplicidade: Em vez de criarem malware totalmente novo, muitos agentes de ameaças encadeiam vários formatos de ficheiros e funcionalidades do SO para atingirem os seus objectivos.

- Adoção pelo Estado-nação: Tal como os analistas de informação OPSWAT documentaram, mesmo os grupos APT (ameaça persistente avançada) com recursos técnicos profundos começaram a utilizar tipos de ficheiros simples, como os ficheiros URL, para iniciar ataques sofisticados - muitas vezes como um componente de baixo sinal em campanhas maiores.

Isto reflecte a realidade da moderna informação sobre ciberameaças: compreender os componentes do ataque é tão importante como seguir as cargas úteis ou a infraestrutura.

Olhando para o futuro: Porque é que os ficheiros URL merecem um escrutínio mais profundo

Este artigo introdutório lançou as bases para a compreensão dos ficheiros URL como uma classe de artefactos que permitem ameaças. Embora raramente sejam a estrela de uma cadeia de ataque, a sua crescente utilização em campanhas de cibercriminosos e de estados-nação torna-os vitais para investigação.

Na Parte Dois, analisaremos as caraterísticas estáticas dos ficheiros URL maliciosos - incluindo a estrutura, o abuso de metadados e as técnicas de evasão - e mostraremos como a plataforma FileTAC da OPSWATexpõe as ameaças através da DFI (Inspeção Profunda de Ficheiros).

Na Parte Três, vamos passar ao comportamento: examinar como estes ficheiros se comportam em tempo de execução e como a MetaDefender Sandbox daOPSWAT detecta dinamicamente caminhos de execução, tentativas de persistência e comunicação externa ligada a atalhos de URL maliciosos.

Fique atento enquanto continuamos a explorar a forma como os agentes de ameaças exploram os formatos de ficheiro mais despretensiosos - e como OPSWAT ajuda as organizações a manterem-se à frente deles.