Às 6h58, um paciente carrega um formulário de encaminhamento no portal do seu hospital. Parece mais um PDF inofensivo entre milhares de outros. Às 7h15, esse ficheiro já foi replicado em três níveis de backup. O que ninguém percebe é que ele contém uma exploração de dia zero que nenhum produto antivírus para terminais viu antes. Ao meio-dia, o ransomware criptografou os seus sistemas de imagem, a radiologia está inoperante e as equipas de atendimento estão em pânico.

Esta não é uma hipótese dramática. É a realidade atual da cibersegurança na área da saúde moderna. E ilustra uma dura verdade: a proteção de terminais por si só não é mais suficiente para manter os dados dos pacientes ou as operações hospitalares seguros.

Atualmente, o setor de saúde enfrenta os custos mais elevados por violação de segurança entre todos os setores, com uma média de US$ 7,42 milhões por incidente, e quase um terço deles envolve ransomware. Os ficheiros são transferidos com muita rapidez, amplamente e por muitos sistemas para que os terminais sejam a única linha de defesa.

Por que Endpoint não consegue impedir ameaças transmitidas por ficheiros no setor de saúde

As ferramentas tradicionais para terminais foram criadas para ambientes de desktop, não para ecossistemas hospitalares em expansão, onde os ficheiros passam por sistemas de imagem, armazenamento em nuvem, redes de fornecedores e pipelines de IA sem nunca tocar num terminal protegido. Isso cria enormes pontos cegos que os invasores exploram.

Como o malware transmitido por ficheiros evita Endpoint

O malware moderno é projetado para passar despercebido pelas ferramentas de endpoint baseadas em assinaturas e até mesmo comportamentais. As explorações de dia zero escondem-se dentro de ficheiros PDF e DICOM. O malware polimórfico sofre mutações constantes. Os backups e repositórios na nuvem replicam ficheiros maliciosos antes que os agentes de endpoint possam intervir.

Em muitos hospitais, o primeiro sinal de infeção pode ser uma estação de trabalho de radiologia bloqueada ou um arquivo de imagens corrompido, em vez de um ficheiro bloqueado.

Mitos que deixam os hospitais expostos

Apesar disso, vários equívocos perigosos persistem em todo o setor. Os hospitais muitas vezes acreditam que:

- Endpoint é suficiente.”

- Cloud assumem a responsabilidade pela segurança.»

- “Armazenar e depois digitalizar captura tudo.”

- “A criptografia resolve o problema.”

Mas as ameaças frequentemente entram através de redes de armazenamento ou imagem, contornando completamente os terminais, e os fornecedores de nuvem apenas protegem a infraestrutura, não o conteúdo que os hospitais carregam.

A abordagem «armazenar e depois verificar» é particularmente prejudicial. Se o malware for detetado apenas após um ficheiro ter sido replicado para backups ou sistemas a jusante, a contenção torna-se exponencialmente mais difícil. Os esforços de recuperação prolongam-se por dias ou semanas, e não por horas.

Como o ransomware e as ameaças transmitidas por ficheiros se espalham pelos sistemas hospitalares

As operações hospitalares dependem da movimentação constante de ficheiros: uploads de pacientes, encaminhamentos, exames, resultados laboratoriais, pedidos de reembolso de seguros, ficheiros de fornecedores e, agora, dados de treino de IA. Cada movimentação representa um potencial caminho para ataques.

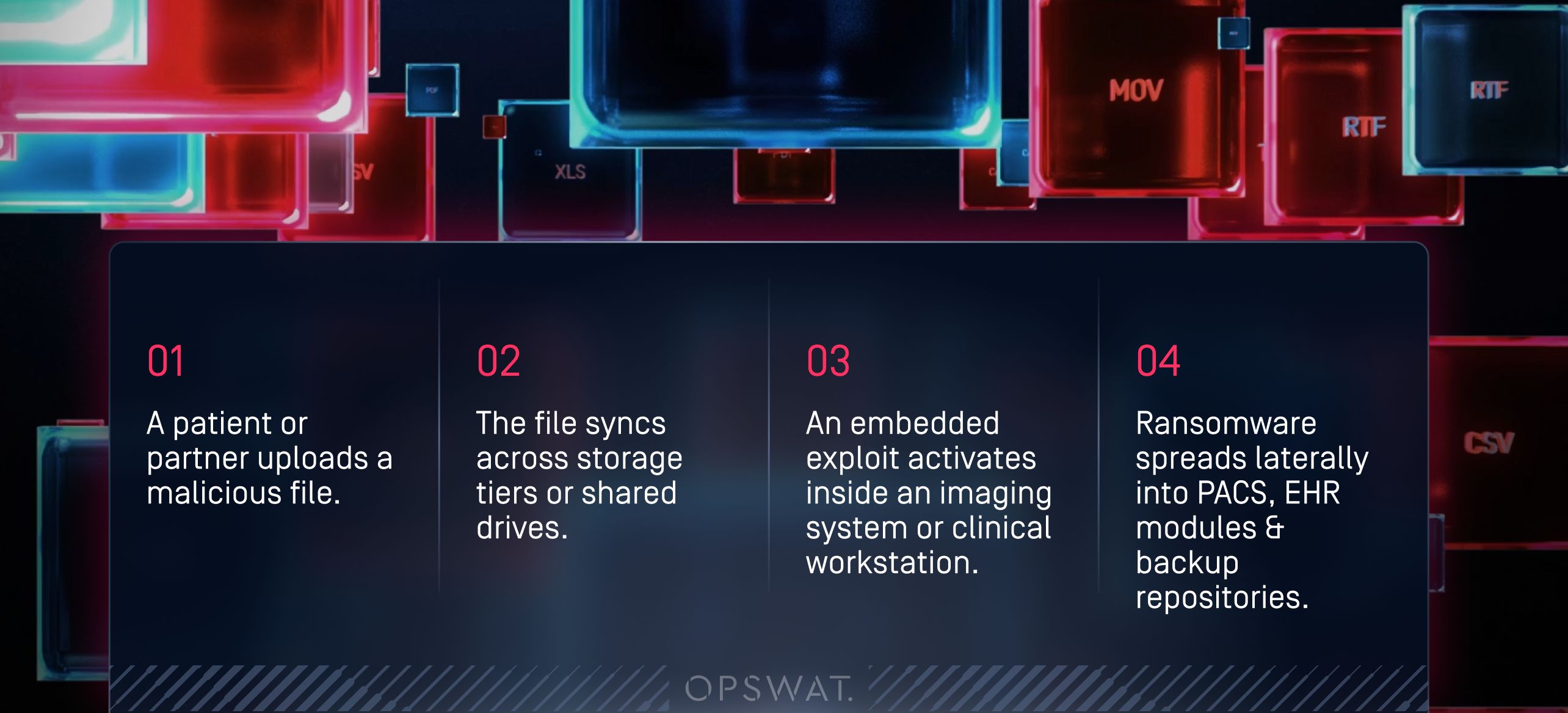

Cronograma típico de um ataque

Um único ficheiro malicioso pode viajar de um ponto de entrada externo para sistemas críticos em poucos minutos. A sequência geralmente é assim:

- Um paciente ou parceiro carrega um ficheiro malicioso.

- O ficheiro é sincronizado entre níveis de armazenamento ou unidades partilhadas.

- Uma exploração incorporada é ativada dentro de um sistema de imagem ou estação de trabalho clínica.

- O ransomware se espalha lateralmente para PACS, módulos EHR e repositórios de backup.

Quando os backups são infetados, a recuperação do incidente torna-se uma corrida contra o tempo.

Imagiologia, PACS e dispositivos conectados: alvos de alto valor

Os sistemas de imagem médica apresentam algumas das vulnerabilidades mais exclusivas e perigosas. Os ficheiros DICOM podem conter scripts ocultos ou malware. Dispositivos antigos e sistemas operativos desatualizados criam pontos de entrada fáceis. Fluxos de trabalho de imagem interligados fornecem um terreno fértil para movimentos laterais.

Se um invasor comprometer um único ficheiro de imagem, o efeito cascata pode paralisar a radiologia por dias.

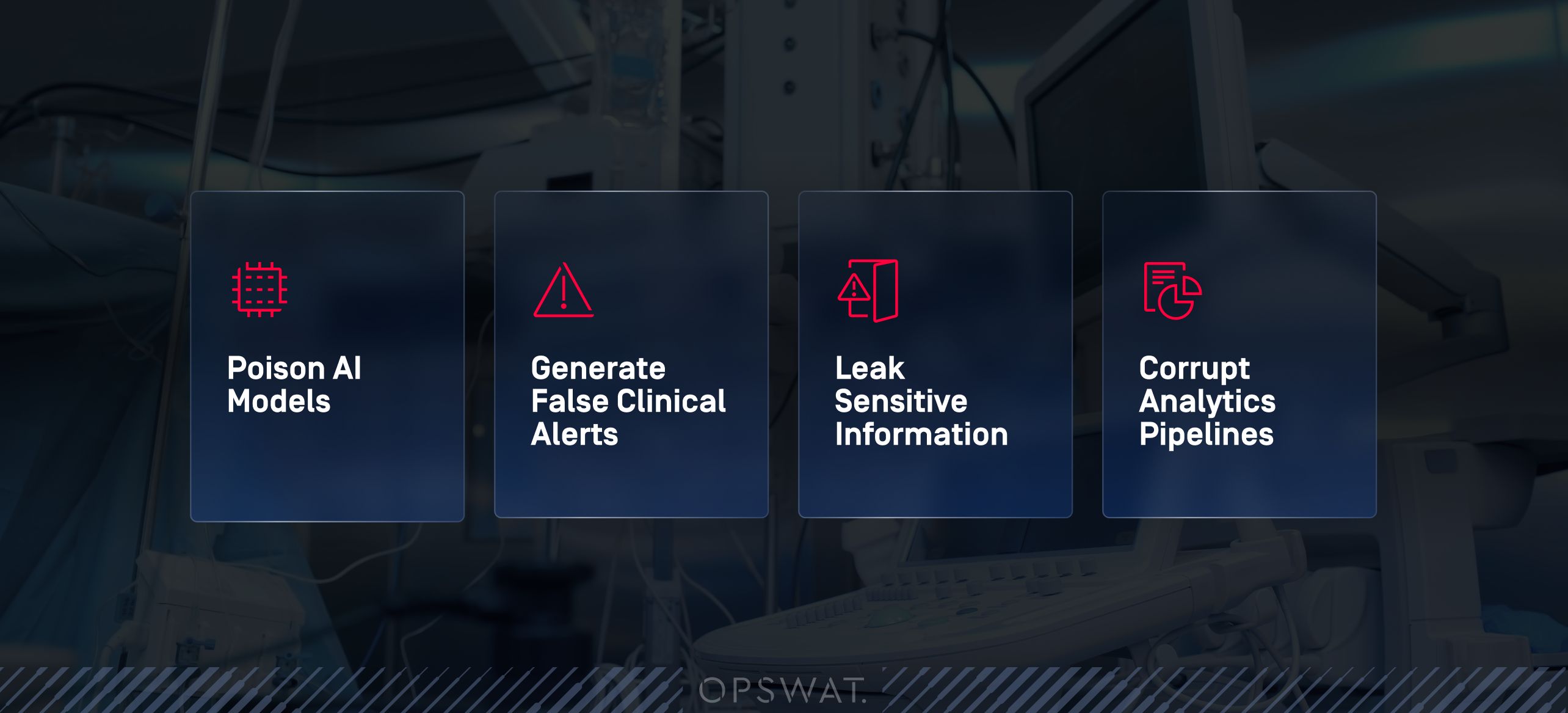

Pipelines de IA: a nova fronteira para ataques transmitidos por ficheiros

Os modelos de IA e aprendizagem automática processam grandes volumes de documentos, formulários e imagens. Esses fluxos de trabalho são poderosos, mas também aumentam drasticamente a superfície de ataque. Ficheiros maliciosos ou manipulados podem:

- Modelos de IA venenosos

- Gerar falsos alertas clínicos

- Vazar informações confidenciais

- Pipelines de análise corrompidos

Os hospitais que utilizam OPSWAT agora higienizam e auditam todos os ficheiros antes que eles entrem num fluxo de trabalho de IA, garantindo que a IA clínica continue sendo um ativo, e não um passivo.

Segurança de ficheiros: uma exigência de conformidade, não uma opção

A segurança dos ficheiros de saúde é frequentemente mal interpretada como sendo apenas encriptação ou controlo de acesso. Mas regulamentos como HIPAA, GDPR e NIS2 exigem que as organizações vão muito além, garantindo a integridade, e não apenas a confidencialidade, dos dados dos pacientes.

Compreender as ePHI no contexto da segurança de ficheiros

As informações de saúde protegidas eletronicamente estão em toda parte: em ficheiros de imagens, documentos de referência, listas de tarefas, conjuntos de dados de IA, relatórios laboratoriais e até mesmo metadados. Qualquer ficheiro que contenha identificadores ou contexto clínico deve ser protegido, monitorado e auditável.

Os requisitos de conformidade estão a tornar-se mais rigorosos

Os reguladores agora esperam que os hospitais demonstrem:

- Visibilidade completa da movimentação de ficheiros

- Detecção e comunicação rápidas de incidentes

- Controlos de integridade que impedem a adulteração de dados

- Registos auditáveis de eventos de verificação e higienização

A segurança de ficheiros fragmentada ou reativa torna esses requisitos quase impossíveis de cumprir.

Segurança dos ficheiros e segurança dos pacientes: diretamente ligadas

Quando ameaças transmitidas por ficheiros perturbam os sistemas de imagem, laboratoriais ou fluxos de trabalho de medicação, a segurança do paciente é imediatamente afetada. Mais do que um simples problema de TI, o ransomware coloca em risco a integridade operacional de toda a instituição de saúde.

Estratégias avançadas para segurança de ficheiros em várias camadas na área da saúde

Organizações de saúde com visão de futuro estão indo além dos pontos finais em direção a uma arquitetura de segurança de ficheiros proativa e em várias camadas.

Multiscanning: Força nos números

Em vez de depender de um único mecanismo antivírus, o Metascan™MultiscanningOPSWATutiliza mais de 30 mecanismos simultaneamente, detectando mais de 99% das ameaças conhecidas e desconhecidas.

Isso reduz drasticamente as janelas de exposição e detecta as ameaças que outras ferramentas deixam passar.

Desarmamento e reconstrução de conteúdo: higienização de ficheiros contra ameaças incorporadas

O Deep CDR™ removeconteúdo ativo, código de exploração e ameaças incorporadas e, em seguida, regenera uma versão segura e funcional do ficheiro. É especialmente poderoso para:

- PDFs e documentos do Office

- Imagens DICOM

- Formulários carregados por pacientes ou parceiros

- Formatos de ficheiros com arquivos aninhados

O Deep CDR, com umapontuação de 100% em proteção e precisão da SE Labs, previne ameaças conhecidas e desconhecidas, preservando a funcionalidade total dos ficheiros em milésimos de segundo.

Adaptive e DLP com tecnologia de IA

Quando os ficheiros exigem uma análise mais aprofundada, a solução adaptativa baseada em emulaçãoOPSWATAdaptive Sandbox analisam o seu comportamento em tempo real.O Proactive DLP™, alimentado por IA, deteta e bloqueia ou edita ePHI e outros conteúdos confidenciais, auxiliando nas obrigações da HIPAA e do GDPR.

Sanitização de ficheiros em linha: protegendo todos os pontos de entrada

A inspeção em linha significa que os ficheiros são verificados e higienizados antes de entrarem no seu ambiente, e não horas depois. Isso permite:

- Remoção imediata da ameaça

- Registo completo da cadeia de custódia

- Resposta rápida a incidentes

- Proteção consistente em portais, e-mail, MFT, imagens e fluxos de trabalho de IA

Estudos de caso reais: prova de que a segurança de ficheiros em várias camadas funciona

Organizações de saúde em todo o mundo estão a adotar essa abordagem e obtendo resultados mensuráveis.

Clalit Health Services: gerindo milhões de ficheiros por dia

Como uma das maiores organizações de saúde do mundo, a Clalit implementou o MetascanMultiscanning o Deep CDR para inspecionar milhões de ficheiros diariamente. O resultado: ameaças de dia zero bloqueadas, postura de conformidade mais forte e um novo padrão de referência para segurança de ficheiros em grande escala.

Recuperação de ransomware sem desligar o computador

Um grande prestador de serviços de saúde utilizouMetaDefender File Transfer™ (MFT), uma MFT segura MFT que se integra perfeitamente às tecnologias de segurança de ficheiros OPSWAT, para higienizar ficheiros restaurados durante uma recuperação de ransomware. Eles mantiveram a continuidade dos negócios e comprovaram a conformidade, evitando penalidades legais significativas.

Luzerner Psychiatrie AG: Bloqueando malware transmitido por e-mail

Enfrentando frequentes ataques de phishing,a Luzerner Psychiatrie AG implementouAdaptive Sandbox MetaDefender Security™para impedir que anexos com malware chegassem à equipa clínica. Os dados dos pacientes permaneceram protegidos e as violações caíram para zero.

Passos práticos para ir além Endpoint

Os líderes de segurança na área da saúde que desejam reforçar a segurança dos ficheiros devem começar por elaborar um plano de ação estruturado.

1. Realizar uma avaliação dos riscos de segurança dos ficheiros

Mapeie todos os fluxos de trabalho de ficheiros (portais de pacientes, PACS, armazenamento em nuvem, pipelines de IA) e identifique onde os ficheiros entram sem digitalização ou higienização.

2. Proteja os fluxos de trabalho de imagem e transferência

Imponha a digitalização e o CDR para ficheiros DICOM, proteja as trocas entre fornecedores e garanta a auditabilidade de todos os pontos de contacto dos ficheiros.

3. Secure os pipelines Secure e análise de dados

Higienize e valide todos os dados antes da ingestão para evitar contaminação e fuga de dados.

4. Construa uma arquitetura preparada para o futuro

Combine multiscanning, CDR, sandboxing, DLP com tecnologia de IA e sanitização em linha para obter proteção abrangente e em conformidade.

Pronto para dar o próximo passo?

Consulte o documento técnico completo para saber como os principais hospitais estão a utilizar a segurança de ficheiros em várias camadas para neutralizar ameaças antes que elas cheguem a uma estação de trabalho ou a um paciente.