- Compreender os riscos da transferência de ficheiros exclusivos dos cuidados de saúde e a conformidade com a HIPAA

- Principais recursos que toda Managed File Transfer precisa para estar em conformidade com a HIPAA

- Como Managed File Transfer permitem auditorias HIPAA eficientes e relatórios de conformidade

- Melhores práticas para transferência Secure em organizações de saúde

- Comparando Managed File Transfer : plataformas específicas para cuidados de saúde vs. plataformas genéricas

- Etapas de implementação para implantar Managed File Transfer em conformidade com a HIPAA Managed File Transfer da saúde

- Medindo o valor da Managed File Transfer conformidade com regulamentos de saúde e proteção de dados de pacientes

- FAQs

Compreender os riscos da transferência de ficheiros exclusivos dos cuidados de saúde e a conformidade com a HIPAA

As transferências de ficheiros de saúde expõem as PHI (informações de saúde protegidas) a violações de dados, penalidades regulatórias e interrupções operacionais, pois os ficheiros são constantemente transferidos entre departamentos, médicos, parceiros e sistemas.

A HIPAA (Lei de Portabilidade e Responsabilidade dos Seguros de Saúde) aumenta os riscos ao exigir proteção, auditabilidade e controlo consistentes para todas as transferências de ficheiros. As ferramentas genéricas de partilha de ficheiros raramente atendem a essas expectativas, pois carecem da governança (políticas de encriptação aplicadas), validação (verificação automatizada de acesso) e visibilidade (trilhas de auditoria abrangentes) que o manuseio de PHI exige.

A HIPAA impõe requisitos específicos, incluindo trilhas de auditoria documentadas (auditabilidade), padrões de criptografia (proteção) e restrições de acesso (controlo) para todas as transferências de ficheiros que contenham PHI.

Quais são as ameaças de segurança mais comuns nas transferências de ficheiros na área da saúde?

As transferências de ficheiros de saúde (o movimento eletrónico de PHI entre sistemas, departamentos e parceiros externos) são mais frequentemente alvo de ransomware, roubo de dados e comprometimento de contas, onde os atacantes interceptam PHI em trânsito ou abusam de controlos de acesso fracos.De acordo com a Healthcare IT News, oataque de ransomware à Change Healthcareem 2024 confirmou a exposição de dados de aproximadamente 192,7 milhões de indivíduos, demonstrando como uma única câmara de compensação comprometida pode se tornar a maior violação de dados de saúde da história dos Estados Unidos.

As ameaças comuns à segurança nas transferências de ficheiros na área da saúde incluem:

Interceptação de dados: transferências de ficheiros não encriptados ou com proteção fraca por e-mail ou protocolos antigos continuam a ser os principais alvos.

Acesso não autorizado: contas partilhadas, permissões amplas ou ligações de parceiros não seguras expõem as PHI interna e externamente.

Uso indevido por parte de funcionários: o envio acidental para destinatários errados, o uso de dispositivos pessoais ou a exfiltração intencional frequentemente levam a violações que devem ser comunicadas.

Comprometimento por terceiros: as PHI frequentemente são enviadas para laboratórios, empresas de faturamento e prestadores especializados que podem não aplicar os controlos adequados.

Falhas operacionais: falhas nos fluxos de trabalho de transferência ad hoc levam à perda de ficheiros, atrasos ou documentação em falta.

Como as regras da HIPAA moldam os requisitos de transferência de ficheiros eletrónicos?

A Regra de Privacidade da HIPAA exige que quaisquer PHI partilhadas interna ou externamente sejam divulgadas apenas a partes autorizadas com um propósito legítimo, enquanto a Regra de Segurança exige salvaguardas administrativas, físicas e técnicas que protejam as PHI eletrónicas durante a transmissão.

Juntas, elas exigem que as entidades abrangidas e os parceiros comerciais garantam que todas as transferências de ficheiros preservem a confidencialidade (através de encriptação), verifiquem a autorização do utilizador (através de autenticação multifatorial) e mantenham a integridade (usando somas de verificação ou assinaturas digitais) durante toda a troca.

A HIPAA exige que as entidades abrangidas protejam os dados PHI em trânsito através de:

- Controlos de confidencialidadeque protegem os dados contra interceção

- Verificação de acessogarantindo que apenas utilizadores e sistemas autorizados troquem PHI

- Proteções de integridadeque confirmam que os ficheiros não são alterados durante o trânsito

- Auditabilidade total, documentando quem enviou o quê, quando e para quem

- Políticas consistentes e gestão de riscosque regem todos os fluxos de trabalho de transferência de ficheiros

Por que os métodos tradicionais de partilha de ficheiros são inadequados para a conformidade com a HIPAA?

As ferramentas tradicionais ou de nível consumidor são insuficientes porque carecem de controlos, monitorização e trilhos de auditoria aplicáveis. Esses métodos dependem do comportamento do utilizador, em vez de salvaguardas aplicadas, criando falhas previsíveis de conformidade e aumentando o risco de violação.

Métodos tradicionais de partilha de ficheiros e requisitos de conformidade

| Método | Core | Lacuna da HIPAA |

|---|---|---|

| Correio eletrónico | Envio incorreto, encriptação inconsistente | Sem controlo de acesso fiável ou proteção de ponta a ponta |

| FTP/SFTP | Credenciais estáticas, visibilidade limitada | Auditoria insuficiente e controlo baseado em funções |

| Ferramentas de nuvem para consumidores | Links públicos, permissões geridas pelo utilizador | Sem governança empresarial para PHI |

| Métodos manuais/ad hoc | USB , aplicações não aprovadas | Sem visibilidade ou aplicação de políticas |

Com base nos requisitos de segurança de transmissão da Regra de Segurança HIPAA § 164.312(e) e nas orientações do HHS sobre proteção eletrônica de PHI.

Principais recursos que toda Managed File Transfer precisa para estar em conformidade com a HIPAA

A plataforma MFT transferência de ficheiros gerida) compatível com HIPAA deve aplicar proteção consistente (encriptação), verificação (autenticação de acesso) e visibilidade (registro de auditoria) em todas as transferências de PHI. Os principais recursos correspondem diretamente às salvaguardas exigidas: encriptação, controlo de acesso, validação de integridade, registro de auditoria, aplicação de políticas e governança de terceiros.

MFT específicas para a área da saúde reforçam esses controlos com recursos adaptados à troca de PHI em grande volume, fluxos de trabalho clínicos e ecossistemas complexos de fornecedores, além do que os sistemas genéricos podem oferecer de forma confiável.

Quais padrões de criptografia são necessários para transferências de ficheiros em conformidade com a HIPAA?

A HIPAA espera que as PHI em trânsito sejam protegidas com criptografia forte, padrão da indústria. Na prática, isso significa:

- AES-256 para criptografia ao nível do ficheiro e em repouso

- TLS 1.2 ou superior para proteçãode dados em trânsito

- Módulos criptográficos alinhados com os algoritmos recomendados pelo NIST (Instituto Nacional de Padrões e Tecnologia)

- Aplicação consistente em todas as transferências internas, externas, automatizadas e ad hoc

De acordo com as orientações da Regra de Segurança HIPAA do HHS sobre segurança de transmissão (§ 164.312(e)), a encriptação é considerada uma salvaguarda primária para impedir o acesso não autorizado durante a transmissão. Uma MFT deve garantir que os requisitos de encriptação sejam incorporados aos controlos de política e configurações baseadas em funções, impedindo que os utilizadores enviem PHI através de canais desprotegidos.

Como os controlos de acesso e a autenticação do utilizador impedem o acesso não autorizado às PHI?

O acesso às PHI deve ser limitado a indivíduos e sistemas com uma necessidade documentada e relacionada ao trabalho (o princípio do mínimo necessário, de acordo com a Regra de Privacidade HIPAA § 164.502(b)). Uma MFT deve aplicar isso por meio de:

- RBAC granular (controlo de acesso baseado em funções)que limita a visibilidade e os direitos de transferência

- MFA (autenticação multifator)para utilizadores internos e parceiros externos

- Autenticação forte entre sistemas, substituindo credenciais estáticas por certificados ou tokens

- Restrições baseadas em políticasque regem quem pode enviar, receber, aprovar ou recuperar ficheiros contendo PHI

Essas medidas refletem as principais expectativas da Regra de Segurança da HIPAA: verificar a identidade, autorizar adequadamente e impedir a divulgação não autorizada.

Quais trilhas de auditoria e recursos de relatórios são essenciais para auditorias HIPAA?

Os auditores esperam rastreabilidade completa para cada transferência de PHI. Sem essa visibilidade, as organizações não podem demonstrar conformidade com a HIPAA durante as auditorias e podem enfrentar medidas coercitivas, incluindo multas civis que variam de US$ 100 a US$ 50.000 por violação.

Uma MFT deve capturar:

- Quem acedeu ou transmitiu PHI

- Que ficheiro foi movido, para quem e através de qual fluxo de trabalho

- Eventos com data e horamostrando ações de envio, receção, falha e eliminação

- Verificações de integridadepara confirmar que os ficheiros não foram alterados durante o transporte

- Registos de atividades administrativaspara alterações nas configurações, políticas e permissões

Além disso, os programas de saúde beneficiam-se de:

- Monitorização em tempo real e alertaspara transferências anómalas ou violações de políticas

- Políticas de retençãoque garantem que os registos permaneçam disponíveis para investigação ou auditoria

- Relatórios exportáveis e prontos para auditoria, adaptados às consultas HIPAA

Como MFT apoiam Secure com fornecedores terceirizados?

MFT apoiam a colaboração segura com terceiros, impondo integração controlada, canais de transferência isolados e governança orientada por políticas para cada conexão de fornecedor. A área da saúde depende de uma extensa rede de laboratórios, empresas de faturamento, centros de imagem e prestadores especializados. Uma MFT em conformidade deve tornar a troca de dados externos segura e governada.

Principais capacidades do MFT

- Integração controlada de utilizadores externoscom funções predefinidas, aprovações e validade

- Canais de transferência isolados e controlados por políticas para cada parceiro

- Secure que eliminam anexos de e-mail e links não gerenciados

- Aplicação automatizada de criptografia e controlos de acesso, independentemente da tecnologia do parceiro

- Visibilidade centralizada de todas as transferências de terceiros, incluindo falhas ou fluxos de trabalho não aprovados

A HIPAA também exige que qualquer fornecedor que lida com PHI opere sob um BAA (Acordo de Parceria Comercial). Uma MFT deve simplificar a integração de parceiros com o alinhamento e a documentação do BAA, a fim de garantir que as obrigações contratuais correspondam às salvaguardas técnicas.

Como Managed File Transfer permitem auditorias HIPAA eficientes e relatórios de conformidade

Uma MFT bem concebida centraliza as evidências, aplica as políticas e fornece visibilidade contínua sobre a movimentação de PHI. Esses recursos podem simplificar drasticamente as auditorias HIPAA. Em vez de reunir manualmente registos, capturas de ecrã ou registos de acesso de sistemas distintos, uma MFT consolida todas as atividades de transferência de ficheiros numa única fonte de verdade pesquisável. Isso reduz o tempo de preparação da auditoria, melhora a precisão da documentação e contribui para taxas de aprovação mais altas na auditoria.

MFT focados em cuidados de saúde também estão em conformidade com as expectativas da HIPAA em relação à segurança de transmissão, controlo de acesso e auditabilidade, conforme descrito naRegra de Segurança da HIPAA. Os seus controlos integrados correspondem ao que os auditores procuram: salvaguardas consistentes, registos completos e provas de que as transferências de PHI são regulamentadas.

Que documentação e provas os auditores exigem dos MFT ?

Os auditores da HIPAA normalmente solicitam provas que demonstrem:

- Quem acedeu ou transmitiu PHI

- Quais ficheiros foram movidos, para quem e sob qual política

- Quando cada transferência ocorreu, incluindo sucesso, falha e novas tentativas

- Como a integridade e a encriptação foram implementadas

- Alterações administrativas, como atualizações de permissões ou modificações no fluxo de trabalho

MFT automatizam a recolha e retenção dessas informações. Por exemplo, os registos de auditoria detalhados e os recursos de relatórios doMetaDefender File Transfer™ OPSWATcapturam a atividade do utilizador, os ciclos de vida dos ficheiros, os eventos do sistema e a execução de tarefas a partir de uma visão centralizada. Isso está diretamente alinhado com a expectativa da HIPAA de que as entidades abrangidas mantenham trilhos de auditoria completos para todos os sistemas envolvendo PHI.

Como MFT podem reduzir o tempo e o custo da preparação para auditorias HIPAA?

MFT reduzem o tempo e o custo de preparação de auditorias, centralizando as evidências, automatizando os fluxos de trabalho de conformidade e fornecendo relatórios prontos. A preparação manual de auditorias geralmente requer dias ou semanas para reconstruir históricos de transferências, validar configurações de criptografia e rastrear evidências ausentes em sistemas isolados.

MFT reduzem essa sobrecarga através de:

- Relatórios de conformidade pré-criados que resumem acessos, transferências, falhas e aplicação de políticas

- Painéis centralizadosque apresentam a atividade de transmissão de PHI num único painel

- Automação do fluxo de trabalhoque garante que as salvaguardas necessárias (criptografia, autenticação, aprovações) sejam aplicadas de forma consistente e documentadas

- Registos pesquisáveisque eliminam a recuperação manual de dados em várias ferramentas

Managed File Transfer MetaDefender Managed File Transfer automação baseada em políticas, fluxos de aprovação de supervisão e orquestração visual, permitindo que as equipas padronizem a forma como as informações de saúde protegidas (PHI) são transferidas e como a conformidade é registada. Essas eficiências traduzem-se em reduções mensuráveis no tempo de preparação de auditorias e em menos etapas de correção.

Quais recursos oferecem suporte ao monitoramento contínuo da conformidade e à redução de riscos?

MFT apoiam a conformidade contínua com a HIPAA, monitorando continuamente a atividade dos ficheiros, detetando anomalias e aplicando controlos de política em todas as transferências. A conformidade com a HIPAA não é avaliada apenas durante as auditorias, mas deve ser mantida continuamente.

MFT reforçam a conformidade contínua com:

Alertas em tempo real: sinalize transferências incomuns, tentativas de acesso não autorizado ou desvios dos fluxos de trabalho aprovados.

Detecção de anomalias e verificações de integridade: identifique comportamentos suspeitos de ficheiros ou alterações inesperadas que possam indicar uso indevido ou comprometimento.

Aplicação de políticas em todas as transferências: garanta que os requisitos de encriptação, autenticação e aprovação sejam aplicados de forma consistente, eliminando erros manuais e soluções alternativas ad hoc.

Visibilidade centralizada: monitore a movimentação de ficheiros entre sistemas internos e parceiros externos.Managed File Transfer MetaDefender Managed File Transfer visibilidade total sobre transferências, acessos e eventos do sistema.

Prevenção avançada contra ameaças: os auditores da área da saúde examinam cada vez mais se as informações de saúde protegidas (PHI) estão protegidas contra malware ou adulteração. MFT OPSWAT, como multiscanning, desativação e reconstrução de conteúdo e avaliação de vulnerabilidades, reduzem significativamente o risco de ameaças transmitidas por ficheiros.

Juntas, essas capacidades apoiam a conformidade proativa: identificando problemas antes que se tornem eventos reportáveis, reduzindo a probabilidade de exposição de PHI e fornecendo aos auditores evidências confiáveis de monitoramento contínuo.

Melhores práticas para transferência Secure em organizações de saúde

Para os responsáveis pela conformidade e risco, garantir a segurança das transferências de PHI requer mais do que uma MFT robusta. Requer processos disciplinados, políticas claras e comportamento consistente dos utilizadores. As salvaguardas da HIPAA enfatizam os controlos administrativos tanto quanto os técnicos, o que significa que as organizações devem combinar tecnologia com governança, formação e monitorização. O objetivo é garantir que todas as transferências de PHI sigam um caminho previsível, aplicável e auditável.

Quais são os passos para desenvolver uma política de transferência de ficheiros em conformidade com a HIPAA?

Uma política de transferência de ficheiros deve definir como as PHI são transferidas, quem está autorizado a transferi-las e quais os controlos que devem ser aplicados em cada etapa. Uma política clara e aplicada reduz o risco de exposição das PHI e alinha o comportamento dos funcionários com as expectativas de proteção administrativa da HIPAA.

Uma política forte deve:

1. Defina o uso aceitável

Especifique quando as PHI podem ser transferidas, quais métodos são aprovados e quais sistemas (incluindo MFT) devem ser utilizados.

2. Estabelecer regras de autorização de utilizadores e sistemas

Detalhe o acesso baseado em funções, os mecanismos de autenticação necessários e os fluxos de trabalho de aprovação para transferências de ficheiros.

3. Exigir proteções de encriptação e integridade

Exigir o uso de padrões de criptografia aprovados e etapas de verificação que estejam em conformidade com as salvaguardas de transmissão da HIPAA.

4. Requisitos de retenção e eliminação de documentos

Defina cronogramas de retenção para registos, evidências e ficheiros transferidos, de acordo com as expectativas organizacionais e da HIPAA.

5. Descreva os procedimentos de escalonamento e incidentes

Defina etapas de comunicação para transferências falhadas, suspeitas de violações, violações de políticas e problemas com parceiros.

6. Integrar a governança de terceiros

Exigir acordos de parceria comercial e definir etapas de integração/desligamento para parceiros externos.

7. Rever e atualizar regularmente

As políticas devem ser revistas pelo menos uma vez por ano ou até mais cedo, caso os fluxos de trabalho, sistemas ou regulamentos sofram alterações.

Como os profissionais de saúde devem ser treinados em protocolos Secure de transferência Secure ?

A formação garante que as salvaguardas técnicas sejam utilizadas de forma correta e consistente.

Programas eficazes abrangem:

Tópicos Core

- Ferramentas e fluxos de trabalho aprovados para transferência de ficheiros

- Como verificar a identidade e autorização do destinatário

- Evitar métodos não aprovados (anexos de e-mail, ferramentas de nuvem pessoal, USB )

- Reconhecer e comunicar transferências falhadas ou suspeitas

- Compreender os princípios da PHI e do mínimo necessário

Frequência

- Integração inicial

- Atualizações anuais

- Formação imediata quando os sistemas, fluxos de trabalho ou políticas mudam

Métodos de avaliação

- Pequenos questionários ou exercícios baseados em cenários

- Erros simulados (por exemplo, transferências com endereços incorretos) para reforçar as expectativas

- Acompanhamento direcionado para utilizadores com erros repetidos

Erros comuns dos utilizadores a resolver

- Envio para o destinatário errado

- Utilização de canais não encriptados ou não aprovados

- Carregar o ficheiro errado

- Manuseio incorreto de ficheiros em dispositivos pessoais ou partilhados

A formação deve enfatizar a precisão, a verificação e o uso consistente da MFT , para que os funcionários evitem práticas que contornem os controlos exigidos.

Quais são as principais métricas a serem monitoradas para garantir a segurança contínua da transferência de ficheiros?

As organizações de saúde devem acompanhar métricas específicas para monitorizar o desempenho da transferência segura de ficheiros. A monitorização contínua apoia a conformidade proativa com a HIPAA e a estabilidade operacional. Os principais KPIs incluem:

Taxas de transferência com falha ou incompleta: volumes elevados de falhas podem indicar problemas no sistema, lacunas no processo ou problemas com parceiros

Anomalias de acesso: utilizadores inesperados, atividade fora do horário normal ou falhas repetidas na autenticação podem indicar tentativas de acesso não autorizado.

Violações de política: as transferências que contornam a criptografia, aprovações ou fluxos de trabalho exigidos devem ser rastreadas e investigadas.

Desempenho de terceiros: monitorize as taxas de sucesso, atrasos e exceções de segurança dos parceiros para garantir que as obrigações contratuais e da HIPAA sejam cumpridas.

Resultados da auditoria e tempo do ciclo de correção: acompanhe problemas recorrentes e a rapidez com que são resolvidos para manter a conformidade.

Eventos de deteção de ameaças: se tecnologias avançadas de prevenção de ameaças (por exemplo, verificação de malware, CDR, avaliação de vulnerabilidades) sinalizarem problemas, padrões recorrentes podem indicar riscos subjacentes.

Essas métricas impulsionam a melhoria contínua: identificando pontos fracos nos processos, validando a eficácia das políticas, priorizando as necessidades de formação e garantindo o alinhamento consistente com as expectativas da HIPAA para monitorização e gestão de riscos.

Comparando Managed File Transfer : plataformas específicas para cuidados de saúde vs. plataformas genéricas

Os responsáveis pela conformidade e risco que avaliam MFT devem distinguir entre plataformas que são meramente «compatíveis com a HIPAA» e aquelas projetadas para fluxos de trabalho de PHI de alto volume. A HIPAA espera salvaguardas consistentes para a segurança da transferência de ficheiros, controlo de acesso e auditoria em todos os sistemas que lidam com PHI.

As organizações de saúde que buscam soluções escaláveis, confiáveis e reconhecidas pelo setor se beneficiam de plataformas projetadas especificamente para fluxos de trabalho de PHI. MFT específicas para saúde incorporam esses requisitos, juntamente com prevenção avançada contra ameaças e integrações clínicas, no produto por padrão.

Como MFT principais MFT em conformidade com a HIPAA se comparam em termos de recursos de segurança e conformidade?

MFT principais MFT em conformidade com a HIPAA diferem em termos de rigor de aplicação, profundidade de auditoria, automação e capacidades de prevenção de ameaças. Abaixo está uma comparação simplificada entre MFT genéricas «prontas para HIPAA» e MFT específicas para cuidados de saúde, comoMetaDefender Managed File Transfer, que aproveita as tecnologias avançadas de prevenção de ameaças doMetaDefender ™.

Ao contrário MFT tradicionais, que protegem apenas o canal de transferência de ficheiros,Managed File Transfer MetaDefender Managed File Transfer o próprio ficheiro com prevenção de ameaças em várias camadas, CDR, avaliação de vulnerabilidades e análise em sandbox.

MFT compatíveis com HIPAA vs. soluções MFT específicas para cuidados de saúde

| Capacidade | MFT genérico MFT “compatível com HIPAA”) | MFT específico para cuidados de saúde ( , por exemplo, MetaDefender MFT) |

|---|---|---|

| Criptografia em trânsito e em repouso | Criptografia baseada em padrões, frequentemente configurável | Políticas de encriptação fortes e reforçadas em todos os fluxos de trabalho, com opções mínimas para o utilizador |

| Controlo de acesso e aprovações | RBAC básico, aprovações opcionais | RBAC granular, fluxos de aprovação de supervisão e encaminhamento baseado em políticas para PHI |

| Registo e relatórios de auditoria | Registos de atividades padrão | Trilhas de auditoria detalhadas para utilizadores, ficheiros, tarefas e eventos do sistema, além de relatórios exportáveis para conformidade |

| Prevenção de ameaças | Antivírus ou nenhum | Segurança de ficheiros em várias camadas: multiscanning, sanitização de conteúdo e avaliação de vulnerabilidades |

| Integração e automação | Conectores para ferramentas comuns de TI | Fluxos de trabalho orientados por políticas, orquestração visual e integrações |

| Opções de implementação | Frequentemente, prioridade à nuvem | Implementações flexíveis no local e híbridas para ambientes regulamentados e offline |

Quais são as vantagens e desvantagens do SFTP, MFT e partilha de ficheiros Cloud para a área da saúde?

SFTP, ferramentas de partilha de ficheiros na nuvem e MFT oferecem benefícios e limitações distintos no contexto da conformidade com a HIPAA. Para a maioria dos hospitais e sistemas de saúde, uma MFT com prioridade na segurança deve ser o padrão para transferências de informações de saúde protegidas, enquanto SFTP e ferramentas na nuvem são limitadas a casos de uso restritos e de baixo risco.

Prós e contras do SFTP, ferramentas na nuvem e MFT

| Abordagem | Prós | Contras no contexto dos cuidados de saúde / HIPAA | Melhor ajuste |

|---|---|---|---|

| SFTP | Amplamente suportado; melhor do que FTP; pode encriptar dados em trânsito | Visibilidade e relatórios limitados; credenciais estáticas; fluxos de trabalho manuais; governança fraca para PHI | Integrações de sistemas ponto a ponto, onde o volume é baixo e a governança é tratada em outro lugar |

| Partilha genérica de ficheiros na nuvem | Fácil de usar; colaboração rápida; mobile | Permissões geridas pelo utilizador, links públicos, localização de dados pouco clara, governança limitada de PHI | Colaboração não relacionada com PHI; não recomendado como mecanismo principal de transferência de PHI |

| MFT transferência de ficheiros gerida] | Controlo central, automação baseada em políticas, encriptação integrada, auditoria e controlo de acesso | Requer esforço de implementação e alinhamento de processos | Principal veículo para transferências de PHI, especialmente quando a preparação para auditorias HIPAA e fluxos de trabalho multipartidários são prioridades |

Quais Managed File Transfer oferecem o melhor suporte para auditorias de conformidade na área da saúde?

Os fornecedores que atendem bem ao setor de saúde normalmente oferecem:

- Modelos de suporte voltados para a área da saúde: suporte 24 horas por dia, 7 dias por semana, SLAs alinhados às operações clínicas e equipe familiarizada com as expectativas da HIPAA

- Contratação pronta para BAA: BAAs padrão, delimitação clara de responsabilidades e documentação que mapeia os controlos de produtos para as salvaguardas da HIPAA

- Serviços de preparação para auditorias: modelos pré-definidos de relatórios de conformidade, orientação sobre a configuração de políticas e assistência na produção de evidências durante auditorias

- Roteiro com prioridade na segurança: investimentos contínuos em prevenção avançada contra ameaças, vulnerability detection e integração com fluxos de trabalho SIEM e SOC

OPSWAT se OPSWAT com um MFT que prioriza a segurança e combina:

- Segurança multicamadas através de tecnologias avançadas de prevenção de ameaças, como multiscanning, sanitização de conteúdo, avaliação de vulnerabilidades e sandboxing

- Automação de transferência de ficheiros baseada em políticas, aprovações de supervisão e visibilidade e controlo centralizadosadaptados a ambientes regulamentados

- Registo e relatórios focados na conformidadeque simplificam as auditorias HIPAA, fornecendo rastreabilidade completa das movimentações e acessos aos ficheiros

Para os responsáveis pela conformidade e risco, os fornecedores com essa combinação de segurança aprofundada, evidências prontas para auditoria e suporte especializado em saúde estão em melhor posição para reduzir o atrito da auditoria e fortalecer a conformidade com a HIPAA a longo prazo.

Etapas de implementação para implantar Managed File Transfer em conformidade com a HIPAA Managed File Transfer da saúde

A implementação de uma MFT com prioridade na segurança num ambiente de cuidados de saúde requer um planeamento estruturado, alinhamento com as salvaguardas HIPAA e coordenação entre as equipas clínicas, de TI, de conformidade e de fornecedores. O objetivo é substituir práticas de transferência de ficheiros inconsistentes e de alto risco por fluxos de trabalho padronizados e auditáveis que se integram perfeitamente aos sistemas existentes, minimizando a interrupção operacional.

Quais são os principais passos para implementar uma Managed File Transfer num ambiente hospitalar?

Como parte do planeamento inicial, as equipas devem realizar uma avaliação formal de riscos para mapear as vulnerabilidades atuais e garantir que o MFT esteja alinhado com as expectativas administrativas e técnicas de proteção da HIPAA.

Uma sequência de implementação prática e repetível inclui:

1. Avalie os requisitos e riscos: identifique fluxos de trabalho de PHI, necessidades regulatórias, pontos de integração e métricas de sucesso

2. Conceber a arquitetura da solução e alinhar as partes interessadas: escolher o modelo de implementação, definir as funções de governação e coordenar as equipas de conformidade, TI, segurança e clínica.

3. Configure políticas de segurança e integrações: defina encaminhamento, aprovações, controlos de acesso, regras de retenção e integre MFT , como Metascan™Multiscanning Deep CDR™.

4. Teste fluxos de trabalho e treine utilizadores: valide transferências, registos, alertas e preparação para auditoria; treine administradores e utilizadores finais em fluxos de trabalho aprovados.

5. Lançar, monitorizar e aperfeiçoar: implementar em fases, acompanhar as principais métricas de desempenho e realizar análises pós-implementação.

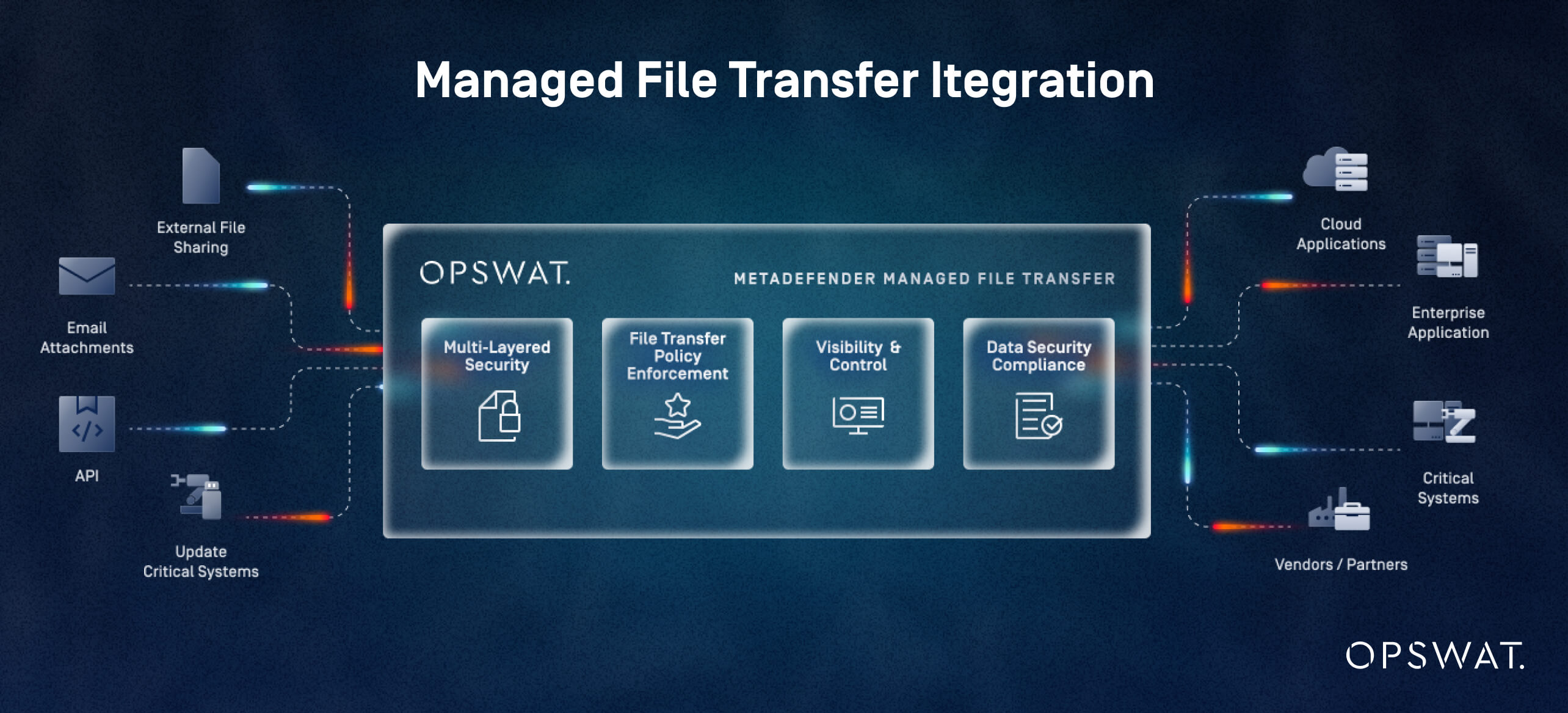

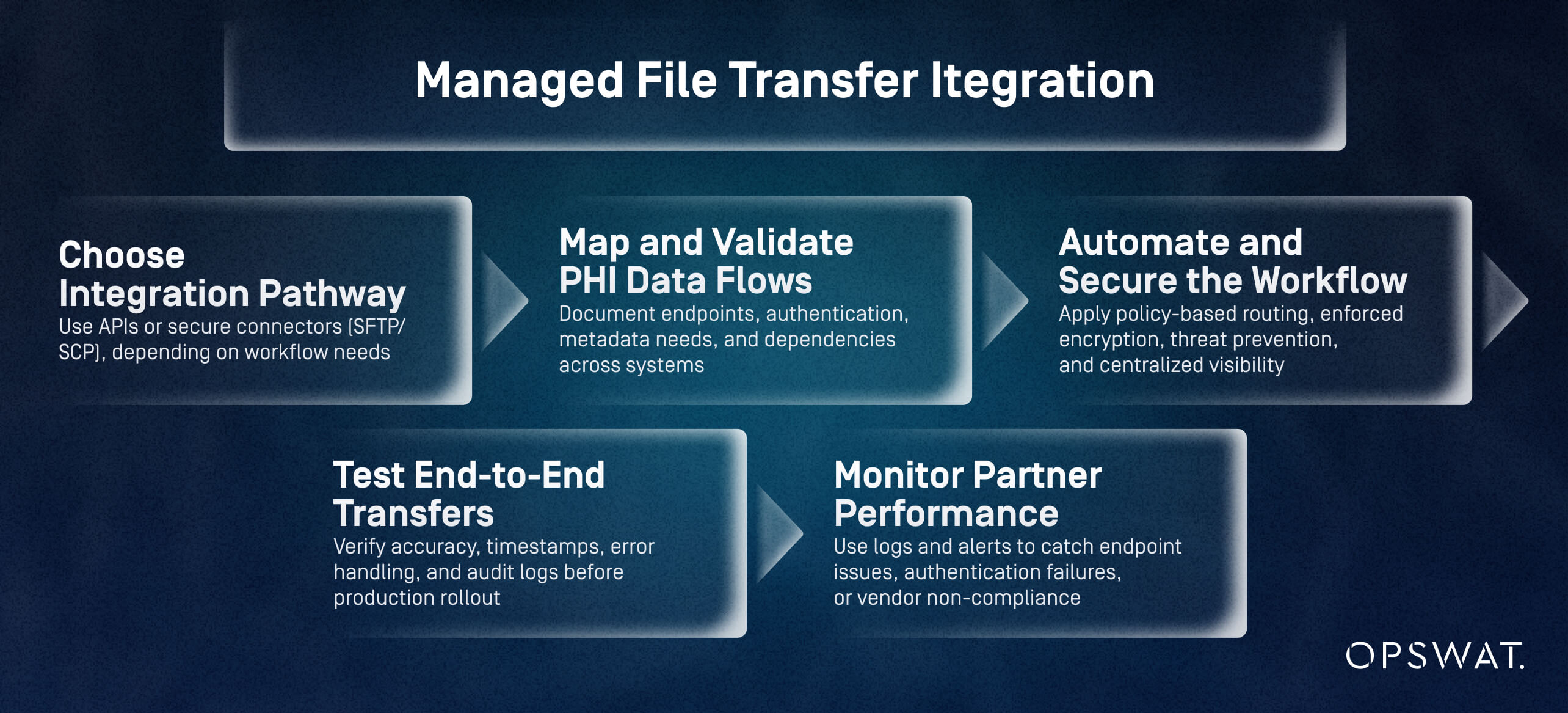

Como as organizações de saúde podem integrar MFT sistemas EHR e de fornecedores existentes?

As organizações de saúde integram MFT os sistemas EHR e de fornecedores, selecionando métodos de conexão seguros, mapeando fluxos de PHI e automatizando políticas de transferência de ficheiros. Os EHRs e os sistemas de fornecedores adjacentes trocam grandes quantidades de PHI, tornando a integração um fator crítico para o sucesso.

MFT eficazMFT em 5 etapas:

- Escolha a via de integração: utilize APIs ou conectores seguros (SFTP/SCP), dependendo das necessidades do fluxo de trabalho

- Mapear e validar fluxos de dados PHI: documentar pontos finais, autenticação, necessidades de metadados e dependências entre sistemas

- Automatize e proteja o fluxo de trabalho: aplique encaminhamento baseado em políticas, criptografia reforçada, prevenção contra ameaças e visibilidade centralizada

- Teste transferências de ponta a ponta: verifique a precisão, os carimbos de data/hora, o tratamento de erros e os registos de auditoria antes da implementação em produção.

- Monitorize o desempenho dos parceiros: utilize registos e alertas para detetar problemas nos terminais, falhas de autenticação ou incumprimento por parte dos fornecedores.

Quais são as melhores práticas para migrar de métodos legados de transferência de ficheiros para MFT?

As melhores práticas para migrar para MFT avaliar os riscos de transferência, mapear fluxos de trabalho, validar execuções paralelas e refinar a governança à medida que os processos fazem a transição. A maioria das organizações de saúde migra de uma combinação de e-mail, SFTP, uploads manuais e pastas partilhadas.

Uma migração estruturada

- Analise os riscos e priorize os fluxos de trabalho: identifique caminhos de transferência com grande volume de PHI ou de alto risco (e-mail, uploads manuais, pastas partilhadas) e migre-os primeiro.

- Mapeie os dados e prepare os novos fluxos de trabalho: defina o encaminhamento, as convenções de nomenclatura, as regras de retenção e as dependências do sistema.

- Migre em fases com validação paralela: execute MFT legados e MFT simultaneamente, validando a integridade, o encaminhamento e os registos de auditoria.

- Otimize e atualize a governança: aplique prevenção contra ameaças, refine fluxos de trabalho, atualize políticas e treine usuários com base nas lições aprendidas.

Medindo o valor da Managed File Transfer conformidade com regulamentos de saúde e proteção de dados de pacientes

MFT pronta para cuidados de saúde melhora a conformidade com a HIPAA, reduz o risco de violações e simplifica os fluxos de trabalho de PHI. Ao aplicar encriptação, controlo de acesso, prevenção de ameaças e trilhos de auditoria completos, as organizações obtêm ROI regulatório e operacional.

Como o MFT o risco de violações de dados e penalidades por não conformidade?

MFT mitiga MFT as principais causas da exposição de PHI: transferências não encriptadas, acesso não autorizado, erros do utilizador e registo insuficiente. As plataformas específicas para cuidados de saúde reduzem ainda mais o risco utilizando tecnologias avançadas de prevenção de ameaças.

Principais resultados em termos de redução de riscos:

- Criptografia e controlo de acesso forçados

- Proteção contra malware e ameaças de dia zero

- Trilhas de auditoria completas que apoiam investigações HIPAA

- Menor probabilidade de penalidades regulatórias e custos de remediação

Quais são os resultados mensuráveis dos processos otimizados de transferência de ficheiros?

As organizações que migram do e-mail, SFTP e fluxos de trabalho manuais para MFT observam ganhos em:

Preparação para conformidade

- Recuperação mais rápida de provas

- Registos abrangentes e exportáveis

Eficiência operacional

- Redução das transferências falhadas

- Menos intervenção manual através da automação baseada em políticas

Redução de erros e incidentes

- Menos ficheiros enviados incorretamente

- Detecção precoce de atividades anormais através de alertas em tempo real

Prevenção de ameaças

- Redução significativa no número de ficheiros maliciosos que atingem os sistemas clínicos

Como os responsáveis pela conformidade podem demonstrar o valor dos MFT às partes interessadas?

As partes interessadas respondem ao risco, ao custo e ao impacto operacional. Os líderes de conformidade podem articular o valor através de:

Mensagens principais

- Exposição regulatória reduzida por meio de salvaguardas reforçadas

- Menor probabilidade de violação e custos de resposta

- Menos conclusões de auditoria e ciclos de auditoria mais rápidos

- Maior confiabilidade operacional e colaboração com fornecedores

Link para as prioridades organizacionais

- Segurança do paciente: a transferência confiável de informações de saúde protegidas reduz atrasos no atendimento

- Estabilidade financeira: evitar penalidades e tempo de inatividade protege as margens

- Confiança organizacional: a proteção reforçada das informações de saúde protegidas (PHI) apoia a reputação e a confiança dos parceiros

- Transformação digital: MFT uma base segura para a modernização

Para saber como MetaDefender MFT as suas tecnologias avançadas de prevenção de ameaças podem reforçar a conformidade com a HIPAA, reduzir o risco de exposição de PHI e otimizar a colaboração segura em todo o seu ecossistema de cuidados de saúde, fale com um OPSWAT ou solicite uma demonstração hoje mesmo.

FAQs

Quais são as principais soluções de transferência de ficheiros geridas que estão em total conformidade com a HIPAA para organizações de saúde?

Soluções que impõem criptografia, controlos de acesso, automatização de políticas e trilhas de auditoria completas atendem às expectativas da HIPAA. Plataformas focadas em cuidados de saúde, como MetaDefender Managed File Transfer, fornecem prevenção adicional contra ameaças e relatórios de conformidade que ferramentas genéricas geralmente não oferecem.

Que funcionalidades devo procurar numa MFT para garantir a conformidade com a HIPAA na área da saúde?

Criptografia forçada, RBAC granular, MFA, registo detalhado de auditorias, automação baseada em políticas, colaboração segura com terceiros e prevenção avançada de ameaças (por exemplo, multiscanning, CDR, avaliação de vulnerabilidades).

Como os diferentes fornecedores de transferência de ficheiros geridos se comparam em termos de conformidade com a HIPAA e recursos de segurança?

Muitos fornecedores oferecem criptografia e registo básico, mas as plataformas focadas em cuidados de saúde adicionam aprovações de supervisão, deteção avançada de ameaças, relatórios detalhados e modelos de implementação flexíveis necessários para ambientes com grande volume de informações de saúde protegidas (PHI).

Que documentação ou trilhas de auditoria MFT fornecem para demonstrar a conformidade com a HIPAA durante uma auditoria?

Registos de auditoria que mostram a atividade do utilizador, movimentação de ficheiros, eventos do sistema, aprovações, estado da encriptação e resultados das transferências. MetaDefender Managed File Transfer relatórios centralizados e exportáveis para análises de conformidade.

Como posso implementar controlos de acesso baseados em funções e encriptação num sistema de transferência de ficheiros gerido para conformidade com a HIPAA?

Configure o RBAC para limitar o acesso às PHI por função, exigir MFA e aplicar criptografia obrigatória (por exemplo, AES-256, TLS 1.2+) em todos os fluxos de trabalho. As salvaguardas de transmissão da HIPAA esperam essas proteções por padrão.

Os fornecedores de transferência de ficheiros gerida oferecem Acordos de Parceria Comercial (BAAs) e o que deve ser incluído neles?

Sim. Os BAAs devem definir as responsabilidades de proteção das PHI, os requisitos de notificação de violações, os usos permitidos e as expectativas de segurança alinhadas com as salvaguardas da HIPAA para transmissão e controlo de acesso.

Quais são os custos típicos e os modelos de licenciamento para MFT em conformidade com a HIPAA na área da saúde?

Os preços variam de acordo com a implementação (nuvem, local, híbrida), volume e tecnologias adicionais. A maioria dos fornecedores oferece licenças por assinatura ou perpétuas; o custo total reflete relatórios de conformidade, automação de fluxo de trabalho e prevenção integrada contra ameaças.

Quais são as melhores práticas para migrar de métodos legados de transferência de ficheiros para uma MFT que atenda aos requisitos da HIPAA?

Avalie os riscos atuais, mapeie os fluxos de trabalho de PHI, migre em fases, execute validações paralelas e incorpore prevenção avançada contra ameaças desde o primeiro dia. Atualize políticas e treinamentos à medida que os fluxos de trabalho são transferidos.