O que define uma Managed File Transfer com prioridade na segurança na cibersegurança moderna?

Uma soluçãoMFT transferência de ficheiros gerida) com prioridade na segurança é concebida desde o início com prevenção proativa de ameaças, visibilidade contínua e capacidades de conformidade por definição. Ela vai além da simples criptografia de ficheiros durante o trânsito, tratando cada ficheiro, utilizador, fluxo de trabalho e ambiente como uma superfície de ataque potencial. MFT com prioridade na segurança MFT as ameaças de adversários modernos que aproveitam ataques baseados em ficheiros, identidades comprometidas, infiltração na cadeia de suprimentos e fluxos de trabalho não monitorados para obter acesso a sistemas confidenciais.

MFT tradicional, por outro lado, surgiu como uma ferramenta operacional destinada a automatizar a entrega de ficheiros, não a segurança dos ficheiros.MFT tradicionais concentram-se na fiabilidade, programação, scripting e conectividade entre sistemas. A segurança é normalmente adicionada posteriormente através de funcionalidades complementares, tais como encriptação básica, verificação anti-malware opcional ou integrações DLP externas.

Com as ameaças baseadas em IA em constante evolução e as exigências de conformidade cada vez mais complexas, as organizações não podem mais depender dos modelos tradicionais. Elas precisam de plataformas criadas para se defender contra ameaças transmitidas por ficheiros e atender aos requisitos regulamentares.

Princípios fundamentais que diferenciam MFT com segurança em primeiro lugar do MFT tradicional

MFT com prioridade na segurança MFT definido por um conjunto de princípios fundamentais que o diferenciam das abordagens tradicionais:

- Prevenção proativa contra ameaças– Utiliza vários motores antimalware simultaneamente (multiscanning), sandboxing, verificação do tipo de ficheiro e inspeção de conteúdo antes da entrega.

- Arquitetura Zero Trust– Presume que todos os utilizadores, dispositivos e ficheiros podem estar comprometidos e valida continuamente.

- Conformidade desde a concepção– Incorpora controlos de auditoria, aplicação de políticas, encriptação e governação no próprio fluxo de trabalho.

- Integração de automação e segurança– Os controlos de segurança são aplicados automaticamente em todos os fluxos de trabalho, sem intervenção manual.

MFT tradicionais normalmente incorporam a segurança de ficheiros como um complemento. Embora as plataformas tradicionais possam oferecer criptografia ou controlo de acesso, esses recursos geralmente são módulos opcionais ou exigem ferramentas adicionais para serem eficazes.

Como as normas de conformidade moldaram a mudança para MFT com prioridade na segurança

Os quadros regulamentares têm desempenhado um papel determinante na orientação das empresas para soluções que privilegiam a segurança. Normas como NIST, ISO 27001, GDPR, HIPAA e PCI-DSS impõem requisitos rigorosos relacionados com:

- Encriptação em repouso e em trânsito

- Controlos de acesso verificados

- Registos de auditoria completos e imutáveis

- Provas da aplicação da política

- Garantias de residência e retenção de dados

- Notificação atempada de violações

- Verificação da integridade e monitorização de riscos

MFT tradicionais muitas vezes têm dificuldade em acompanhar as exigências de conformidade. Elas podem ter dificuldade em satisfazer os requisitos de governança de dados, integridade de auditoria ou monitoramento contínuo. MFT com prioridade na segurança resolvem essas lacunas com controlos integrados projetados especificamente para setores regulamentados.

Vulnerabilidades comuns em MFT tradicionais

MFT legados e tradicionais frequentemente expõem as organizações a sérios riscos de segurança. As vulnerabilidades comuns incluem:

- Transferências não encriptadas ou encriptadas de forma inconsistente, especialmente durante fluxos de trabalho internos

- Mecanismos de autenticação fracos que dependem exclusivamente de palavras-passe ou modelos de funções desatualizados

- Monitorização em tempo real limitada ou inexistente, impedindo o aumento de atividades suspeitas

- Patches e atualizações manuais, deixando os sistemas expostos a vulnerabilidades zero-day ou CVEs antigas

- Controlos de acesso insuficientes, permitindo privilégios excessivos

- Sem verificação de malware ou limpeza de ficheiros, permitindo que ameaças transmitidas por ficheiros passem sem serem verificadas

- Registos de auditoria incompletos, obstrução de investigações e falhas nas auditorias de conformidade

As violações no mundo real demonstram os riscos de controlos de segurança incompletos. Por exemplo, a vulnerabilidade do MOVEit Transfer de 2023 (CVE-2023-34362) afetou mais de 2.000 organizações e expôs 77 milhões de registos, de acordo com os dados de rastreamento de violações da Emsisoft. Esses incidentes ilustram como MFT tradicionais podem fornecer aos invasores uma entrada silenciosa em sistemas críticos.

Comparando recursos de segurança: MFT com prioridade em segurança MFT MFT tradicionais

MFT tradicionais e as que priorizam a segurança muitas vezes parecem semelhantes à primeira vista. Ambas facilitam a transferência de ficheiros entre sistemas, parceiros ou utilizadores. Mas, por baixo da superfície, as diferenças arquitetónicas são profundas.

A tabela abaixo destaca como cada abordagem lida com a segurança integrada em comparação com os complementos opcionais.

Quais recursos de segurança são integrados e quais são complementares nas MFT ?

| Capacidade | MFT com prioridade na segurança | MFT tradicional |

|---|---|---|

| Análise de malware | Multiescaneamento integrado e higienização de ficheiros (CDR) | Normalmente adicional ou ausente |

| Controlos DLP | Integrado, automatizado, baseado em políticas | Frequentemente externo ou manual |

| Encriptação | Obrigatório e aplicado | Opcional ou aplicado de forma inconsistente |

| Acesso Zero Trust | Verificação contínua e privilégios mínimos | Acesso básico baseado no perímetro |

| Threat Intelligence | Nativo, em tempo real | Raro e externo |

| Registo de auditoria | Imutável, granular, sempre ativo | Parcial ou configurado manualmente |

| Aplicação automatizada de políticas | Característica Core | Requer scripts ou esforço administrativo |

| Validação de ficheiros | Verificação profunda do tipo de ficheiro | Limitada ou inexistente |

| Ganchos de resposta a incidentes | Integração nativa SIEM/SOC | Conectores opcionais |

MFT tradicionais não são, fundamentalmente, plataformas de segurança; são ferramentas de automação que requerem produtos adicionais para alcançar uma proteção básica.

Como os controlos e a monitorização do acesso dos utilizadores diferem entre MFT tradicional e MFT com prioridade na segurança?

MFT com prioridade na segurança MFT controlos de acesso granulares alinhados com o Zero Trust e monitorização em tempo real para minimizar riscos internos e ameaças externas. Os utilizadores estão restritos apenas às permissões necessárias e todas as ações são verificadas continuamente.

MFT tradicionais dependem de permissões estáticas, modelos RBAC (controlo de acesso baseado em funções) limitados e monitorização esporádica. Elas podem registar o acesso, mas raramente detectam comportamentos anómalos dos utilizadores ou padrões de acesso não autorizados.

Os controlos que priorizam a segurança incluem:

- RBAC orientado por políticas

- Integração MFA/identidade

- Validação contínua da sessão

- Análise comportamental

- Painéis de monitorização em tempo real

Esses recursos reduzem a probabilidade de contas comprometidas levarem ao roubo de dados ou à interrupção operacional.

Como MFT com prioridade na segurança MFT a prevenção proativa de ameaças?

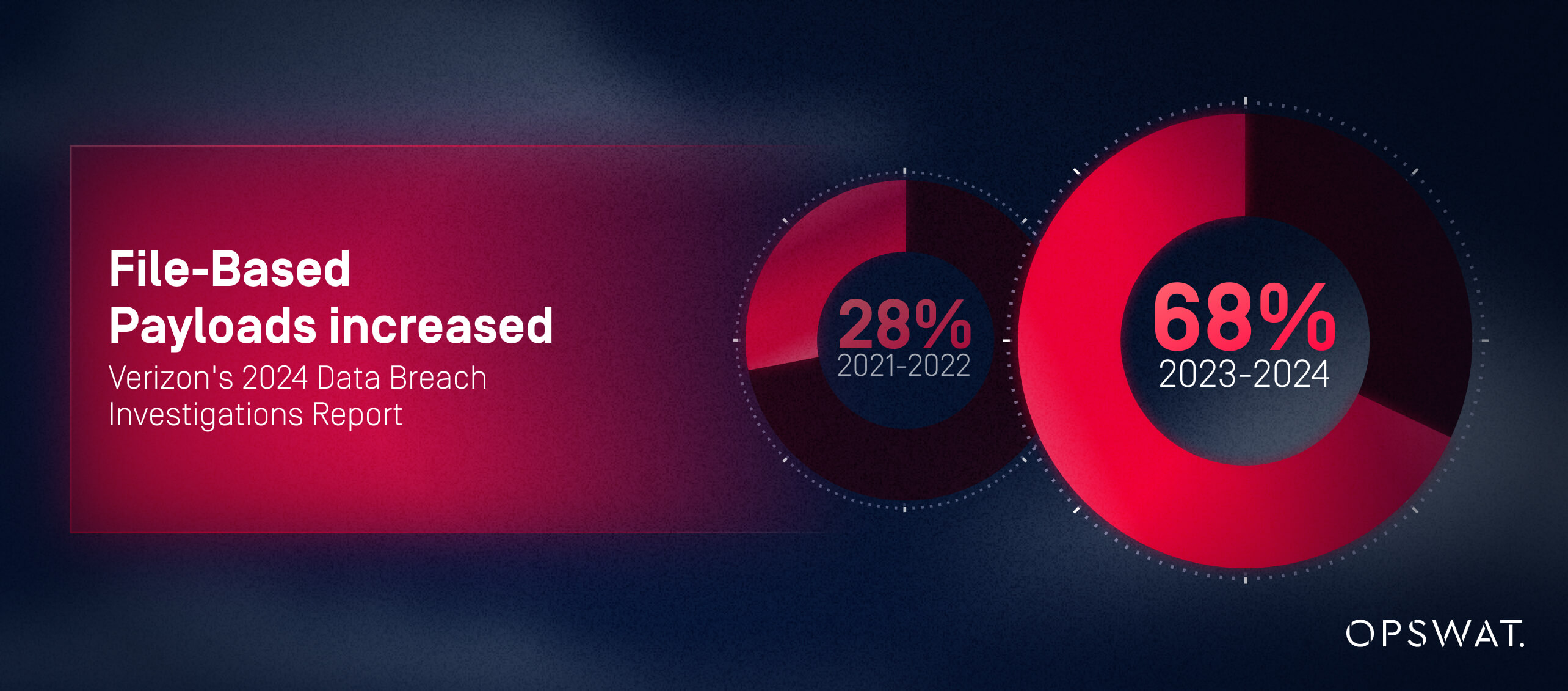

MFT com prioridade na segurança MFT ameaças antes que os ficheiros cheguem ao seu destino. De acordo com o Relatório de Investigações de Violação de Dados 2024 da Verizon, 68% dos ataques em 2023-2024 utilizaram cargas úteis baseadas em ficheiros incorporadas em documentos, PDFs, imagens ou ficheiros compactados — um aumento de 40% em relação a 2020-2021. Esses vetores de ataque têm como alvo específico os sistemas de transferência de ficheiros. MFT tradicionais não inspecionam esses ficheiros; MFT com segurança em primeiro lugar MFT .

Exemplos de prevenção proativa de ameaças incluem:

- Multianálise automatizada de malware

- CDR (Content Disarm and Reconstruction) – remoção de conteúdo ativo malicioso

- Sandboxing de ficheiros desconhecidos

- Pontuação de risco baseada em inteligência de ameaças

- Quarentena ou bloqueio baseado em políticas

Como MFT com prioridade na segurança MFT a conformidade regulamentar e a preparação para auditorias

A complexidade da conformidade é um dos maiores desafios para as empresas modernas. MFT com prioridade na segurança MFT a conformidade ao incorporar governança, validação e controlos auditáveis diretamente nos fluxos de trabalho de transferência.

MFT tradicional MFT a responsabilidade pela conformidade aos administradores, muitas vezes por meio de configuração manual, aplicação de patches, scripts e documentação fragmentada.

Cumprimento das normas GDPR, HIPAA, PCI-DSS e padrões do setor com MFT com prioridade na segurança

MFT com prioridade na segurança atende aos principais requisitos regulatórios por padrão:

- Criptografia em trânsito e em repouso (RGPD Artigo 32, HIPAA §164.312(a)(2)(iv), Requisito 4 do PCI-DSS)

- Trilhas de auditoria imutáveis para monitoramento de acesso e movimentação de dados (GDPR Artigo 30, HIPAA §164.312(b), SOX Seção 404)

- Aplicação da residência de dados (Artigo 44-50 do RGPD, várias leis nacionais de proteção de dados)

- Controlos de acesso alinhados com o princípio do privilégio mínimo (NIST SP 800-53 AC-6, ISO 27001 A.9.2.3)

- Alerta em tempo real para possíveis violações (Artigo 33 do RGPD - requisito de notificação em 72 horas)

- Validação Secure para manter a integridade dos dados (HIPAA §164.312(c)(1), Requisito PCI-DSS 11.5)

Esses controlos integrados reduzem as lacunas de conformidade e fornecem evidências verificáveis exigidas pelos reguladores.

Reduzindo a carga de auditoria e simplificando a recolha de provas

MFT tradicionais MFT podem levar semanas devido a um registo deficiente, controlos inconsistentes ou dados em falta. MFT com prioridade na segurança eliminam esse fardo, oferecendo:

- Relatórios de auditoria gerados automaticamente

- Registos centralizados com visibilidade total da transferência

- Mapeamentos e modelos de conformidade pré-configurados

- Metadados ao nível do evento para reconstrução forense

Isso reduz a fadiga da auditoria, acelera a recolha de evidências e melhora a confiança regulatória.

Como MFT com prioridade na segurança MFT a conformidade contínua em meio a regulamentações em evolução

MFT com prioridade na segurança adaptam-se rapidamente às normas regulatórias em constante evolução por meio de controlos orientados por políticas, atualizações automatizadas e estruturas de governança configuráveis. Esses recursos garantem a conformidade no futuro e permitem que as organizações demonstrem adesão contínua, algo que MFT tradicional MFT em manter.

Mitigação de riscos e resposta a incidentes: por que MFT com prioridade na segurança MFT a exposição a violações

Os programas de segurança modernos medem o sucesso pela sua capacidade de mitigar violações de forma rápida e eficaz. MFT com prioridade na segurança melhora MFT a deteção e a resposta, reduzindo o impacto das violações e reforçando os resultados forenses.

MFT tradicional MFT carece da visibilidade, inteligência e automação necessárias para uma resposta rápida.

Como MFT com prioridade na segurança MFT a deteção de violações e a resposta a ameaças

As plataformas que priorizam a segurança permitem:

- Alerta em tempo real para atividades suspeitas em ficheiros

- Gatilhos automatizados que colocam em quarentena ou bloqueiam ficheiros maliciosos

- Integração com fluxos de trabalho SIEM e SOC para escalonamento rápido

- Detecção de anomalias com base no comportamento do utilizador e dos ficheiros

MFT tradicional MFT de monitoramento manual, com atrasos médios de detecção de 24 a 72 horas, de acordo com o Relatório de Custos de Ameaças Internas de 2024 do Ponemon Institute. Isso aumenta o tempo de exposição à violação em 300% em comparação com soluções que priorizam a segurança e detectam ameaças em tempo real (em menos de 5 minutos). Janelas de detecção prolongadas permitem que o movimento lateral e a exfiltração de dados ocorram sem controle.

Apoiando investigações forenses com trilhas de auditoria avançadas

A resposta a incidentes depende de uma visibilidade de alta fidelidade. MFT com prioridade na segurança MFT :

- Registos imutáveis e com carimbo de data/hora

- Validação da integridade do ficheiro

- Históricos completos de atividades do utilizador

- Metadados ao nível da transferência (origem, destino, políticas aplicadas)

Esses recursos permitem uma análise rápida da causa raiz e relatórios regulatórios defensáveis.

Abordando as falhas de segurança mais comuns no MFT legado

MFT legado MFT as organizações a:

- Bibliotecas criptográficas desatualizadas ou sem patches

Modelos fracos de identidade ou acesso

- Pontos cegos nas integrações de parceiros ou terceiros

- Movimentação de ficheiros não inspecionados através de redes

MFT com prioridade na segurança MFT todas essas deficiências com prevenção integrada contra ameaças, monitoramento contínuo e estruturas de governança incorporadas.

Considerações operacionais e de recursos ao migrar para Managed File Transfer com prioridade na segurança

A transição do MFT tradicional para MFT com prioridade na segurança MFT um planeamento cuidadoso, mas compensa com a redução das despesas operacionais, menor risco de violação e maior eficiência na conformidade.

Quais são os principais passos para a transição do MFT tradicional para MFT com prioridade na segurança?

Um roteiro de migração estruturado inclui:

- Avaliação– Fluxos de trabalho de inventário, parceiros, dependências de encriptação e lacunas de conformidade.

- Design– Defina políticas Zero Trust, controlos de segurança e requisitos de arquitetura.

- Piloto –Validar fluxos de trabalho numa implementação controlada.

- Implementação faseada –Expanda por todos os departamentos e cargas de trabalho de alto valor.

- Alinhamento da governança– Atualizar políticas, funções e documentação de conformidade.

Integrando MFT com prioridade na segurança MFT infraestrutura de TI existente

MFT com prioridade na segurança MFT perfeitamente quando:

- A gestão de identidades (IAM/MFA) é centralizada

- As plataformas SIEM consomem MFT

- As ferramentas DLP garantem a governança de conteúdo

- Os repositórios de ficheiros Cloud no local sincronizam-se de forma segura

- As APIs e as estruturas de automação suportam a orquestração do fluxo de trabalho

Desafios comuns, como sistemas isolados ou dependências legadas, podem ser mitigados por meio de implementações em fases e integrações baseadas em conectores.

Avaliação do custo total de propriedade e do ROI do MFT com prioridade na segurança

Embora MFT com prioridade na segurança MFT envolver um investimento inicial mais elevado, o seu ROI é impulsionado por:

- Redução da probabilidade de violação e dos custos associados

- Redução da carga de trabalho de auditoria

- Menores custos operacionais graças à automação

- Menos camadas de segurança manuais

- Maior tempo de atividade e estabilidade do fluxo de trabalho

Para indústrias regulamentadas, essas economias podem ser substanciais, muitas vezes ultrapassando o investimento inicial no primeiro ano.

Estrutura de decisão: quando e por que atualizar para uma MFT com prioridade na segurança

As empresas geralmente reconhecem a necessidade de uma atualização após passar por falhas em auditorias, complexidade operacional ou aumento das ameaças. Uma estrutura de decisão ajuda os líderes a determinar o momento certo e a justificativa estratégica.

Principais fatores que indicam a necessidade de MFT com prioridade na segurança

Os gatilhos comuns incluem:

- Falha em auditorias de segurança ou conformidade

- Aumento das tentativas de ransomware e malware transmitido por ficheiros

- Falta de visibilidade sobre a movimentação de ficheiros

- Dependência excessiva de processos manuais ou baseados em scripts

- Desafios relacionados à residência de dados ou conformidade transfronteiriça

- Iniciativas de transformação digital que exigem modernização

Se vários fatores se aplicarem, a organização é uma forte candidata para MFT com prioridade na segurança.

Melhores práticas para avaliar e selecionar uma MFT com prioridade na segurança

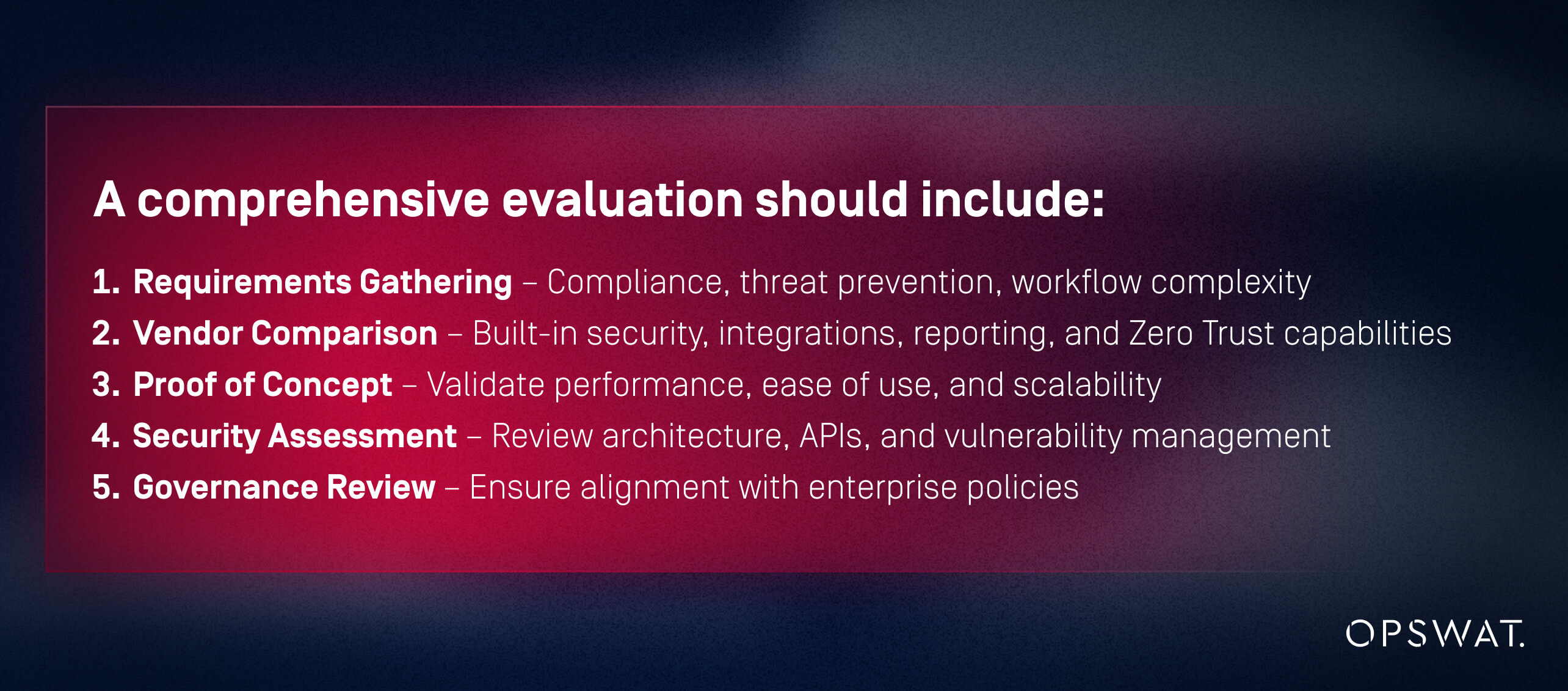

Uma avaliação abrangente deve incluir:

- Recolha de requisitos– Conformidade, prevenção de ameaças, complexidade do fluxo de trabalho

- Comparação de fornecedores– Segurança integrada, integrações, relatórios e recursos Zero Trust

- Prova de conceito– Valide o desempenho, a facilidade de utilização e a escalabilidade

- Avaliação de segurança– Análise da arquitetura, APIs e gestão de vulnerabilidades

- Revisão da governança– Garantir o alinhamento com as políticas da empresa

Perguntas a fazer aos fornecedores:

- Os controlos de segurança são nativos ou complementares?

- Como as ameaças são detetadas e neutralizadas?

- Pode demonstrar o mapeamento da conformidade?

- Como apoia a aplicação do Zero Trust?

Os sinais de alerta incluem dependência de varreduras externas de antimalware, registos incompletos, arquiteturas desatualizadas ou capacidades de integração limitadas.

Por que OPSWAT em Managed File Transfer com prioridade na segurança

OPSWAT o padrão para MFT com prioridade na segurança MFT :

- Multisscan integrado, CDR, sandboxing e verificação do tipo de ficheiro

- Arquitetura Zero Trust com privilégios mínimos e validação contínua

- Controlos de conformidade desde a conceção

- Registos de auditoria imutáveis e telemetria pronta para SIEM

- Modelos de implementação de alto desempenho e preparados para híbridos

- Resultados comprovados em infraestruturas críticas e indústrias regulamentadas

Esses recursos resolvem diretamente as deficiências do MFT tradicional MFT capacitam as organizações a se modernizarem com segurança.

Próximos passos: como entrar em contacto com OPSWAT uma avaliação de segurança ou demonstração

Os CISOs e os líderes de TI podem dar o próximo passo ao:

- Solicitar uma avaliação de segurança personalizada

- Descarregar listas de verificação de conformidade

- Agendar umaMFT MetaDefender MFT

- Contratar especialistas OPSWATpara avaliar a preparação para a migração

MFT com prioridade na segurança MFT uma transformação estratégica. OPSWAT a profundidade arquitetónica e a segurança comprovada necessárias para executá-la.

FAQs

Quais recursos de segurança diferenciam MFT com prioridade em segurança MFT MFT tradicional?

MFT com prioridade na segurança MFT do MFT tradicional MFT quatro recursos arquitetónicos essenciais: prevenção integrada contra ameaças (multisscan, sandboxing, CDR), controlos de acesso granulares com verificação contínua, princípios de design Zero Trust e registos de auditoria completos e imutáveis. MFT tradicional MFT oferece esses recursos como complementos opcionais, em vez de recursos essenciais.

Como MFT com prioridade na segurança MFT as ameaças de forma mais eficaz?

Através de multiscanning integrado, sandboxing, CDR e monitorização em tempo real.

Que desafios surgem ao migrar do MFT tradicional para MFT com prioridade na segurança?

Dependências herdadas, mapeamento de fluxo de trabalho, integração IAM e alinhamento de políticas.

Como a inteligência automatizada contra ameaças reduz o risco de violações?

Através da atualização contínua das políticas e da deteção instantânea de novos padrões de ameaças.

Quais são as diferenças no ROI?

MFT com prioridade na segurança MFT os custos operacionais, os riscos de conformidade e os custos com incidentes.

Como um MFT com prioridade na segurança MFT a resposta a incidentes?

Com registos imutáveis, metadados granulares e alertas automatizados para uma investigação rápida.

A sua organização está protegida com MFT com prioridade na segurança?

À medida que as ameaças cibernéticas evoluem e as expectativas regulatórias se intensificam, a diferença entre MFT tradicional e MFT com prioridade na segurança MFT . Os sistemas legados não conseguem proteger contra as ameaças modernas transmitidas por ficheiros, riscos internos e complexidade de conformidade. MFT com prioridade na segurança MFT um modelo fundamentalmente mais forte, projetado para prevenir violações, acelerar a conformidade e fornecer visibilidade operacional profunda.

As empresas modernas não podem mais se dar ao luxo de ter proteções reativas ou parciais. Ao adotar uma abordagem que prioriza a segurança, as organizações reduzem os riscos, fortalecem a confiança e garantem a movimentação segura, compatível e resiliente de ficheiros em todo o seu ecossistema.