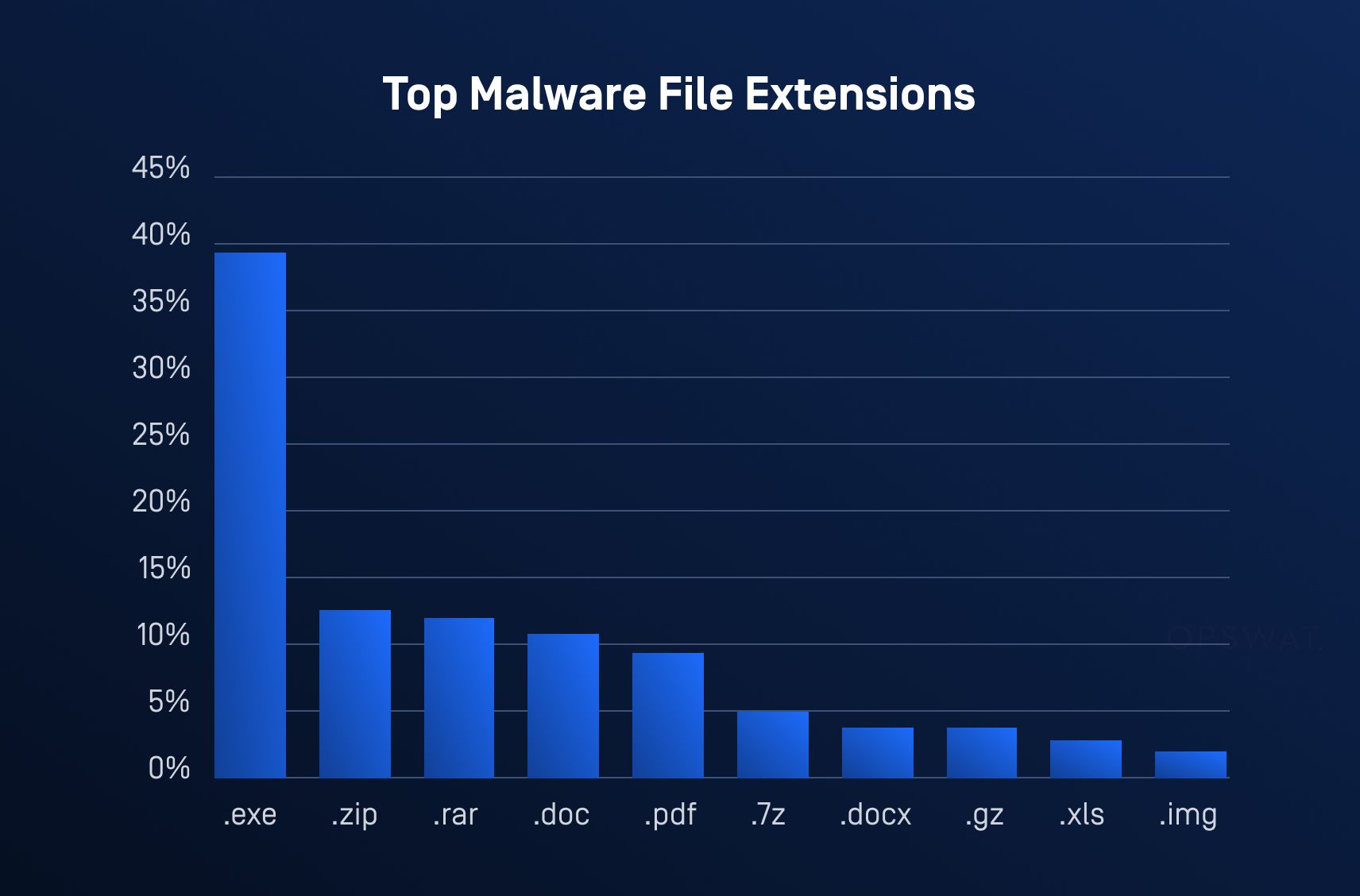

Os formatos de ficheiros de arquivo como o ZIP e o RAR surgiram como uma das ferramentas mais prevalecentes para a entrega de malware, oferecendo aos cibercriminosos uma forma fiável e eficiente de distribuir cargas maliciosas. De acordo com a investigação sobre ameaças da HP Wolf Security, só no segundo trimestre de 2024, os ficheiros de arquivo representaram 39% de todos os métodos de distribuição de malware, o que os torna a principal escolha dos atacantes. Ao incorporar scripts nocivos, executáveis ou conteúdos de phishing em arquivos aparentemente inócuos, os hackers exploram a confiança e a familiaridade associadas a estes formatos.

Técnicas sofisticadas, como a utilização da arquitetura modular do formato ZIP, a manipulação de cabeçalhos de ficheiros e a concatenação de ficheiros de arquivo, permitem aos atacantes contornar os sistemas de deteção e executar os seus payloads sem serem detectados. A adoção generalizada destes formatos, associada à sua capacidade de contornar as medidas de segurança tradicionais, sublinha o seu papel como uma ameaça significativa e em evolução. Neste blogue, discutiremos os mecanismos técnicos subjacentes a estas técnicas de ataque, analisaremos a sua eficácia e forneceremos passos práticos para detetar e impedir estas ameaças baseadas em arquivos.

Cenário 1 - Concatenação de ficheiros de arquivo

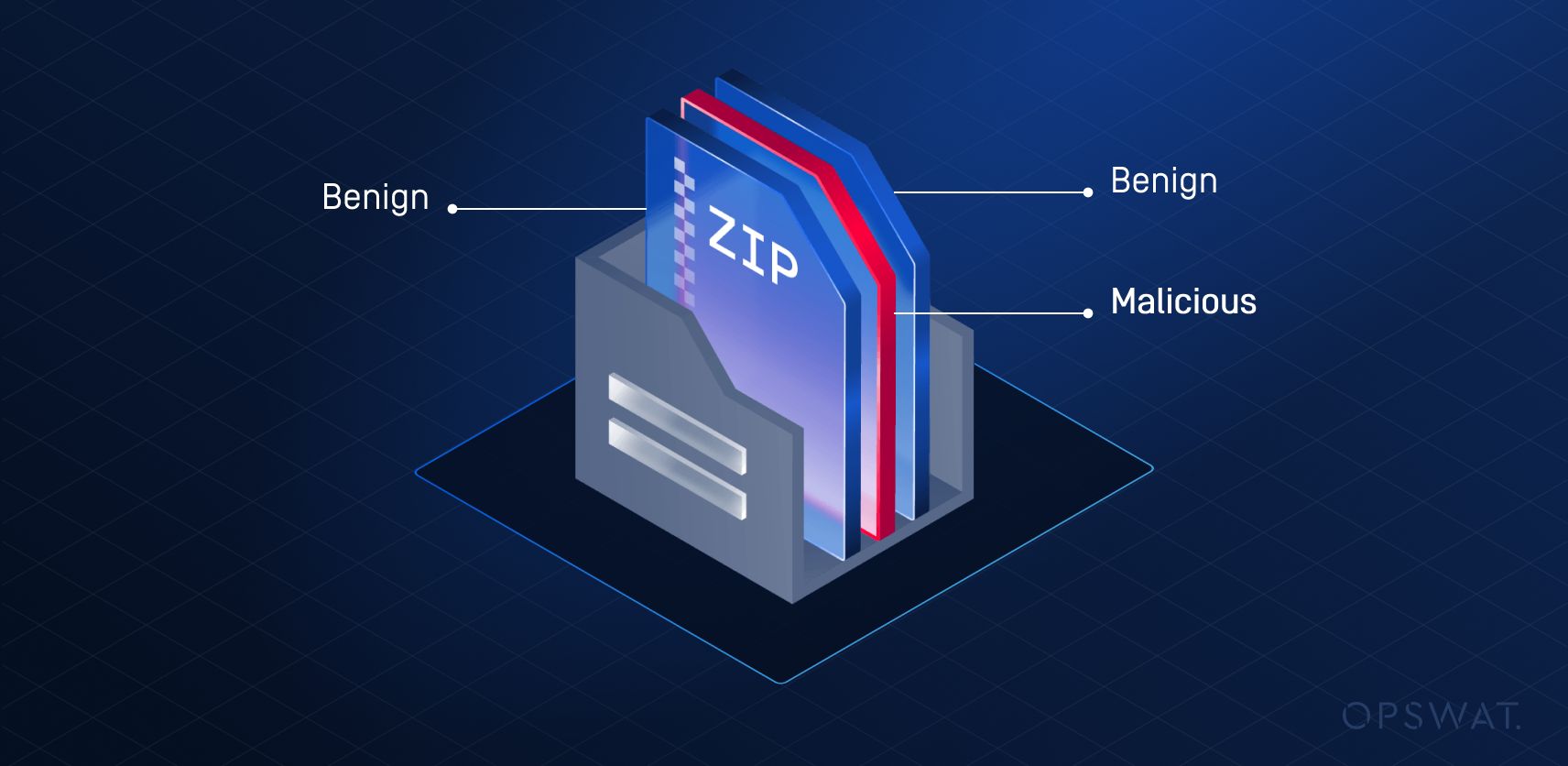

A engenhosidade da concatenação evasiva de ficheiros de arquivo reside na sua capacidade de combinar inteligentemente vários ficheiros de arquivo de forma a contornar os métodos ou restrições de deteção tradicionais, mantendo a funcionalidade e acessibilidade dos dados. Esta técnica é frequentemente utilizada em cenários criativos ou não convencionais, como contornar limites de tamanho de ficheiro, ofuscar conteúdo ou otimizar o armazenamento de dados de formas únicas.

A eficácia desta tática de evasão resulta dos diferentes comportamentos das diferentes ferramentas de análise de ZIP quando lidam com ficheiros concatenados:

- 7-Zip: Analisa apenas o primeiro arquivo ZIP, que pode ser benigno, potencialmente ignorando a carga maliciosa incorporada nos arquivos subsequentes.

- WinRAR: Processa e exibe apenas a última parte das estruturas ZIP.

- Explorador de ficheiros do Windows: Pode falhar ao abrir o ficheiro concatenado por completo. No entanto, se o arquivo for renomeado com uma extensão .RAR, ele poderá renderizar apenas o segundo arquivo ZIP, omitindo o primeiro.

Esta inconsistência no processamento de ficheiros ZIP concatenados permite aos atacantes iludir os mecanismos de deteção através da incorporação de cargas maliciosas em segmentos do arquivo a que certos analisadores ZIP não podem ou não foram concebidos para aceder.

Cenário 2 - Ficheiros de arquivo enganosos

MS Office como um arquivo

Quando a maioria das pessoas pensa em arquivos, pensa imediatamente em ficheiros ZIP, RAR ou talvez TAR. Embora estes sejam de facto formatos de arquivo comuns, representam apenas uma fração das possibilidades. Muitos formatos de ficheiros modernos utilizam estruturas de arquivo nas suas implementações subjacentes, muitas vezes de formas que não são imediatamente aparentes.

Por exemplo, os ficheiros do Microsoft Office 2007 (.docx, .xlsx, .pptx) utilizam estruturas de arquivo. Os atacantes exploram este facto criando ficheiros .pptx que parecem ser apresentações normais do PowerPoint, mas que são internamente arquivos ZIP (começando com a assinatura 50 4B 03 04). O atacante incorpora um payload malicioso disfarçado de ficheiro XML legítimo ou imagem incorporada no arquivo.

As ferramentas de segurança muitas vezes não detectam esta ameaça porque tratam o ficheiro como um .pptx com base na sua extensão e estrutura, em vez de analisarem o arquivo ZIP subjacente. Embora ferramentas como o WinRAR ou o 7-Zip possam revelar o conteúdo do ficheiro, os scanners automáticos concentram-se no tipo de ficheiro, ignorando o payload oculto.

Os atacantes podem ainda evitar a deteção alterando a estrutura interna do arquivo ZIP, como a utilização de nomes de ficheiros não padronizados ou a ocultação do payload em locais obscuros. Esta tática aproveita a flexibilidade do ZIP, permitindo-lhe definir tipos de ficheiros personalizados, como .pptx, mantendo a mesma assinatura.

DWF como um ficheiro ZIP

A estrutura do ficheiro ZIP é um formato amplamente utilizado que alguns tipos de ficheiros aproveitam para criar formatos únicos, incorporando parte do cabeçalho do ficheiro ZIP no seu design. Por exemplo, um ficheiro DWF padrão tem um cabeçalho (28 44 57 46 20 56 30 36 2e 30 30 30 29) seguido da assinatura do ficheiro ZIP [50 4B 03 04], combinando ambos numa única estrutura de ficheiro. As ferramentas de segurança, como o 7-Zip, extraem normalmente ficheiros ZIP reconhecendo o cabeçalho do ficheiro como [50 4B 03 04). No entanto, no caso de um ficheiro DWF, estas ferramentas tratam-no como um ficheiro não arquivado e não tentam extrair o seu conteúdo.

Os atacantes exploram este comportamento criando ficheiros maliciosos que começam com um cabeçalho não ZIP (como o cabeçalho DWF) seguido da assinatura ZIP e de um payload oculto. Quando um ficheiro deste tipo é aberto num visualizador DWF, o software processa-o como um documento legítimo, ignorando os dados ZIP anexados e deixando o payload inativo. No entanto, se o mesmo ficheiro for processado por uma ferramenta de extração de arquivos, a ferramenta reconhece a assinatura ZIP, extrai o payload e executa-o. Muitos scanners de segurança e ferramentas de extração não conseguem detetar estes arquivos disfarçados porque se baseiam no cabeçalho inicial do ficheiro para determinar o seu formato.

Esta técnica é altamente eficaz porque explora uma limitação inerente à forma como muitas ferramentas processam os cabeçalhos dos ficheiros. As ferramentas de segurança que não efectuam inspecções profundas ou não analisam para além do cabeçalho inicial podem permitir que o arquivo malicioso passe pelas defesas sem ser detectado.

Extrair e analisar arquivos recursivamente com a plataformaMetaDefender OPSWAT

Os ambientes empresariais modernos dependem de uma variedade de ferramentas - como software antivírus, firewalls e sistemas EDR (deteção e resposta de pontos finais) - para detetar e impedir que o malware comprometa a sua infraestrutura crítica. No entanto, estas medidas de proteção têm frequentemente pontos fracos que os agentes de ameaças exploram regularmente. Para identificar e combater com eficácia essas táticas evasivas, vamos examinar mais de perto como aPlataformaMetaDefender OPSWAT pode configurar de forma flexível seus principais mecanismos, incluindo Metascan™ Multiscanning, Archive Extraction e Deep CDR™ para proteger seus sistemas.

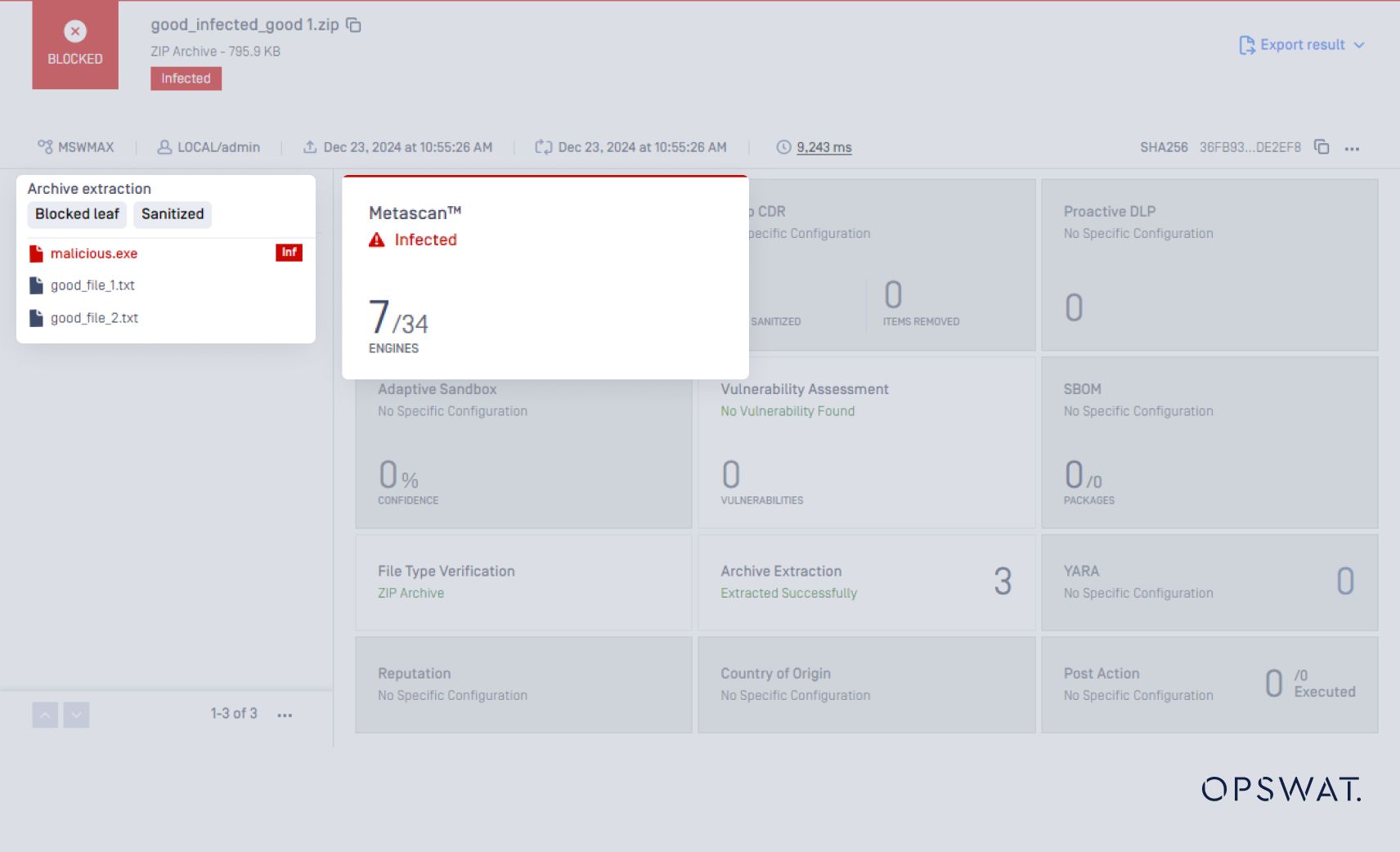

Detetar ameaças no cenário 1 com extração de arquivo padrão

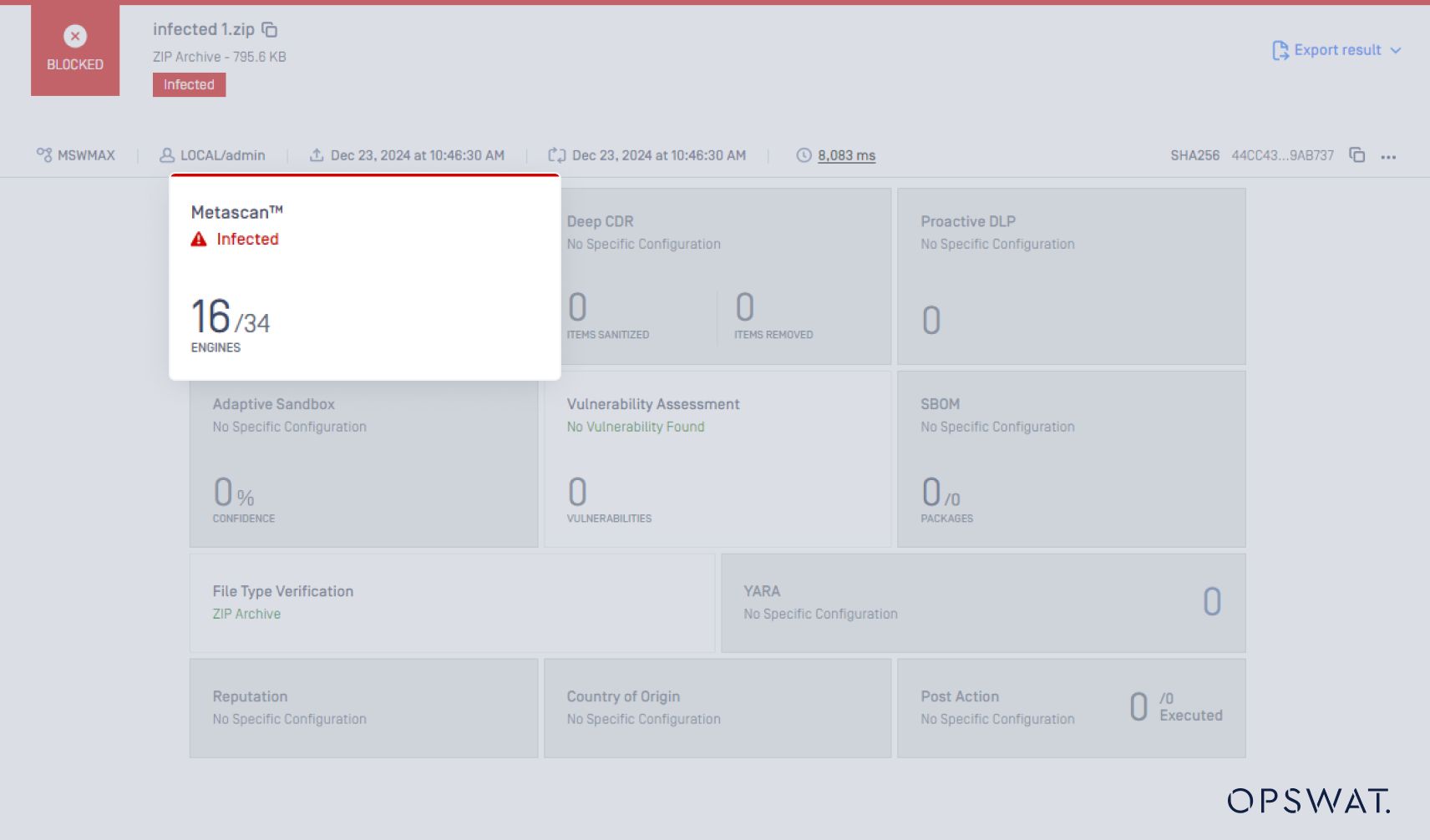

Para demonstrar a técnica de ataque de concatenação de ficheiros, começamos por enviar o ficheiro ZIP como um ficheiro normal e deixamos que os motores AV (antivírus) tratem da extração do ZIP e da análise do malware. Apenas 16 dos 34 motores AV são capazes de detetar o malware.

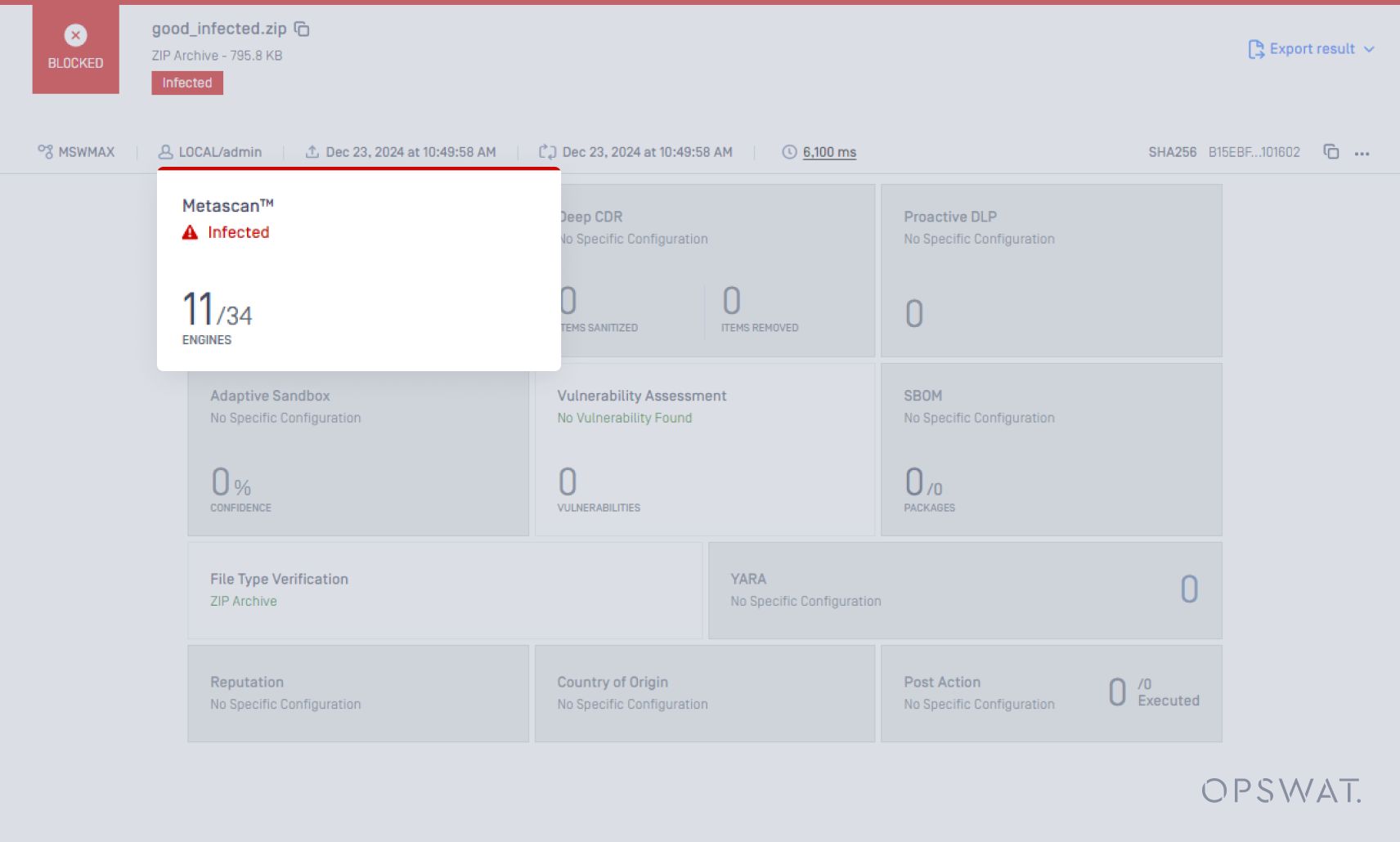

Em seguida, adicionamos uma camada de complexidade ao ficheiro de arquivo normal.

Apenas 11 dos 34 mecanismos AV detectam o malware. O Metascan lida com este caso de forma eficaz.

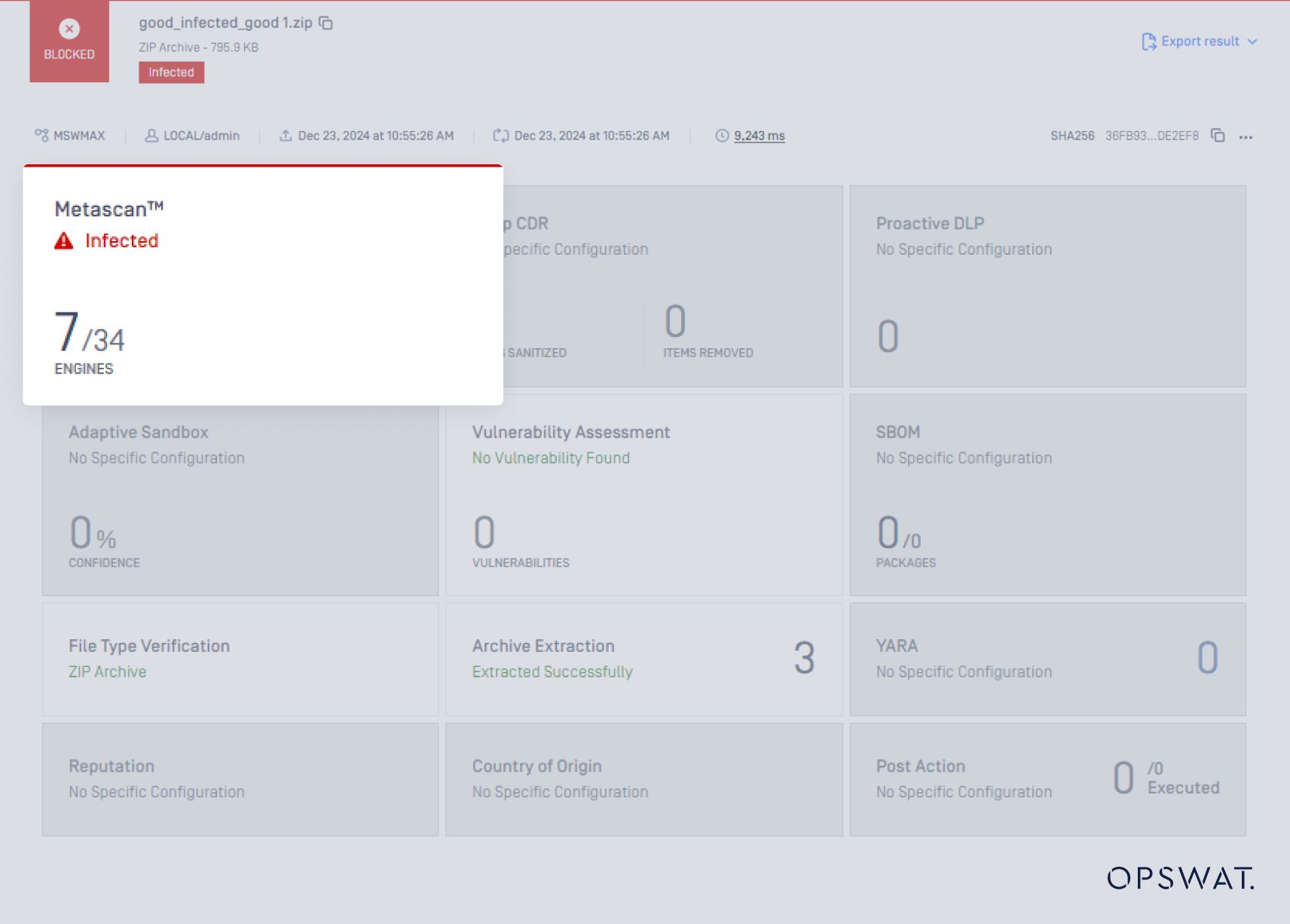

Por fim, adicionamos outra camada ao ficheiro ZIP normal.

Desta vez, apenas 7 dos 34 motores AV detectam o malware, e os quatro motores AV que o tinham detectado anteriormente não o fizeram.

Também o testámos utilizando uma ferramenta externa de extração de ficheiros. No entanto, a ferramenta apenas verifica a primeira e a última parte do ficheiro, não verificando a secção intermédia onde o ficheiro de malware está armazenado.

Detetar ameaças do cenário 1 com o motor de extração de arquivos OPSWAT

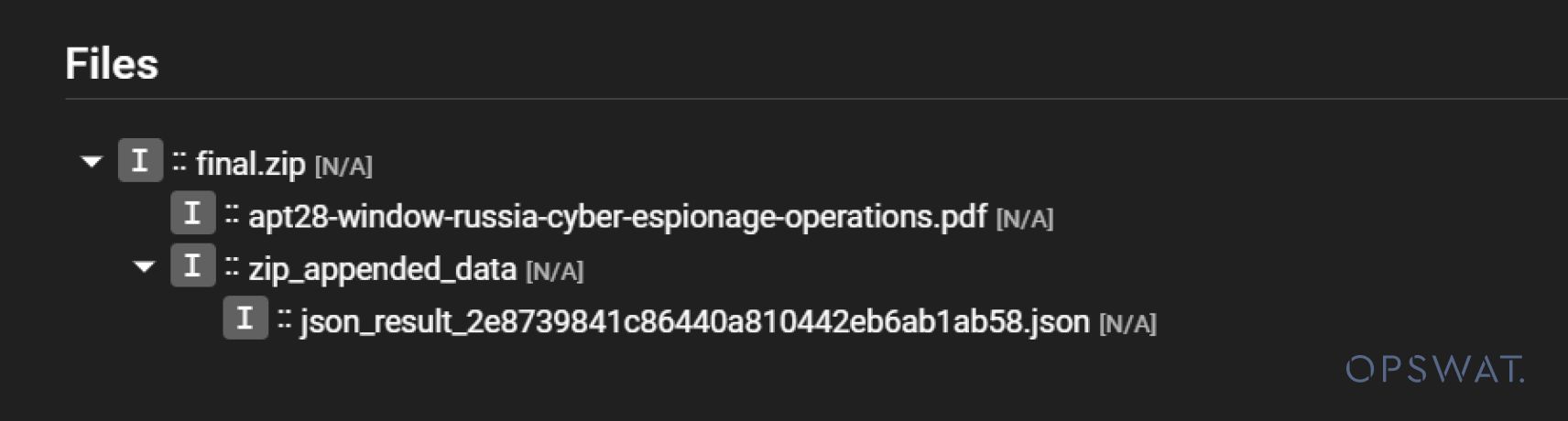

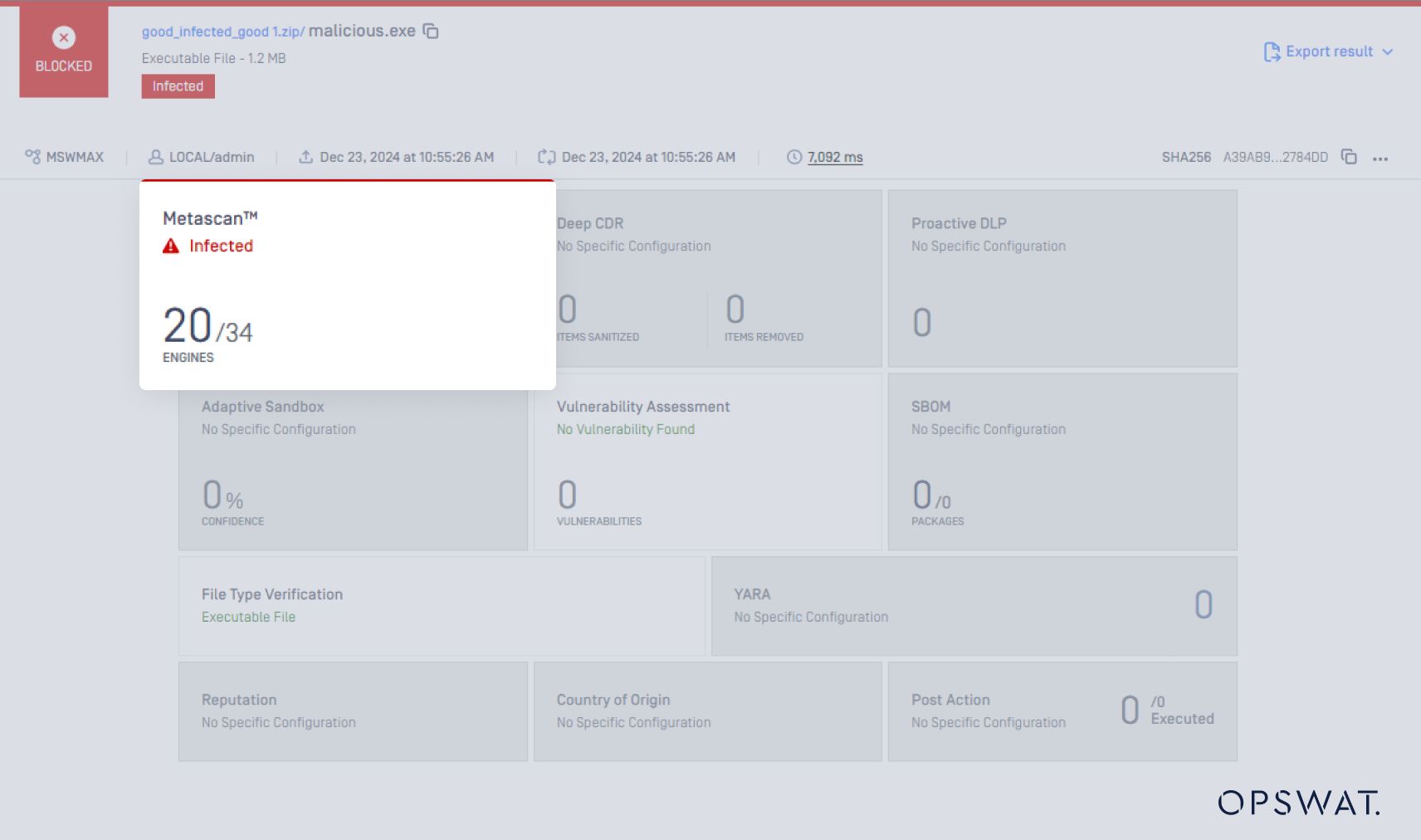

O Motor de Extração de Arquivo extrai totalmente o ficheiro ZIP, permitindo que os motores AV verifiquem os ficheiros aninhados.

O resultado da verificação destes ficheiros aninhados é apresentado abaixo:

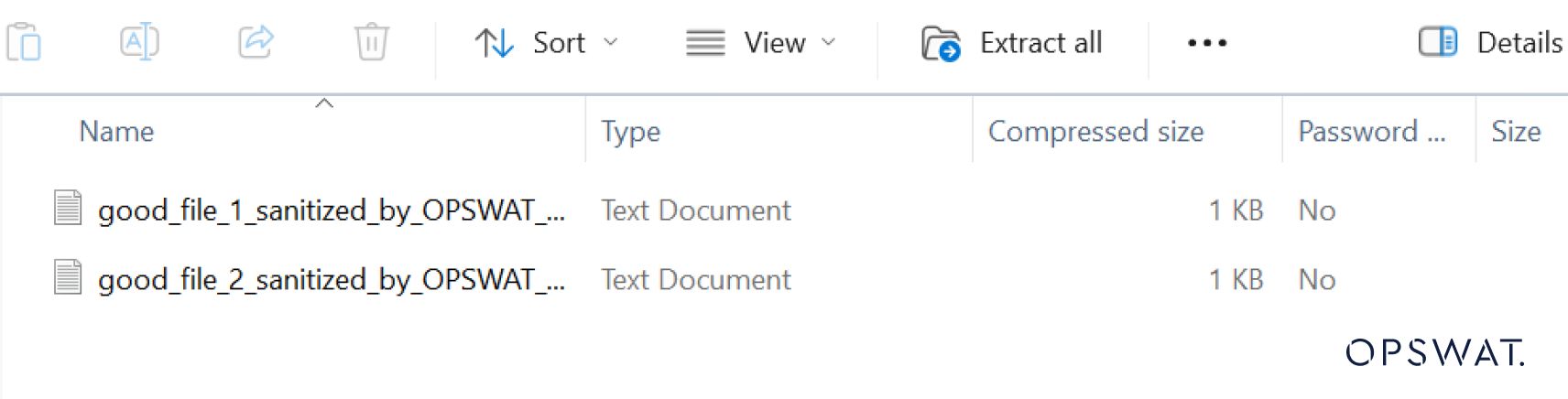

Além disso, quando Deep CDR está ativado, gera um novo ficheiro sem o conteúdo malicioso, como demonstrado abaixo:

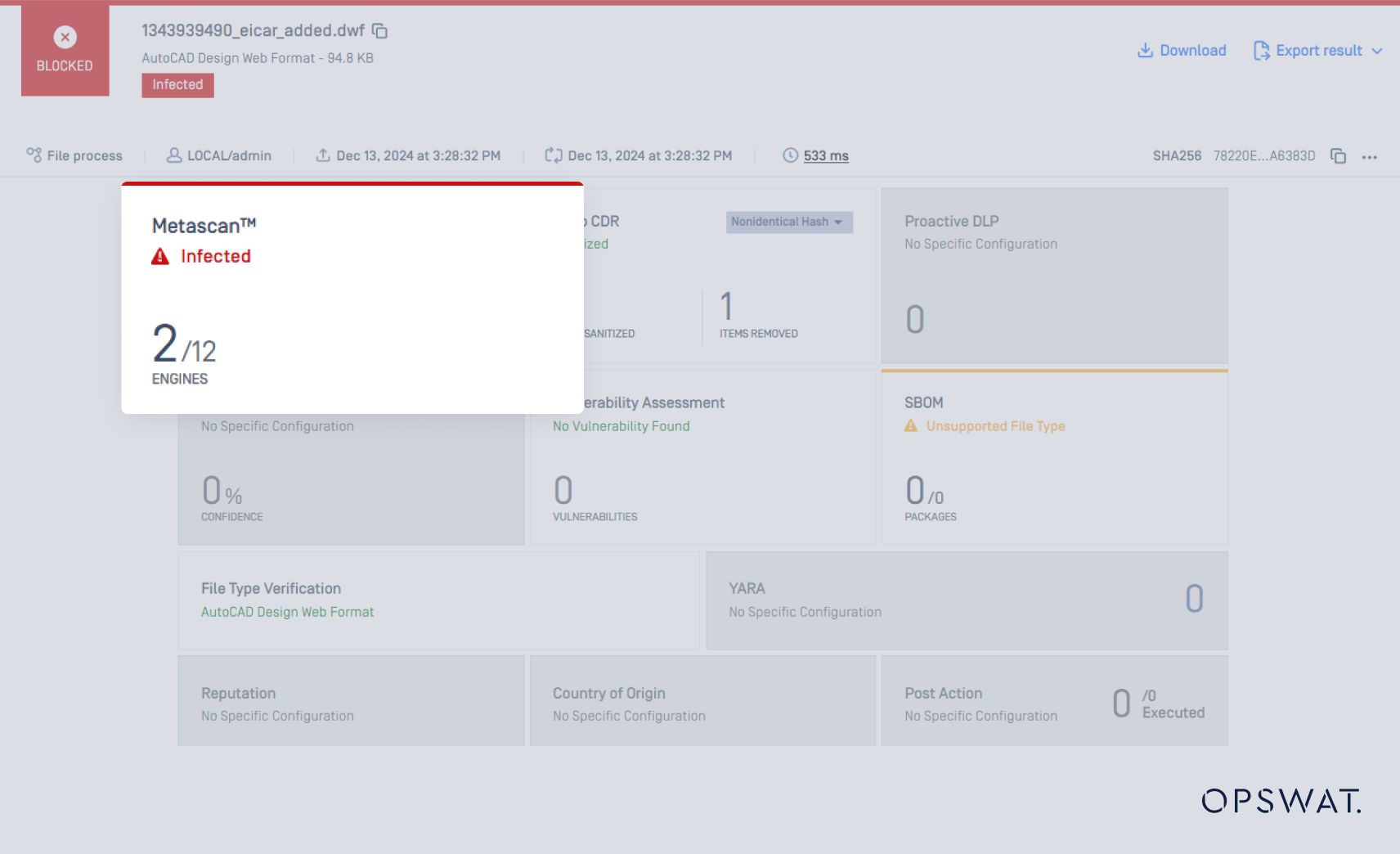

Detetar ameaças do Cenário 2 sem o mecanismo de extração de arquivos

Primeiro carregamos um ficheiro que utiliza as técnicas usadas no cenário 2 para o MetaDefender Core. O ficheiro é analisado com o Metascan em busca de potencial malware. Os resultados são os seguintes:

Apenas 2 dos 12 motores AV populares do Metascan conseguem detetar o malware. Isto significa que um número significativo de organizações pode estar vulnerável a ataques que exploram estas complexidades do formato de arquivo.

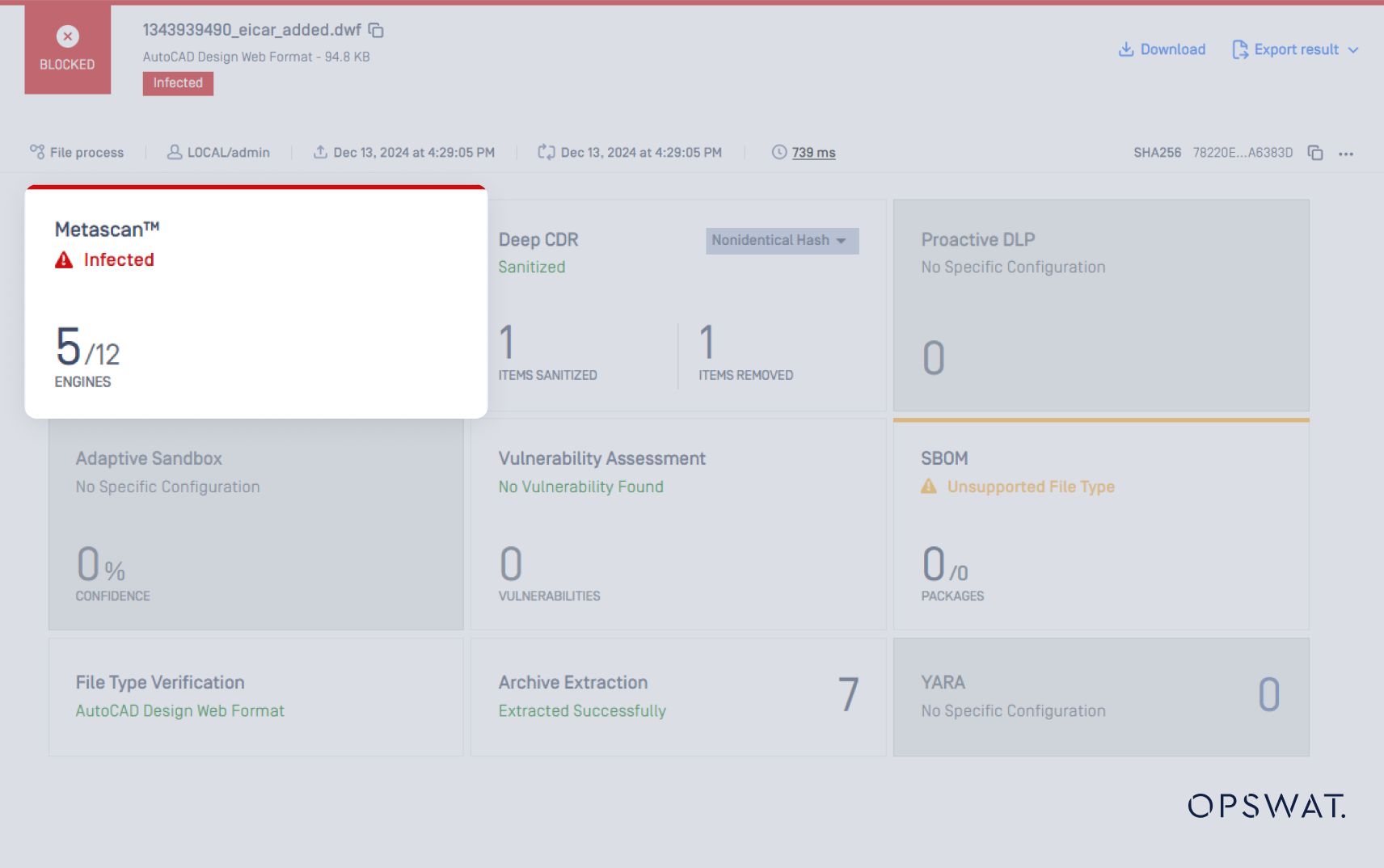

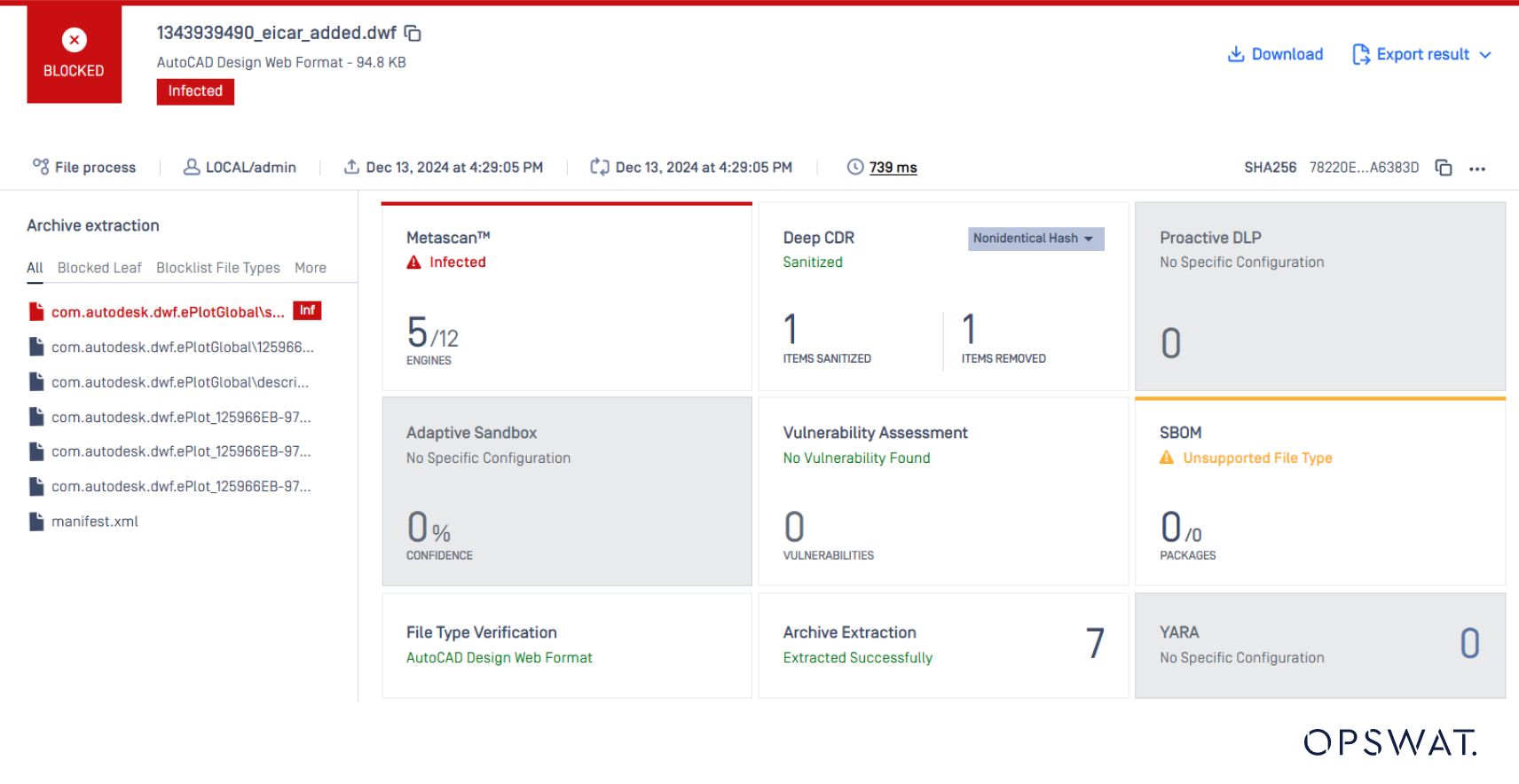

Deteção de ameaças do Cenário 2 utilizando o motor de extração de arquivos OPSWAT

5 de 12 motores AV populares detectam a ameaça dentro do ficheiro .dwf.

O motor de extração de arquivos extrai ainda mais o ficheiro e analisa os seus ficheiros ninho.

Todos os ficheiros aninhados extraídos são novamente analisados com o Metascan, onde 9 dos 12 motores AV detectam a ameaça.

Sobre a OPSWAT Core Technologies

Metascan™ Multiscanning

O Metascan Multiscanning é uma tecnologia avançada de deteção e prevenção de ameaças que aumenta as taxas de deteção, diminui os tempos de deteção de surtos e fornece resiliência para soluções anti-malware de um único fornecedor. Um único motor antivírus pode detetar 40%-80% do malware. OPSWAT Multiscanning permite-lhe analisar ficheiros com mais de 30 motores anti-malware no local e na nuvem para atingir taxas de deteção superiores a 99%.

Extração de arquivos

A deteção de ameaças em ficheiros comprimidos, tais como .ZIP ou .RAR, pode ser difícil devido ao seu grande tamanho e à capacidade de mascarar ameaças ocultas nos arquivos. MetaDefender oferece um processamento rápido de arquivos, permitindo que os administradores executem o tratamento de arquivos uma vez para cada tipo de arquivo, em vez de exigir que cada mecanismo anti-malware individual use seus próprios métodos de tratamento de arquivos. Além disso, os administradores podem personalizar a forma como a verificação de arquivos é efectuada para evitar ameaças como as bombas zip.

Deep CDR™

As soluções antivírus tradicionais não detectam ameaças desconhecidas. Deep CDR elimina-as completamente. Cada arquivo é desarmado e regenerado, garantindo que apenas conteúdo seguro, limpo e utilizável chegue aos seus sistemas. Ao focar na prevenção em vez de apenas na deteção, Deep CDR aprimora as defesas antimalware, protegendo as organizações contra ataques baseados em arquivos, incluindo ameaças direcionadas. Ele neutraliza objetos potencialmente prejudiciais em arquivos que atravessam o tráfego de rede, e-mail, uploads, downloads e mídia portátil antes que eles cheguem à sua rede.

Detetar ameaças evasivas com a extração de arquivos OPSWAT

Os agentes de ameaças são cada vez mais ágeis nos seus métodos para se infiltrarem nos sistemas e exfiltrarem informações sensíveis. Ao utilizar as ferramentas certas para detetar e mitigar as violações, as organizações podem impedir que esses adversários obtenham acesso a dados críticos e se movam lateralmente dentro da rede. Ao utilizar o poderoso mecanismo de extração de arquivos no MetaDefender Core, pode reforçar as suas defesas contra malware incorporado que pode escapar às ferramentas de extração de mecanismos AV individuais.

Recursos

- Visite o sítio Web do OPSWAT

- Leia os tópicos mais importantes do nosso blogue técnico:

Deep CDR sanitiza ameaças ocultas num ficheiro de arquivo

05 Sinais de comportamento malicioso e ameaças incorporadas em PDFs

Como é que os ataques emergentes de malware baseados em imagens ameaçam as defesas das empresas

Como é que a codificação Base64 abre a porta ao malware