No início de fevereiro, a Cybersecurity and Infrastructure Security Agency (CISA), a National Security Agency (NSA), o Federal Bureau of Investigations (FBI) e outras organizações publicaram um aviso sobre o risco urgente apresentado pela República Popular da China (RPC). Na altura, alertaram especificamente as organizações de infra-estruturas críticas para os ciber-actores patrocinados pelo Estado, chamando o Volt Typhoon pelo nome, que se estão a posicionar para levar a cabo ciberataques perturbadores ou destrutivos contra as infra-estruturas críticas dos EUA.

De acordo com o aviso de fevereiro, o Volt Typhoon (também conhecido como Vanguard Panda, BRONZE SILHOUETTE, Dev-0391, UNC3236, Voltzite e Insidious Taurus) já comprometeu os ambientes IT de organizações de infra-estruturas críticas nos sectores das comunicações, energia, sistemas de transporte e sistemas de água e águas residuais nos Estados Unidos e nos seus territórios, pré-posicionados para permitir o movimento lateral para os activos de tecnologia operacional (OT) para interromper funções. Em março, os aliados dos Cinco Olhos emitiram outro alerta e orientações sobre a forma como as agências de infra-estruturas críticas se podem defender contra estas ameaças, exortando os líderes a reconhecerem o risco cibernético como um risco comercial essencial e fundamental para a segurança nacional. Mais recentemente, um senador dos EUA alertou para a ameaça representada pelo Volt Typhoon numa carta enviada à CISA.

Volt Typhoon joga o jogo longo

Ao contrário de alguns agentes maliciosos, o Volt Typhoon não utiliza malware para obter e manter o acesso às redes. Em vez disso, confia em contas válidas e utiliza uma forte segurança operacional para não ser descoberto durante longos períodos de tempo - em alguns casos, cinco anos ou mais. Ao utilizar as funções integradas de um sistema, este grupo de ameaças tira partido das técnicas "living off the land" (LOTL), incluindo a utilização de ferramentas e processos nativos em sistemas em vários ambientes IT . Isto ajuda-os a evitar a deteção, aproveitando a pesquisa aprofundada sobre a organização e o ambiente alvo para adaptar as suas tácticas, técnicas e procedimentos em conformidade. O Volt Typhoon também dedica recursos contínuos para manter a persistência e aumentar a compreensão do ambiente alvo ao longo do tempo, muito além do comprometimento inicial.

Muitas organizações não têm a capacidade de detetar e identificar actividades maliciosas, o que dificulta a diferenciação entre comportamentos legítimos e maliciosos. Para se protegerem contra as técnicas LOTL, as organizações devem adotar uma abordagem abrangente e multifacetada à cibersegurança. A orientação conjunta fornecida pela CISA oferece amplas práticas recomendadas de deteção e proteção que podem ajudar as organizações a se posicionarem para serem mais eficazes na deteção e atenuação dessas técnicas. Os sectores de infra-estruturas críticas devem aplicar estas melhores práticas, colocando uma tónica adicional na melhoria da segurança da cadeia de abastecimento.

Secure a Supply Chain

Cada vez mais, as organizações estão a enfrentar ataques sofisticados na cadeia de abastecimento. De acordo com um relatório da Agência da União Europeia para a Segurança das Redes e da Informação (ENISA), o "Comprometimento das Dependências de Software Supply Chain de Fornecimento " continua a ser a maior ameaça, devido, sem dúvida, à integração de fornecedores e parceiros terceiros na cadeia de fornecimento. As infra-estruturas críticas estão longe de ser imunes a esta tendência, abrindo potenciais caminhos para que actores patrocinados pelo Estado, como o Volt Typhoon, obtenham e mantenham um acesso que pode colocar em risco organizações e indivíduos. Para contrariar estas ameaças, as organizações devem proteger as cadeias de fornecimento de software e hardware e adotar princípios de segurança desde a conceção.

Software Supply Chain

Não é segredo que existem vulnerabilidades na cadeia de fornecimento de software, incluindo a inserção de código malicioso e a utilização de componentes vulneráveis de terceiros. O código malicioso pode permitir o acesso não autorizado, levar a violações de dados e, por vezes, até resultar em aquisições completas do sistema. Os programadores Software utilizam frequentemente componentes de terceiros, incluindo software de código aberto, para acelerar o desenvolvimento e acrescentar novas funcionalidades. Infelizmente, estes componentes podem conter vulnerabilidades conhecidas, vulnerabilidades recentemente descobertas, ou mesmo ter vulnerabilidades introduzidas na base de código por um ator malicioso.

Como exemplo recente, foi noticiado que o Python Package Index (PyPI) - a fonte de referência para aplicações e bibliotecas de código escritas em linguagem de programação Python - foi atacado por utilizadores que provavelmente utilizaram meios automatizados para carregar pacotes maliciosos, explorando os erros de digitação dos utilizadores. Utilizaram uma técnica chamada typosquatting, criando nomes de pacotes semelhantes aos mais populares para infetar os dispositivos dos utilizadores após a instalação. Este facto mostra a necessidade crítica de verificar as dependências e vulnerabilidades das bibliotecas de código-fonte e de abordar as ameaças de malware no meio da rápida integração de tecnologias de IA sem medidas de segurança adequadas.

Da mesma forma, à medida que as organizações adoptam a contentorização e utilizam repositórios para gerir o código-fonte e as imagens de contentores, os agentes maliciosos têm acesso a uma superfície de ataque alargada. Se o malware se infiltra no código e nos repositórios de contentores, pode propagar-se pela pilha de aplicações de software e causar danos generalizados. As vulnerabilidades numa única imagem podem afetar várias aplicações e organizações.

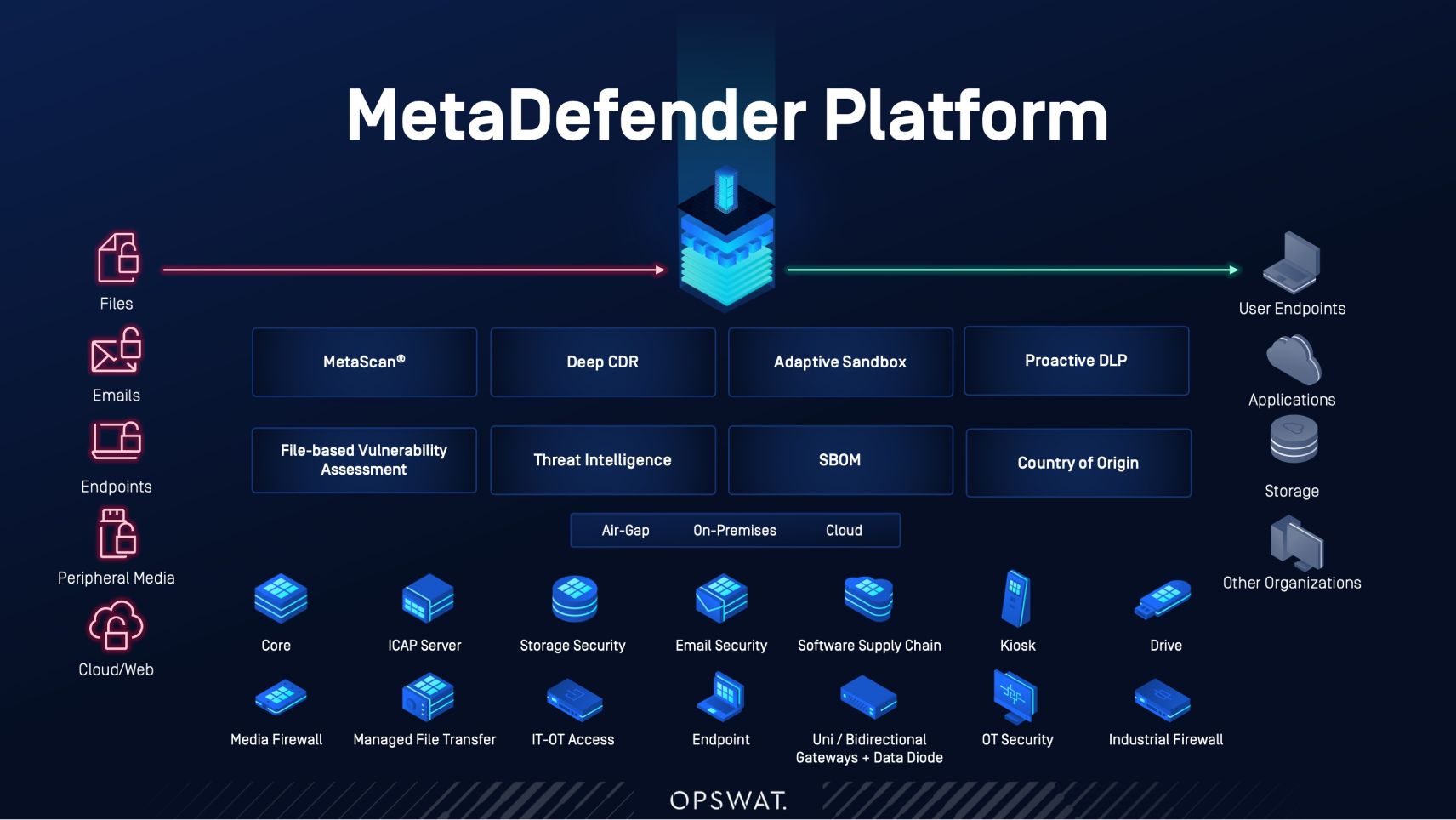

Para enfrentar estes desafios, as organizações devem adotar processos rigorosos de revisão de código, incluindo a utilização de uma lista de materiais de software (SBOM) que forneça um registo formal de todos os componentes utilizados na construção de software. Essa capacidade é fundamental quando uma nova vulnerabilidade crítica é divulgada, pois permite que as organizações verifiquem rapidamente se o seu código usa esse software, onde ele existe, se representa um risco e, se for o caso, corrigi-lo. Um SBOM ajuda a identificar componentes de software vulneráveis tanto em software de código aberto como em código fonte e contentores, reduzindo a exposição ao risco. Esta visibilidade também ajuda a garantir e a demonstrar a conformidade com as normas legais e regulamentares, facilitando uma resposta rápida a ameaças emergentes.

Hardware Supply Chain

A segurança da cadeia de abastecimento de hardware é tão crítica como a segurança dos componentes de software, devido às interdependências entre hardware e software. Hardware também pode introduzir vulnerabilidades, particularmente através de activos cibernéticos transitórios, incluindo dispositivos mobile , suportes amovíveis e equipamento de rede temporário. Os activos transitórios entram frequentemente num ambiente fora do radar das medidas de segurança tradicionais. E como são fáceis de mover e modificar, estes activos são susceptíveis de utilização indevida e adulteração, tornando-se canais para malware ou acesso não autorizado a redes sensíveis.

Para lidar com este risco, as organizações devem garantir que estão a analisar e a proteger esses activos antes de os ligarem a qualquer hardware em ambientes de infra-estruturas críticas, incluindo a identificação do país de origem. Isto permite às organizações identificar os activos que contêm malware, bloquear o acesso não autorizado aos dados com base na origem, identificar localizações e fornecedores restritos e garantir a conformidade regulamentar entre regiões. Garantir que o hardware utilizado é proveniente de fontes seguras e de boa reputação reduz o risco de vulnerabilidades incorporadas que podem ser exploradas posteriormente.

À medida que os ambientes IT e OT se tornam cada vez mais interligados, a visibilidade dos activos ligados é vital para melhorar a segurança e limitar as capacidades dos agentes maliciosos, incluindo o Volt Typhoon. Conhecer o país de origem, bem como as versões de firmware e software dos dispositivos, permite que as organizações avaliem as vulnerabilidades de forma mais abrangente e respondam às ameaças com maior agilidade. As actualizações de firmware e software corrigem frequentemente falhas de segurança, o que realça a necessidade de conhecer os históricos das versões para manter a higiene da segurança. Esta informação também pode ajudar a cumprir diferentes normas e enquadramentos regulamentares, uma vez que os governos exigem cada vez mais melhorias na cadeia de fornecimento de tecnologia.

Secure-Princípios de conceção

A adoção de princípios de segurança desde a conceção é hoje fundamental para combater ameaças sofisticadas como o Volt Typhoon e minimizar o risco para as infra-estruturas críticas. A abordagem de segurança desde a conceção significa que os produtos tecnológicos são criados para proteger contra ciber-actores maliciosos que conseguem aceder a dispositivos, dados e infra-estruturas ligadas. De acordo com a CISA, "as agências autoras recomendam que os fabricantes de software incorporem princípios e tácticas de segurança desde a conceção e por defeito nas suas práticas de desenvolvimento de software para reforçar a postura de segurança dos seus clientes".

O Volt Typhoon e outros actores semelhantes estão a adotar TTPs cada vez mais sofisticadas, explorando vulnerabilidades que poderiam ter sido atenuadas na fase de conceção do ciclo de vida de desenvolvimento de software (SDLC). Ao incorporar a segurança nas arquitecturas tecnológicas e nos processos de desenvolvimento, os princípios de segurança desde a conceção permitem às organizações construir sistemas que são inerentemente mais resistentes à intrusão, manipulação e exploração.

Proteger as infra-estruturas críticas

Embora o Volt Typhoon represente uma ameaça significativa no momento, seria tolice acreditar que esse grupo é o único capaz do nível de infiltração contra o qual a CISA e outros estão alertando com tanta urgência. As organizações de infra-estruturas críticas devem posicionar-se para detetar tais intrusões e reforçar os seus ambientes contra ameaças semelhantes. Proteger a cadeia de fornecimento é um passo vital para melhorar a segurança, particularmente através da compreensão das complexidades da cadeia de fornecimento de software, analisando o SBOM completo e sendo capaz de responder rapidamente às vulnerabilidades emergentes. Da mesma forma, proteger a cadeia de fornecimento de hardware, garantindo a visibilidade dos activos ligados, permite às organizações bloquear o acesso não autorizado. Uma estratégia de segurança abrangente baseada nos princípios de segurança desde a conceção é essencial e deve tirar partido de tecnologias de confiança zero, como a desativação e reconstrução de conteúdos, avaliações de vulnerabilidades, prevenção da perda de dados, multiscanning e muito mais.

Ao neutralizar proactivamente o malware e impedir potenciais violações, esta abordagem reduz significativamente a ameaça de roubo de credenciais e outras actividades maliciosas. Além disso, a priorização da segurança de software e hardware garante a resiliência inerente contra ameaças cibernéticas. Proteger a cadeia de fornecimento é um passo vital que as organizações devem dar para garantir a segurança e a proteção da infraestrutura crítica.

Saiba como o OPSWAT pode ajudar a proteger contra as ameaças do Volt Typhoon.