As organizações de todas as dimensões armazenam informações sensíveis - desde registos financeiros a propriedade intelectual - e a proteção destes tipos de dados é crucial. Infelizmente, as ciberameaças estão em constante evolução e manter-se à frente da curva exige vigilância e medidas proactivas.

Aqui estão alguns dos riscos de segurança de armazenamento de dados mais comuns e pontos cegos que potencialmente colocam as organizações em perigo, desde a interrupção dos negócios até danos financeiros e à reputação. Além disso, recomendamos as soluções equivalentes que as organizações podem incorporar à sua estratégia de segurança cibernética para 2024 para mitigar esses riscos:

1. Malware

O malware representa uma ameaça significativa para a segurança dos dados armazenados tanto em ambientes locais como na nuvem. Embora os métodos de ataque possam ser diferentes entre os dois, as consequências de um evento de violação de dados podem ser igualmente devastadoras.

São detectadas diariamente cerca de 450 000 novas instâncias de malware, o que constitui um aviso importante para que todas as empresas melhorem a sua preparação para as ameaças emergentes. Os ficheiros no armazenamento são frequentemente explorados pelos atacantes para distribuir malware encoberto. Isto permite que os atacantes se desloquem lateralmente dentro da infraestrutura de armazenamento, colocando em risco os activos digitais e os dados sensíveis das organizações.

Soluções

Multiscanning

Um único mecanismo antivírus pode detetar de 4% a 76% do malware, facilitando que arquivos maliciosos passem despercebidos. OPSWAT Multiscanning integra o poder de mais de 30 mecanismos antimalware no local e na nuvem, aumentando as taxas de deteção para quase 100%.

Sanitização de ficheiros

Não confie em nenhum ficheiro. Deep CDR O Content Disarm and Reconstruction (Desarmamento e Reconstrução de Conteúdos) higieniza mais de 150 tipos de ficheiros e higieniza recursivamente arquivos aninhados de vários níveis, ajudando as organizações a evitar ataques de dia zero.

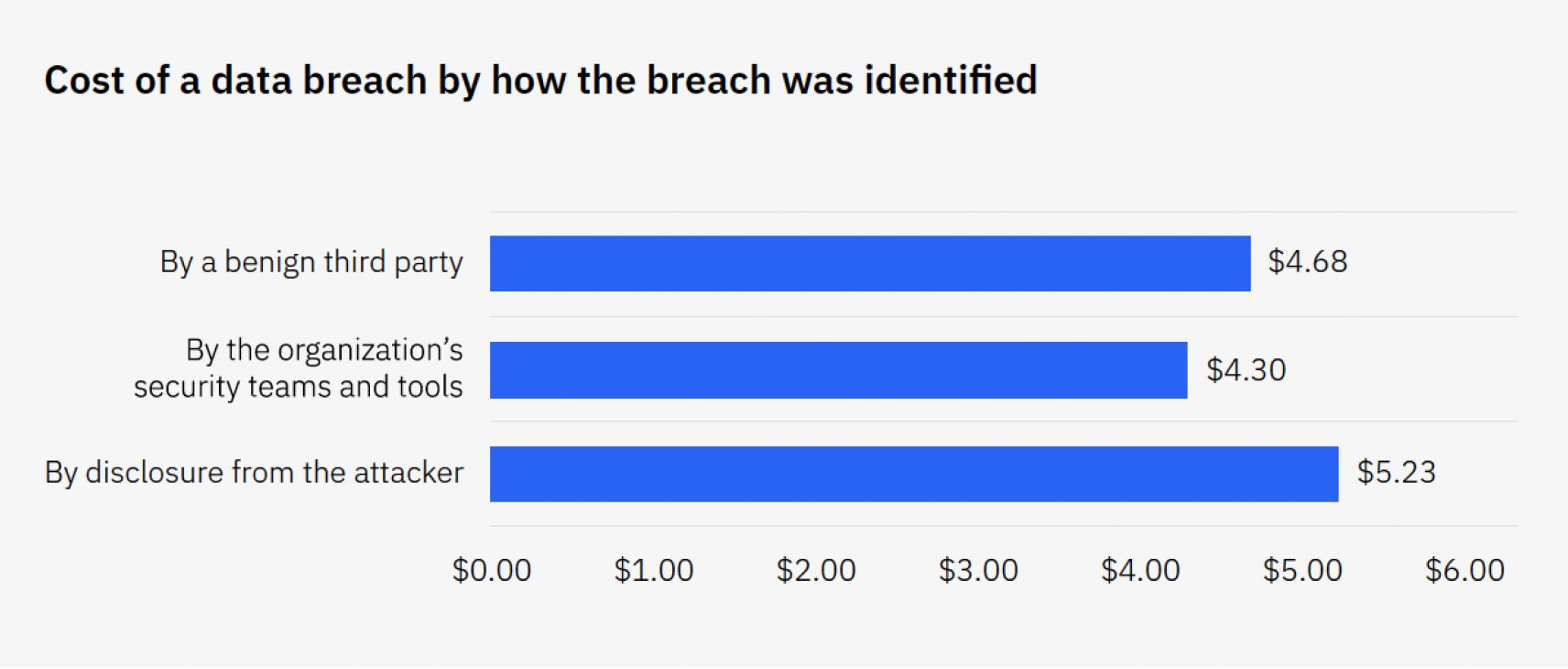

2. Violações de dados

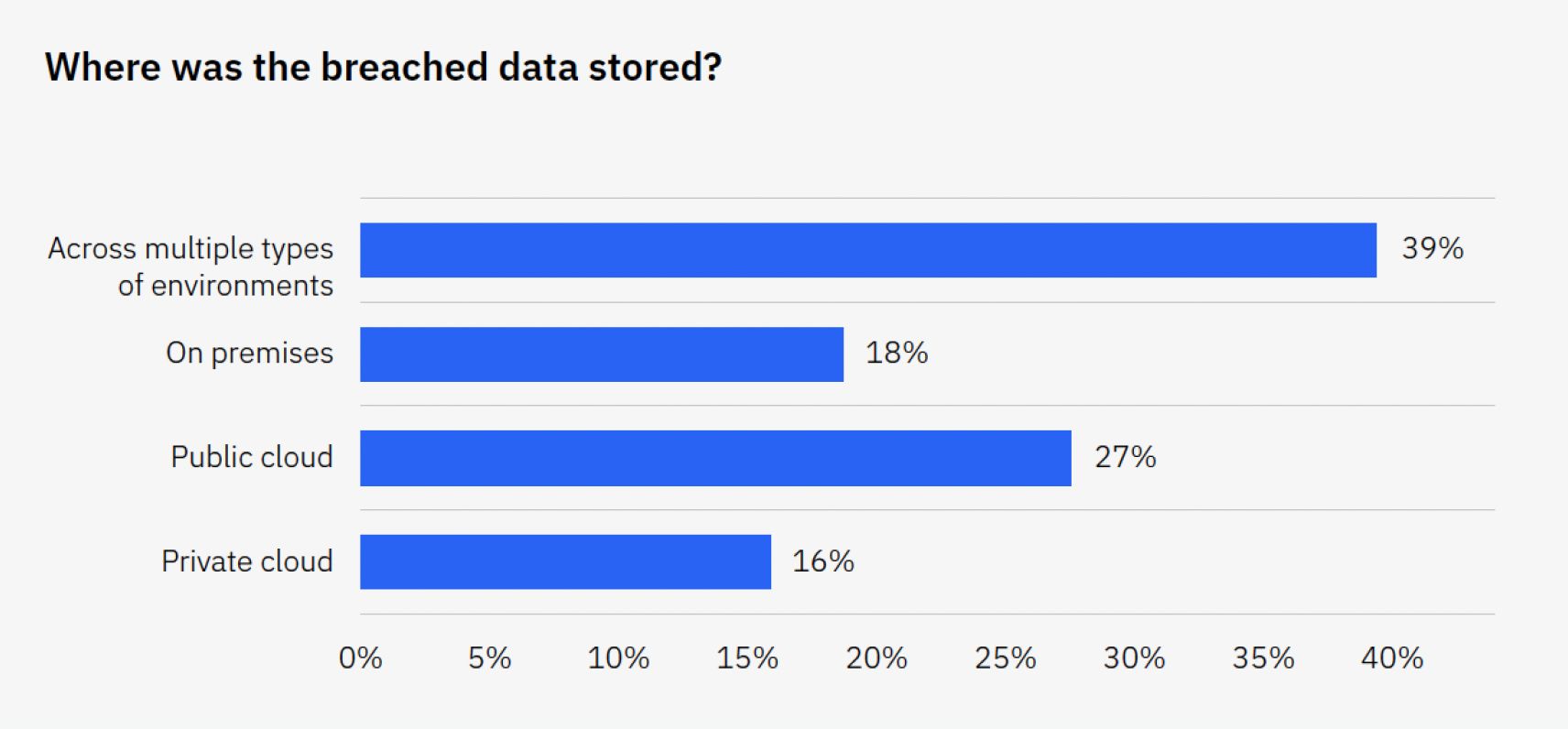

O risco de uma organização sofrer uma violação de dados é diretamente afetado pelo tipo de armazenamento utilizado. Os fornecedores de armazenamento Cloud têm, normalmente, medidas de segurança robustas, mas não são infalíveis. Os sistemas de armazenamento de dados no local também podem ser seguros, mas podem ser mais vulneráveis se não forem corretamente geridos.

As organizações estão a adotar cada vez mais uma abordagem de armazenamento em vários ambientes, distribuindo os dados pela infraestrutura no local, nuvens públicas e nuvens privadas. Esta estratégia híbrida oferece escalabilidade, redundância e rentabilidade, mas acarreta um risco acrescido de violações de dados devido à natureza dispersa da informação.

O custo das violações de dados em vários ambientes atingiu 4,75 milhões de dólares, excedendo o custo médio de uma violação de dados de 4,45 milhões de dólares por uma margem de 6,5%.

Soluções

Prevenção de perda de dados (DLP)

A tecnologia de prevenção de perda de dados (DLP) detecta e bloqueia dados sensíveis, fora da política e confidenciais em ficheiros que saem ou entram nos sistemas da organização. Para passar ao nível seguinte, OPSWAT Proactive DLP redige automaticamente as informações sensíveis, quer sejam baseadas em texto ou imagem.

Cópia de segurança e recuperação

Manter cópias de segurança seguras e regulares para permitir uma recuperação rápida em caso de ataques imprevistos.

3. Configuração incorrecta e acesso não autorizado

Tal como afirma a Agência de Segurança Nacional (NSA), as configurações incorrectas da nuvem são a vulnerabilidade mais prevalecente na nuvem e podem ser exploradas por hackers para aceder a dados e serviços na nuvem. Os erros de configuração devidos a permissões incorretamente concedidas, configurações predefinidas inalteradas e definições de segurança mal geridas podem expor dados ou serviços sensíveis.

Soluções

4. APIs inseguras

Os piratas informáticos exploram os pontos fracos das API para obterem acesso não autorizado, adulterarem dados e implantarem código malicioso nas configurações da nuvem. Tanto os utilizadores finais, que acedem a serviços em nuvem através de APIs, como as empresas, que dependem de trocas de dados seguras, enfrentam estes riscos. Com a crescente utilização de APIs na programação, a segurança das APIs é crucial para mitigar vectores de ataque comuns, como a injeção de código e a exploração de vulnerabilidades em controlos de acesso e componentes desactualizados.

Soluções

5. Ameaças internas

Funcionários descontentes ou pessoas mal-intencionadas podem representar um risco de segurança significativo. Um relatório da Verizon 2023 sobre a investigação de violações de dados revelou que 99% das violações que envolviam a utilização indevida de privilégios foram efectuadas por pessoas com acesso interno.

Soluções

Gestão de Acesso Privilegiado (PAM)

Conceda apenas aos utilizadores, contas, sistemas e aplicações o acesso de que necessitam para desempenharem os seus trabalhos ou funções. Além disso, as empresas devem monitorizar a atividade dos utilizadores em busca de comportamentos invulgares para detetar potenciais ameaças internas.

6. Encriptação de dados insuficiente

A encriptação insuficiente de dados no armazenamento em nuvem ocorre quando as informações são inadequadamente protegidas durante o trânsito ou em repouso, deixando-as vulneráveis ao acesso não autorizado. A falta de encriptação apresenta riscos significativos, incluindo a entrada não autorizada, a interceção durante a transferência de dados, o comprometimento da confidencialidade, a manipulação de dados e a não conformidade com os regulamentos.

Soluções

Server-Encriptação lateral

Encriptar todos os dados sensíveis em repouso e em trânsito utilizando algoritmos de encriptação fortes como o AES-256.

Conclusão

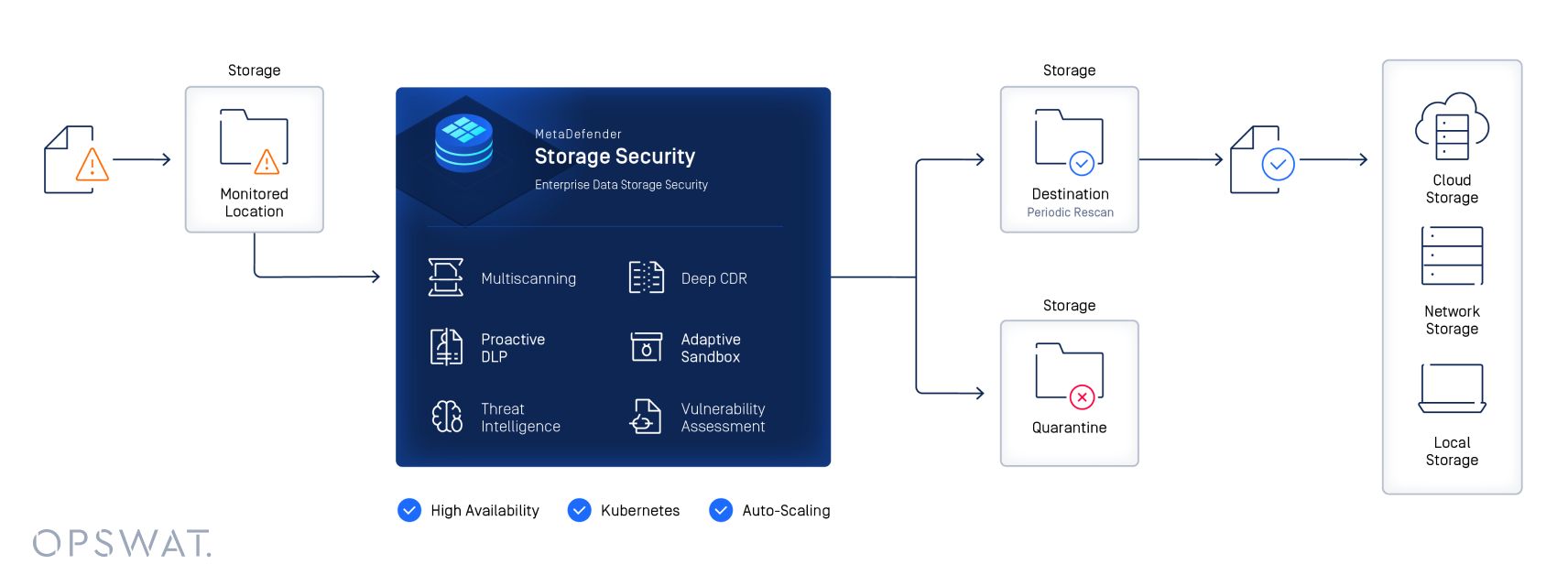

Navegar por estas soluções individuais pode ser complexo. OPSWAT MetaDefender Storage Security oferece uma plataforma unificada que simplifica a segurança dos dados através da integração perfeita com as principais soluções de armazenamento no local e na nuvem.

MetaDefender Storage Security melhora a postura de segurança da sua organização com uma estratégia de defesa de várias camadas, o que é essencial para se manter à frente das ameaças conhecidas e desconhecidas.

Saiba mais sobre como pode proteger o seu armazenamento de ficheiros com as tecnologias OPSWAT .