A exploração Cleo: Uma chamada de atenção para a segurança na transferência de ficheiros

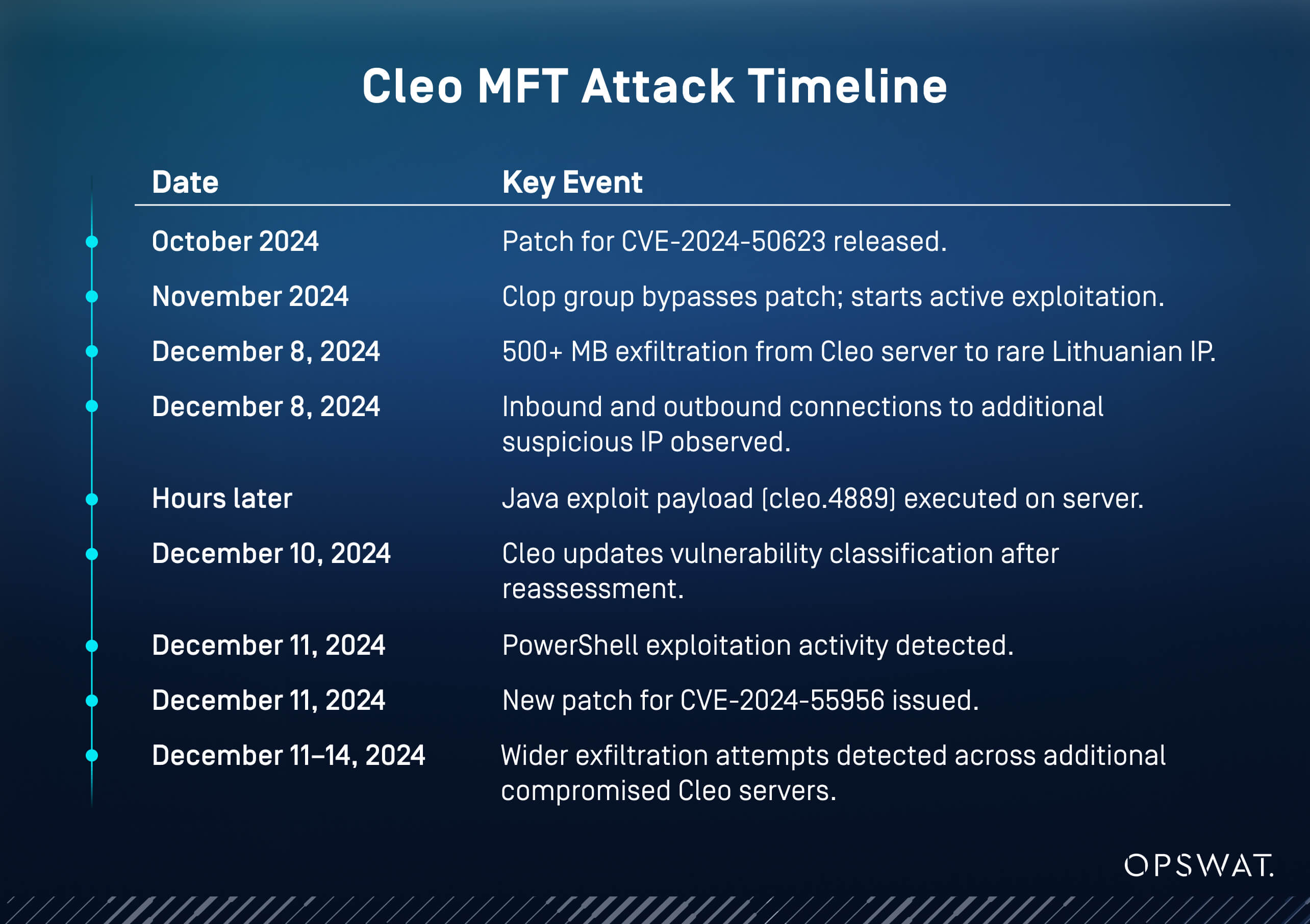

Em dezembro de 2024, os investigadores de segurança cibernética descobriram uma vulnerabilidade alarmante de execução remota de código (RCE) de dia zero nos produtos de transferência de ficheiros geridos pela Cleo, conforme relatado pela primeira vez pelo CSO Online.

Os atacantes exploraram ativamente esta falha, contornando até os patches recentemente emitidos. Apesar das actualizações de segurança iniciais da Cleo, os agentes de ameaças conseguiram continuar a comprometer sistemas actualizados, revelando fraquezas profundamente enraizadas no manuseamento básico de ficheiros, validação de entradas e resiliência da plataforma.

Este último incidente faz parte de uma tendência preocupante: as soluções de transferência de ficheiros geridas tornaram-se os principais alvos de ciberataques sofisticados. Estas plataformas, responsáveis pela transferência segura de ficheiros de dados altamente sensíveis através de canais de confiança, representam um ponto de entrada atrativo para os atacantes.

Uma violação num ambiente MFT (transferência gerida de ficheiros) pode desencadear resultados catastróficos, desde a fuga sistémica de dados e violações regulamentares até à perturbação operacional em sectores de infra-estruturas críticas, o que pode causar graves danos à reputação.

MFT Secure já não é opcional em ambientes de infra-estruturas críticas. As organizações devem ir além da aplicação reativa de patches e de soluções antivírus únicas. Em vez disso, as organizações devem adotar arquiteturas de segurança proativas, multicamadas e avançadas, projetadas especificamente para defender as operações MFT contra cenários de ameaças modernas.

Atualmente, já não se trata de boas práticas, mas sim de necessidades operacionais:

Criar resiliência

As organizações devem implementar medidas de segurança para recuperar rapidamente de violações ou interrupções, minimizando o impacto e o tempo de inatividade.

Manter a governação centralizada

O controlo central sobre as transferências de ficheiros, o acesso dos utilizadores e as pistas de auditoria é essencial para a visibilidade e a conformidade.

Aplicação de transferências baseadas em políticas e regras de segurança

As transferências de ficheiros devem seguir regras automatizadas e pré-definidas para evitar erros humanos e garantir a coerência.

Aplicação de medidas de prevenção de ameaças em vários níveis

Os motores antivírus únicos já não são uma opção segura; vários motores AV têm muito mais hipóteses de detetar e neutralizar as ciberameaças.

Por dentro da violação da Cleo: Como os atacantes exploraram os pontos fracos MFT

No final de 2024, os investigadores de segurança identificaram a exploração ativa de uma vulnerabilidade crítica de execução remota de código de dia zero nos produtos de transferência de ficheiros geridos pela Cleo. As soluções afectadas incluíam o Cleo LexiCom, o Cleo VLTrader e o Cleo Harmony, amplamente utilizados em ambientes empresariais.

O Cleo LexiCom é um cliente MFT baseado no ambiente de trabalho para ligação às principais redes de negociação. O Cleo VLTrader fornece capacidades MFT ao nível do servidor para empresas de média dimensão, enquanto o Cleo Harmony se destina a satisfazer as necessidades de integração e transferência segura de ficheiros das grandes empresas.

Mesmo após a emissão de um patch de segurança inicial em outubro de 2024, os atacantes continuaram a atacar com sucesso os sistemas Cleo, explorando fraquezas que não foram totalmente resolvidas, conforme relatado pela Darktrace em dezembro de 2024.

As equipas de segurança pediram às organizações para desligarem imediatamente os servidores afectados da Internet e implementarem medidas de mitigação temporárias enquanto aguardam uma correção mais completa.

Três elementos técnicos fundamentais do ataque incluíam:

- Exploração de uma vulnerabilidade de carregamento de ficheiros para obter gravações não autorizadas de ficheiros

- Colocar ficheiros maliciosos na pasta "Autorun", desencadeando a execução automática

- Aproveitamento da funcionalidade de execução automática para implementar uma cadeia de carga útil que envolve arquivos ZIP, ficheiros de configuração XML e comandos PowerShell maliciosos

As investigações de acompanhamento revelaram sinais de tácticas avançadas do atacante, como o reconhecimento do Active Diretory, a eliminação furtiva de ficheiros e a implementação de uma backdoor Java personalizada conhecida como Cleopatra.

Impactos imediatos observados:

- Execução remota de código em servidores vulneráveis

- Acesso não autorizado a dados comerciais e de clientes sensíveis

- Comprometimento total do sistema, permitindo o movimento lateral em ambientes de rede

Esta violação ilustrou como a incapacidade de eliminar totalmente as vulnerabilidades baseadas em ficheiros, apesar da aplicação contínua de correcções, pode resultar na exploração persistente de sistemas empresariais críticos.

Porque é que as plataformas MFT são agora alvos privilegiados de ciberataques

A violação da Cleo não é um incidente isolado. Ao longo dos últimos anos, os sistemas de transferência de ficheiros geridos tornaram-se os principais alvos de agentes de ameaças sofisticados. Os ficheiros sensíveis trocados através destas plataformas estão muitas vezes profundamente ligados a operações comerciais, dados de clientes ou informações regulamentadas, tornando a recompensa por um compromisso bem sucedido extremamente elevada.

Casos anteriores de grande visibilidade, como as violações MOVEit Transfer, Accellion File Transfer Appliance e Fortra GoAnywhere, mostram um padrão consistente: os agentes de ameaças estão a concentrar-se nas tecnologias de transferência de ficheiros como ponto de entrada estratégico nas redes empresariais.

O incidente com a Cleo reforça o facto de que mesmo as organizações com sistemas actualizados e corrigidos estão em risco se as soluções MFT não forem concebidas com princípios de segurança integrados e em várias camadas.

Porque é que as plataformas MFT são alvos tão valiosos:

- Os dados sensíveis em movimento incluem frequentemente credenciais, informações de identificação pessoal, registos financeiros e propriedade intelectual

- As relações de confiança com os intervenientes internos e externos ampliam o potencial impacto das violações

- A violação de um nó de transferência de ficheiros fiável pode fornecer pontos de entrada para uma exploração mais ampla da rede

Para se defender contra as ciberameaças, a segurança MFT deve passar de um modelo reativo para uma arquitetura resiliente e proactiva. A prevenção, a deteção e a resposta não devem ser tratadas como fases separadas. Em vez disso, devem ser integradas na conceção central da própria solução de transferência de ficheiros gerida.

As violações recentes, incluindo as que envolvem o software Cleo, reflectem um padrão mais amplo de atacantes que visam ferramentas de confiança. O incidente da Hertz expôs as identidades dos clientes e demonstrou os riscos das vulnerabilidades de transferência de ficheiros de terceiros. Ele mostra o que pode acontecer quando as organizações confiam em soluções externas sem uma segurança contínua e em camadas. Esta negligência pode deixar as organizações expostas a graves violações de dados e a riscos para a sua reputação.

Criando defesas resilientes para transferência de ficheiros com MetaDefender Managed File Transfer MFT)

O exploit Cleo realça a necessidade de soluções MFT que não dependam apenas da aplicação de patches, mas que sejam construídas desde o início com controlos de segurança de várias camadas. MetaDefender Managed File Transfer MFT) foi concebido para ambientes que privilegiam a segurança, onde o controlo de transferências baseado em políticas, a prevenção de ameaças em várias camadas, a governação centralizada e o isolamento rigoroso de zonas são essenciais.

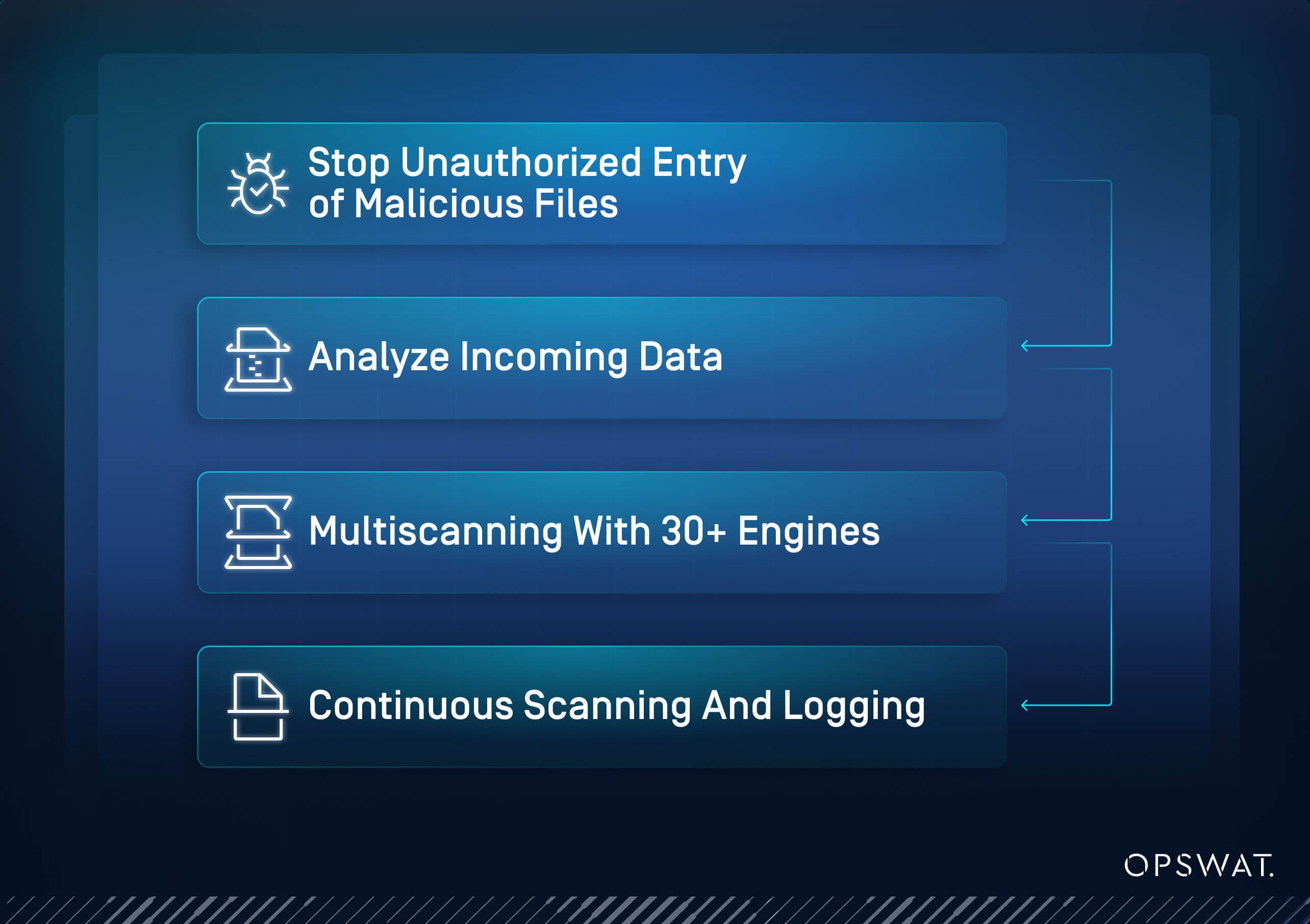

Várias funcionalidades do MetaDefender Managed File Transfer MFT) abordam diretamente as vulnerabilidades expostas na violação da Cleo:

1. Prevenir a exploração inicial

Garantir os primeiros pontos de contacto é fundamental. MetaDefender Managed File Transfer MFT) reforça os controlos de acesso para bloquear entradas não autorizadas antes que os invasores possam carregar ficheiros maliciosos ou ganhar espaço na rede.

- ControloSecure : restringe o acesso MetaDefender Managed File Transfer MFT) a redes internas confiáveis ou protegidas por VPN. Isso evita a exposição direta a invasores externos que tentam carregar cargas maliciosas.

- Autenticação Multifactor (MFA): Impõe uma camada adicional de verificação do utilizador. Mesmo que as credenciais sejam roubadas, os atacantes não podem obter facilmente acesso não autorizado.

- Controlos de acesso baseados em funções com aprovações do supervisor: Aplica permissões granulares a utilizadores e fluxos de trabalho. Mesmo os utilizadores autenticados têm de receber aprovação do supervisor para acções críticas de carregamento e transferência.

2. Deteção de falsificação de ficheiros e elementos ocultos

Bloquear ficheiros maliciosos na porta de entrada impede que os ataques avancem dentro do sistema. MetaDefender Managed File Transfer MFT) analisa minuciosamente os dados recebidos antes que qualquer conteúdo malicioso possa ser ativado.

- Pipeline de inspeção profunda de ficheiros: Identifica e bloqueia ficheiros disfarçados com extensões falsas. Os ficheiros ZIP ou XML maliciosos são detectados no ponto de carregamento.

- Deteção de país de origem: Rastreia os ficheiros recebidos por geolocalização. Os ficheiros provenientes de regiões restritas ou de alto risco podem ser automaticamente bloqueados.

- Extração de arquivos e digitalização de conteúdos: Descompacta totalmente os ficheiros comprimidos antes da transferência. Isto expõe malware oculto dentro de arquivos aninhados, tais como exploits PowerShell. Saiba mais sobre ficheiros arquivados e a ameaça que representam aqui.

3. Prevenção avançada de ameaças

É necessário ir além da verificação estática para se defender contra ameaças avançadas e desconhecidas. MetaDefender Managed File Transfer MFT) aplica verificação com vários motores e neutraliza os riscos ao nível do conteúdo.

- Metascan™ Multiscanning com mais de 30 motores: Analisa simultaneamente cada ficheiro com vários antivírus e motores de deteção de ameaças. Malware e ficheiros do tipo webshell são bloqueados antes da execução. Saiba mais sobre o Multiscanning aqui.

- Deep CDR™ (Desarme e Reconstrução de Conteúdo): Reconstrói os ficheiros removendo elementos activos ou executáveis. São fornecidas versões limpas e seguras dos ficheiros enquanto as ameaças ocultas são neutralizadas. Saiba como Deep CDR regenera arquivos aqui.

- File-Based Vulnerability Assessment: Analisa os arquivos em busca de vulnerabilidades conhecidas que poderiam ser exploradas posteriormente. Isso captura tipos de documentos armados antes do tempo de execução.

4. Resiliência e deteção precoce

A monitorização persistente e a deteção rápida garantem que quaisquer tentativas de violação sejam detetadas precocemente, minimizando o impacto. MetaDefender Managed File Transfer MFT) valida continuamente a integridade do sistema e regista todos os eventos críticos.

- Análise Adaptive de Ameaças e Sandboxing: Executa e analisa o comportamento dos ficheiros num ambiente controlado. As acções suspeitas, como a execução automática ou as ligações de saída não autorizadas, são assinaladas antecipadamente. Mais informações sobre esta análise baseada em IA aqui.

- Validação de soma de verificação: Monitoriza continuamente a integridade dos ficheiros do sistema e dos diretórios de aplicações. Os alertas são acionados se ocorrerem modificações não autorizadas.

Prevenção de surtos: O Metascan™ Multiscanning analisa continuamente os ficheiros armazenados utilizando a mais recente base de dados de informações sobre ameaças para detetar malware de dia zero e evitar surtos emergentes. - Registo de auditoria e integração SIEM: Regista toda a atividade dos ficheiros de forma abrangente. Permite o rastreamento rápido de violações, investigação forense e relatórios regulamentares.

Ao incorporar prevenção, detecção e resiliência em todas as camadas, MetaDefender Managed File Transfer MFT) poderia ter impedido a exploração do Cleo em várias etapas, antes mesmo que as cargas maliciosas fossem executadas.

MFT Secure já não é opcional

O incidente com a Cleo recorda-nos claramente que as plataformas de transferência de ficheiros geridas estão no centro do fluxo de dados das empresas e devem ser tratadas como parte do perímetro de segurança. Uma violação neste nível pode expor grandes volumes de dados sensíveis, interromper operações críticas e prejudicar a confiança em toda a cadeia de fornecimento.

As organizações não podem se dar ao luxo de ver a segurança MFT como uma reflexão tardia. Os dias de confiar apenas na aplicação de patches acabaram. Os agentes de ameaças estão agora a demonstrar a capacidade de explorar pequenas fraquezas no manuseamento de ficheiros, permissões de carregamento e processamento de conteúdos com um efeito devastador.

MetaDefender Managed File Transfer MFT) oferece arquitetura zero-trust, inspeção profunda de conteúdo e prevenção de ameaças em várias camadas que poderiam ter interrompido a exploração do Cleo em várias etapas.

Em resumo, MetaDefender Managed File Transfer MFT) teria:

- Bloqueou as tentativas iniciais de carregamento não autorizado

- Impediu a execução automática de cargas úteis maliciosas através de accionadores de execução automática

- Administradores alertados atempadamente através de monitorização e registo proactivos

Ao combinar controlo de transferência de ficheiros baseado em políticas, prevenção de ameaças em várias camadas, governança centralizada e isolamento rigoroso de zonas, MetaDefender Managed File Transfer MFT) estabelece um ambiente reforçado para a troca segura de ficheiros. Esse nível de resiliência não é mais opcional para empresas e fornecedores de infraestruturas críticas. É fundamental para proteger os dados organizacionais contra o cenário de ameaças em constante evolução.