Os investigadores de segurança demonstraram mais uma vez porque é que a Microsoft reconhece que "as macros inesperadas podem representar um risco de segurança significativo". Numa recente publicação no blogue, os investigadores de segurança explicam como os atacantes estão a utilizar macros para descarregar e executar o ZLoader, um Trojan bancário malicioso, sem qualquer código malicioso presente no ficheiro inicial.

A anatomia do ataque começa com um documento inócuo do Microsoft Word, que utiliza macros para descarregar um documento do Microsoft Excel. Isto cria subsequentemente uma nova macro no ficheiro XLS e actualiza uma política de registo para Desativar o Aviso de Macro do Excel. Consequentemente, o ficheiro Excel pode executar a sua macro maliciosa para descarregar o ZLoader sem qualquer aviso.

Como muitos outros ataques, o documento inicial do Microsoft Word é entregue como um e-mail de phishing. No entanto, esta cadeia de ataque em particular é nova porque é improvável que a macro inicial seja detectada por qualquer mecanismo anti-vírus ou anti-malware. É claro que muitas organizações desactivam as macros como política padrão, mas este documento inicial do Microsoft Word está formatado de uma forma que pede aos utilizadores para "Ativar Edição" e "Ativar Conteúdo".

Esta combinação de engenharia social e exploração técnica é o que torna este tipo de ataque tão eficaz.

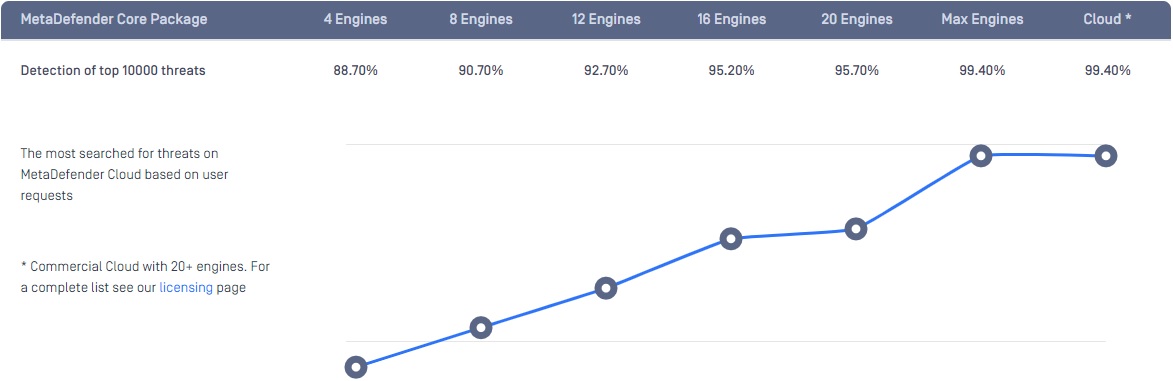

Mesmo num dia bom, os motores antivírus e antimalware têm dificuldade em acompanhar o volume de novas ameaças e são extremamente vulneráveis às ameaças de dia zero. A investigaçãoOPSWAT revela que são necessários mais de 30 motores antivírus e antimalware para atingir taxas de deteção superiores a 99%, pelo que as soluções de multiscanning podem reduzir significativamente os tempos de permanência do malware latente. Mesmo as sandboxes tradicionais podem ser contornadas à medida que o malware se torna cada vez mais sofisticado. As novas ameaças, como esta macro ZLoader, são notavelmente eficazes a evitar a deteção.

Não confiar no ficheiro

O modelo de segurança de confiança zero tornou-se um método cada vez mais popular para proteger utilizadores e dispositivos com a sua sabedoria de "não confiar em ninguém", mas esta mesma sabedoria raramente é alargada à segurança dos ficheiros. Já deve ser evidente, uma vez que os motores antivírus e anti-malware continuam a debater-se com as suas taxas de deteção, que as organizações também não devem "confiar em nenhum ficheiro".

Se uma organização assumir que todos os ficheiros são maliciosos, pode inspecionar e, em seguida, higienizar os seus dados com a tecnologia CDR (Content Disarm and Reconstruction).

Primeiro, o CDR decompõe todos os ficheiros em componentes discretos, onde todos os elementos são identificados. Normalmente, as macros de alto risco são removidas, eliminando assim qualquer conteúdo potencialmente malicioso. Em seguida, o CDR reconstrói o arquivo de forma rápida e segura a partir dos componentes higienizados, preservando os metadados e as características do arquivo. Além disso, os clientes têm a capacidade de permitir a listagem de macros específicas que desejam manter. Os arquivos reconstruídos, com a integridade de sua estrutura intacta, são entregues aos usuários finais sem perda de usabilidade. .

Deep CDR higieniza e reconstrói mais de 100 tipos de ficheiros comuns e verifica mais de 4.500 tipos de ficheiros. Em média, o Deep CDR é 30 vezes mais rápido do que a maioria das tecnologias de análise dinâmica e pode bloquear malware concebido para escapar aos ambientes de sandbox tradicionais. O Deep CDR também se integra com OPSWAT Multiscanningprevenção proactiva de perda de dados (DLP) e file-based vulnerability assessment tecnologias.

Não importa se as organizações verificam ficheiros maliciosos quando os atacantes podem evitar a deteção com macros. Não importa se a Microsoft avisa os utilizadores sobre o risco de segurança das macros quando os atacantes podem desativar esses avisos. Não importa se as organizações desactivam as macros quando os atacantes podem aproveitar a engenharia social para fazer com que os utilizadores voltem a ativar as macros.

O que realmente importa é adotar a mentalidade de "não confiar em nenhum ficheiro" e ter as políticas e os controlos em vigor para concretizar esta filosofia.

OPSWAT pode ajudar. Contacte um dos nossos especialistas em cibersegurança hoje mesmo para saber mais sobre como higienizar dados com Deep CDR.