Imagine uma sessão de manutenção remota de rotina numa estação de compressão de gás. Um empreiteiro inicia sessão através de VPN para atualizar o firmware e reconfigurar os parâmetros do circuito PID num painel de controlo do compressor. É uma tarefa bastante comum que garante o bom funcionamento da estação. Ele já o fez pelo menos uma dúzia de vezes antes.

Mas desta vez, algo está errado.

O empreiteiro não sabe, mas o seu portátil está infetado com malware. Uma vez ligado, a arquitetura de rede plana e a falta de protecções ao nível do protocolo abrem caminho para que os atacantes se movimentem pelo ambiente OT. Em minutos, eles desactivam os alarmes de segurança e acedem aos principais PLCs que controlam o fluxo de gás. À medida que a ameaça se agrava, a estação é forçada a ficar offline durante 36 horas, interrompendo as operações, accionando sistemas de emergência e equipas de resposta, e incorrendo em enormes perdas financeiras.

Esta é uma situação hipotética, mas reflecte o risco muito real de confiar nas VPNs tradicionais para o acesso remoto a sistemas OT e ciber-físicos críticos.

As VPNs foram criadas para TI, não para TO

As VPNs foram concebidas para ambientes de TI para permitir que utilizadores de confiança se liguem a recursos empresariais através da Internet. Funcionam através da criação de um túnel encriptado entre o utilizador e a rede interna. Embora isto pareça seguro, pressupõe que o utilizador é de confiança e que, uma vez dentro da rede, o seu acesso deve ser ilimitado ou, no máximo, controlado.

Este modelo de confiança é profundamente imperfeito no contexto da OT. Ao contrário dos sistemas de TI, os ambientes OT são extremamente sensíveis a perturbações, incluem frequentemente equipamento antigo com capacidades de segurança limitadas e funcionam normalmente 24 horas por dia, 7 dias por semana, para controlar processos físicos. A introdução de um acesso alargado e não gerido a estas redes, especialmente por parte de terceiros como empreiteiros ou fornecedores OEM, pode criar vulnerabilidades graves.

Quando as VPNs se tornam uma responsabilidade na OT

Aqui estão apenas algumas razões pelas quais as VPNs não são adequadas para ambientes OT:

- Acesso com privilégios excessivos

As VPNs fornecem muitas vezes acesso ao nível da rede, o que significa que quando um utilizador está ligado, pode mover-se lateralmente dentro da rede OT. Isto viola o princípio do menor privilégio. - Conexões persistentes

Os túneis VPN podem permanecer abertos por longos períodos, criando uma superfície de ataque constante. Se um atacante comprometer o ponto final ou as credenciais, pode manter o acesso sem ser detectado. - Falta de controlo de sessão

As VPNs não oferecem controlo granular sobre as acções dos utilizadores e não têm capacidades de monitorização quando os utilizadores estão dentro do túnel. Não há filtragem de protocolos, inspeção de comandos, gravação de sessões nem alertas. Se um agente malicioso ou um técnico negligente fizer uma alteração, muitas vezes não há maneira de saber até que o dano esteja feito. Não há visibilidade das actividades do utilizador no ambiente OT, nem suporte nativo para gravação de sessões ou pistas de auditoria. - Pontos finais inseguros

As VPNs estendem o perímetro da rede para o dispositivo remoto, que pode não ser seguro. Um portátil de um empreiteiro comprometido torna-se um ponto de entrada em sistemas críticos. - Sem integração nativa com protocolos OT

As VPNs tradicionais não compreendem nem gerem protocolos específicos OT. Isto limita a sua capacidade de aplicar filtragem ao nível do protocolo ou restrições de comando. Além disso, as VPNs não fazem nada para proteger ou isolar protocolos industriais inerentemente inseguros como Modbus, DNP3 ou BACnet. Estes protocolos não têm encriptação ou autenticação incorporadas e podem ser facilmente desviados quando expostos através de um túnel VPN. - Elevada sobrecarga operacional

As VPNs e os servidores jump são complexos de gerir, difíceis de auditar e muitas vezes dispendiosos de escalar, especialmente quando há vários contratantes e locais envolvidos.

Uma alternativa mais segura e inteligente: MetaDefender OT Access

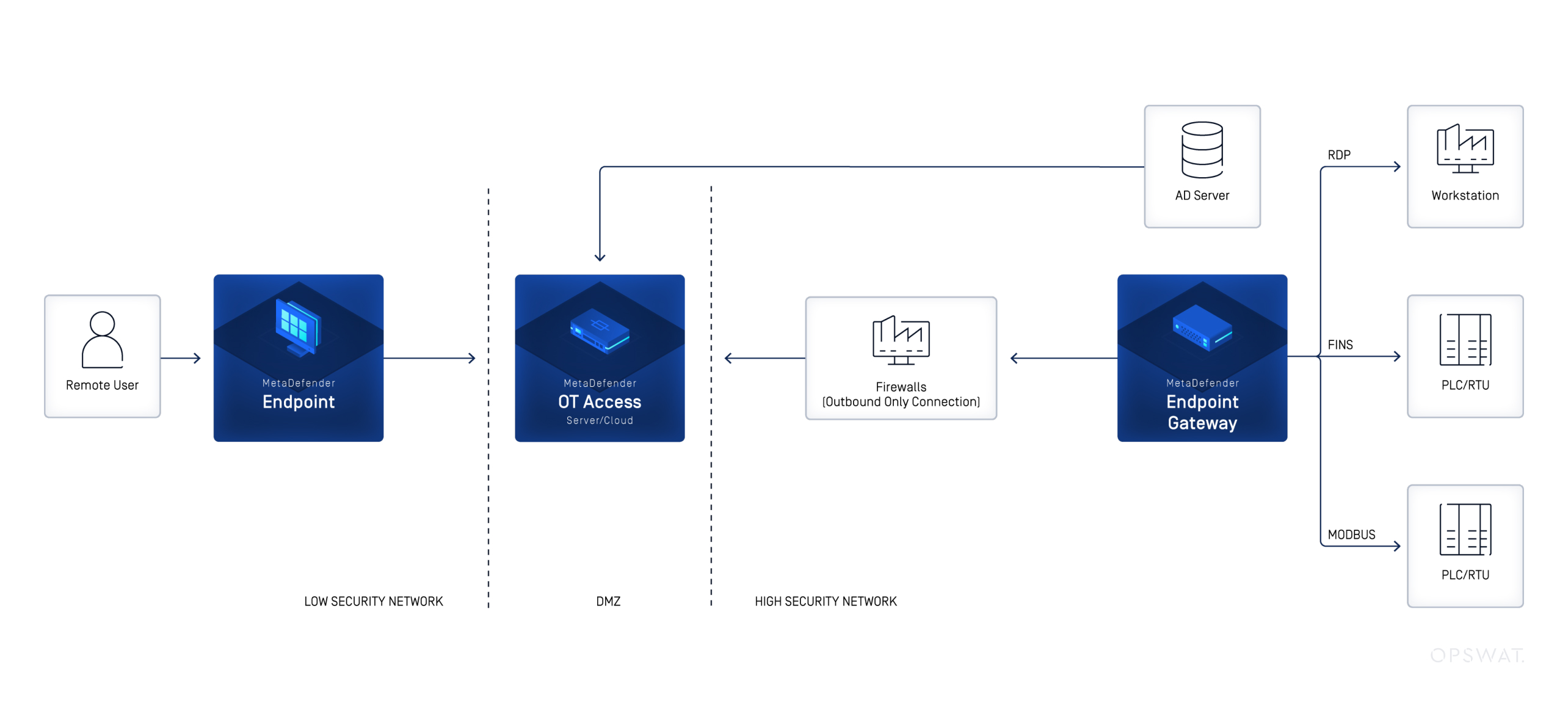

Entrar MetaDefender OT Access-uma solução de acesso remoto segura e orientada por políticas, criada especificamente para ambientes industriais. Ao contrário das VPNs tradicionais, ela não confia nos endpoints por padrão. Em vez disso, aplica regras de acesso rigorosas, controlo de sessões e inspeção de protocolos adaptados para OT.

Os principais recursos do MetaDefender OT Access incluem:

RBAC (Controlo de Acesso Baseado em Funções) granular

Apenas os utilizadores autorizados podem aceder a activos, protocolos ou sessões específicos. Não há mais túneis abertos ou privilégios desnecessários.

Aprovação da sessão interactiva

Todas as sessões de acesso podem ser concedidas por fluxos de trabalho de aprovação, assegurando a supervisão humana antes de conceder o acesso.

Gravação e auditoria de sessões completas

MetaDefender OT Access fornece um registo de auditoria completo das sessões remotas, o que é essencial para a conformidade e para as investigações forenses.

Controlos ao nível do protocolo

Ao contrário das VPNs, MetaDefender OT Access compreende os protocolos OT e permite a inspeção profunda de pacotes, a filtragem de comandos e a imposição de limites de comunicação.

Sem exposição direta à rede

Os utilizadores finais nunca se ligam diretamente à rede OT. Em vez disso, as sessões são intermediadas através de um ponto de salto seguro, reduzindo drasticamente a superfície de ataque.

As VPNs abrem a porta. MetaDefender OT Access mantém-na protegida.

As organizações Industrial não podem mais arcar com os riscos apresentados pelas VPNs em seus ambientes OT. A superfície de ataque está a expandir-se e os adversários estão a explorar o elo mais fraco - muitas vezes através de acesso remoto. Estruturas regulamentares como o NERC CIP, IEC 62443 e NIST 800-82 já estão a enfatizar controlos mais rigorosos sobre os caminhos de acesso remoto.

MetaDefender OT Access oferece uma alternativa moderna, alinhada com os princípios de confiança zero e as realidades das redes industriais. Ao substituir as VPNs por uma solução de acesso remoto segura, observável e orientada por políticas, os ambientes OT podem permanecer resilientes sem sacrificar a eficiência operacional.