API chaves, palavras-passe, chaves de encriptação e outros dados sensíveis - coletivamente conhecidos no desenvolvimento de software como "segredos" - protegem uma vasta gama de tecnologias ao longo do ciclo de vida do desenvolvimento de software. Infelizmente, continuam a ir parar às mãos dos atacantes.

Investigadores da Universidade Estadual da Carolina do Norte demonstraram duas abordagens diferentes para a extração de segredos. Uma técnica descobriu 99% dos ficheiros recentemente transferidos que continham segredos quase em tempo real. Descobriram que o tempo médio de descoberta era de 20 segundos. Mesmo que se aperceba que colocou acidentalmente um segredo num repositório público, pode ter apenas 20 segundos em média para criar um novo segredo.

A fuga de segredos permite aos cibercriminosos aceder e manipular dados. Com isto em mente, a OPSWAT decidiu criar uma solução de fácil desenvolvimento para detetar segredos no código antes de este ser enviado para um repositório público ou compilado numa versão. Além disso, a tecnologia melhorada detecta melhor os segredos ocultos e as informações confidenciais.

Vejamos que tipos de segredos são divulgados, quais as consequências e como impedir que isso aconteça.

Os riscos silenciosos dos segredos incorporados

Os segredos hardcoded incluem informações sensíveis incorporadas no software, como nomes de utilizador, palavras-passe, chaves SSH, tokens de acesso e outros dados sensíveis. Se os programadores deixarem segredos no código-fonte ou na configuração de uma aplicação, estes tornar-se-ão provavelmente alvos privilegiados de ataques por parte de agentes maliciosos. Os agentes maliciosos analisam constantemente os repositórios de código público em busca de padrões que identifiquem segredos.

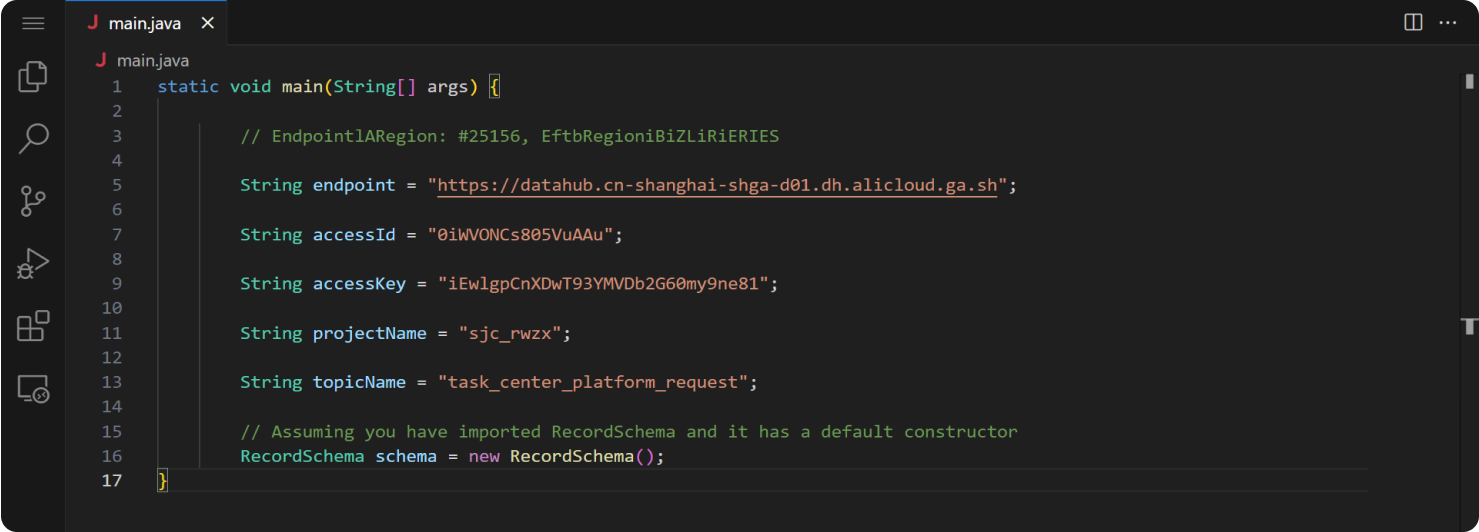

Para ilustrar melhor este facto, considere o seguinte código Java:

Os programadores podem utilizar código semelhante a este para testes locais e esquecerem-se de o remover quando enviam o código para um repositório. Após a compilação, o executável conterá as credenciais de "admin" ou "secretpass" no seu código. Independentemente do ambiente - quer se trate de uma aplicação de ambiente de trabalho, de um componente de servidor ou de qualquer outra plataforma de software - estas cadeias de caracteres incorporadas ficam expostas. Não há dúvida de que as chaves expostas são frequentemente o primeiro passo para muitos cibercriminosos violarem um sistema que, de outra forma, estaria fortificado.

As recentes fugas de informação secreta e o seu impacto

Em 2021, os cibernautas aproveitaram-se de uma falha na forma como o CodeCov produzia imagens Docker, ajustando uma ferramenta de carregamento para lhes transmitir credenciais, pondo potencialmente em perigo os protocolos de desenvolvimento de numerosas empresas. Num incidente separado, os hackers revelaram o código-fonte da plataforma de streaming de jogos Twitch, revelando mais de 6000 repositórios Git e cerca de 3 milhões de documentos.

Esta violação expôs mais de 6.600 segredos de desenvolvimento, abrindo caminho a potenciais intrusões subsequentes. Nomeadamente, foram comunicados outros incidentes de exposição inadvertida após uma violação de segurança em empresas importantes como a Samsung Electronics, a Toyota Motor Corporation e a Microsoft.

O problema da exposição de segredos é generalizado. Seguem-se algumas das outras fugas de informação significativas que ocorreram nos últimos anos:

Em 3 de julho de 2022, Changpeng Zhao, CEO da Binance, tweetou sobre uma violação significativa de dados. Ele disse que os criminosos estavam vendendo 1 bilhão de registros na dark web. Estes incluíam nomes, endereços e até registos policiais e médicos. A fuga de informação começou porque alguém copiou o código-fonte com detalhes de acesso para um blogue chinês, deixando que todos o vissem.

A fuga de informação do Twitter

Em 2 de agosto de 2022, 3.207 aplicativos mobile foram encontrados vazando chaves do Twitter API . Isto significa que as mensagens privadas entre utilizadores do Twitter nestas aplicações podem ser acedidas.

Em 1 de setembro de 2022, a Symantec informou que 1.859 aplicações (iPhone e Android) tinham tokens AWS. 77% destes tokens podiam aceder a serviços AWS privados e 47% permitiam o acesso a grandes quantidades de ficheiros armazenados.

A Target enfrentou problemas quando atacantes roubaram 40 milhões de dados de cartões de clientes. As suas vendas caíram 4% depois disso. O New York Times informou que este problema custou à Target 202 milhões de dólares.

Depois de tudo o que aconteceu, temos de perguntar: "porque é que estas empresas não descobriram estas fugas de informação mais cedo?" Uma revisão cuidadosa do código ou uma verificação regular poderia ter detectado estas questões antes de se tornarem um grande problema.

Como a prevenção proactiva de perda de dados (DLP) da OPSWAT pode ajudar a evitar fugas de dados

O Proactive DLP tem uma função de deteção de segredos integrada. Esta funcionalidade notifica-o imediatamente quando detecta segredos, como chaves API ou palavras-passe no código-fonte. Especificamente, pode detetar segredos associados aos Amazon Web Services, Microsoft Azure e Google Cloud Platform.

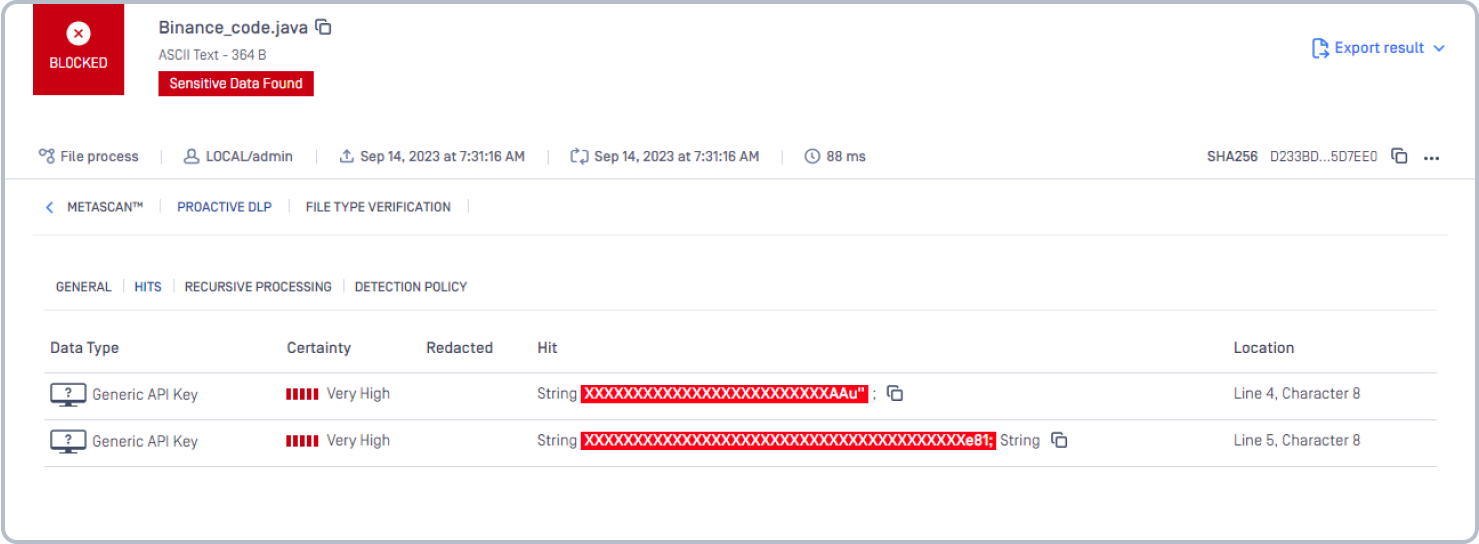

Tomemos como exemplo a fuga de dados da Binance. De acordo com os relatórios, alguém enviou as seguintes informações para o blogue. O Proactive DLP pode analisar o código, identificar o código de acesso genérico e notificar os programadores antes de estes colocarem o código num repositório público.

Proactive DLP detecta potenciais erros antes de estes se tornarem problemas mais significativos.

Sobre OPSWAT Proactive DLP

OPSWAT Proactive DLP detecta, bloqueia ou elimina dados sensíveis, ajudando as organizações a evitar potenciais fugas de dados e violações de conformidade. Para além dos segredos codificados, o Proactive DLP detecta informações sensíveis e confidenciais antes de estas se tornarem um problema significativo.

Saiba mais sobre como o OPSWAT Proactive DLP impede que dados sensíveis e regulamentados saiam ou entrem nos sistemas da sua organização.

Contacte um especialista em cibersegurança de infra-estruturas críticas para obter mais informações e assistência.