OPSWAT melhora continuamente as funcionalidades e configurações de políticas do nosso Proactive DLP (Data Loss Prevention) para satisfazer as diversas necessidades dos requisitos de proteção de dados dos nossos clientes.

Temos o prazer de anunciar que implementámos uma nova e poderosa funcionalidade que protege automaticamente as organizações contra fugas de informação secreta.

Uma funcionalidade integrada de deteção de segredos foi adicionada ao motor Proactive DLP (versão 2.13.0) no MetaDefender Core. Esta funcionalidade alerta-o quando um segredo é encontrado no seu código fonte, quer se trate de chaves API ou palavras-passe deixadas acidentalmente no código fonte. A deteção de segredos incorporada identifica segredos da Amazon Web Services, Microsoft Azure e Google Cloud Platform.

Esta funcionalidade complementa a Política de Deteção Avançada recentemente anunciada, que permite aos clientes escrever regras complexas que impedem que os ficheiros que contêm segredos como o AWS Key ID ou a chave de acesso do Microsoft Azure sejam visíveis para os atacantes.

Demonstramos abaixo como pode evitar a fuga de segredos no seu código fonte utilizando o novo motor de deteção de segredos incorporado em Proactive DLP utilizando o plugin MetaDefender Jenkins.

A deteção de segredos ocorre através de dois métodos.

1. Configurar MetaDefender Core para detetar segredos utilizando DLP

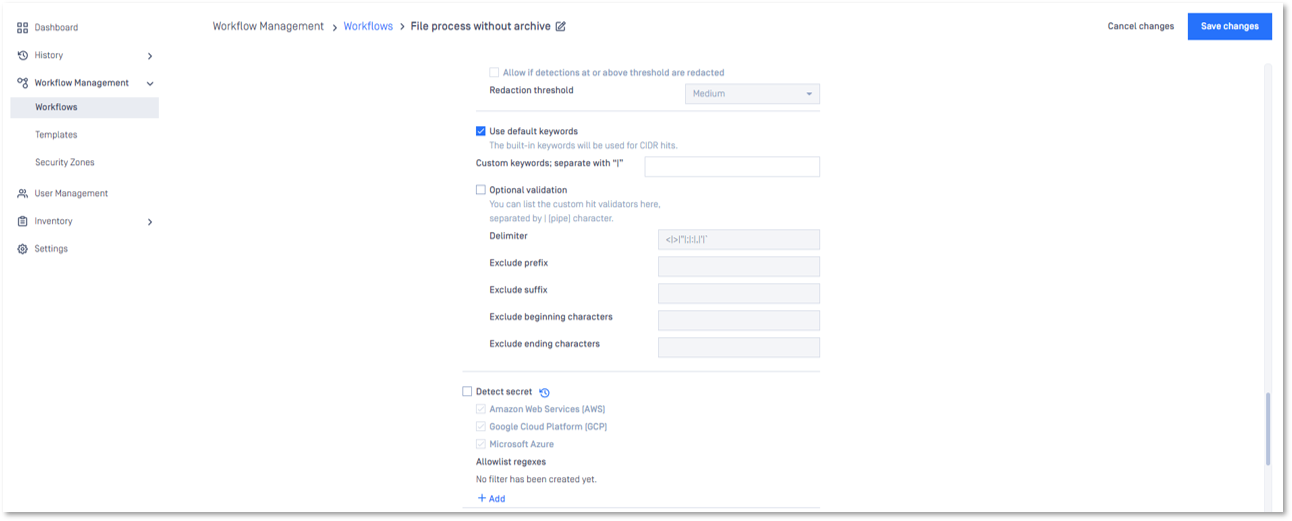

A partir da interface do utilizador MetaDefender Core , pode ativar a funcionalidade de deteção de segredos indo a Workflow Management -> Workflows -> "name of the workflow" -> Proactive DLP -> Detect Secret.

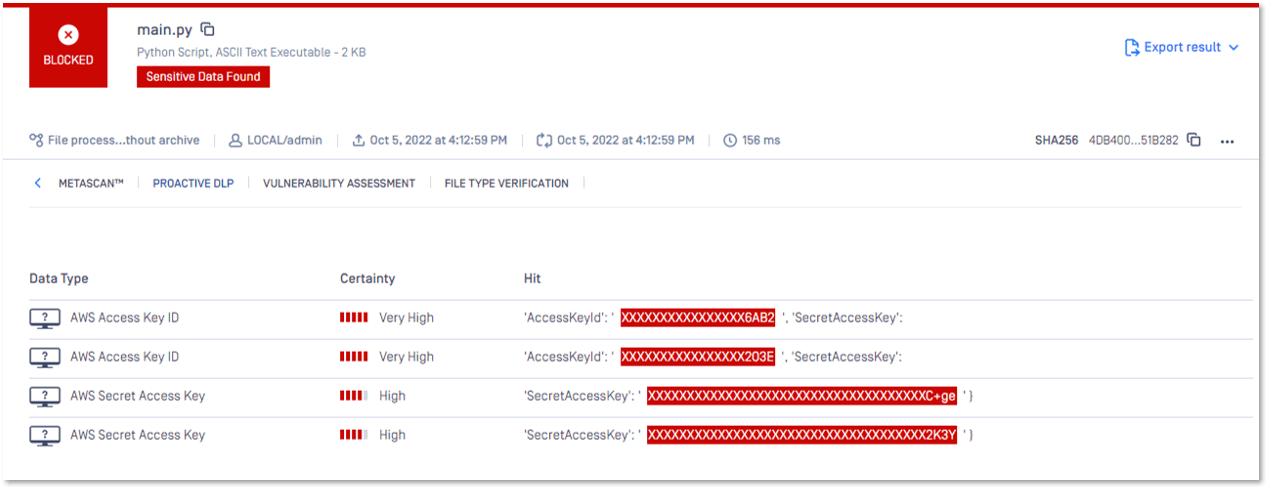

Aqui está um cenário em que existem quatro segredos codificados no ficheiro de demonstração. Utilizámos a interface do utilizador MetaDefender Core para carregar e analisar o ficheiro de demonstração.

Proactive DLP identificou com êxito os segredos no código fonte e bloqueou o ficheiro para evitar a fuga dos segredos.

2. Utilizar o plug-in TeamCity ou Jenkins para analisar um repositório

MetaDefender para o TeamCity e o Jenkins protegem o seu pipeline de CI/CD, protegendo o seu código-fonte e artefactos de diferentes tipos de ameaças, incluindo a fuga de segredos. É notificado quando existem potenciais problemas através de dispositivos de segurança automáticos incorporados que impedem a fuga de informações sensíveis.

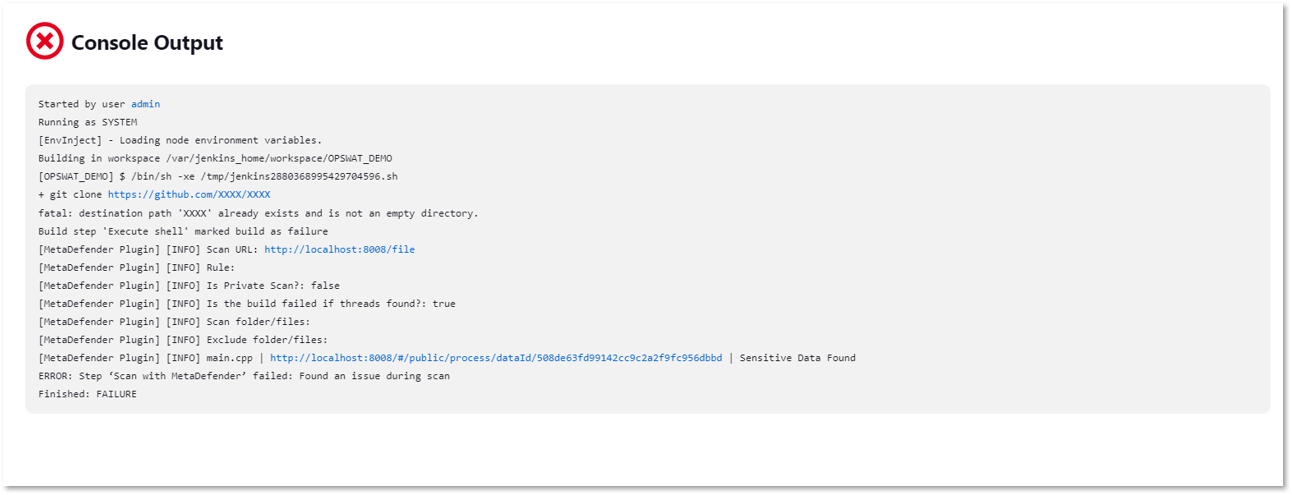

Veremos como o plugin MetaDefender Jenkins utiliza o motor de deteção de segredos para analisar uma construção em busca de quaisquer segredos que possam estar presentes.

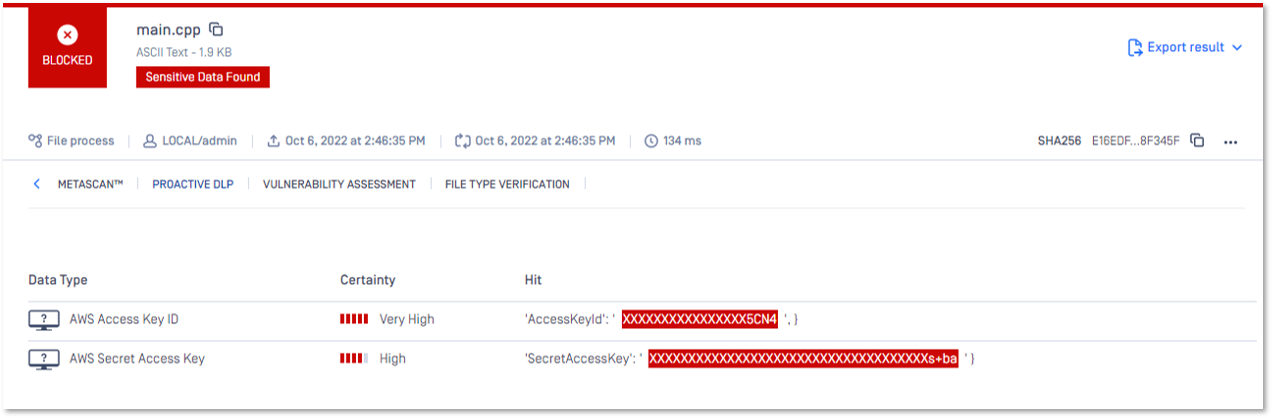

Para demonstrar a eficácia da nossa deteção de segredos, os nossos programadores deixaram um segredo num ficheiro de teste. O processo de construção utilizando o Jenkins falhou quando detectou um segredo no ficheiro de exemplo. Na mensagem de erro, estava escrito "Sensitive Data Found" (Dados sensíveis encontrados).

Proactive DLP conseguiu identificar com êxito os segredos contidos no código-fonte e certificou-se de que a fuga desses segredos era evitada, notificando o programador antes de a fuga ocorrer.

Saiba mais sobre como o OPSWAT Proactive DLP impede que dados sensíveis e regulamentados saiam ou entrem nos sistemas da sua organização.

Contacte um dos nossos especialistas em cibersegurança de infra-estruturas críticas para obter mais informações e assistência.