MetaDefender Plug-in Jenkins

Verifique as suas compilações Jenkins quanto a malware e segredos antes de lançar a sua aplicação ao público.

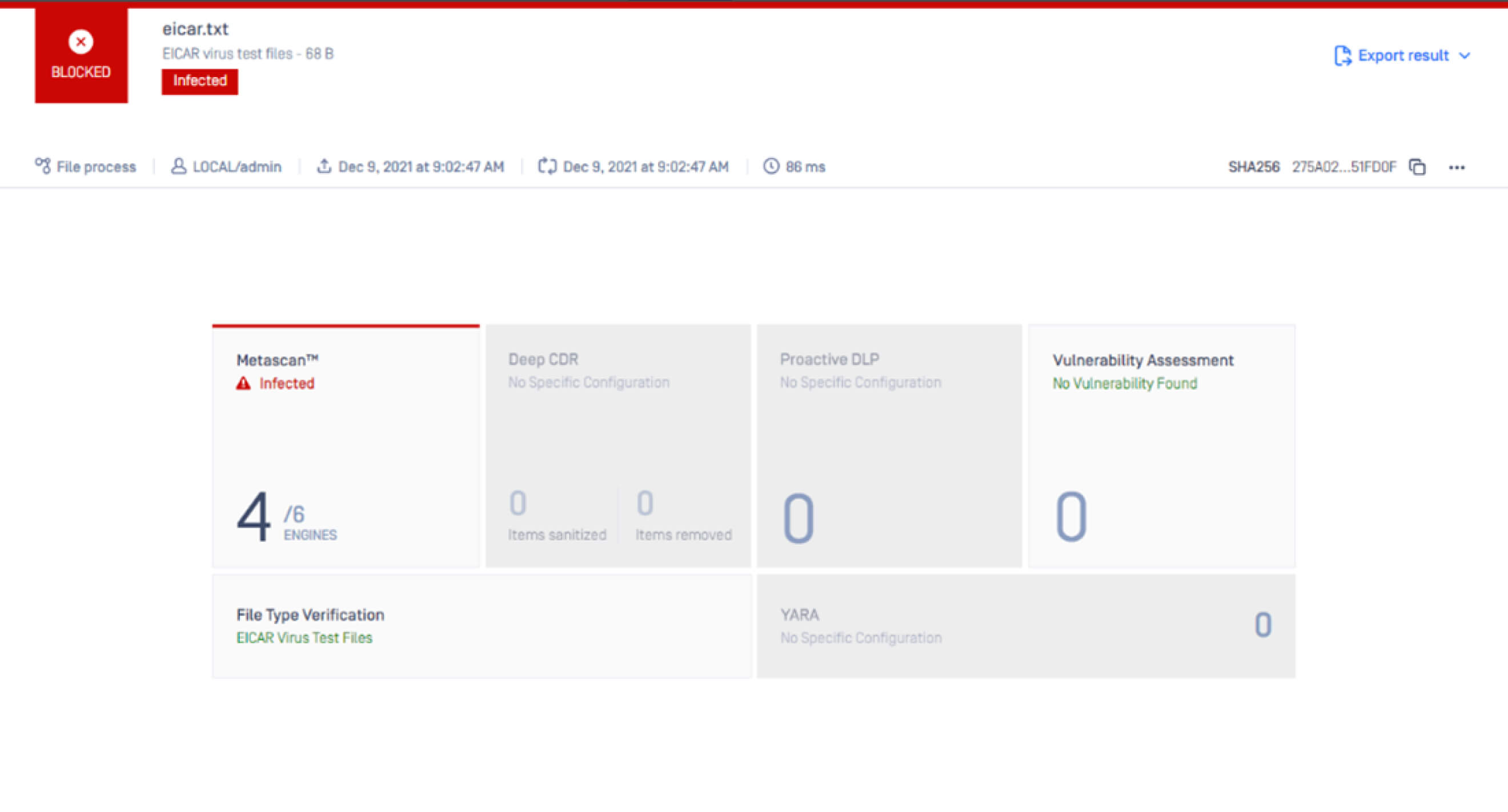

Alimentado por todos os recursos da plataforma MetaDefender - incluindo mais de 30 mecanismos antivírus líderes, Deep CDR e Proactive DLP- o plug-in MetaDefender para Jenkins examinará minuciosamente seu código-fonte e artefatos em busca de ameaças. Receba alertas sobre quaisquer problemas potenciais e crie proteções contra falhas automatizadas para evitar surtos de malware e vazamento de dados confidenciais.

Instruções para integrar o plug-in MetaDefender Jenkins

Instalar o plug-in

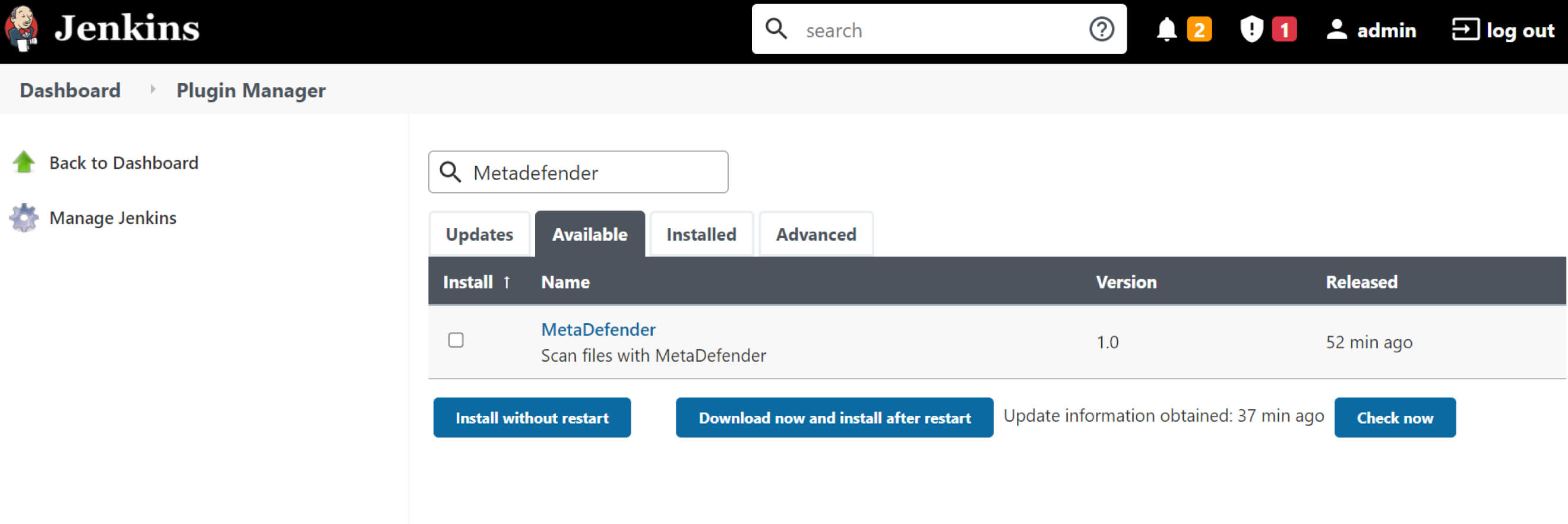

A partir da interface Web do Jenkins:

- Aceda a Gerir Jenkins > Gerir Plugins

- Clique no separador Disponível

- Procurar por MetaDefender > selecionar MetaDefender

- Clique em Instalar sem reiniciar. Certifique-se de que marca a caixa "Reiniciar o Jenkins quando a instalação estiver concluída e não houver trabalhos em execução".

Para confirmar que o plug-in está instalado:

- Iniciar sessão no Jenkins

- Aceda a Gerir Jenkins > Gerir Plugins

- Clique no separador Instalado > procure o plug-inMetaDefender .

Recuperar a chaveAPI MetaDefender Cloud

Ignore este passo se já estiver a utilizar MetaDefender Core

Inscreva-se numa conta em https://portal.opswat.com e obtenha a sua chave API gratuitamente (consulte as limitações da chave de utilizador gratuita em https://metadefender.opswat.com/licensing). Pode atualizar a sua licença ou adquirir um produto no local para obter as funcionalidades e capacidades exaustivas do conjunto MetaDefender .

Criar um projeto de teste

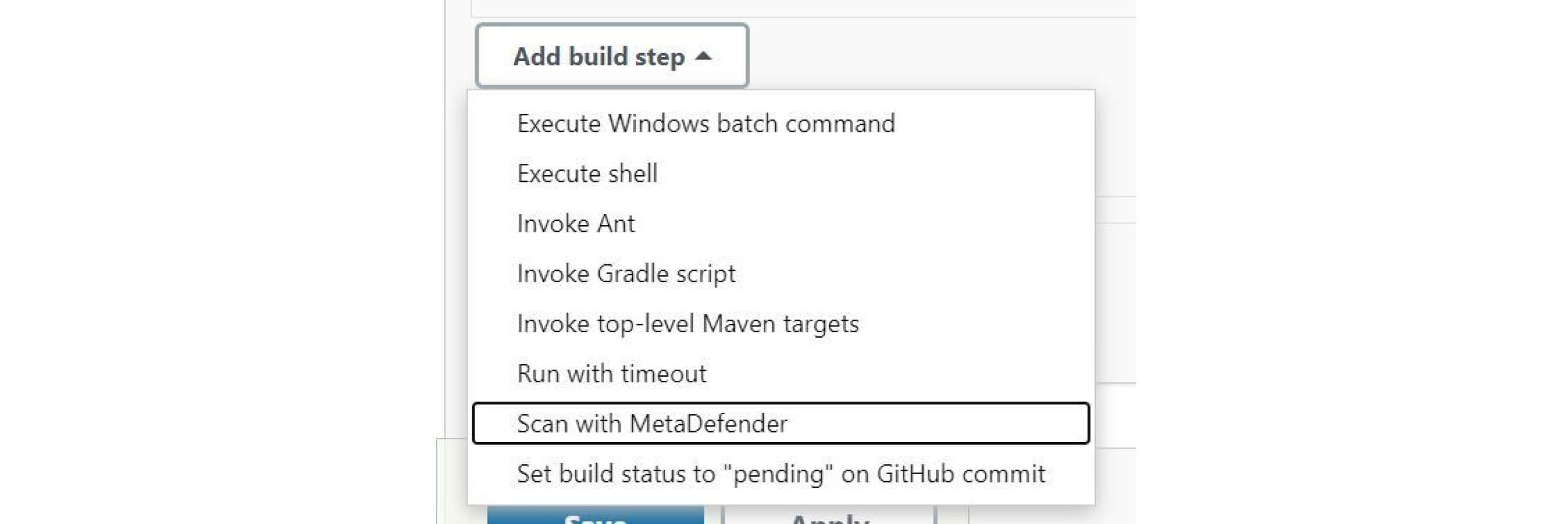

Na barra de menu à esquerda, clique em Novo item e crie seu projeto de teste. Em Construir, crie uma etapa de construção (por exemplo, Executar comando de lote do Windows) para gerar um pequeno arquivo.

Adicione "Scan with MetaDefender" como um passo de construção ou uma ação pós-construção ou pipeline à sua configuração de construção. Clique em Adicionar etapa de compilação e selecione Verificar com MetaDefender.

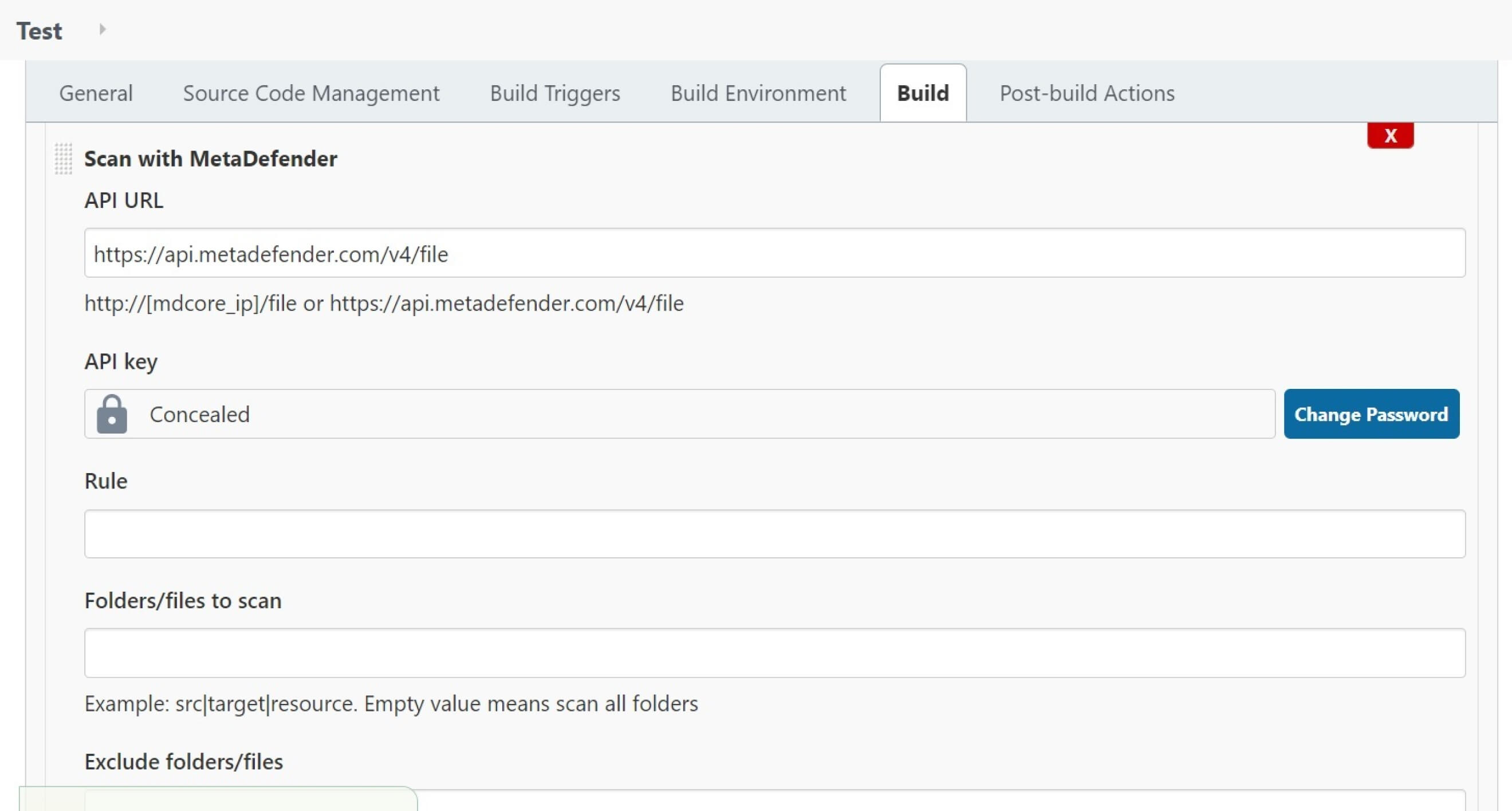

Preencher os detalhes da configuração:

- URLAPI : URL de verificação do MetaDefender Core ou MetaDefender Cloud

- ApiKey: MetaDefender API Chave

- Regra: Definir as regras que pretende digitalizar com MetaDefender

- Verificação privada: Aplicável apenas a utilizadores pagos no MetaDefender Cloud

- Pastas/ficheiros a analisar: Para especificar as pastas ou ficheiros a analisar, pode definir vários itens, separados pelo pipe "|" (por exemplo, src|resources)

- Excluir pastas/ficheiros da verificação: Para especificar pastas ou ficheiros a excluir da "fonte", pode definir vários itens, separados pelo pipe "|" (por exemplo, .git|.idea)

- Tempo limite de digitalização por ficheiro(s): Defina o tempo limite de digitalização pretendido para cada ficheiro

- Marcar a compilação como "falhada" se for encontrada uma ameaça: A compilação será marcada como Falha se for encontrado algum problema

- Criar um ficheiro de registo: Criar metadefender-plugin.log para solucionar problemas

Você pode começar a testar configurando o Jenkins para extrair o código-fonte de um repositório do GitHub que tenha um arquivo de teste EICAR (por exemplo,https://github.com/fire1ce/eicar-standard-antivirus-test-files). Para fins de teste, desmarque a caixa "Mostrar apenas os resultados da verificação bloqueada" para que possa ver os resultados completos.

Acionar a construção e ver os resultados da análise

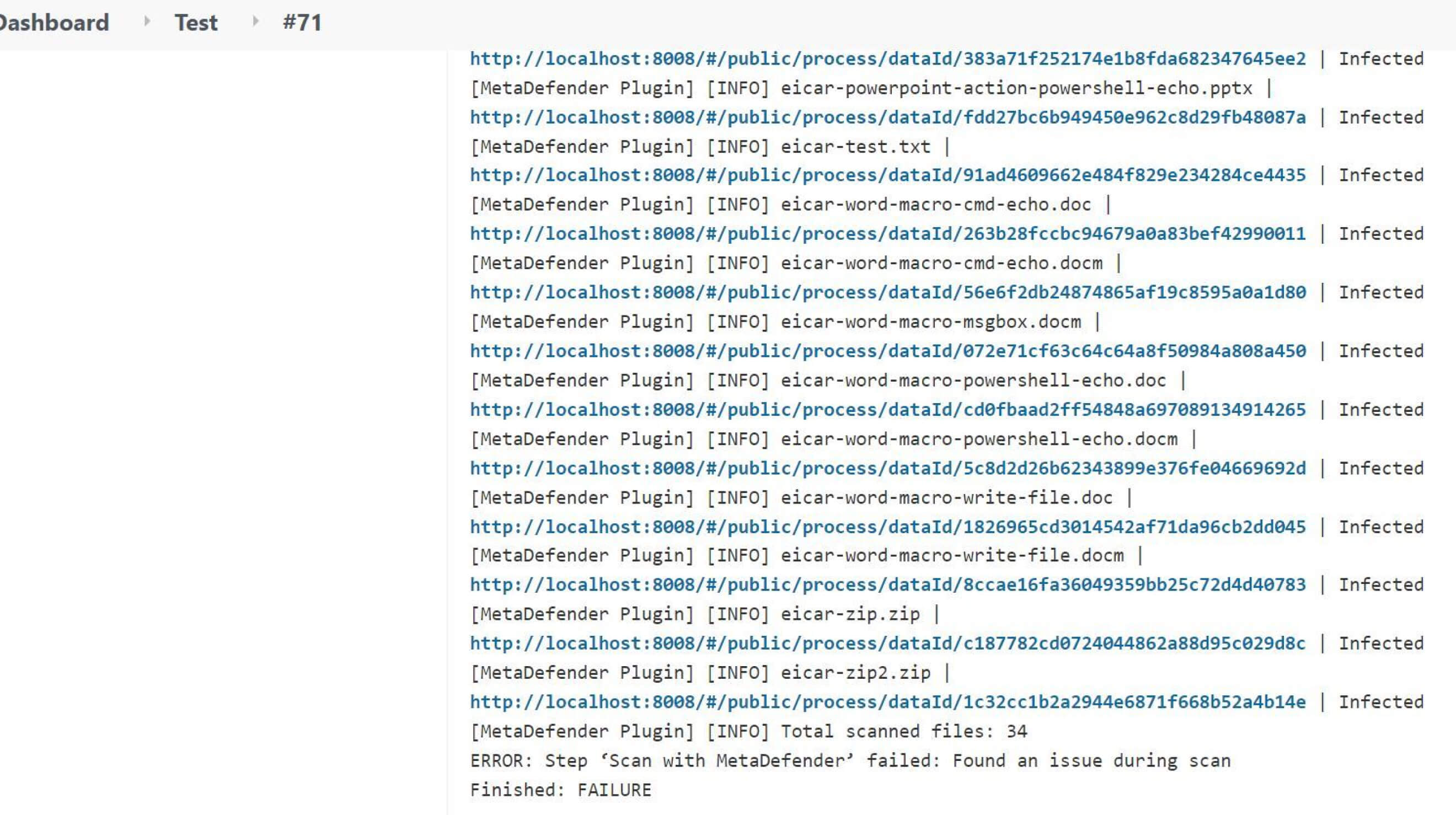

Depois de configurar o seu projeto, execute a compilação e, em seguida, verifique a Saída da consola para ver os resultados da verificação.

Para testar o pipeline, pode utilizar a amostra abaixo para gerar um ficheiro EICAR e efetuar uma verificação. A compilação deve falhar na fase de "verificação" devido a uma ameaça encontrada.

Nota: o script utiliza uma função estática, hudson.util.Secret.fromString, para converter a cadeia de caracteres em segredo, pelo que tem de aprovar a função ou desmarcar "Utilizar Groovy Sandbox".

Também é possível visualizar os resultados da verificação em MetaDefender Core :