O acesso remoto tornou-se um requisito crítico em ambientes industriais, seja para permitir o suporte de terceiros, a manutenção remota ou a resolução de problemas em tempo real. No entanto, a implementação do acesso remoto num ambiente ICS (Sistema de ControloIndustrial ) ou OT (Tecnologia Operacional) introduz novos desafios de cibersegurança. Se não for corretamente gerido, pode aumentar significativamente a superfície de ataque e expor sistemas críticos a ameaças cibernéticas.

Em ambientes industriais, é comum que as organizações contratem fornecedores ou prestadores de serviços terceirizados sob SLAs (acordos de nível de serviço) rigorosos, exigindo suporte em tempo hábil. Estes modelos de suporte necessitam frequentemente de acesso remoto a activos industriais - por vezes com urgência. Embora as soluções tradicionais, como VPNs e servidores de salto, estejam amplamente difundidas, nem sempre são suficientes para atender aos requisitos de segurança exclusivos das redes OT.

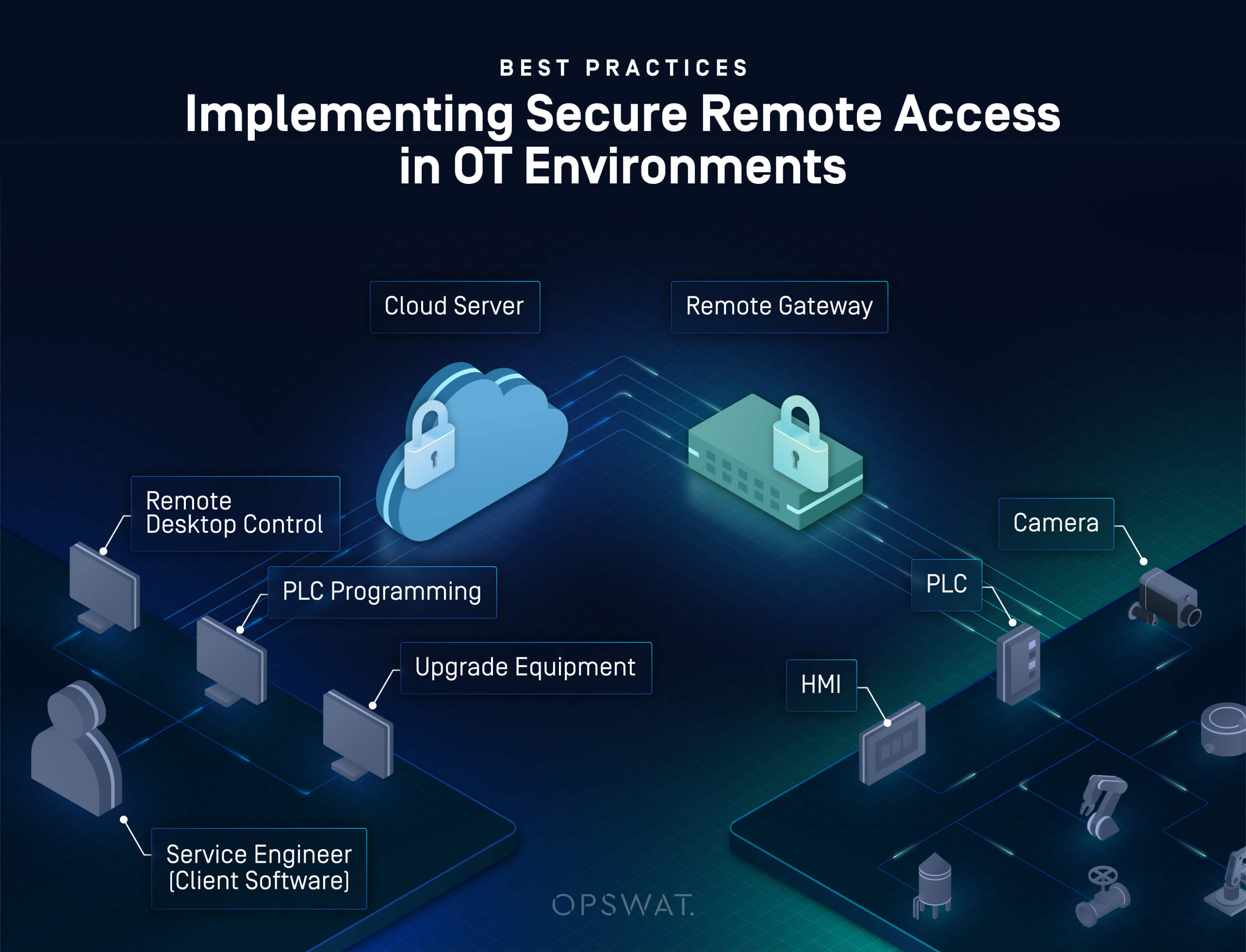

Para mitigar os riscos adicionais que o acesso remoto introduz, as organizações devem seguir estas recomendações essenciais e melhores práticas:

1. Minimizar e centralizar os caminhos de acesso remoto

Estabeleça um caminho de acesso único e controlado para toda a conetividade remota na sua rede. Várias rotas de acesso ou ad hoc aumentam o risco de configurações incorretas ou supervisão, facilitando aos atacantes a exploração de vulnerabilidades no seu sistema. Um caminho único e centralizado, encaminhado através de uma solução de controlo de acesso, permite uma melhor visibilidade, monitorização e controlo geral.

2. Aplicar o acesso com "privilégios mínimos

Aplicar e seguir rigorosamente o princípio do "privilégio mínimo". Os utilizadores remotos devem ter acesso apenas a sistemas e funções selecionados necessários para as suas tarefas - nada mais. Por exemplo, se um fornecedor externo necessitar apenas de LER dados de um PLC, evite conceder permissões de ESCRITA. Para os contratantes, restrinja o acesso apenas aos seus próprios sistemas ou activos e defina controlos granulares em torno de janelas de acesso baseadas no tempo, operações permitidas e âmbito do dispositivo.

3. Utilizar DMZs ou Proxies para isolar sistemas críticos

Impedir que os utilizadores remotos tenham acesso direto a activos OT críticos. Todo o acesso remoto deve ser intermediado através de uma DMZ (Zona Desmilitarizada), proxy de acesso seguro ou gateway unidirecional, garantindo que nenhuma conexão de entrada atinja diretamente os dispositivos sensíveis. Estes intermediários permitem a inspeção adicional, o registo e a aplicação de políticas.

4. Verificar os pontos finais remotos antes de conceder acesso

Antes de permitir que qualquer dispositivo se ligue à sua rede OT, imponha a validação da postura do endpoint para garantir que cumpre os requisitos mínimos de segurança:

- O antivírus ou anti-malware está instalado e ativo?

- Foi efectuada uma verificação de malware recente?

- Existem vulnerabilidades conhecidas no endpoint?

- O dispositivo está encriptado?

- O sistema operativo e o software estão totalmente corrigidos?

Esta validação impede que terminais comprometidos ou não conformes se tornem uma porta de entrada para o ambiente industrial.

5. Ativar o controlo da sessão em tempo real

Os operadores das instalações industriais devem ter o controlo para monitorizar, interromper ou terminar as sessões remotas em qualquer momento que considerem necessário. Este controlo é crucial para responder a actividades não autorizadas, mau funcionamento do sistema ou potenciais incidentes de segurança.

6. Registar toda a atividade e integrar com um SIEM

Todas as tentativas de acesso remoto, eventos de autenticação e actividades em sessão devem ser totalmente registadas e auditáveis. Estes registos devem ser encaminhados para um sistema SIEM (Security Information and Event Management) para monitorização em tempo real, investigação e análise de ameaças. A retenção adequada de registos e as capacidades forenses reduzem o tempo de resposta a incidentes e também suportam os requisitos de conformidade.

À medida que o acesso remoto se torna indispensável para as operações industriais, a sua proteção deve ser uma prioridade máxima. Os modelos tradicionais de acesso de TI não podem ser aplicados cegamente a ambientes OT sem a devida adaptação. Uma abordagem em camadas que inclua validação de endpoint, segmentação de acesso, controlo de sessão e registo centralizado é essencial para defender a infraestrutura crítica das ameaças modernas.

Caminho Secure para o acesso remoto OT

Descubra como MetaDefender OT Access fornece segurança de nível empresarial especificamente concebida para ambientes industriais.