Algo tão simples como um documento malicioso pode iniciar uma cadeia de ataques que afecta significativamente os serviços necessários à nossa vida quotidiana. As tecnologias utilizadas para combater o malware baseado em ficheiros e proteger as infra-estruturas críticas são muitas vezes desconhecidas para quem não faz parte da proteção de infra-estruturas críticas (CIP). Para obter informações sobre as defesas necessárias para travar este método de ataque, vamos explorar a forma como os criminosos exploram os ficheiros para atacar as redes e aprofundar as tecnologias utilizadas pelas organizações a nível mundial para proteger as aplicações críticas.

As ameaças baseadas em ficheiros contornam os scans antivírus de um único motor

As ameaças podem estar escondidas em carregamentos de ficheiros, transferências de ficheiros, suportes amovíveis ou anexos de correio eletrónico. Qualquer um destes métodos de entrega pode ter um impacto significativo na sua empresa e no seu ambiente se não forem implementados os controlos adequados para tomar medidas preventivas.

As empresas que dependem de um único motor antivírus ou que não utilizam uma solução antivírus (AV) enfrentam um risco significativo. A investigação mostra que as soluções antivírus com um único motor oferecem taxas de deteção que variam entre 40% e 80%, enquanto que ter apenas quatro motores AV pode aumentar a taxa de deteção para mais de 80% e 30 motores podem produzir 99% de deteção de ameaças.

Conteúdo Ativo Malicioso Escondido em Ficheiros

O conteúdo ativo nos ficheiros aumenta a eficiência e cria uma melhor experiência para o utilizador. Por exemplo, uma macro do Excel permite a automatização de tarefas repetitivas, o que resulta numa poupança de tempo. Outras formas de conteúdo ativo encontradas em ficheiros incluem suplementos, ligações de dados, ficheiros de temas de cores, ligações a imagens externas, JavaScript e objectos incorporados.

Embora seja útil, o conteúdo ativo pode ser manipulado pelos cibercriminosos para lançar uma vasta gama de ataques. Ao alterar o código, podem executar malware sem a interação do utilizador, por exemplo, abrindo um documento ou visitando um sítio Web.

Como se proteger contra ameaças avançadas baseadas em ficheiros

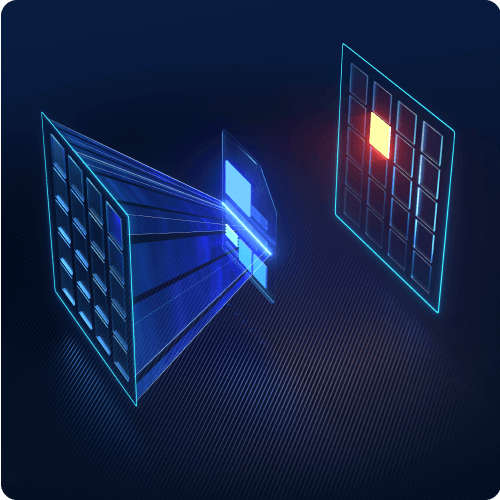

Aumente as taxas de deteção de ameaças com Multiscanning

O rastreio simultâneo de ficheiros com vários motores antivírus, ou rastreio múltiplo, proporciona uma deteção de 83% a 99% de todo o malware conhecido. O nível mais avançado de proteção contra ameaças sofisticadas baseadas em ficheiros pode ser alcançado através da integração de vários motores antivírus.

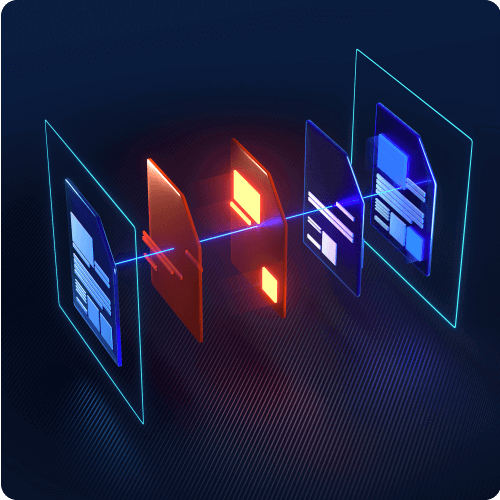

Desarmar todos os conteúdos activos maliciosos com o Content Disarm & Reconstruction

À medida que o malware se torna mais complexo, é cada vez mais fácil escapar às soluções AV tradicionais. O malware de dia zero pode contornar os AVs convencionais baseados em assinaturas, que apenas detectam malware conhecido. O Content Disarm and Reconstruction (CDR) é uma tecnologia dinâmica de prevenção de ameaças que remove malware conhecido e desconhecido. O CDR atenua eficazmente conteúdos incorporados potencialmente nocivos, incluindo malware que explora vulnerabilidades de dia zero.

Evitar a perda de dados sensíveis

Os documentos carregados e transferidos, os e-mails e os suportes amovíveis podem conter informações sensíveis e confidenciais. Estes tipos de dados são também alvos lucrativos para os cibercriminosos atacarem e pedirem um resgate. A prevenção de perda de dados (DLP) é uma tecnologia vital para proteger dados sensíveis e evitar violações de dados e violações de conformidade.

Implementar a inspeção de conteúdos de cibersegurança para o tráfego de rede

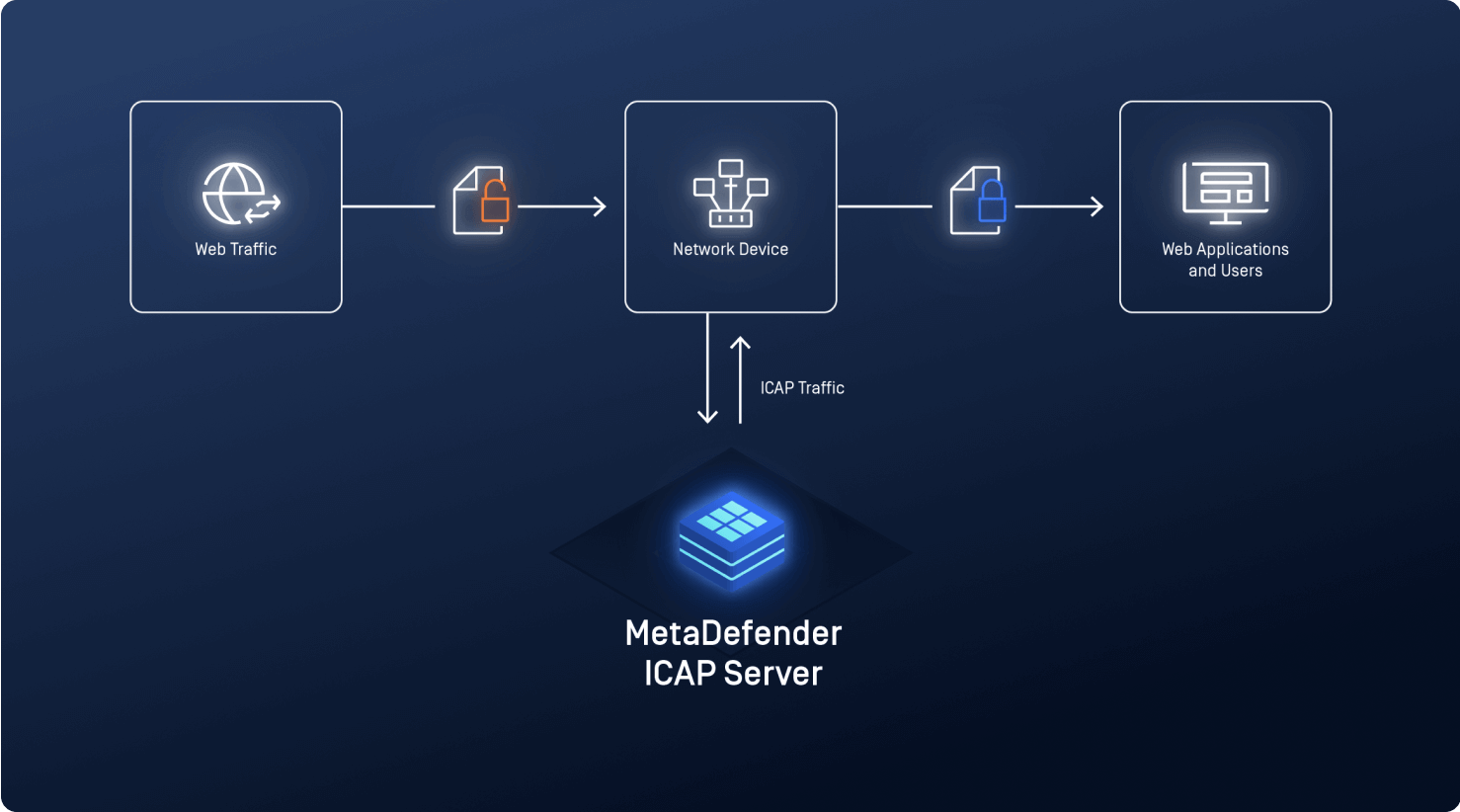

Os cibercriminosos podem carregar ficheiros maliciosos através do tráfego de rede para penetrar nos ambientes das organizações ou mover-se lateralmente através das redes. Uma forma de proteção contra o movimento lateral é a inspeção de conteúdos, uma solução anti-malware baseada na rede e de prevenção de perda de dados para identificar códigos maliciosos e dados sensíveis através da análise de dados em trânsito. Ao integrar uma solução de inspeção de conteúdos com um balanceador de carga ou uma firewall de aplicações Web, as organizações têm uma opção plug-and-play para uma segurança mais abrangente.

Perguntas-chave para prevenir ameaças baseadas em ficheiros

Para evitar as ameaças mais avançadas baseadas em ficheiros, faça estas perguntas para rever as práticas de segurança que tem em vigor:

- Dispõe de alguma segurança preventiva para ameaças baseadas em ficheiros?

- Quantos motores antivírus utiliza para procurar ameaças nos conteúdos?

- Tem uma estratégia para o malware desconhecido?

- Dispõe de uma estratégia para proteger dados sensíveis e confidenciais?

- Inspecciona os conteúdos que circulam na sua rede?