No final de junho de 2025, a Cisco divulgou duas vulnerabilidades críticas de execução remota de código: CVE-2025-20281 e CVE-2025-20282. Estas vulnerabilidades afectam o ISE (Identity Services Engine) e o ISE-PIC (Passive Identity Connector). Ambas as vulnerabilidades têm uma pontuação CVSS máxima de 10,0 e, se exploradas, podem permitir que atacantes remotos e não autenticados executem código arbitrário com privilégios de raiz.

Embora ambas as vulnerabilidades representem um risco significativo, a CVE-2025-20282 é especialmente notável pela sua dependência de um vetor de ameaça normalmente ignorado: uploads de ficheiros.

CVE-2025-20282: O que precisa de saber

O CVE-2025-20282 afecta o Cisco ISE e o ISE-PIC 3.4, permitindo que atacantes remotos não autenticados carreguem ficheiros arbitrários para um dispositivo afetado e os executem com privilégios elevados. A causa principal? Uma falta de verificações de validação de ficheiros durante o processo de carregamento.

De acordo com o aviso da Cisco:

"Uma exploração bem sucedida pode permitir ao atacante armazenar ficheiros maliciosos no sistema afetado e depois executar código arbitrário ou obter privilégios de raiz no sistema."

Ao contrário do CVE-2025-20281, que decorre de uma validação incorrecta de um pedido de API , o CVE-2025-20282 é um exemplo clássico de tratamento incorreto de entradas de ficheiros, que é uma lacuna de segurança crítica que pode ser atenuada através de práticas de segurança de carregamento de ficheiros bem estabelecidas.

O Guia de Upload de Arquivos da OWASP enfatiza a validação de arquivos

A OWASP File Upload Cheat Sheet há muito que enfatiza a importância de validar ficheiros antes de serem permitidos em qualquer ambiente. As Core recomendações incluem:

- Validação de tipos e extensões de ficheiros

- Pesquisa de malware em ficheiros

- Restringir locais de carregamento

- Implementação do CDR (Content Disarm & Reconstruction)

No caso do CVE-2025-20282, o facto de não se aplicar a validação adequada dos ficheiros permitiu que os atacantes colocassem ficheiros maliciosos em diretórios privilegiados, contornando eficazmente as salvaguardas básicas.

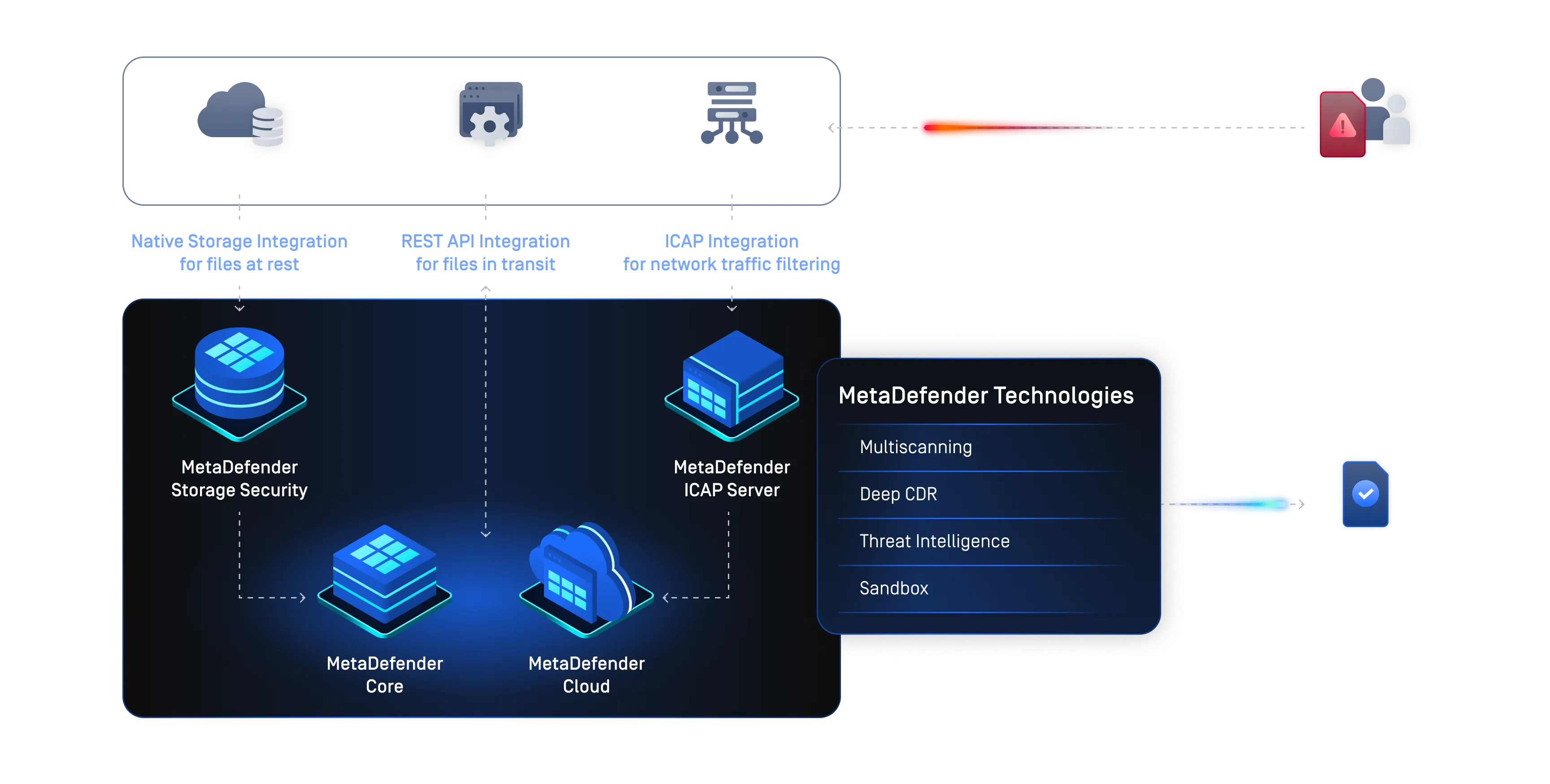

Este é exatamente o tipo de risco que a plataforma MetaDefender da OPSWATfoi concebida para impedir.

Aplicar as melhores práticas de segurança de ficheiros com o OPSWAT MetaDefender®.

A soluçãoMetaDefender for File Security, quando estrategicamente implementada nos pontos de carregamento e transferência de ficheiros, impede que vulnerabilidades de dia zero, como a CVE-2025-20282, sejam exploradas, bloqueando os ficheiros maliciosos antes de chegarem ao sistema alvo.

MetaDefender for File Security é alimentado por tecnologias líderes de mercado, com várias camadas, incluindo:

- Metascan™ Multiscanning: Analisa ficheiros utilizando mais de 30 motores anti-malware

- File Type Verification: Confirma o verdadeiro tipo de ficheiro, independentemente da extensão

- File-Based Vulnerability Assessment: Detetar vulnerabilidades de aplicações antes de serem instaladas

- SBOM: Identifica ficheiros e código-fonte que contêm componentes com CVEs conhecidos

- Aplicação de políticas: Bloqueia ou coloca em quarentena automaticamente os ficheiros que não são inspeccionados

Caso de utilização: Segurança do upload de ficheiros

Quando MetaDefender for File Security é colocado à frente de um fluxo de trabalho de carregamento de ficheiros (como a interface baseada na Web do Cisco ISE), garante:

- Os ficheiros são digitalizados e validados antes de serem aceites

- Os tipos de ficheiros desconhecidos ou não autorizados são bloqueados para evitar falsificações

- As cargas úteis maliciosas são detectadas e removidas

- As PII (Informações Pessoais Identificáveis) e os dados sensíveis são detectados através de modelos alimentados por IA e, em seguida, bloqueados ou redigidos

- As políticas de segurança são aplicadas de forma consistente

Quer os ficheiros sejam carregados manualmente pelos utilizadores ou através de sistemas automatizados, OPSWAT elimina a lacuna que o CVE-2025-20282 explora, validando o ficheiro antes de o sistema o ver.

Patch and Prevent

A Cisco lançou correcções para ambas as vulnerabilidades:

- CVE-2025-20281: Corrigido no ISE 3.3 Patch 6 e 3.4 Patch 2

- CVE-2025-20282: Corrigido no ISE 3.4 Patch 2

Embora não existam atualmente provas de exploração ativa, o risco permanece elevado. As organizações que utilizam o Cisco ISE devem aplicar imediatamente as correcções e considerar até que ponto os seus fluxos de trabalho de carregamento de ficheiros são realmente seguros.

Com as vulnerabilidades CVSS 10.0 agora ligadas a mecanismos de carregamento de ficheiros, é evidente: a verificação de malware por si só não é suficiente e a validação de ficheiros não é negociável.

A validação de ficheiros não é opcional

O CVE-2025-20282 não é apenas um problema da Cisco. É um lembrete de que qualquer sistema que aceite carregamentos de ficheiros é um alvo potencial.

Ao implementar uma camada de defesa de upload de arquivos que combina a verificação de malware com a validação de extensão de arquivo, como o MetaDefender for File Security, as organizações podem fechar essa lacuna:

- Verificação pré-carregamento: Proteger contra ficheiros maliciosos no perímetro

- Análise de ficheiros em várias camadas: Fornece deteção e prevenção extensiva de ameaças

- Aplicação de confiança zero ao nível do ficheiro: Impedir que conteúdos não seguros entrem nos ambientes das organizações

Se pretende reforçar a sua infraestrutura contra o próximo ataque de dia zero ou impedir a exploração de vulnerabilidades conhecidas, comece pela segurança dos ficheiros.

Saiba mais sobre como OPSWAT MetaDefender for File Security protege os fluxos de trabalho de carregamento, transferência e armazenamento de ficheiros e obtenha soluções personalizadas para a sua organização.