Embora técnicas sofisticadas de criptografia e esteganografia sejam amplamente utilizadas por invasores para ocultar códigos maliciosos, muitos empregam métodos surpreendentemente simples, mas notavelmente eficazes, para atingir seus objetivos. Nesta exploração, examinaremos alguns casos intrigantes que destacam a criatividade e a engenhosidade por trás dessas técnicas aparentemente simples.

Vazamentos não intencionais

As ameaças à segurança dos dados nem sempre são externas; às vezes, eles se escondem em nossos sistemas. As fugas de dados não intencionais, muitas vezes resultantes de erro ou descuido humano, representam um risco significativo para organizações e indivíduos.

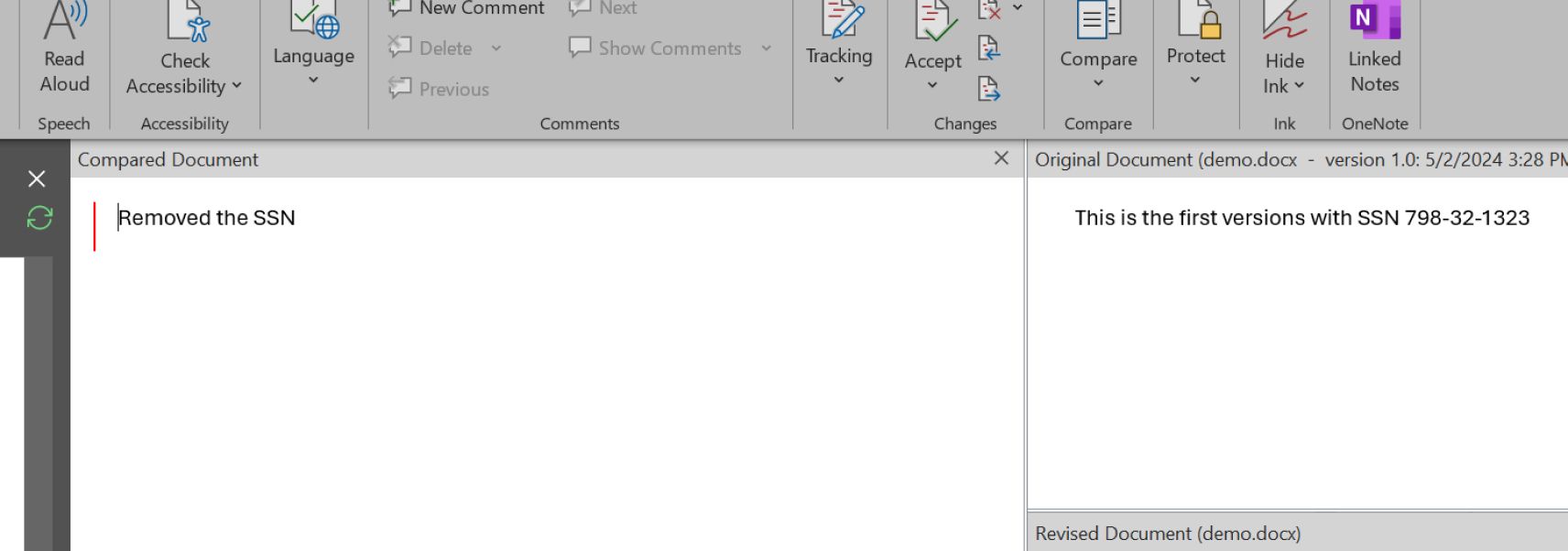

Revisão

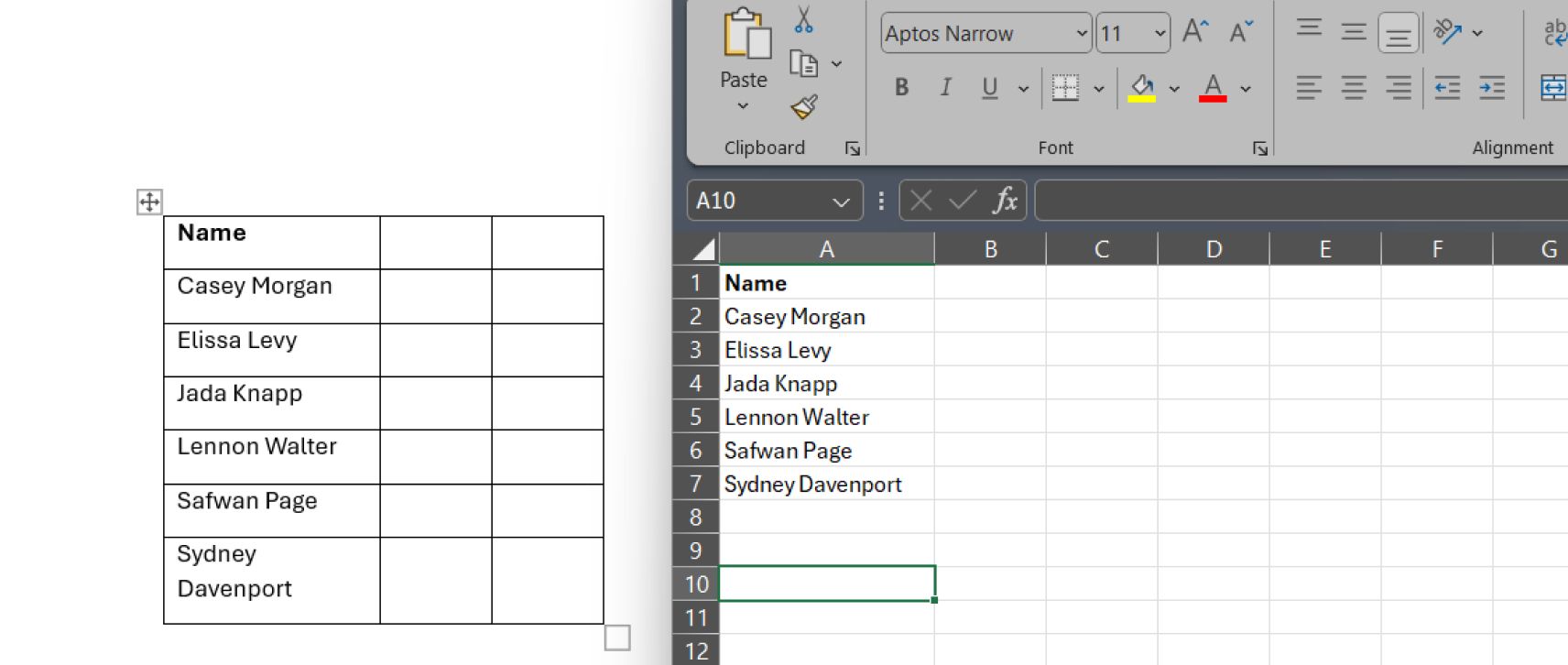

Os usuários podem compartilhar inadvertidamente informações confidenciais ao compartilhar arquivos com várias versões em serviços de armazenamento em nuvem como o OneDrive. Mesmo que excluam informações confidenciais da versão mais recente, as revisões anteriores ainda poderão contê-las. Os destinatários que podem acessar os arquivos por meio de links de compartilhamento podem visualizar todas as versões, incluindo as problemáticas. A captura de tela do Microsoft Word abaixo mostra o resultado de um arquivo MS Word compartilhado que incluía todas as revisões que o proprietário desconhecia.

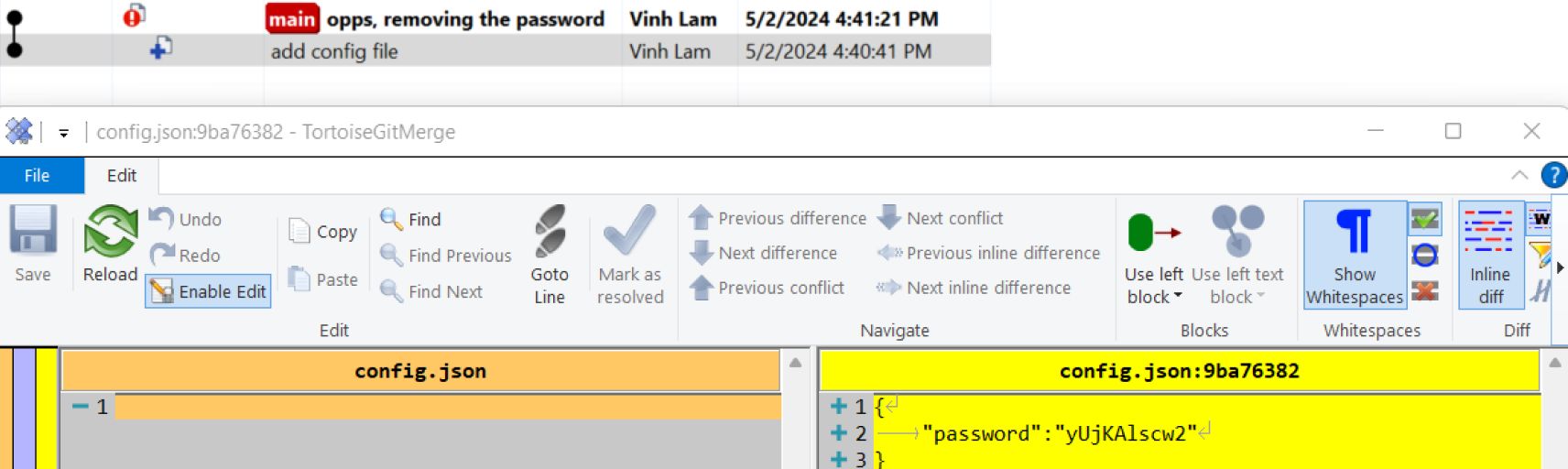

O mesmo conceito pode ser visto no Git. Tentar sobrescrever o commit sem excluí-lo adequadamente do histórico pode fazer com que os dados fiquem acessíveis a qualquer pessoa.

Outro caso semelhante pode acontecer com camadas de contêineres. Segredos ou dados confidenciais podem ser armazenados inadvertidamente em camadas de contêiner. Mesmo que sejam feitas atualizações para remover esses dados, as camadas antigas ainda podem contê-los, expondo-os potencialmente ao inspecionar imagens de contêineres. Veja o exemplo abaixo:

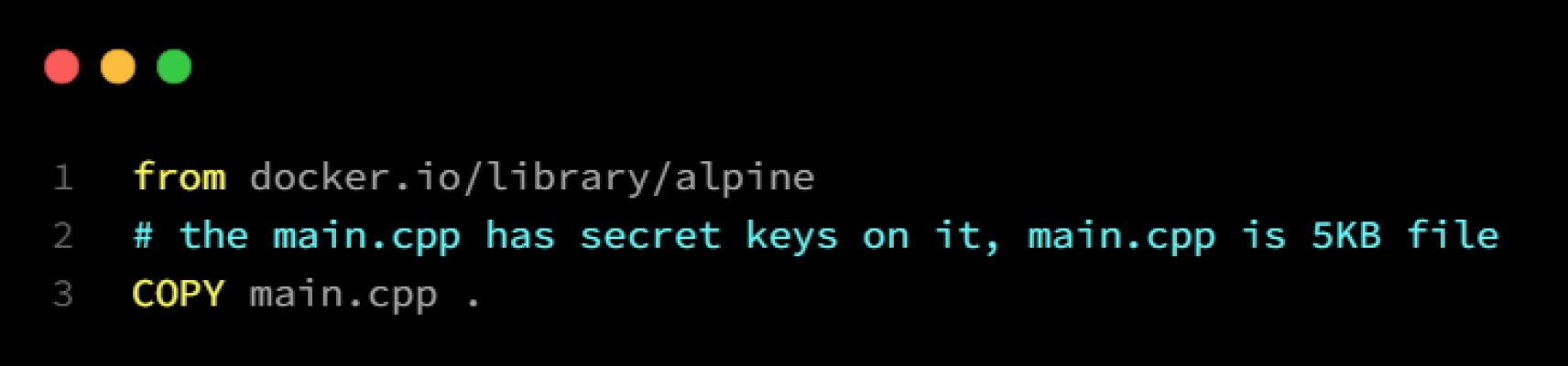

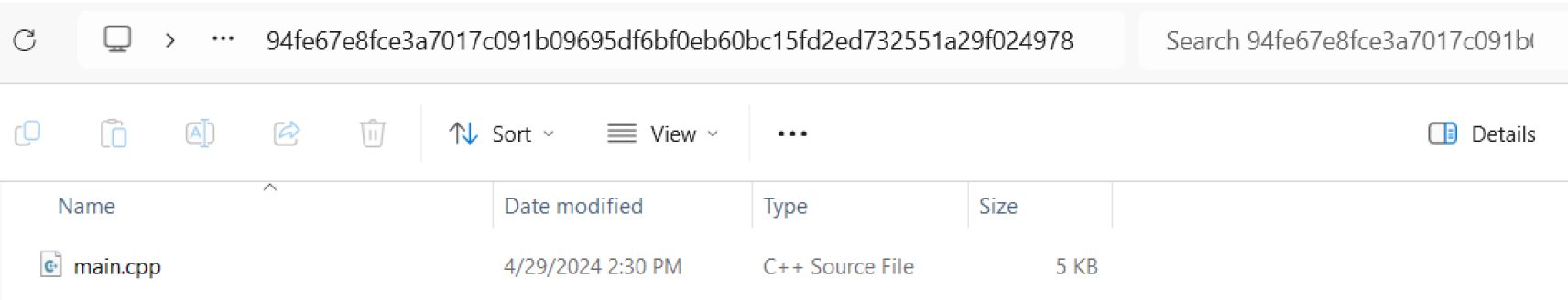

Primeiro, construímos uma nova imagem de contêiner, “with-secret”, que contém um arquivo de código-fonte com um segredo:

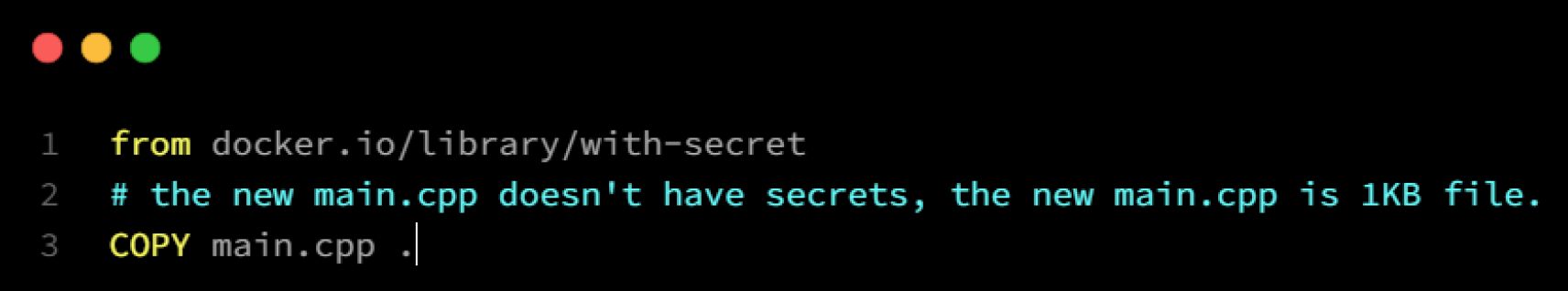

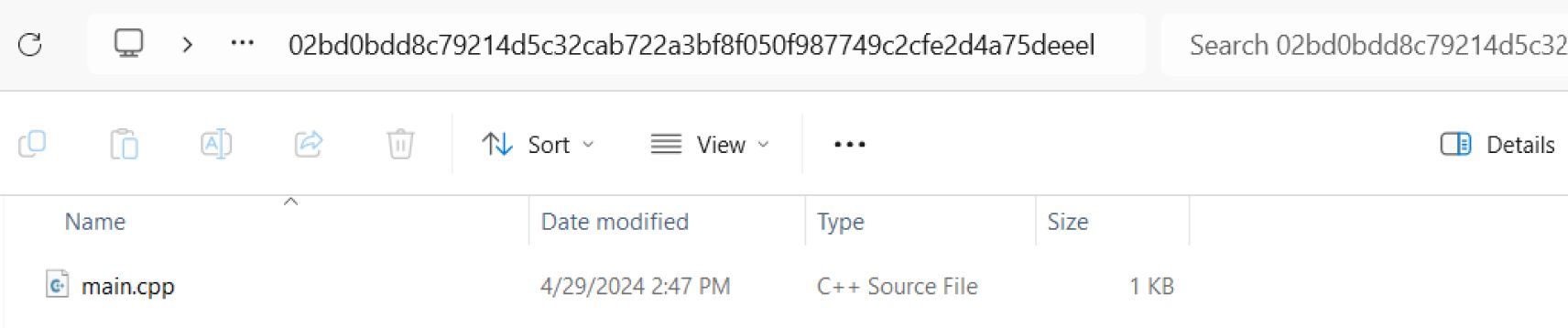

A partir dessa nova imagem, tentamos substituí-la por um novo arquivo:

Porém, se inspecionarmos as imagens, ainda veremos o antigo principal.cpp na camada 2. O exportado .alcatrão arquivo contém ambos os arquivos, o que significa que o segredo no arquivo original ainda pode ser acessado e vazado

Dados vinculados e referências externas

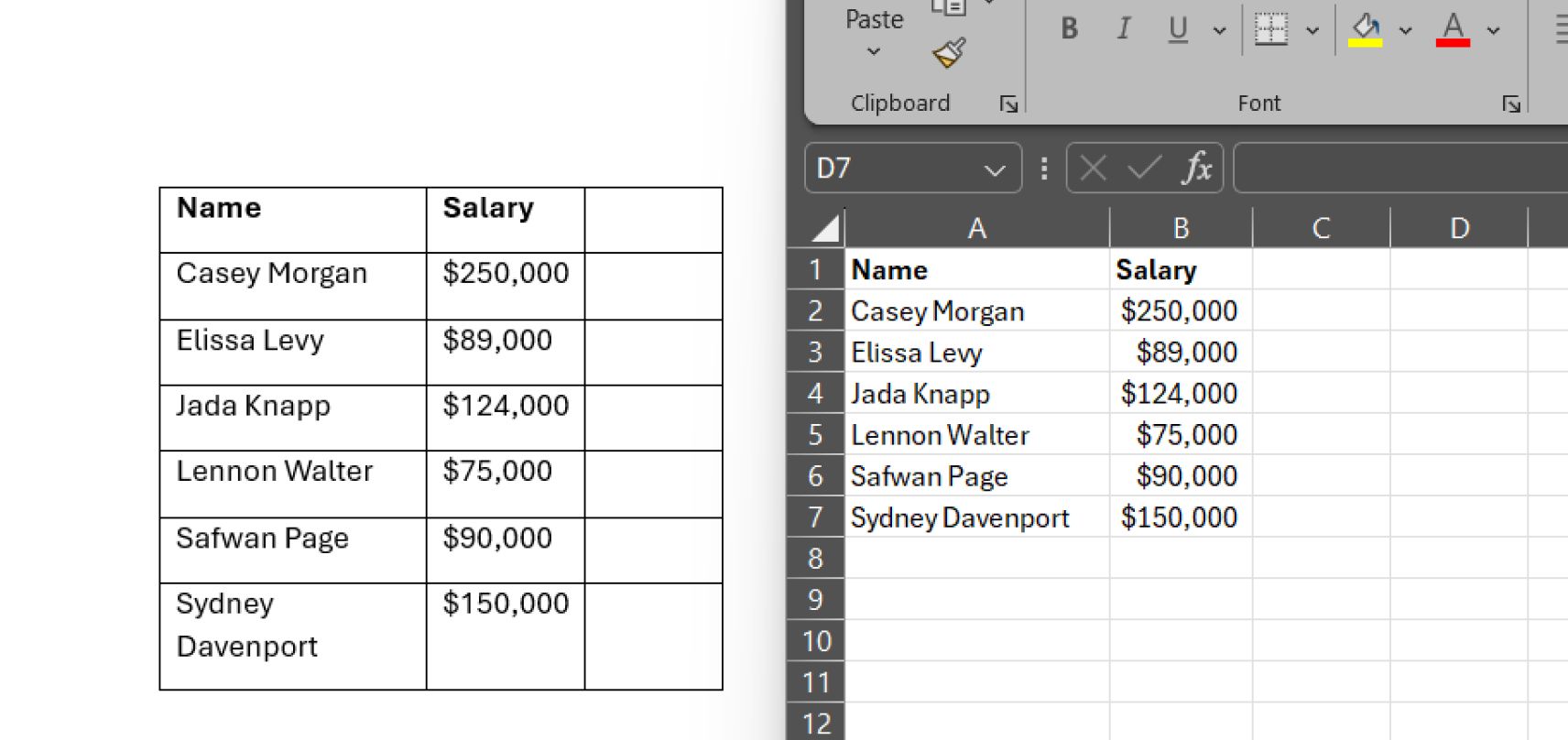

Em alguns casos, o usuário pode inserir dados de fontes externas, como planilhas Excel ou bancos de dados, em um documento Word usando objetos vinculados ou referências externas. No entanto, eles podem não perceber que as alterações na fonte de dados original podem atualizar automaticamente as informações no documento Word, levando a inconsistências ou divulgações não intencionais se os dados externos forem modificados sem a devida autorização.

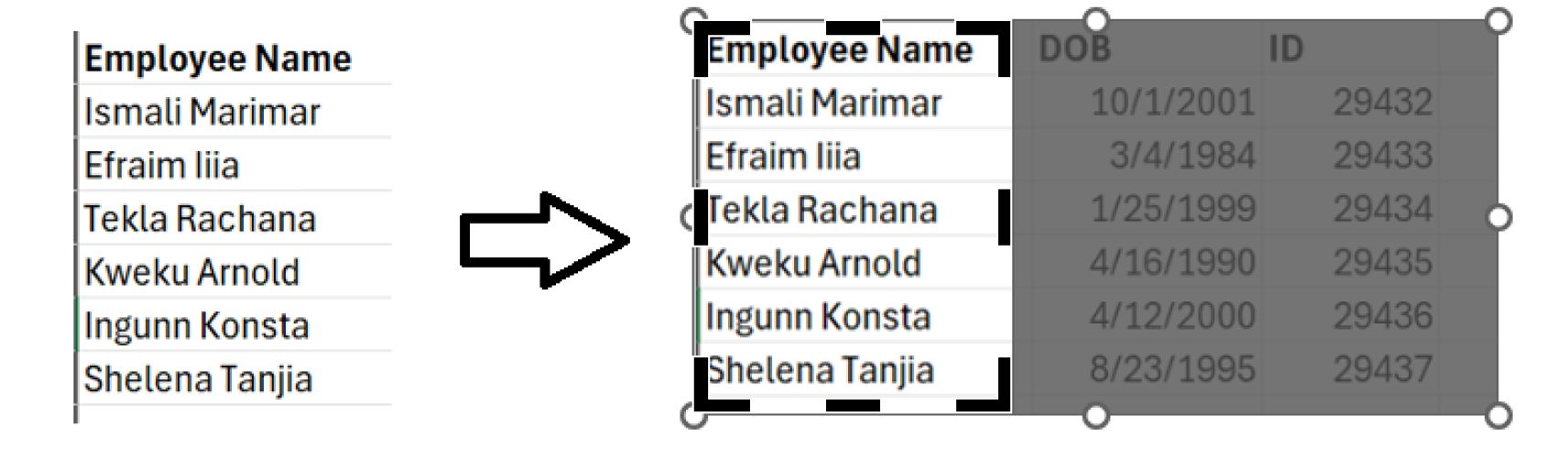

Imagens recortadas no Microsoft Office

Embora pareça conveniente para os usuários “cortarem” imagens rapidamente no Microsoft Word, esse recurso não remove realmente o conteúdo. A imagem recortada ainda pode reter informações ocultas ou confidenciais, suscetíveis de potencial reconstrução ou recuperação.

Metadados de arquivo

Os metadados de arquivos, como nomes de empresas ou localizações GPS, podem conter informações confidenciais das quais os usuários podem não ter conhecimento. Esses metadados podem revelar inadvertidamente detalhes sobre a origem ou localização do documento, comprometendo potencialmente a confidencialidade ou a privacidade.

Vazamentos intencionais

As violações intencionais são executadas deliberadamente para explorar vulnerabilidades e comprometer informações confidenciais para ganho pessoal ou para fins nefastos.

Visualização

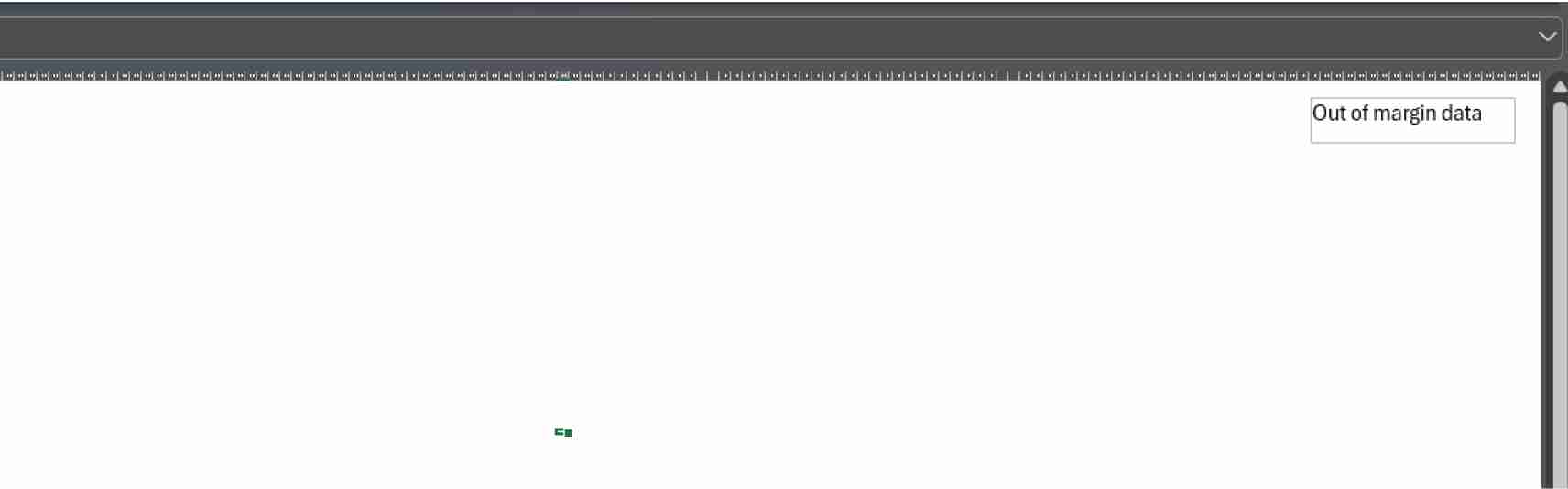

Ocultando dados além das margens de uma página

No cenário abaixo, o invasor tenta ocultar os dados longe das primeiras colunas. A menos que os usuários diminuam o zoom o suficiente, não há como ver esses dados.

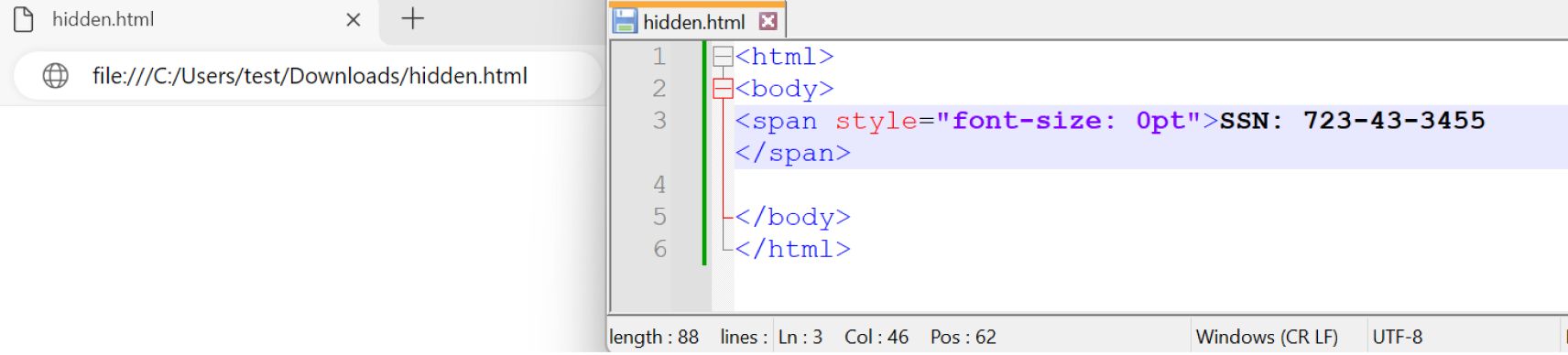

Fonte Zero

O termo "ZeroFont" origina-se da técnica de usar tamanhos de fonte minúsculos e invisíveis (geralmente definidos como zero) para ocultar URLs ou conteúdo malicioso no corpo do e-mail. Esses ataques exploram o fato de que muitos filtros de segurança de e-mail analisam principalmente o conteúdo visível de um e-mail para detectar tentativas de phishing ou links maliciosos. Ao usar técnicas ZeroFont, os invasores podem evitar a detecção, aumentando a probabilidade de ataques de phishing bem-sucedidos.

Mesmo texto e cor de fundo

Neste método, o texto é formatado com uma cor de fonte específica que corresponde à cor de fundo do documento, tornando o texto invisível a olho nu. O conceito baseia-se na exploração da incapacidade do espectador de distinguir entre o texto e o fundo devido à coloração idêntica.

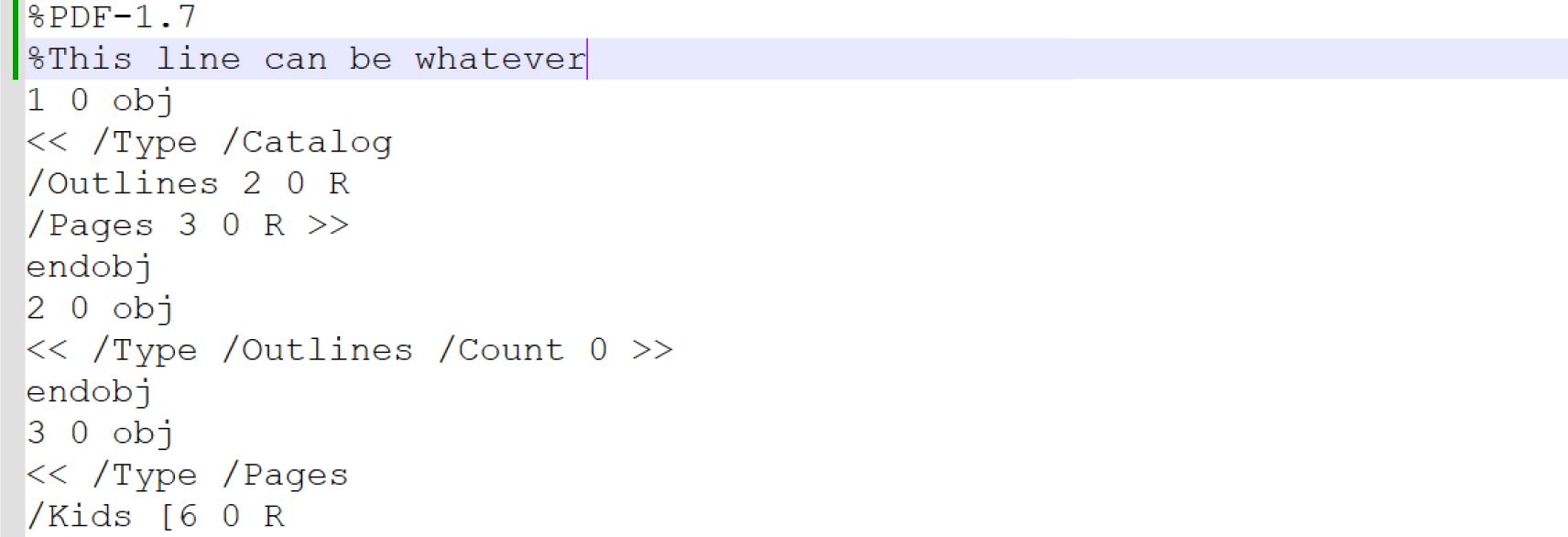

Manipulando Estrutura de Arquivo

Visualizar imagens versus imprimir imagens

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

O PDF mostrado acima contém duas imagens distintas. A segunda imagem é indicada por uma tag alternativa que especifica a imagem como padrão para impressão. Consequentemente, se informações confidenciais estiverem ocultas na segunda imagem, elas poderão ser facilmente transmitidas a um destinatário externo e acessadas simplesmente selecionando a opção de impressão. Já abordamos esse cenário em uma postagem do blog .

Dados ocultos em um objeto de opção que não serão exibidos no aplicativo Reader

Usando % no PDF por exemplo, este símbolo é usado como comentário em um arquivo PDF em modo texto, os invasores podem escrever qualquer coisa sem afetar a usabilidade do arquivo ao abri-lo com o Adobe Reader.

O que fazer para minimizar o risco

Soluções Robustas

Utilizar soluções de prevenção de perda de dados (DLP) para monitorizar e impedir a transmissão não autorizada de informações sensíveis, dentro da rede da organização e de fontes externas.

Utilize soluções de desarme e reconstrução de conteúdo (CDR) para evitar objetos não aprovados ocultos no arquivo.

Implemente uma abordagem multicamadas para segurança de dados, incluindo firewalls, sistemas de detecção/prevenção de invasões, software antivírus e ferramentas de criptografia para proteger informações confidenciais em vários níveis.

Implemente controles de acesso e mecanismos de autenticação para garantir que apenas indivíduos autorizados possam acessar dados confidenciais e revise e atualize regularmente as permissões dos usuários conforme necessário.

Empregue medidas de segurança de endpoint para proteger dispositivos e endpoints contra malware, ransomware e outras ameaças cibernéticas.

Auditorias e avaliações regulares

Realize auditorias de segurança e avaliações de risco regulares para identificar vulnerabilidades, avaliar as medidas de segurança existentes e implementar as melhorias necessárias.

Efetuar testes de penetração e análise de vulnerabilidades para identificar e resolver proactivamente os pontos fracos da infraestrutura e dos sistemas da organização.

Monitore e analise o tráfego de rede, os logs do sistema e a atividade do usuário em busca de sinais de comportamento anômalo ou possíveis incidentes de segurança.

Treinamento e Conscientização

Implemente programas de treinamento abrangentes para educar os funcionários sobre as melhores práticas de segurança de dados, incluindo o reconhecimento de tentativas de phishing, o tratamento de informações confidenciais e a adesão às políticas da empresa.

Aumentar a consciencialização sobre a importância da proteção de dados e as potenciais consequências das fugas de dados, promovendo uma cultura de sensibilização para a cibersegurança em toda a organização.

Forneça atualizações e lembretes regulares sobre ameaças emergentes à segurança cibernética e medidas preventivas.

Defesa em profundidade com a plataforma OPSWAT MetaDefender

A plataforma OPSWAT MetaDefender fornece proteção em várias camadas contra ameaças baseadas em arquivos. OPSWAT MetaDefender combate a constante evolução de novos tipos de ataques com as seguintes tecnologias:

Multiscanning

Detectando centenas de ameaças conhecidas e desconhecidas com mais de 30 mecanismos antivírus líderes.

Deep CDR

Garantir que cada arquivo suspeito seja higienizado com segurança e gere conteúdo seguro para uso.

Essa abordagem de ecossistema protege seus dados e sistemas mais confidenciais, mesmo contra vetores de ataque não convencionais. Para mais informações, fale com nossos especialistas em segurança cibernética.