Em 8 de setembro de 2025, vários pacotes npm amplamente usados, incluindo chalk, debug e color, foram encontrados comprometidos no que está rapidamente se tornando um dos maiores incidentes de cadeia de suprimentos de código aberto até hoje. Em conjunto, estes pacotes são responsáveis por mais de 2 mil milhões de downloads semanais, o que faz com que este compromisso seja de alto risco e de grande alcance.

Eis o que aconteceu, como funcionou o ataque e como as tecnologias OPSWAT podem ajudar a defender-se contra ameaças semelhantes no futuro.

Resumo do ataque

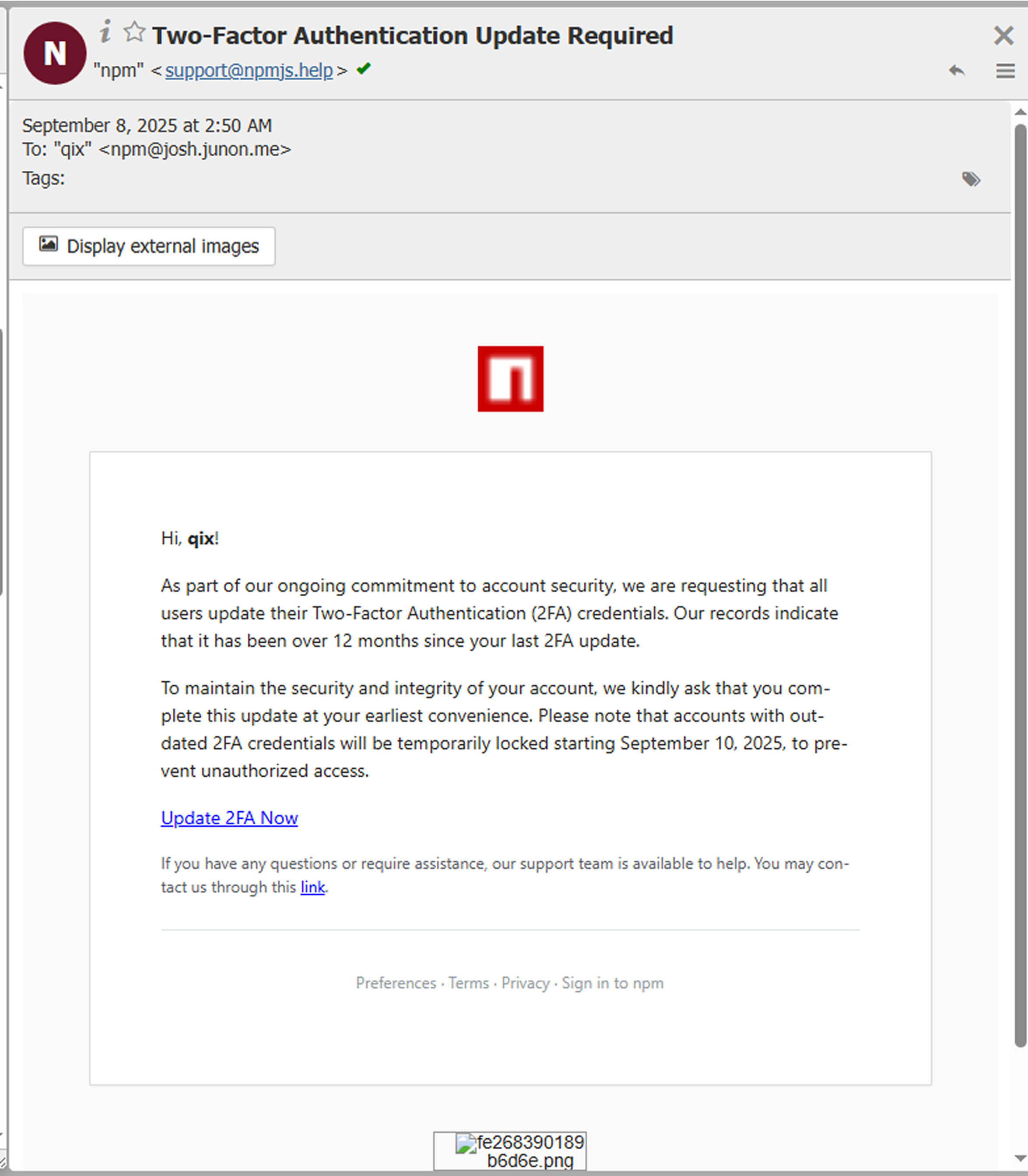

O ataque começou com uma campanha de phishing dirigida a um responsável pela manutenção de um dos pacotes npm. Um e-mail falso de support@npmjs.help (um domínio falso registado poucos dias antes do ataque) enganou a vítima para que esta cedesse as suas credenciais. Com acesso à conta npm do responsável pela manutenção, os atacantes publicaram versões maliciosas dos pacotes.

O código injetado era um malware de roubo de criptomoedas criado especificamente para sequestrar transações de criptomoedas de usuários finais que interagem com carteiras e aplicativos descentralizados (dApps).

Este incidente realça mais uma vez que a confiança no código aberto pode ser transformada em arma a qualquer momento, tal como aconteceu com a pirataria da cadeia de fornecimento da ESLint em julho de 2025.

Técnicas de ataque utilizadas

1. Execução específica do navegador

O malware efectuava uma verificação do ambiente para garantir que só era executado dentro dos browsers. Em servidores ou pipelines de CI/CD, permanecia inativo, tornando a deteção mais difícil.

2. Interceção API

A carga maliciosa ligou-se a APIs web essenciais, incluindo:

janela.fetch

XMLHttpRequest

janela.ethereum(fornecedores de carteiras)

Isto permitiu que o malware espiasse, interceptasse e modificasse silenciosamente os pedidos de rede.

3. Sequestro de transacções

Uma vez incorporado, o código malicioso foi além da observação passiva e interferiu ativamente na atividade da criptomoeda. Em particular, procurou endereços de carteiras e cargas úteis de transacções em várias cadeias de blocos, incluindo Ethereum, Solana, Bitcoin, Tron, Litecoin e Bitcoin Cash.

A partir daí, a carga útil executava uma técnica de substituição:

- Substituiu endereços de carteira legítimos por endereços controlados pelo atacante, utilizando endereços semelhantes gerados com verificações de semelhança (por exemplo, distância Levenshtein).

- Isto significou uma transferência para

0xAbc123...poderia tranquilamente tornar-se0xAbc129...sem levantar suspeitas.

- O mais importante é que a troca ocorreu antes de o utilizador assinar a transação, pelo que, embora a interface do utilizador apresentasse o endereço correto, o pedido assinado já estava alterado.

4. Evasão furtiva

Os atacantes também adoptaram medidas para garantir que o seu malware permanecesse oculto durante o maior tempo possível. Em vez de efetuar alterações visíveis que pudessem alertar a vítima, o payload funcionava silenciosamente em segundo plano:

- Evitámos trocas óbvias de IU, pelo que as interfaces das carteiras permaneceram inalteradas.

- Persiste silenciosamente, mantendo os seus ganchos activos durante toda a sessão de navegação.

- Visava tanto as aprovações como as transferências, permitindo não só o roubo de fundos, mas também a manipulação de permissões de carteira para exploração futura.

Porque é que este ataque é tão perigoso

- Escala maciça: Milhares de milhões de descarregamentos semanais nos pacotes afectados.

- Seleção de alvos entre cadeias: Não se limita ao Ethereum. Várias blockchains importantes foram afetadas.

- Invisível para os utilizadores: As vítimas acreditavam que estavam a aprovar transacções seguras.

- Exploração da confiança do ecossistema: Uma conta de mantenedor comprometida espalhou-se pelo ecossistema npm.

Resposta da OPSWAT

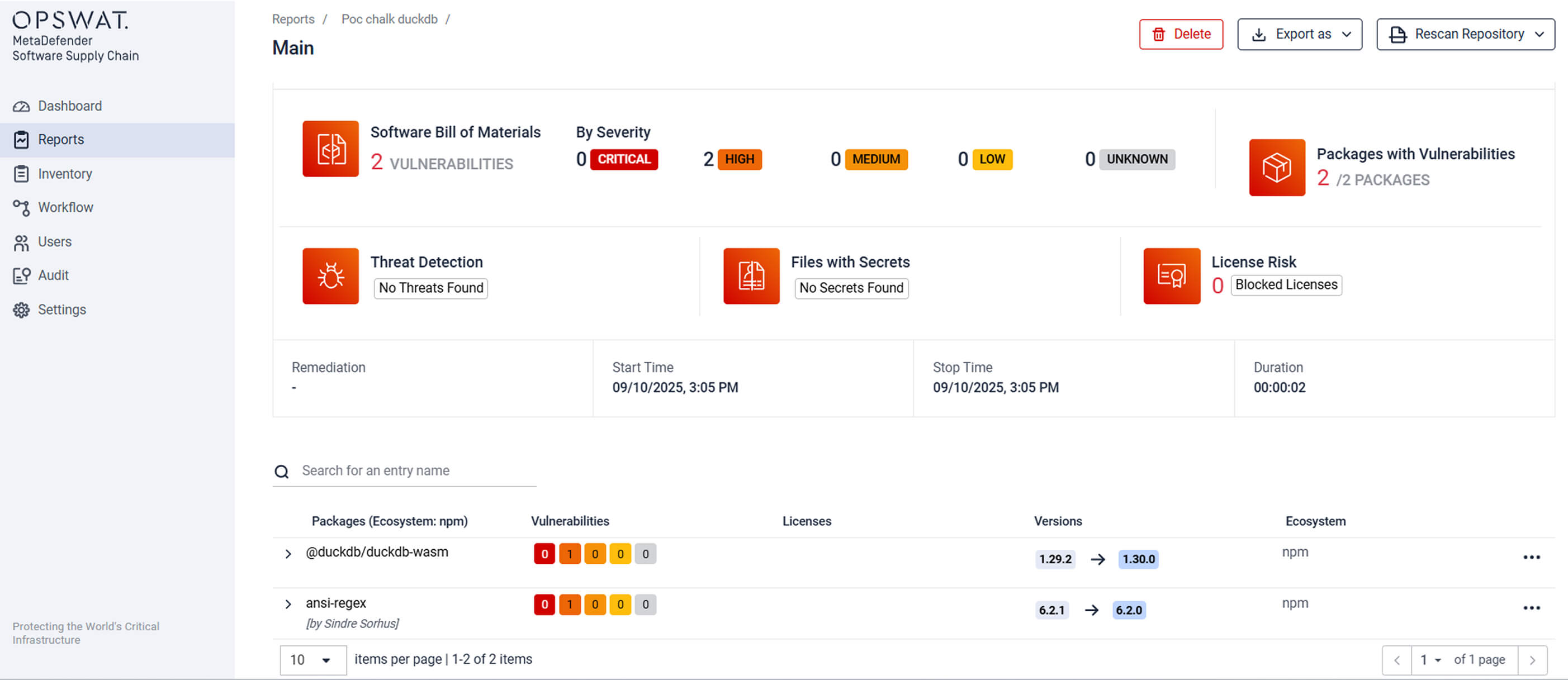

A tecnologia OPSWAT SBOM com a versão mais recente da base de dados já é capaz de detetar e assinalar estes pacotes maliciosos.

A tecnologia OPSWAT SBOM é uma das muitas soluções e tecnologias de segurança líderes do sector disponíveis no MetaDefender Core e no MetaDefender Software Supply Chain:

- Análise de vulnerabilidades: Analisa automaticamente as dependências em busca de vulnerabilidades conhecidas e versões maliciosas.

- Monitorização contínua: Observa repositórios como o npm, PyPI e Maven em busca de alterações suspeitas.

- Multi-AV e Heurística: Detecta malware ofuscado escondido dentro de pacotes.

- Integração CI/CD: Bloqueia as dependências comprometidas antes de serem puxadas para as compilações.

- Geração de SBOM: Exporta relatórios SBOM em formatos padronizados, como CycloneDX, SPDX, JSON e PDF, para suportar fins de auditoria e conformidade.

- Deteção de segredos: OPSWAT Proactive DLP encontra segredos codificados (palavras-passe, chaves API , tokens, etc.) incorporados no código fonte para impedir o acesso não autorizado.

O que deve fazer agora

- Auditar dependências: Verifique se há pacotes npm afetados em seus projetos.

- Aumentar a sensibilização para o phishing: Formar os programadores e os responsáveis pela manutenção para detetar mensagens electrónicas falsas.

- Automatize a segurança com o OPSWAT MetaDefender Software Supply Chain: Ganhe visibilidade dos riscos da sua cadeia de fornecimento de software com a monitorização contínua de ameaças e vulnerabilidades.

- Reforçar a segurança das contas: Mantenha a 2FA em todas as contas de registo de pacotes.

Principais conclusões

- As contas de mantenedores são os principais alvos. A segurança deles é a sua segurança.

- Os ataques à cadeia de abastecimento estão a aumentar: milhares de milhões de descarregamentos podem ser transformados em armas instantaneamente.

- A monitorização proactiva e as ferramentas de confiança zero como o MetaDefender Software Supply Chain já não são opcionais; são essenciais.

Pensamento final

Este incidente sublinha o quão frágil pode ser o ecossistema de código aberto quando apenas uma conta de um mantenedor de confiança é comprometida. Com biliões de downloads em jogo, as organizações têm de reconhecer que a segurança da cadeia de fornecimento é tão crítica como a segurança do ponto final ou da rede. Visibilidade proactiva, monitorização contínua e práticas de segurança fortes são a melhor defesa contra o próximo compromisso de código aberto.

Saiba mais sobre como OPSWAT SBOM e o MetaDefender Software Supply Chain ajuda a proteger seus pipelines de desenvolvimento e protege contra ataques à cadeia de suprimentos de código aberto.