Compreender as complexidades da Email Security

O cenário em constante evolução da segurança do correio eletrónico encontrou novos desafios para além dos domínios tradicionais da encriptação e dos filtros de spam. As ameaças avançadas de correio eletrónico estão a tornar-se cada vez mais bem sucedidas em contornar as defesas de segurança de correio eletrónico convencionais, incluindo as do Microsoft 365.

Desde tácticas sofisticadas de phishing a malware evasivo, as ameaças por correio eletrónico disfarçam-se frequentemente de comunicações legítimas ou utilizam técnicas avançadas para se escaparem às falhas de segurança. Consequentemente, a proteção dos sistemas de correio eletrónico exige agora uma abordagem proactiva a vários níveis que lide com as ameaças antes de estas entrarem num sistema de correio eletrónico.

Segurança baseada no apego: Uma preocupação crítica

Em termos de ameaças baseadas em correio eletrónico, os anexos estão no topo da lista. É frequente encontrarmos documentos Word, PDFs e folhas de cálculo como anexos na nossa comunicação diária. Mas sabia que estes são também os vectores mais comuns utilizados nos ciberataques?

Dada a sua omnipresença na comunicação empresarial, é impraticável, se não impossível, que as organizações bloqueiem esses tipos de ficheiros. Embora a verificação de malware e a filtragem de conteúdos possam eliminar ameaças, não são tão fortes contra ataques de dia zero - ameaças que foram recentemente descobertas ou são desconhecidas.

A estratégia de defesa mais robusta que uma organização pode adotar é assumir que todos os anexos são maliciosos. Isto significa analisá-los dinamicamente, neutralizar as ameaças e higienizar os ficheiros, retirando-lhes o conteúdo potencialmente malicioso. Após estes passos, o anexo inofensivo é autorizado a chegar ao utilizador final.

Navegando no terreno complicado da segurança baseada em URL

As hiperligações ou URLs nas mensagens de correio eletrónico representam um desafio de segurança semelhante ao dos anexos. Podem facilmente mascarar sítios maliciosos, mas o bloqueio total de URLs prejudicaria a comunicação moderna. É aqui que entram em jogo as soluções avançadas de segurança de correio eletrónico. Estas soluções analisam os URLs, verificando se conduzem a sítios maliciosos ou suspeitos.

A aprendizagem automática surgiu como um poderoso aliado nesta luta, ajudando a modelar o aspeto dos "bons" URLs e a detetar anomalias. Esta técnica não só é eficaz contra o malware, como também é uma ferramenta formidável contra o spam, garantindo o mínimo de falsos positivos.

Email Security Melhores práticas: Uma lista de verificação tecnológica

Defesa contra ataques de phishing

A deteção em várias camadas com heurística avançada e algoritmos de aprendizagem automática pode ser utilizada para detetar mensagens de correio eletrónico maliciosas. Além disso, a substituição de links nocivos em mensagens de correio eletrónico por outros que são submetidos a verificações de reputação em tempo real pode neutralizar as ameaças.

Mitigação de ataques de dia zero

Deep Content Disarm and Reconstruction (CDR) são essenciais na defesa contra ameaças desconhecidas. Estas tecnologias higienizam os anexos de correio eletrónico, eliminando as ameaças incorporadas. O ficheiro limpo e utilizável é então entregue ao utilizador final.

Multiscanning

A utilização de vários mecanismos antivírus pode melhorar significativamente as taxas de deteção de malware de uma média de 45,4%, com um único mecanismo AV, para 99,39%. Esta abordagem multi-motor, combinada com assinaturas, heurística e aprendizagem automática, garante que as ameaças são prontamente detectadas e tratadas.

Em tempo real Sandbox

Com um desempenho 10 vezes mais rápido do que uma sandbox tradicional, uma sandbox em tempo real pode descobrir ameaças desconhecidas e de dia zero em documentos do Microsoft Office, PDFs e outros tipos de ficheiros antes de o utilizador clicar neles.

Prevenção de perda de dados (DLP)

Com regulamentos como PCI, HIPAA e GDPR, as organizações têm a responsabilidade de proteger dados como Informações Pessoais Identificáveis (PII) e Informações de Saúde do Paciente (PHI). Devem ser implementados controlos para redigir informações confidenciais em e-mails, garantindo a conformidade e evitando violações.

Para saber mais sobre como evitar ataques de correio eletrónico malicioso, descarregue este documento técnico que se centra nas ameaças que desafiam os sistemas de segurança de correio eletrónico convencionais.

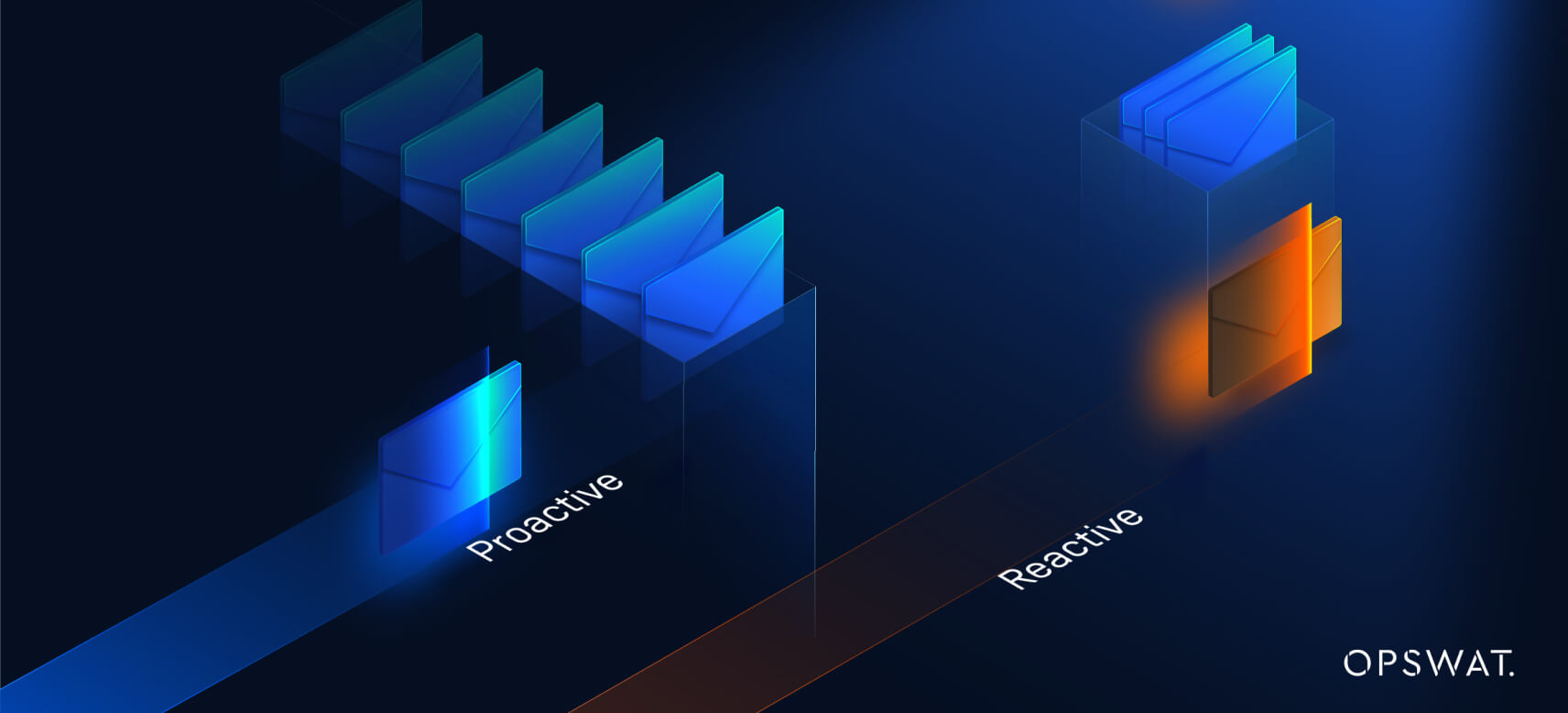

OPSWATAbordagem proactiva vs. reactiva da Email Security

No panorama repleto de fornecedores de segurança de correio eletrónico, o OPSWAT destaca-se com a sua abordagem proactiva, o que o distingue dos concorrentes que se baseiam principalmente em métodos baseados na deteção. Enquanto muitos fornecedores se concentram na identificação e resposta a ameaças depois de estas entrarem num sistema de correio eletrónico, o OPSWAT neutraliza as ameaças antes de estas poderem entrar e causar danos.

Esta abordagem de confiança zero é semelhante a parar um potencial intruso nos portões, em vez de lidar com as consequências de uma violação.

OPSWATEstratégia de defesa a vários níveis da UE

Outro aspeto distintivo da abordagem de OPSWATé a sua estratégia de defesa multi-camadas. Reconhecendo que nenhuma solução única é uma solução milagrosa para os desafios multifacetados da segurança do correio eletrónico, o OPSWAT utiliza uma combinação de tecnologias avançadas líderes de mercado.

Desde Deep Content Disarm and Reconstruction ( Deep CDR), que higieniza potenciais ameaças em anexos de correio eletrónico, até verificações de reputação de URL em tempo real e deteção de anomalias por aprendizagem automática, OPSWAT oferece um conjunto abrangente de soluções que funcionam em conjunto para proporcionar uma proteção robusta do correio eletrónico.

Em contraste com os fornecedores que jogam um jogo reativo de recuperação das ciberameaças, a metodologia proactiva e holística da OPSWATposiciona-a como líder no domínio da segurança do correio eletrónico, garantindo que as empresas podem comunicar com confiança e segurança.