A engenharia de deteção é um domínio da cibersegurança centrado na conceção, implementação e manutenção de métodos de deteção para identificar potenciais ameaças à segurança no ambiente de uma organização. Vai além da simples configuração de alertas e envolve uma abordagem estratégica para compreender os comportamentos das ameaças, identificar IOCs (indicadores de comprometimento) e desenvolver uma lógica de deteção que identifique com precisão a atividade maliciosa sem gerar falsos positivos excessivos. A engenharia de deteção é essencial para melhorar as capacidades de deteção de ameaças de uma organização e melhorar a sua postura geral de segurança.

Ao desenvolverem uma lógica de deteção precisa e ao aperfeiçoarem continuamente os mecanismos de deteção, os engenheiros de deteção ajudam a reduzir o TTD (tempo para detetar) e o TTR (tempo para responder) aos incidentes. Esta abordagem pró-ativa garante que as equipas de segurança podem agir rapidamente sobre os alertas e evitar potenciais violações.

Conceitos-chave em Engenharia de Deteção

- Lógica de deteção: Refere-se às regras, consultas e análises específicas desenvolvidas para identificar actividades maliciosas com base em comportamentos observados e IOCs. A lógica de deteção eficaz é adaptada ao ambiente de uma organização e considera várias fontes de dados, como tráfego de rede, registos de pontos finais e outros serviços.

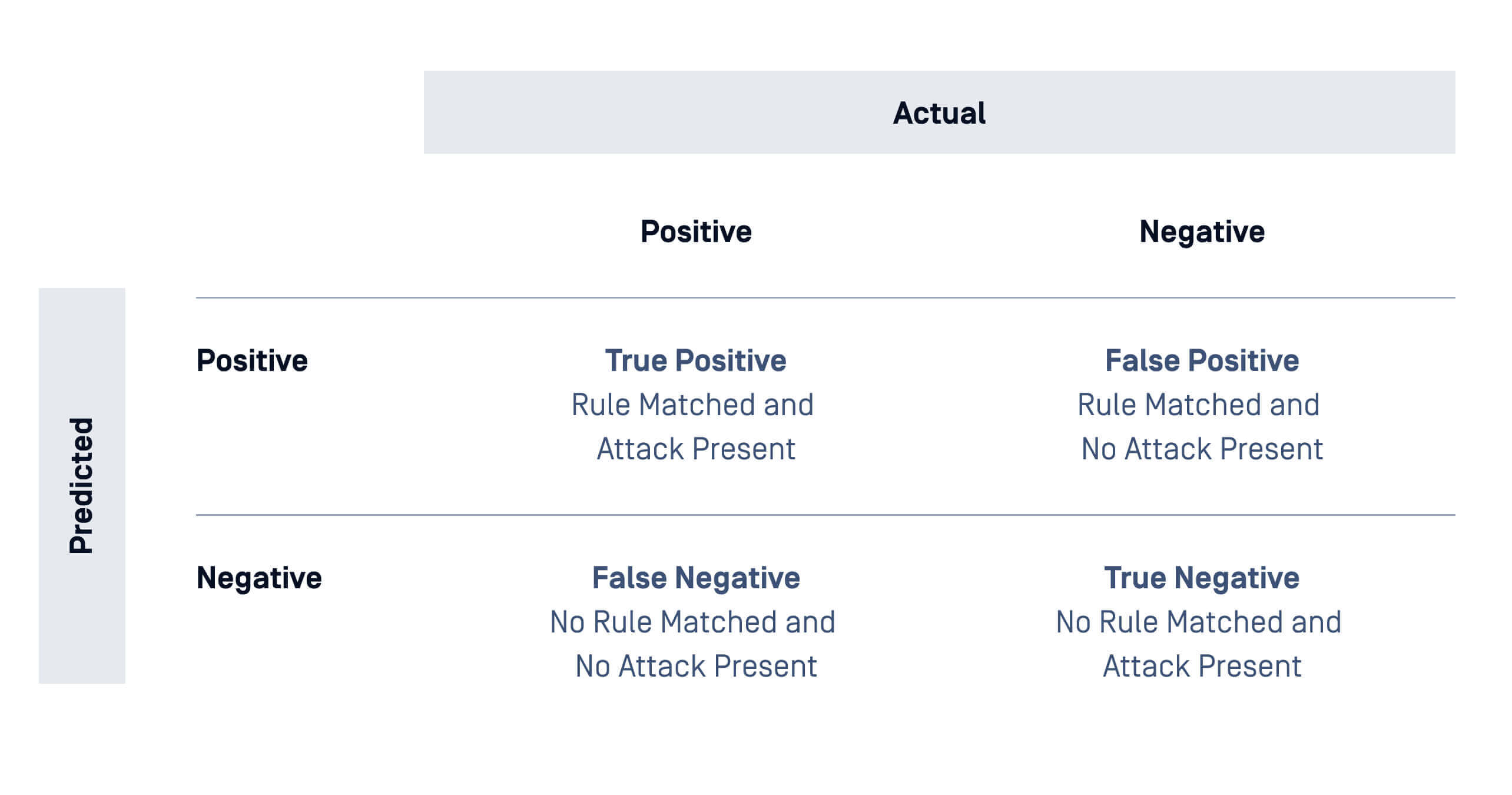

- Falsos positivos e falsos negativos: Um falso positivo ocorre quando uma ação benigna é incorretamente assinalada como maliciosa, enquanto um falso negativo ocorre quando uma ação maliciosa não é detectada. A engenharia de deteção visa minimizar estes erros para garantir alertas precisos e acionáveis.

- Análise comportamental: Ao contrário dos métodos de deteção estática que dependem apenas de IOCs, a análise comportamental envolve a monitorização de padrões anormais de comportamento que podem indicar uma ameaça, como tempos de início de sessão invulgares ou tentativas de exfiltração de dados. Esta abordagem ajuda a detetar ameaças novas e em evolução, mas requer uma linha de base predefinida de comportamento "normal".

- Caça às ameaças:A caça às ameaças é uma abordagem proactiva à deteção de ameaças através da pesquisa em redes e sistemas para identificar actividades suspeitas. Os engenheiros de deteção podem ajudar a criar hipóteses de caça e trabalhar com as equipas de caça a ameaças para validar a lógica de deteção e desenvolver análises melhoradas, descobrindo ameaças ocultas que os sistemas automatizados podem não detetar.

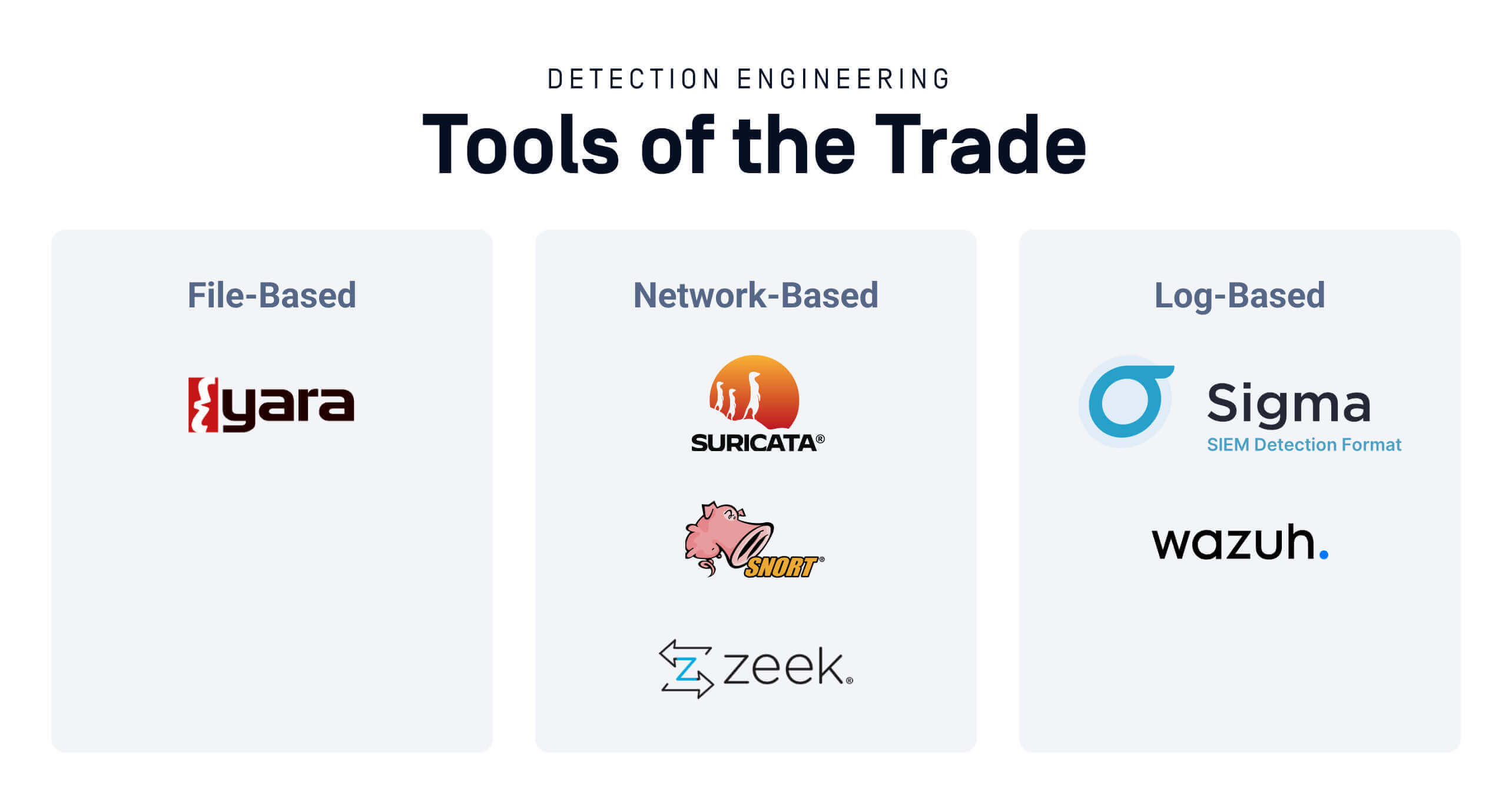

Ferramentas do ofício

Os engenheiros de deteção utilizam uma variedade de ferramentas e normas para encontrar e responder a ameaças. Algumas ferramentas são optimizadas para diferentes funções, incluindo a análise de ficheiros, a análise de redes e a análise de registos.

- Baseado em ficheiros: Estas ferramentas foram concebidas para identificar malware ou actividades suspeitas com base em padrões, assinaturas ou comportamentos de ficheiros.

- O YARA é uma ferramenta utilizada por engenheiros de deteção para identificar e classificar malware com base em padrões em ficheiros ou processos. As regras YARA consistem em cadeias de caracteres e condições que definem o que constitui uma correspondência, tornando-as num recurso poderoso para identificar ameaças.

- Baseado em rede: Estas ferramentas monitorizam o tráfego de rede para detetar actividades suspeitas ou tentativas de intrusão.

- Suricata: Um sistema de deteção e prevenção de intrusão de rede de código aberto (IDS/IPS) que analisa o tráfego de rede em tempo real. Utiliza regras baseadas em assinaturas para identificar ameaças, como a deteção de ataques com base em padrões ou comportamentos de rede conhecidos. Também pode efetuar a descodificação e análise de sessões de rede, actuando como uma espécie de gravador de voos de rede, gerando registos de auditoria para toda a atividade na rede.

- Snort: O Snort é outra ferramenta popular de IDS/IPS de código aberto que utiliza regras para inspecionar o tráfego de rede e identificar ameaças com base em assinaturas de ataque conhecidas.

- Zeek: Um motor de análise e auditoria de rede de código aberto com a capacidade de identificar, descodificar e gerar registos de auditoria para vários protocolos de rede relevantes. O Zeek fornece uma linguagem completa de domínio específico para a análise de protocolos de rede e também fornece uma série de estruturas para o desenvolvimento de plugins, bem como interfaces para a aplicação de informações sobre ameaças à tarefa de análise de rede.

- Baseado em registo: Estas ferramentas analisam os registos do sistema ou das aplicações para detetar padrões invulgares que possam indicar incidentes de segurança e são frequentemente utilizadas em conjunto.

- Sigma: Uma norma aberta para escrever regras de deteção que podem ser aplicadas aos dados de registo. Fornece um formato de regra genérico, que pode então ser traduzido para diferentes SIEMs.

- Wazuh: Uma plataforma de monitorização de segurança de código aberto que integra análise de registos, deteção de intrusões, monitorização da integridade dos ficheiros e gestão de vulnerabilidades. Pode monitorizar registos de várias fontes e criar alertas com base em regras pré-configuradas ou personalizadas.

Problemas comuns

Escala e recursos

Embora os engenheiros de deteção possam querer proteger as organizações contra todos os tipos de ameaças, os engenheiros estão limitados por recursos e mão de obra. Nenhuma organização pode proteger-se contra todas as ameaças e, por isso, tem de adaptar os esforços de engenharia de deteção ao seu ambiente específico. Para isso, as organizações precisam de aperfeiçoar a sua abordagem para se concentrarem nos vectores de ataque a que são mais vulneráveis.

O contexto é a palavra-chave aqui - as indústrias, os produtos, os sistemas de TI e até os riscos geopolíticos de uma organização têm de ser considerados. A informação sobre ameaças cibernéticas, um domínio estreitamente relacionado, pode ajudar a definir estes contextos. Uma abordagem comum é concentrar-se no sector vertical de uma organização. Por exemplo, uma empresa de marketing sediada nos Estados Unidos enfrentará ameaças diferentes de uma empresa de energia na Ásia.

Reduzir os falsos positivos

Uma dificuldade inerente enfrentada pelos engenheiros de deteção é a definição de métodos de deteção que detectem ameaças sem sobrecarregar os analistas com falsos positivos. Abaixo encontra-se um gráfico útil que ilustra este conceito:

A taxa de erro potencial pode ser reduzida através do desenvolvimento cuidadoso de regras de deteção e de testes rigorosos dessas regras em ambientes complexos. As regras devem ser avaliadas em relação a ameaças conhecidas, bem como a casos extremos e exemplos benignos.

Por exemplo, uma regra de deteção que procura macros maliciosas num documento do Microsoft Word deve detetar macros maliciosas de forma consistente, sem gerar falsos positivos em documentos normais.

Convenções de nomenclatura

Assim que uma ameaça é identificada e as regras de deteção são definidas e testadas, são integradas nas ferramentas que as equipas SOC utilizam para monitorizar as redes e são frequentemente partilhadas com outras equipas de segurança. Nomear e descrever estas regras com precisão pode ser um desafio - especialmente quando os indicadores que detectam são complexos ou obscuros. A normalização é importante aqui, e as organizações podem identificar normas que ajudem na organização e rotulagem para facilitar a gestão de grandes bibliotecas de deteção.

Reflexões finais

A engenharia de deteção é uma pedra angular da cibersegurança moderna, fornecendo a estrutura para identificar e responder às ameaças de forma eficaz. Ao fornecer às equipas SOC as informações de que necessitam para detetar e responder a ameaças emergentes, a engenharia de deteção continuará a ser uma disciplina essencial para manter defesas de segurança robustas.

Descubra como o OPSWAT's MetaDefender InSights Threat Intelligence pode dar à sua organização uma vantagem crítica quando se trata de prevenir ciberataques - fale com um especialista hoje.