- O que é Threat Hunting?

- O papel dos caçadores de ameaças no reforço da cibersegurança

- Porque é que a caça às ameaças é crucial para as infra-estruturas críticas

- Como funciona a caça às ameaças cibernéticas

- Tipos de caça a ameaças cibernéticas

- Modelos de caça às ameaças

- Ferramentas essenciais de deteção de ameaças

- Threat Hunting vs. Threat Intelligence

- A importância da caça às retroactivas

- Compreender as tácticas, as técnicas e os procedimentos (TTP)

- Exemplos práticos de Threat Hunting

- Reforçar a cibersegurança através da caça proactiva a ameaças

- FAQs

À medida que as ciberameaças se tornam mais avançadas, as organizações têm de adotar uma abordagem proactiva à cibersegurança para salvaguardar os seus activos críticos. Uma dessas práticas essenciais é a caça às ameaças, uma estratégia que envolve a procura ativa de potenciais ameaças numa rede antes que estas possam causar danos.

As ferramentas de segurança tradicionais, como firewalls, software antivírus e sistemas de deteção automatizados, são eficazes, mas não são infalíveis. Os agentes das ameaças estão constantemente a desenvolver novas técnicas para contornar estas defesas. A caça às ciberameaças desempenha um papel crucial na identificação e atenuação das ameaças que escapam aos sistemas de deteção automatizados, permitindo às organizações manterem-se à frente dos adversários.

O que é Threat Hunting?

A caça às ameaças é o processo proactivo de pesquisa em redes, pontos finais e conjuntos de dados para identificar e mitigar as ciberameaças que escaparam às medidas de segurança tradicionais. Ao contrário das abordagens reactivas que se baseiam em alertas automatizados, a caça às ameaças dá ênfase à experiência humana para descobrir ameaças sofisticadas que se escondem na infraestrutura de uma organização. À medida que as capacidades de caça às ameaças de uma organização amadurecem, essas operações podem ser aumentadas pela automação e escaladas para trabalhar em maior capacidade.

O papel dos caçadores de ameaças na cibersegurança

Os caçadores de ameaças são os defensores proactivos da estrutura de cibersegurança de uma organização. A sua principal responsabilidade é detetar ameaças ocultas antes que estas se transformem em incidentes de segurança de grande dimensão.

Ao aplicar o conhecimento das capacidades e comportamentos dos adversários, os caçadores de ameaças mergulham profundamente no tráfego de rede, procuram pistas suspeitas nos registos de segurança e identificam anomalias que podem não ter sido consideradas suficientemente críticas para resultar em detecções automatizadas. Desta forma, os caçadores de ameaças desempenham um papel crucial na fortificação da postura de segurança de uma organização.

Os caçadores de ameaças utilizam técnicas de análise comportamental para distinguir entre actividades cibernéticas normais e maliciosas. Além disso, fornecem informações acionáveis que informam as equipas de segurança sobre a forma de melhorar as defesas existentes, aperfeiçoar os sistemas de deteção automatizados e colmatar as lacunas de segurança antes que estas possam ser exploradas.

Ao concentrarem-se em ameaças conhecidas e em metodologias de ataque emergentes, os caçadores de ameaças reduzem significativamente a dependência de uma organização em medidas de segurança reactivas e, em vez disso, cultivam uma cultura de defesa proactiva.

Porque é que a caça às ameaças é crucial para as infra-estruturas críticas

A caça às ameaças tornou-se uma prática indispensável na cibersegurança moderna devido à crescente sofisticação das tácticas dos agentes de ameaça. Muitos adversários, em especial as ameaças persistentes avançadas (APT), podem utilizar técnicas furtivas e malware evasivo que permanecem sem serem detectados durante longos períodos, contornando frequentemente as ferramentas convencionais de defesa da segurança.

Sem uma caça ativa às ciberameaças, estes ataques ocultos podem permanecer nas redes durante meses, extraindo dados sensíveis ou preparando-se para perturbações em grande escala. Além disso, a caça às ameaças desempenha um papel fundamental na redução do tempo de permanência, o período em que um agente de ameaça permanece sem ser detectado dentro de um sistema. Quanto mais tempo um atacante permanecer sem ser detectado, maior será a sua hipótese de se enraizar firmemente num ambiente e maiores serão os danos que pode infligir à infraestrutura e aos dados de uma organização.

Para além de reduzir o tempo de permanência, a caça às ameaças melhora as capacidades de resposta a incidentes de uma organização. Ao identificar proactivamente as ameaças antes de estas se manifestarem em violações, as equipas de segurança podem responder de forma rápida e eficaz, minimizando o impacto de potenciais ataques.

Além disso, as organizações que integram a caça às ameaças nas suas estruturas de segurança obtêm conhecimentos mais profundos sobre as tácticas dos adversários, o que lhes permite melhorar continuamente as suas defesas. Esta abordagem também ajuda na conformidade regulamentar, uma vez que muitos regulamentos de cibersegurança exigem práticas proactivas de deteção de ameaças.

Em última análise, a caça às ameaças reforça a cultura de segurança geral de uma organização, assegurando que as equipas de segurança se mantêm vigilantes e bem preparadas contra a evolução das ciberameaças.

Como funciona a caça às ameaças cibernéticas

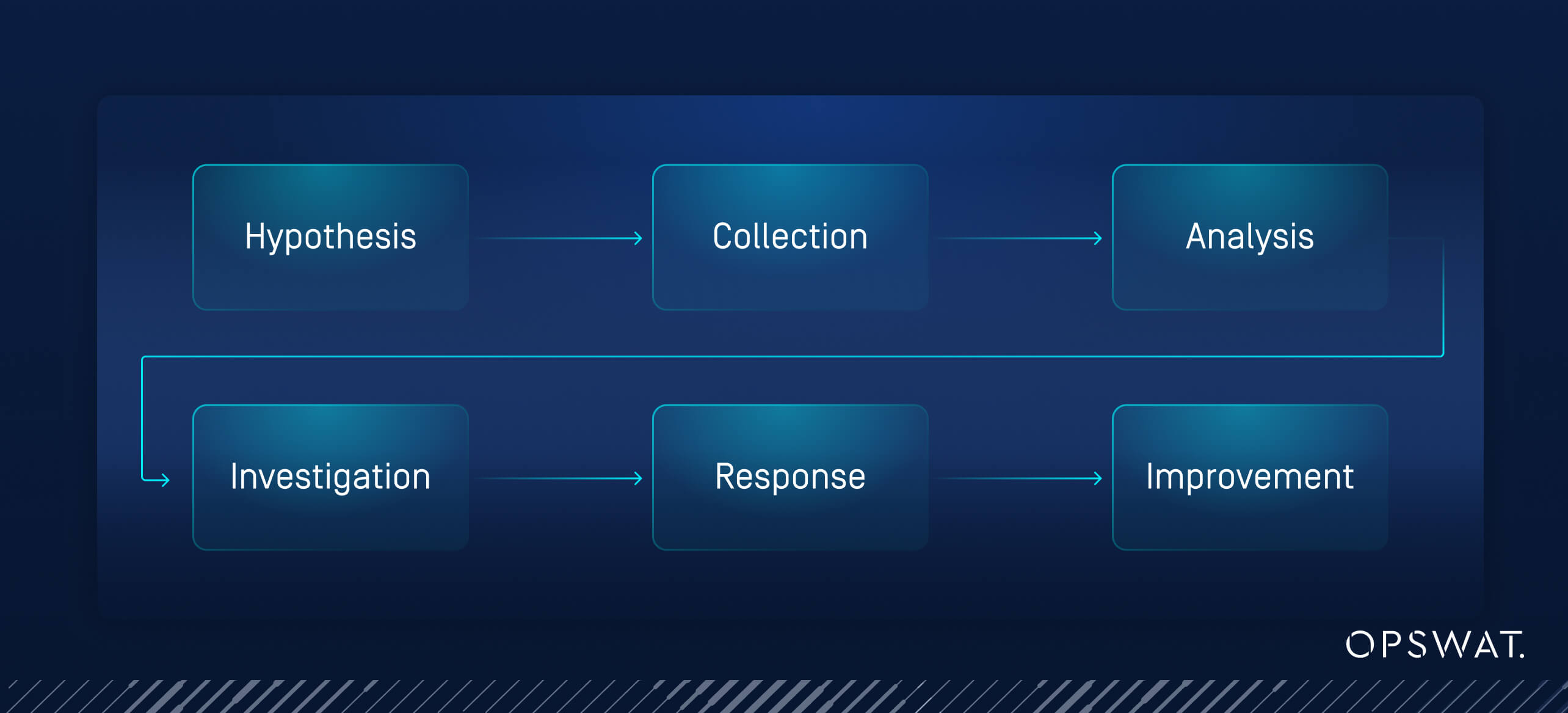

O processo de caça às ciberameaças envolve normalmente várias etapas fundamentais:

- Geração de hipóteses: Com base na informação sobre ameaças e no conhecimento do ambiente da organização, os caçadores de ameaças cibernéticas formulam hipóteses sobre potenciais ameaças, tendo em conta ataques anteriores e ameaças específicas do sector.

- Recolha de dados: Os dados relevantes de várias fontes, como registos de rede, telemetria de pontos finais e ambientes de nuvem, são recolhidos para uma análise abrangente.

- Análise de dados: Os caçadores examinam os dados recolhidos para identificar anomalias, padrões invulgares e comportamentos que possam indicar atividade maliciosa, por vezes recorrendo à aprendizagem automática e a modelos estatísticos.

- Investigação: As descobertas suspeitas são submetidas a uma investigação profunda para determinar se representam ameaças reais ou falsos positivos, garantindo que os recursos são atribuídos de forma eficiente.

- Resposta: As ameaças confirmadas são tratadas rapidamente através de medidas de contenção, erradicação e recuperação para atenuar os danos potenciais.

- Melhoria contínua: As informações obtidas em cada busca proactiva de ameaças são utilizadas para aperfeiçoar as políticas de segurança, melhorar os sistemas automatizados de deteção de ameaças e melhorar as futuras buscas.

Tipos de caça a ameaças cibernéticas

As metodologias de caça às ameaças podem ser classificadas em quatro tipos principais:

| Caça estruturada | Utiliza hipóteses baseadas nos critérios conhecidos em torno das tácticas, técnicas e procedimentos (TTP) dos adversários para orientar a caça, assegurando uma abordagem metódica. |

| Caça não estruturada | Orientado pela intuição e menos centrado em indicadores de comprometimento conhecidos (IOCs), este método envolve uma pesquisa mais flexível de actividades maliciosas antes e depois dos accionadores identificados. |

| Caça situacional ou orientada para entidades | Centrado em entidades de alto risco ou de alto valor, como dados sensíveis ou recursos informáticos críticos, ajudando a dar prioridade aos esforços de investigação de ciberameaças. |

| Caça assistida por aprendizagem automática | Utiliza a inteligência artificial para detetar anomalias e ajudar os analistas humanos a identificar potenciais ameaças de forma mais eficiente, melhorando a escalabilidade. |

Modelos de caça às ameaças

Vários modelos orientam as práticas de caça às ameaças:

- Caça baseada em informações: Baseia-se em feeds de informações sobre ameaças, como IOCs, endereços IP e nomes de domínio, para identificar potenciais ciberameaças com base em fontes de informações externas. Esta é frequentemente considerada uma abordagem menos madura e menos eficaz para a caça aos adversários, mas pode ser útil nalguns casos.

- Caça baseada em hipóteses: Envolve a criação de hipóteses com base em análises, informações ou conhecimento da situação para orientar o processo de caça a ameaças desconhecidas.

- Investigação utilizando indicadores de ataque (IOA): Centra-se na identificação de comportamentos do adversário e de padrões de ataque para detetar ameaças à cibersegurança antes de serem executadas.

- Caça baseada em comportamento: Detecta comportamentos anómalos dos utilizadores e da rede em vez de se basear em indicadores predefinidos, proporcionando um método de deteção mais dinâmico.

Ferramentas essenciais de deteção de ameaças

A caça eficaz às ameaças requer um conjunto de ferramentas especializadas:

- Sistemas de gestão de informações e eventos de segurança (SIEM): Agregar e analisar alertas de segurança de várias fontes.

- Soluções de Deteção e RespostaEndpoint (EDR): Monitorizar as actividades dos terminais para detetar e responder a ameaças não detectadas por sistemas automatizados. Os produtos EDR produzem um vasto conjunto de dados sobre a atividade que ocorre nos terminais de uma organização, proporcionando oportunidades para revelar continuamente as descobertas à medida que são pesquisadas novas tácticas, técnicas e procedimentos (TTPs) baseados no anfitrião.

- Soluções de deteção e resposta de rede (NDR): Monitorizam e analisam o tráfego de rede para detetar a atividade do adversário com base nas comunicações de rede. Várias tácticas comuns dos adversários dependem das redes, incluindo o Movimento Lateral, o Comando e Controlo e a Exfiltração de Dados. Os sinais gerados na camada de rede podem ser úteis para identificar sinais de atividade de agentes de ameaça.

- Serviços geridos de deteção e resposta (MDR): Fornecer capacidades externalizadas de deteção e resposta a ameaças.

- Plataformas de análise de segurança: Utilizar análises avançadas, incluindo aprendizagem automática, para identificar anomalias e potenciais ameaças. Estes tipos de sistemas são essenciais para agregar dados de eventos, analisá-los de forma significativa e apresentar informações sobre os principais resultados da caça às ameaças cibernéticas.

- PlataformasThreat Intelligence sobre ameaças: Agregar dados de informações sobre ameaças de várias fontes para ajudar a identificar ameaças.

- Análise do comportamento do utilizador e da entidade (UEBA): Analisar os padrões de comportamento dos utilizadores para detetar potenciais ameaças internas ou contas comprometidas.

Threat Hunting vs. Threat Intelligence

Embora a caça às ameaças e a informação sobre ameaças estejam intimamente relacionadas, desempenham funções distintas mas complementares na cibersegurança.

A informação sobre ameaças envolve a recolha, análise e divulgação de informações sobre ameaças existentes e emergentes, permitindo às organizações antecipar potenciais ataques. Fornece às equipas de segurança informações valiosas, incluindo vectores de ataque, comportamentos dos adversários e vulnerabilidades emergentes, que podem ser utilizadas para melhorar as medidas defensivas.

Por outro lado, a caça às ameaças é uma abordagem ativa e prática em que os analistas procuram proactivamente ameaças na rede da sua organização. Em vez de esperar por alertas ou indicadores conhecidos de comprometimento, os caçadores de ameaças utilizam as informações fornecidas pela inteligência contra ameaças para investigar possíveis ameaças ocultas que as ferramentas de segurança automatizadas podem não detetar.

Enquanto a inteligência contra ameaças apoia a caça às ameaças fornecendo dados cruciais, a caça às ameaças refina a inteligência contra ameaças descobrindo novas metodologias de ataque e vulnerabilidades, tornando ambas as práticas essenciais para uma estratégia de cibersegurança completa.

A importância da caça às retroactivas

Grande parte da discussão sobre a caça às ameaças diz respeito a dados que foram recolhidos e que podem ser posteriormente analisados para aumentar o conhecimento das ameaças quando alimentados com novas informações. Muitas soluções de cibersegurança funcionam desta forma, fornecendo dados que podem ser analisados em tempo real ou num momento posterior.

No entanto, algumas soluções só funcionam em tempo real; analisam os dados que estão no contexto nesse momento e, quando esses dados saem do contexto, não é possível analisá-los com o mesmo nível de profundidade no futuro. Os exemplos incluem algumas formas de análise de dados de rede, como sistemas de deteção de intrusão (IDS), software antivírus que inspecciona o conteúdo dos ficheiros no momento em que estes são acedidos ou criados, bem como vários tipos de pipelines de deteção que são criados para analisar dados de fluxo contínuo e depois descartá-los.

A caça às ciberameaças recorda-nos que algumas ameaças são difíceis de detetar em tempo real e que, muitas vezes, a única altura em que são detectadas é num momento futuro, quando se conhecem mais informações sobre uma ameaça.

A caça retroactiva ("RetroHunting") é um método de lookback que permite que os dados de rede e de ficheiros recolhidos anteriormente sejam analisados utilizando o conhecimento atual melhorado do cenário de ameaças. Criado para as equipas de caça às ameaças, o conjunto de soluções de Triagem, Análise e Controlo (TAC) da OPSWAT, incluindo o MetaDefender NDR, implementa o RetroHunting para ajudar os defensores a reanalisar os dados utilizando assinaturas de deteção actualizadas, fazendo emergir as ameaças que escapam às defesas.

Este é um método comprovado para fundir os benefícios da inteligência contra ameaças, engenharia de deteção, caça a ameaças e resposta a incidentes num modelo defensivo abrangente. Os clientes que utilizam o RetroHunt detectam e corrigem mais pontos de apoio de adversários activos nos seus ambientes do que se utilizassem apenas a análise padrão em tempo real.

Compreender as tácticas, as técnicas e os procedimentos (TTP)

As tácticas, técnicas e procedimentos (TTP) são fundamentais para compreender e combater as ciberameaças.

As tácticas referem-se aos objectivos de alto nível que um atacante pretende atingir, como obter acesso inicial a um sistema ou exfiltrar dados sensíveis.

As técnicas descrevem os métodos específicos utilizados para atingir estes objectivos, como o spear-phishing para roubo de credenciais ou o aumento de privilégios para obter um acesso mais profundo à rede.

Os procedimentos descrevem a execução passo a passo destas técnicas, variando frequentemente em função do nível de competências do atacante e dos recursos disponíveis.

Ao analisar as TTPs, os caçadores de ameaças podem antecipar e identificar as ciberameaças antes que elas se materializem. Em vez de reagir a alertas individuais, as equipas de segurança podem concentrar-se em seguir os padrões de comportamento do adversário, facilitando a deteção de ataques em curso e a previsão de potenciais passos seguintes.

Compreender as TTP permite às organizações desenvolver melhores estratégias defensivas, reforçar os seus sistemas contra técnicas de ataque específicas e melhorar a sua resiliência geral em matéria de cibersegurança.

Reduzir o tempo de espera

O tempo de permanência refere-se ao tempo que um agente de ameaça permanece sem ser detectado dentro de uma rede. A redução do tempo de permanência é vital para minimizar os danos potenciais das ciberameaças. A caça proactiva a ameaças pode diminuir significativamente o tempo de permanência, identificando e atenuando as ameaças antes de estas poderem executar totalmente os seus objectivos maliciosos.

Exemplos práticos de Threat Hunting

Uma equipa de segurança repara em pedidos de autenticação invulgares em vários terminais. Utilizando metodologias de caça às ameaças, descobrem um atacante que está a tentar mover-se lateralmente na rede, o que lhes permite conter um maior impacto e impedir a exfiltração de dados.

Uma empresa regista um aumento súbito no tráfego de rede para um domínio desconhecido. Os caçadores de ameaças investigam e descobrem um trojan backdoor a comunicar com um servidor de comando e controlo (C2), o que lhes permite conter a ameaça antes que esta se propague.

Os caçadores de ameaças detectam um comportamento anómalo de uma conta de utilizador privilegiada que tenta aceder a ficheiros sensíveis. A investigação revela que um insider estava a exfiltrar dados proprietários, levando a uma ação imediata para evitar danos adicionais.

Os adversários podem utilizar uma série de métodos de persistência furtivos para manter o acesso a um ambiente alvo no caso de perderem o acesso através de métodos primários. Os caçadores de ameaças compilam uma lista de técnicas de persistência que podem ser utilizadas no seu ambiente, efectuam auditorias para detetar abusos desses métodos e identificam um shell da Web num servidor comprometido que um adversário plantou no início do ano.

Reforçar a cibersegurança através da caça proactiva a ameaças

A caça às ameaças é uma componente essencial de uma estratégia proactiva de cibersegurança. Ao procurar continuamente ameaças ocultas, as organizações podem melhorar significativamente a sua postura de segurança, reduzir o tempo de permanência dos ataques e mitigar os potenciais danos causados pelas ciberameaças.

Para se manterem à frente dos adversários cibernéticos, as organizações devem investir em ferramentas de caça às ameaças, desenvolver conhecimentos internos e utilizar soluções avançadas de informações sobre ameaças.

Dar o próximo passo

Explore a forma como as soluções Threat Intelligence da OPSWATpodem melhorar as suas capacidades de caça às ameaças e reforçar as defesas de segurança da sua organização.

FAQs

O que é a caça às ameaças?

A caça às ameaças é o processo proactivo de pesquisa em redes, pontos finais e conjuntos de dados para detetar ciberameaças que tenham contornado as medidas de segurança tradicionais. Ao contrário da segurança reactiva, a caça às ameaças baseia-se na experiência humana para descobrir ameaças ocultas ou avançadas que os sistemas automatizados podem não detetar.

Que papel desempenham os caçadores de ameaças na cibersegurança?

Os caçadores de ameaças são profissionais de cibersegurança que procuram ativamente ameaças antes que estas causem danos. Analisam o tráfego de rede, revêem os registos de segurança e identificam anomalias que podem sinalizar um ataque. O seu trabalho reforça a segurança, descobrindo ameaças ocultas, aperfeiçoando os sistemas de deteção e orientando melhorias defensivas.

Porque é que a caça às ameaças é importante para as infra-estruturas críticas?

A caça às ameaças é essencial para proteger as infra-estruturas críticas porque os agentes de ameaças avançadas utilizam frequentemente tácticas furtivas que escapam às ferramentas de segurança padrão. Sem a caça ativa às ameaças, estes ataques podem permanecer não detectados durante longos períodos. A caça às ameaças ajuda a reduzir o tempo de permanência, a melhorar a resposta a incidentes e a apoiar a conformidade com os regulamentos de cibersegurança.

Como é que a caça às ciberameaças funciona?

A caça às ciberameaças segue um processo em várias etapas:

Geração de hipóteses: Formação de teorias com base em informações e ameaças passadas.

Recolha de dados: Recolha de registos, telemetria e outros dados relevantes.

Análise de dados: Identificação de padrões ou anomalias que possam sinalizar uma ameaça.

Investigação: Validação de resultados e eliminação de falsos positivos.

Resposta: Atuar sobre ameaças confirmadas para as conter e resolver.

Melhoria contínua: Utilizar os conhecimentos adquiridos em cada caçada para reforçar as defesas futuras.

Quais são os tipos de caça às ciberameaças?

Os quatro principais tipos de caça às ameaças são:

Caça estruturada: Orientada por hipóteses baseadas em tácticas adversárias conhecidas.

Caça não estruturada: Orientada pela intuição do analista e não limitada a indicadores predefinidos.

Caça situacional ou orientada para a entidade: Concentra-se em activos ou entidades específicos de alto risco.

Caça assistida por aprendizagem automática: Utiliza a IA para detetar anomalias e apoiar a análise humana.

Quais são os principais modelos de caça às ameaças?

Os modelos de caça às ameaças incluem:

Caça baseada em Intel: Utiliza informações externas, como IOCs ou endereços IP.

Caça baseada em hipóteses: Constrói investigações a partir de informações analíticas ou contextuais.

Investigação usando IOAs: Concentra-se no comportamento do adversário e nos métodos de ataque.

Caça baseada em comportamento: Detecta padrões anormais de comportamento do utilizador ou da rede.

Que ferramentas são essenciais para a caça às ameaças?

As principais ferramentas para uma caça eficaz às ameaças incluem:

Sistemas SIEM (Gestão de Informações e Eventos de Segurança)

Soluções EDREndpoint Deteção e Resposta deEndpoint )

NDR (Deteção e Resposta de Rede)

Serviços MDR (Managed Detection and Response)

Plataformas de análise de segurança

Plataformas de informação sobre ameaças

Sistemas UEBA (User and Entity Behavior Analytics)

Estas ferramentas ajudam a agregar dados, a detetar anomalias e a apoiar a análise humana.

Em que é que a caça às ameaças é diferente da informação sobre ameaças?

A Threat Intelligence reúne e analisa informações externas sobre ameaças, como métodos de ataque e vulnerabilidades. A caça às ameaças utiliza essa informação para procurar ativamente ameaças no ambiente de uma organização. A caça às ameaças é prática e proactiva, enquanto a inteligência contra ameaças é principalmente orientada por dados e estratégica.

O que é o RetroHunting e qual a sua importância?

O RetroHunting é a prática de reanalisar dados recolhidos anteriormente utilizando informações actualizadas sobre ameaças. Ajuda a detetar ameaças que não foram detectadas durante a análise em tempo real. Este método é especialmente valioso quando se trata de sistemas que descartam dados após o processamento em tempo real, como certas ferramentas de IDS ou de análise de fluxo contínuo.

O que são TTPs na cibersegurança?

TTPs significa Tácticas, Técnicas e Procedimentos:

Tácticas: Os objectivos do atacante (por exemplo, roubo de dados).

Técnicas: Os métodos utilizados para atingir esses objectivos (por exemplo, phishing).

Procedimentos: Os passos ou ferramentas específicos utilizados pelo atacante.

A análise de TTPs ajuda as equipas de segurança a detetar padrões e a antecipar acções futuras, tornando a deteção de ameaças mais estratégica e eficaz.

O que significa reduzir o tempo de espera na cibersegurança?

O tempo de permanência é o período de tempo que um agente de ameaça permanece sem ser detectado num sistema. A redução do tempo de permanência minimiza os danos potenciais, identificando as ameaças mais cedo no ciclo de vida do ataque. A caça às ameaças desempenha um papel fundamental na redução do tempo de permanência através da deteção e resposta precoces.

Quais são alguns exemplos de caça às ameaças na prática?

- Deteção de movimentos laterais: Identificar tentativas de acesso não autorizado nos pontos de extremidade.

Identificar malware furtivo: investigar o tráfego de rede anormal para domínios desconhecidos.

Caça às ameaças internas: Encontrar comportamentos invulgares em contas de utilizadores privilegiados.

Detetar a persistência de cópias de segurança: Auditoria de técnicas de persistência e descoberta de malware oculto.

Como é que a caça às ameaças reforça a cibersegurança?

A caça às ameaças melhora a cibersegurança, permitindo às organizações detetar ameaças que escapam às defesas automatizadas. Melhora a resposta a incidentes, reduz o tempo de permanência e apoia uma cultura de segurança proactiva.