Ficheiros SVG*: A nova face das cargas úteis de Malspam

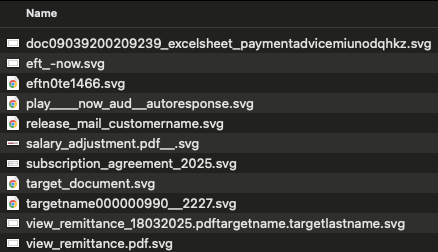

Nos últimos meses, os analistas da OPSWAT observaram campanhas de malspam de mercadorias e de phishing de credenciais que enviam ficheiros SVG armadilhados para as listas de correio habituais (todas as caixas de entrada que conseguem alcançar).

Uma das duas diferenças críticas entre estes ficheiros SVG e o que se pode esperar de qualquer e-mail normal que contenha imagens incorporadas é que o remetente está provavelmente a instruir os destinatários para abrirem estes ficheiros, indicando um sentido de urgência através de uma narrativa elaborada, comum em campanhas de malspam - tais como facturas não pagas, mensagens de voz perdidas ou instruções falsas da gestão superior (iscas).

A outra diferença é que estes ficheiros SVG contêm JavaScript malicioso ou ligações incorporadas a páginas de destino falsas para recolha de credenciais ou roubo de informações pessoais.

Para os profissionais de segurança experientes, esta mudança de tipo de ficheiro não deve ser uma surpresa. Ao longo dos anos, a monitorização das tendências de comércio baseadas em ficheiros tem mostrado que os agentes de ameaças são hábeis na identificação de tipos de ficheiros que oferecem oportunidades para contornar as defesas e aumentar as taxas de entrega aos utilizadores-alvo.

Porque é que o JavaScript é a verdadeira carga útil

Aqueles que seguem actores específicos podem supor, com grande confiança, que esta reviravolta nas técnicas de arquivo foi o próximo passo lógico nas campanhas de avanço para manter uma baixa cobertura de deteção contra as actuais contramedidas de segurança.

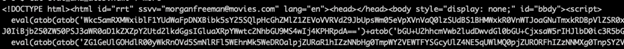

Como as técnicas de "viver da terra" tendem a ser favorecidas para garantir a eficácia generalizada das campanhas, um favorito testado e comprovado será geralmente o denominador mais comum: JavaScript incorporado.

A capacidade de executar JavaScript arbitrário num tipo de ficheiro comummente observado concede aos agentes de ameaças o acesso ao seu arsenal de técnicas de ofuscação completamente desenvolvido. Isto dá aos adversários um período para lançar campanhas com baixas taxas de deteção pelo baixo custo de adaptar os seus velhos truques a um novo contentor.

É comum vermos a incorporação deste tipo de cargas úteis JavaScript em ficheiros HTML diretos, ficheiros PDF e até mesmo em ficheiros JavaScript (.js) simples. A capacidade de envolver o conteúdo ativo num tipo de ficheiro, normalmente considerado menos nocivo (um ficheiro de imagem), proporciona aos agentes de ameaças taxas de sucesso inerentes.

Por outro lado, a redução da superfície de ataque, que se tem centrado em tecnologias como as aplicações de produtividade, como o Microsoft Office e o OneNote, não foi necessariamente alargada a alguns destes tipos de ficheiros emergentes e marginais.

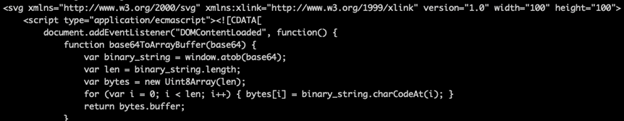

Os exemplos abaixo ilustram como os atacantes incorporam JavaScript em diferentes tipos de ficheiros, incluindo HTML e SVG, para executar funções maliciosas e evitar a deteção.

O problema conduz inevitavelmente a discussões sobre a razão pela qual o JavaScript tem uma superfície de ataque tão grande no espaço Web e que soluções económicas estão disponíveis para reduzir a exposição a malware com JavaScript na sequência de entrega. Esta pode ser uma proposta difícil para certas organizações, dependendo das necessidades operacionais.

Isto também se enquadra no espaço problemático das ferramentas e estruturas habitualmente utilizadas por fornecedores e programadores que acabam por ser utilizadas abusivamente por elementos criminosos (um tópico de discussão para outra altura). Embora seja discutível se o utilizador médio precisa de JavaScript em aplicações muito utilizadas, como o correio eletrónico, reacções exageradas como a carta aberta de Steve Jobs sobre o Adobe Flash podem levar a práticas mal concebidas com consequências imprevistas.

Malware como um serviço em grande escala: O que as PMEs devem saber

Embora estas campanhas de comodidade - muitas vezes alimentadas por malware como serviço e redes de afiliados - não tenham a sofisticação das operações de um Estado-nação, compensam-na com um grande volume e uma rápida iteração, permitindo um impacto generalizado à escala. O grande número de actores neste espaço pode ser um desafio para as organizações de pequena e média dimensão, que podem ter acesso limitado a ferramentas de segurança para mitigar estas ameaças.

A defesa contra esta ameaça comum recai então sobre os defensores encarregados de ponderar os casos de utilização esperados ou legítimos contra a utilização potencialmente maliciosa do JavaScript nos seus ambientes.

Segurança de engenharia no seu pipeline de análise de ficheiros

As organizações com condutas de desenvolvimento complexas terão de definir claramente políticas de utilização aceitável para tipos de ficheiros em vários domínios de engenharia para equilibrar a produtividade com a segurança.

Os defensores que mantêm a deteção com base em assinaturas YARA têm provavelmente cobertura existente para JavaScript suspeito em ficheiros HTML; a adaptação destas regras ou a criação de contrapartidas específicas para SVG permite aos engenheiros de deteção uma via rápida para cobrir ameaças familiares que utilizam técnicas de ficheiros nunca antes vistas.

Os engenheiros de deteção com recursos podem optar por dar um passo em frente e explorar outros tipos de ficheiros que sejam facilmente executáveis pelo utilizador e que suportem JavaScript para cobrir futuras ameaças.

Análise exaustiva de ficheiros: Antídoto para o truque de ficheiros maliciosos

Na OPSWAT, acreditamos que os utilizadores cautelosos são um elemento-chave na defesa contra a investida de ataques. Mas também sabemos que colocar todas as expectativas nos nossos utilizadores para reconhecerem e evitarem iscos cuidadosamente elaborados não é uma perspetiva realista.

Por esta razão, desenvolvemos meios eficazes e altamente automatizados para detetar ficheiros maliciosos em escala e dentro de fluxos de trabalho comuns. MetaDefender Sandbox pode analisar e detetar arquivos SVG que podem vir através de pipelines e integrações conectadas, ajudando a proteger o e-mail e os caminhos da web com recursos de análise adaptativa.

Aqui está um exemplo de ficheiro SVG que ilustra as capacidades Deep CDR , identificando o conteúdo JavaScript ativo no ficheiro e identificando itens de risco.

Hashes de amostra de campanhas ativas

Abaixo encontram-se hashes de ficheiros de amostras de SVG maliciosos observados para a sua pesquisa de ameaças e desenvolvimento de regras YARA.

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

Os clientes que utilizam MetaDefender Sandbox beneficiam de rápidas actualizações da inteligência de ameaças, incluindo formatos de ficheiros emergentes como o SVG. Assim que a lógica de deteção é implementada, ameaças como as discutidas neste blog são automaticamente identificadas e colocadas em quarentena, garantindo uma proteção contínua mesmo quando as tácticas dos atacantes evoluem.

Considerações finais: Os formatos de ficheiro são fluidos - as suas defesas também o devem ser

Os atacantes evoluem constantemente os seus métodos e a utilização de ficheiros SVG carregados de JavaScript em campanhas de phishing é um excelente exemplo desta técnica de adaptação. Embora a extensão do ficheiro possa mudar, a ameaça principal - execução de scripts ofuscados - continua a ser a mesma.

Para se manterem na vanguarda, os defensores devem aperfeiçoar continuamente as técnicas de deteção, adaptar as regras existentes a novos formatos e aproveitar ferramentas de análise automatizadas, como o MetaDefender Sandbox , para descobrir comportamentos maliciosos escondidos em locais inesperados. Confiar na vigilância do utilizador não é suficiente - defesas escaláveis e inteligentes são agora essenciais.

*O que são ficheiros SVG?

SVG, ou Scalable Vetor Graphics, é um formato de ficheiro amplamente utilizado para a apresentação de imagens vectoriais na Web. Ao contrário dos formatos de imagem tradicionais, como JPEG ou PNG, os ficheiros SVG são baseados em texto e escritos em XML, o que lhes permite incluir elementos interactivos e até scripts incorporados, como o JavaScript. Esta flexibilidade torna-os úteis para os programadores, mas também atractivos para os atacantes que procuram esconder código malicioso à vista de todos.