A equipa vermelha de elite da OPSWAT, a Unidade 515, dedica-se à cibersegurança proactiva através de testes avançados, simulação de adversários e descoberta aprofundada de vulnerabilidades. Com a missão de reforçar a segurança das infra-estruturas críticas, a Unidade 515 iniciou uma avaliação exaustiva da segurança do PLC Modicon M241 da Schneider Electric no início de 2025.

Descoberta de várias vulnerabilidades no Modicon M241

Em fevereiro, a Unidade 515 efectuou uma avaliação exaustiva do Modicon M241 para identificar potenciais pontos fracos que poderiam representar riscos de cibersegurança para os ambientes de tecnologia operacional (OT). Este esforço levou à descoberta de várias vulnerabilidades, incluindo riscos de exposição de dados, condições de negação de serviço (DoS) e falhas de segurança do lado do cliente.

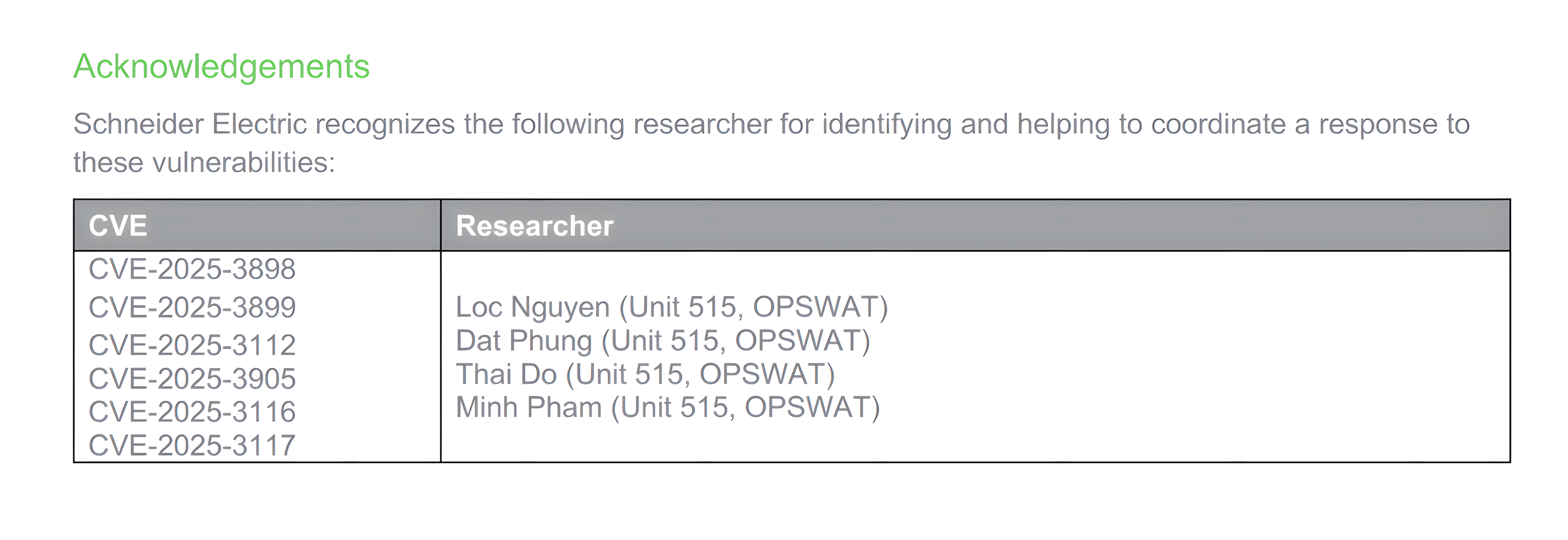

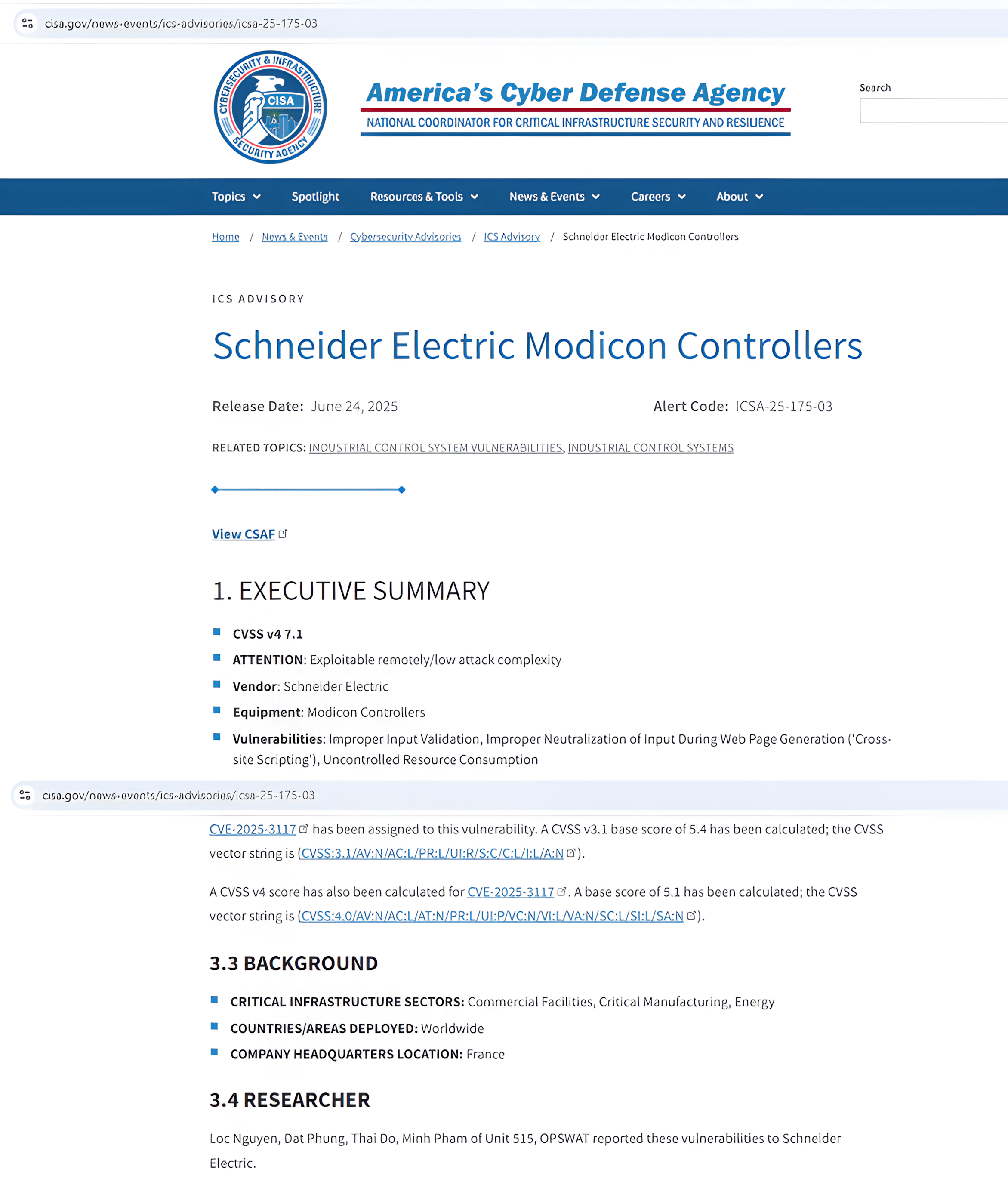

Em alinhamento com as práticas de divulgação responsável e o compromisso da OPSWATcom a segurança dos sistemas industriais, a Unidade 515 comunicou prontamente todas as descobertas à Schneider Electric. Após a nossa divulgação, a Schneider Electric conduziu uma investigação mais aprofundada e respondeu com avisos de segurança e patches de firmware lançados em maio e junho de 2025, com o objetivo de remediar estes riscos e salvaguardar a sua linha de produtos.

A primeira vulnerabilidade publicada, CVE-2025-2875, foi divulgada em maio de 2025, juntamente com o aviso oficial da Schneider Electric e as orientações de correção.

Posteriormente, em junho de 2025, a Schneider Electric publicou avisos adicionais que abordavam as restantes vulnerabilidades descobertas pela Unidade 515. Estes CVEs incluem:

- 3898

- 3899

- 3112

- 3905

- 3116

- 3117

Estas conclusões sublinham o papel fundamental das avaliações de segurança proactivas e dos princípios de segurança desde a conceção na proteção dos sistemas de controlo industrial. OPSWAT continua empenhada em colaborar com fornecedores e proprietários de activos para descobrir e corrigir vulnerabilidades precocemente - antes que estas representem uma ameaça em ambientes operacionais.

Visão geral técnica dos CVEs identificados nos dispositivos da Schneider Electric

Em estreita coordenação com a Schneider Electric, OPSWAT reconhece a natureza sensível dos riscos de cibersegurança em ambientes de tecnologia operacional (OT). Para evitar ajudar a exploração maliciosa e para salvaguardar os clientes da Schneider Electric, OPSWAT optou por não divulgar publicamente o código de exploração ou os pormenores técnicos profundos das vulnerabilidades.

Segue-se um resumo de alto nível das vulnerabilidades descobertas pela Unidade 515:

CVE-2025-3898 e CVE-2025-3116 - Validação de entrada inadequada (alta gravidade)

Estas vulnerabilidades resultam de uma validação insuficiente dos dados de entrada, permitindo potencialmente uma condição de negação de serviço (DoS) nos dispositivos afectados. Um atacante autenticado pode enviar um pedido HTTPS especialmente criado com um corpo de conteúdo malformado para o controlador, provocando uma falha ou um comportamento inesperado.

- CVE-2025-3898 afetado:

- Modicon M241/M251 (versões de firmware anteriores a 5.3.12.51)

- Modicon M262 (versões anteriores a 5.3.9.18)

- CVE-2025-3116 afetado:

- Modicon M241/M251 (versões anteriores a 5.3.12.51)

- Todas as versões do Modicon M258 e LMC058

CVE-2025-3112 - Consumo de recursos não controlado (alta gravidade)

Esta vulnerabilidade, com uma pontuação CVSS v4.0 de 7,1, pode permitir que um atacante autenticado esgote os recursos do sistema através da manipulação do cabeçalho Content-Length em pedidos HTTPS, resultando numa condição de negação de serviço.

- Dispositivos afectados:

- Modicon M241/M251 (versões anteriores a 5.3.12.51)

CVE-2025-3899, CVE-2025-3905 e CVE-2025-3117 - Neutralização inadequada de entrada durante a geração de páginas da Web (gravidade média)

Estas vulnerabilidades do lado do cliente envolvem a neutralização inadequada da entrada do utilizador na interface Web, permitindo ataques de XSS (Cross-Site Scripting). Um atacante autenticado pode injetar scripts maliciosos, comprometendo potencialmente a confidencialidade e a integridade dos dados no browser da vítima.

- Os CVE-2025-3899, CVE-2025-3905 e CVE-2025-3117 afectam:

- Modicon M241/M251 (versões anteriores a 5.3.12.51)

- O CVE-2025-3905 e o CVE-2025-3117 também afectam:

- Todas as versões do Modicon M258 e LMC058

- O CVE-2025-3117 afecta ainda mais:

- Modicon M262 (versões anteriores a 5.3.9.18)

Remediação

Recomendamos vivamente que as organizações que utilizam dispositivos PLC Schneider Electric Modicon M241/M251/M262/M258/LMC058 sigam a orientação oficial fornecida pela Schneider Electric para remediar esta vulnerabilidade, disponível aqui:Documento de consultoria de segurança da Schneider

Para atenuar eficazmente estas vulnerabilidades, as organizações devem adotar uma estratégia abrangente de defesa em profundidade, que inclua:

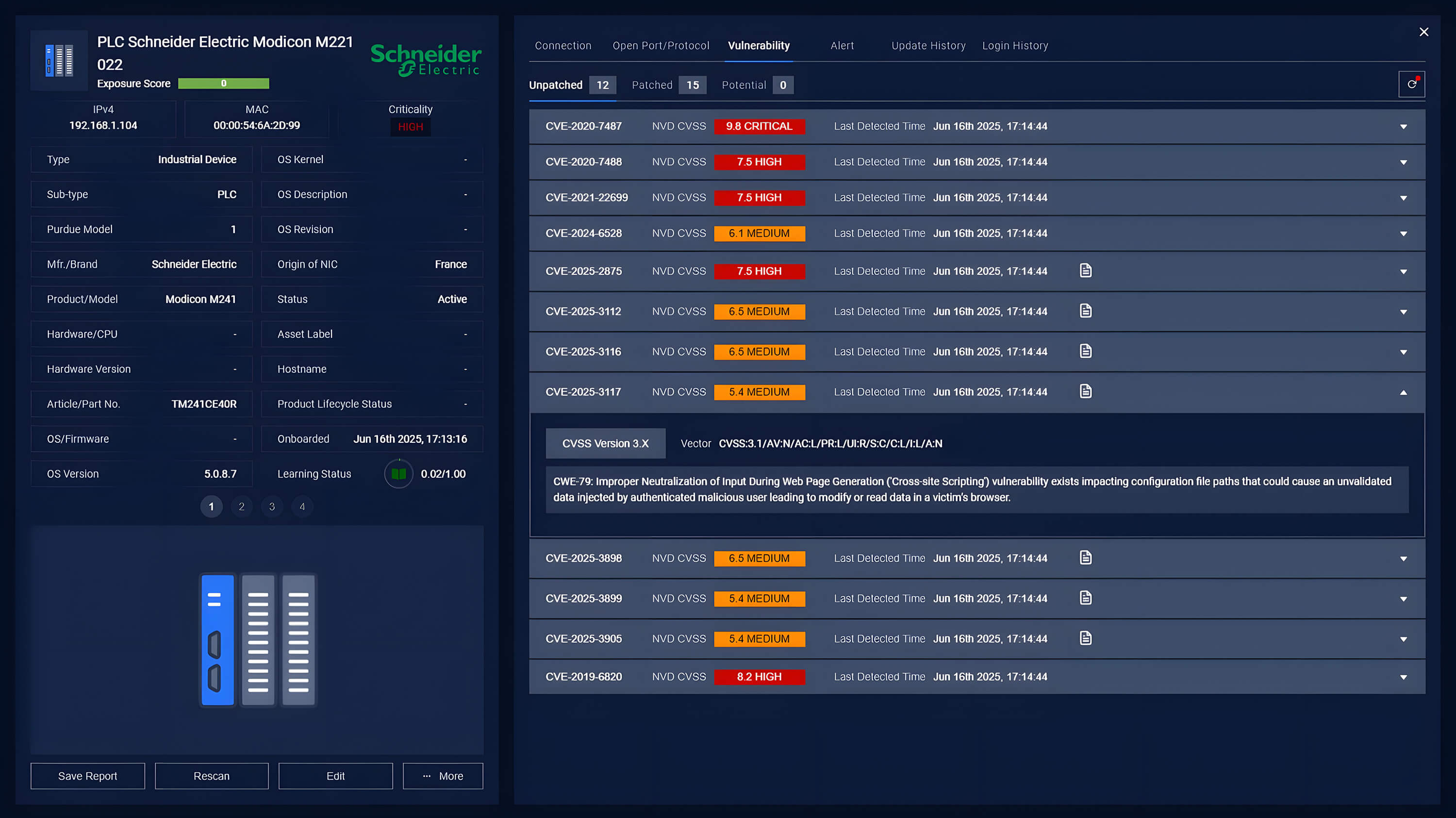

- Vulnerability detection através da análise e correção contínuas de CVE:Verificação regular das redes em busca de vulnerabilidades e aplicação de correcções (melhor com a aplicação de patches de firmware, se possível)

- Monitorização de comportamentos anómalos:Identificação de aumentos invulgares na frequência da comunicação com o Schneider Modion M241 PLC, o que pode sugerir uma tentativa de exfiltração de dados não autorizada em curso.

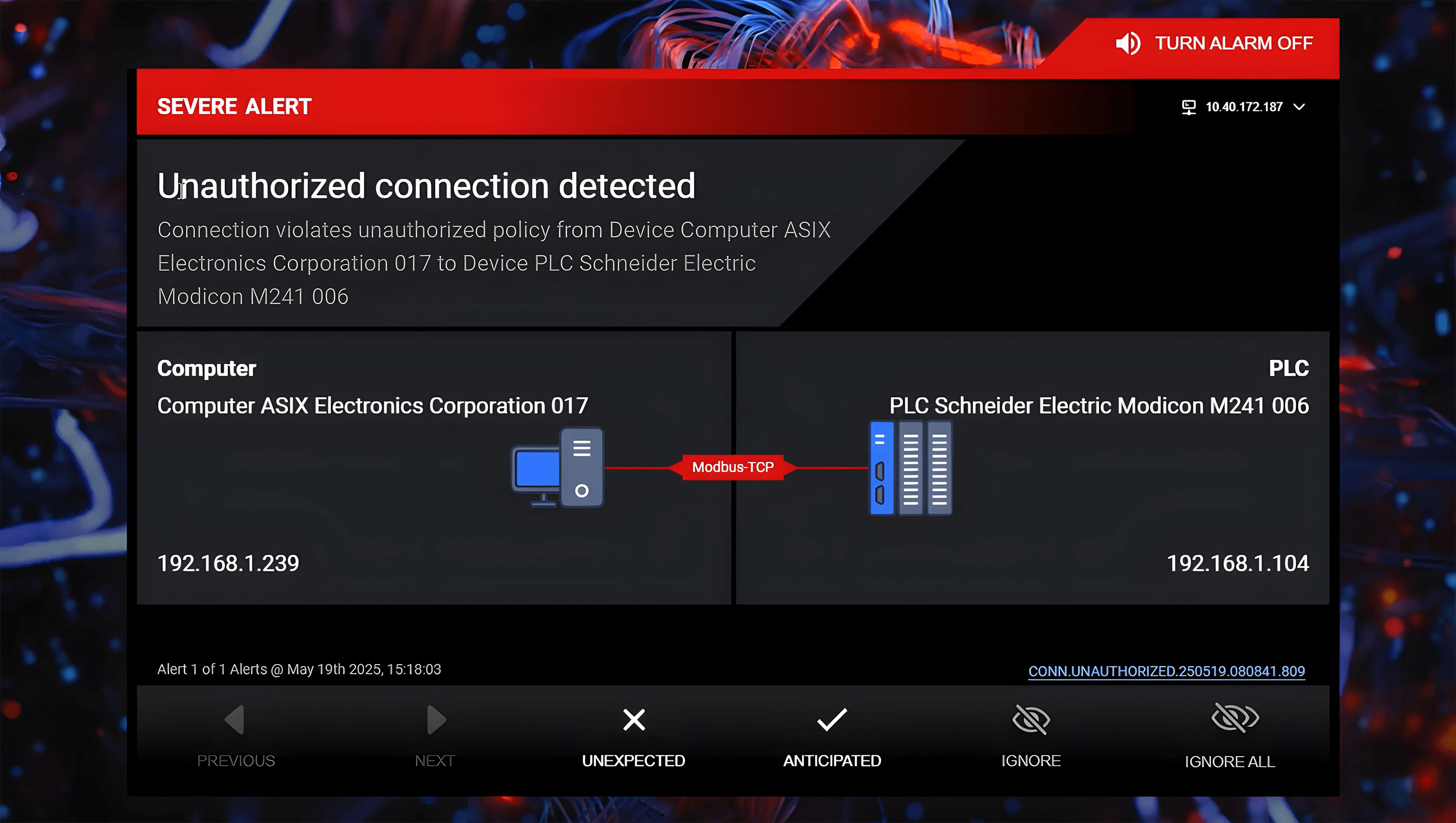

- Identificação de ligações de dispositivos não autorizados: o sistema deve detetar quando um dispositivo não autorizado se liga ao PLC.

- Segmentação da rede:O isolamento dos dispositivos afectados pode ajudar a evitar a propagação lateral dos ataques, minimizando assim o impacto.

- Prevenção de intrusões:identificar e bloquear imediatamente os comandos maliciosos/não aprovados do autómato, protegendo assim eficazmente o funcionamento normal do autómato

OPSWAT'sMetaDefender OT Securityda OPSWAT responde a estas necessidades detectando CVEs, monitorizando continuamente a rede para comportamentos invulgares e identificando ligações não autorizadas. Utilizando IA, aprende padrões de tráfego normais, estabelece um comportamento de base e implementa políticas para alertar anomalias. Isto permite respostas instantâneas e informadas a potenciais ameaças. Além disso, MetaDefender OT Security permite a correção de vulnerabilidades com a sua capacidade única de atualização centralizada e integrada de firmware para os controladores.

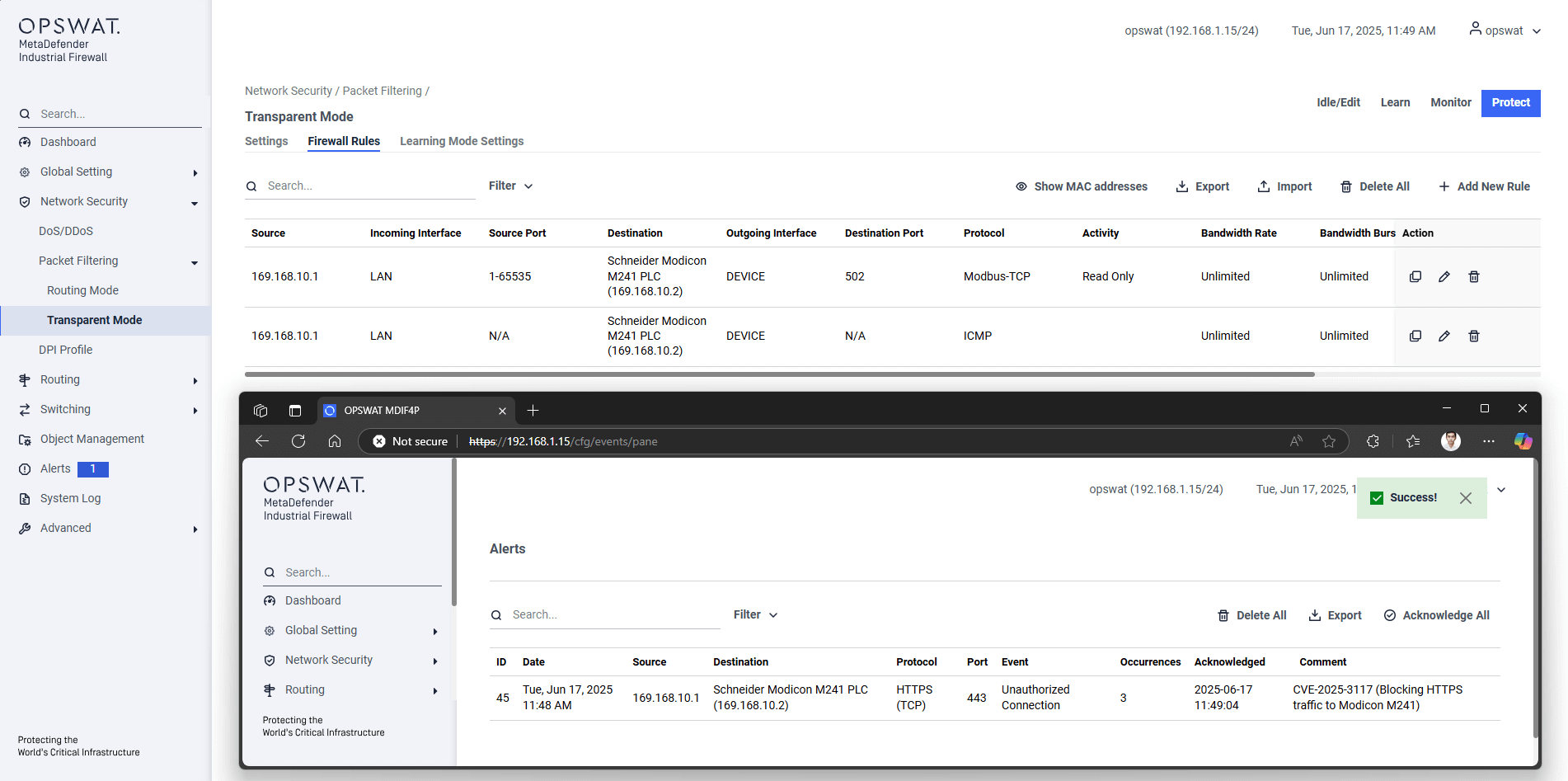

No caso de um ataque que explore estes CVEs,MetaDefender OT Securityintegra-se com oMetaDefender Industrial Firewallpara detetar, alertar e bloquear comunicações suspeitas com base em regras definidas. MetaDefender Industrial Firewall utiliza IA para aprender padrões de tráfego regulares e aplicar políticas para impedir ligações não autorizadas.

Para além da prevenção, OPSWATMetaDefender OT Securityda OPSWAT também permite que as organizações monitorizem sinais de exploração em tempo real através da visibilidade contínua de activos e da avaliação de vulnerabilidades. Ao tirar partido da descoberta e do acompanhamento avançados do inventário de activos, da avaliação de vulnerabilidades e das capacidades de aplicação de patches, a nossa plataforma proporciona uma deteção proactiva de ameaças e facilita acções de correção rápidas e eficazes.