A Tecnologia Operacional (TO) abrange sistemas de hardware e software concebidos para monitorizar, controlar e gerir processos físicos, dispositivos e infraestruturas em setores críticos, incluindo a indústria transformadora, a produção de energia, as redes de transporte e os serviços públicos. Ao contrário da Tecnologia da Informação (TI), que se concentra no processamento de dados e na comunicação, a Tecnologia Operacional (TO) gere processos físicos do mundo real. Isto torna a segurança da OT essencial para garantir a segurança, a continuidade e a integridade da infraestrutura crítica.

Nos últimos anos, os ambientes de TO têm-se tornado cada vez mais alvos de ameaças cibernéticas sofisticadas. Estas ameaças incluem frequentemente ransomware, tentativas de acesso não autorizado, sabotagem deliberada de infraestruturas críticas e exploração de vulnerabilidades em sistemas de controlo industrial (ICS). Incidentes recentes notáveis realçam a natureza crítica destas ameaças, exemplificados pelo ataque de ransomware à Colonial Pipeline em 2021, que causou interrupções substanciais no fornecimento de combustível ao longo da Costa Leste dos EUA, e o ataque cibernético de 2022 às redes de satélite da Viasat, afetando gravemente as infraestruturas de comunicação em toda a Europa durante conflitos geopolíticos intensificados. À medida que os sistemas de TO se tornam cada vez mais interligados e integrados nas infraestruturas de TI, enfrentam ameaças únicas à cibersegurança que podem levar a perturbações operacionais graves e a consequências económicas substanciais.

Descoberta de vulnerabilidades no PLC Schneider Modicon M241 pelo OPSWAT Unidade 515

A Schneider Electric é um líder global em automação industrial e gestão de energia, fornecendo soluções inovadoras em diversas indústrias. A série Modicon PLC, especificamente o Modicon M241, tornou-se notavelmente popular devido à sua capacidade de gerir processos de automação complexos de forma eficiente. Equipado com ferramentas de programação intuitivas e capacidades de integração perfeitas através da plataforma EcoStruxure da Schneider, o PLC Modicon M241 é amplamente implementado em indústrias que requerem controlos de automação precisos e fiáveis.

Tendo em conta a adoção generalizada e o papel crítico do PLC Schneider Modicon M241 nas operações industriais, a nossa Unidade 515, incluindo Loc Nguyen, Dat Phung, Thai Do e Minh Pham, levou a cabo uma avaliação exaustiva da vulnerabilidade deste dispositivo no Laboratório de Proteção de Infra-estruturas Críticas (CIP) da OPSWAT . A nossa análise revelou uma vulnerabilidade de segurança significativa que, se explorada, poderia comprometer a integridade do sistema e a exposição de dados sensíveis. A nossa equipa contactou proactivamente a Schneider Electric, comunicando o problema para a ajudar no processo de identificação e planeamento da correção, com o objetivo de reforçar a postura geral de segurança dos ambientes OT.

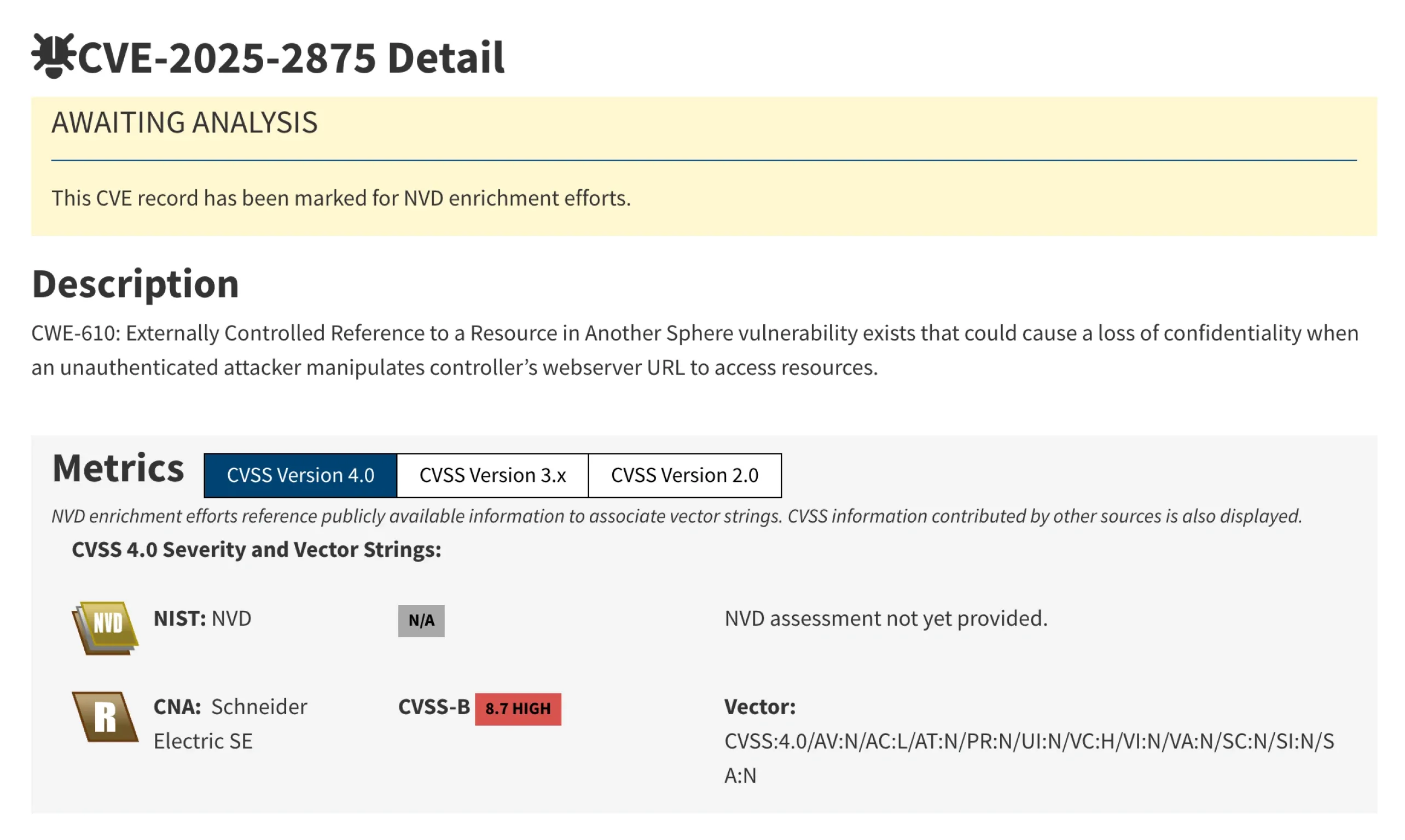

Em resposta ao nosso relatório, a Schneider Electric emitiu um aviso de segurança reconhecendo esta vulnerabilidade no PLC Modicon M241, especificamente CVE-2025-2875. Estes avisos têm como objetivo informar as partes interessadas sobre os potenciais riscos de segurança e fornecer orientações claras sobre como implementar medidas de correção adequadas.

Neste blog, fornecemos um resumo de alto nível do CVE-2025-2875, uma vulnerabilidade de segurança identificada no dispositivo Modicon M241 da Schneider Electric. Sem divulgar informações técnicas detalhadas que possam facilitar a utilização indevida, destacamos a natureza desta vulnerabilidade, avaliamos as suas potenciais implicações para os ambientes de tecnologia operacional (OT) e oferecemos recomendações práticas para mitigar os riscos associados. Esta visão geral tem como objetivo apoiar os profissionais de segurança e os proprietários de ativos na proteção de infraestruturas críticas.

Modicon M241 e a Web Incorporada Server

O Modicon M241, desenvolvido pela Schneider Electric , é um controlador lógico microprogramável (PLC) de alto desempenho, concebido para tarefas exigentes de automatização de máquinas. É particularmente adequado para arquiteturas de máquinas modulares e complexas, oferecendo um núcleo de processamento potente, interfaces de comunicação flexíveis e opções de configuração escaláveis para satisfazer uma vasta gama de requisitos industriais.

Uma característica notável do Modicon M241 é o seu servidor web incorporado , que oferece uma interface pronta a usar que pode ser acedida diretamente através de qualquer navegador web padrão. Esta funcionalidade permite que os utilizadores monitorizem, configurem e interajam com o controlador remotamente, sem a necessidade de software adicional ou configuração complexa.

Embora o servidor web incorporado melhore muito a utilização, especialmente em operações remotas, também apresenta potenciais riscos de cibersegurança se não for devidamente protegido. A validação de entrada inadequada ou a falta de controlos de autenticação podem expor o sistema a acesso ou manipulação não autorizados.

Reconhecendo estas potenciais preocupações de segurança, a nossa Unidade 515 realizou uma avaliação de segurança completa do servidor web incorporado do Modicon M241. O objetivo era determinar se existem vulnerabilidades exploráveis nesta componente que possam comprometer a integridade, a disponibilidade ou a confidencialidade do sistema.

CVE-2025-2875: Referência externamente controlada a um recurso noutra esfera

Em alinhamento com este objetivo, a Unidade 515 realizou uma análise aprofundada do servidor web embebido Modicon M241. Esta análise revelou cenários específicos em que o servidor web incorporado aceitaria pedidos de acesso a ficheiros elaborados intencionalmente, ignorando assim as restrições de segurança pretendidas. Além disso, um exame extensivo do dispositivo permitiu a identificação de caminhos de ficheiros internos dentro do PLC. A exploração desta vulnerabilidade pode permitir que um atacante não autenticado aceda a ficheiros internos confidenciais no dispositivo, impactando significativamente a confidencialidade do sistema.

A vulnerabilidade foi divulgada à Schneider Electric através de um processo de divulgação responsável, tendo sido disponibilizadas medidas de mitigação e correção adequadas desde então. Para proteger os clientes da Schneider e evitar possíveis utilizações indevidas, OPSWAT reteve intencionalmente informações técnicas detalhadas relacionadas com esta vulnerabilidade.

CVE-2025-2875 Linha de tempo

Consistente com as práticas de divulgação responsáveis e OPSWAT Em nome do compromisso da empresa em proteger a infraestrutura crítica, a Unidade 515 relatou prontamente a vulnerabilidade à Schneider Electric através do seu canal oficial de contacto de segurança para auxiliar na investigação e no planeamento da remediação:

- 20 de fevereiro de 2025: A Unidade 515 enviou um relatório de vulnerabilidade à Schneider Electric detalhando a vulnerabilidade no dispositivo Modicon M241.

- 21 de fevereiro de 2025: A Schneider Electric acusou a receção do relatório e iniciou uma investigação interna. Foi atribuído um ID de acompanhamento do caso para coordenação do seguimento.

- 20 de março de 2025: Após uma análise detalhada, a Schneider Electric confirmou a validade da vulnerabilidade e começou a desenvolver um plano de correção.

- 13 de maio de 2025: A Schneider Electric publicou um aviso público juntamente com orientações de correção para o problema identificado. Um identificador CVE, CVE-2025-2875, foi atribuído a esta vulnerabilidade.

Remediação

Recomendamos vivamente que as organizações que utilizam os dispositivos Schneider Electric Modicon M241 PLC sigam as orientações oficiais fornecidas pela Schneider Electric para corrigir esta vulnerabilidade, disponíveis aqui: Documento de aconselhamento de segurança da Schneider .

Para mitigar eficazmente vulnerabilidades como a CVE-2025-2875, as organizações devem adotar uma estratégia de defesa em profundidade abrangente, que inclua:

- Vulnerability detection através de um scan contínuo de CVE: Análise regular de redes para detetar vulnerabilidades como CVE-2025-2875

- Monitorização de comportamentos anómalos: sinalização de aumentos invulgares na frequência de comunicação com o PLC Schneider Modion M241, o que pode sugerir uma tentativa de exfiltração de dados não autorizada em curso.

- Identificação de ligações de dispositivos não autorizados: o sistema deve detetar quando um dispositivo não autorizado/não autorizado se liga ao PLC

- Segmentação da rede: O isolamento dos dispositivos afectados pode ajudar a evitar a propagação lateral dos ataques, minimizando assim o impacto.

- Prevenção de intrusão: identificação e bloqueio imediatos de comandos maliciosos/não aprovados para o PLC, protegendo assim eficazmente as operações normais do PLC

OPSWAT O MetaDefender OT Security da satisfaz estas necessidades detetando CVEs, monitorizando continuamente a rede em busca de comportamentos invulgares e identificando ligações não autorizadas. Utilizando a IA, aprende padrões normais de tráfego, estabelece comportamentos básicos e implementa políticas para alertar anomalias. Isto permite respostas instantâneas e informadas a potenciais ameaças.

No caso de um ataque que explora o CVE-2025-2875, MetaDefender OT Security integra-se com o MetaDefender Industrial Firewall para detetar, alertar e bloquear comunicações suspeitas com base em regras definidas. MetaDefender Industrial Firewall utiliza a IA para aprender padrões de tráfego regulares e aplicar políticas para impedir ligações não autorizadas.

O vídeo seguinte ilustra como OPSWAT O MetaDefender OT Security e MetaDefender Industrial Firewall atenuam proactivamente esta vulnerabilidade e impedem o acesso não autorizado dentro do ambiente OT:

Além da prevenção, OPSWAT O MetaDefender OT Security também permite que as organizações monitorizem os sinais de exploração em tempo real através da visibilidade contínua dos ativos e da avaliação de vulnerabilidades. Ao aproveitar as capacidades avançadas de rastreio de inventário de ativos e avaliação de vulnerabilidades, a nossa plataforma fornece deteção proativa de ameaças e facilita ações de correção rápidas e eficazes.

O vídeo seguinte demonstra como MetaDefender OT Security identifica eficientemente os dispositivos vulneráveis e fornece rapidamente a correção para as vulnerabilidades identificadas: