Na OPSWAT, a segurança está integrada em todas as fases do nosso processo de desenvolvimento de software. A nossa estrutura Secure SDLCSoftware Development Life Cycle) descreve as metodologias estruturadas, as práticas de governação e os princípios de segurança que garantem que os nossos produtos cumprem os mais elevados padrões de qualidade e conformidade.

Baseada no ciclo de vida de desenvolvimento Software ágil e alinhada com as normas internacionais e os requisitos regulamentares, a abordagem SDLC segura da OPSWATreflecte um profundo compromisso com a melhoria contínua e a resiliência contra as ciberameaças modernas.

Este blogue inclui informações detalhadas sobre o compromisso de segurança da OPSWAT, incluindo a nossa governação de segurança de aplicações, programas de formação de programadores, estrutura de políticas e o valor que esta estrutura traz aos clientes OPSWAT . Para obter a versão em PDF deste blogue, transfira o nosso whitepaper.

- Objetivo do presente documento

- O que é o Secure SDLC?

- Porquê Secure SDLC?

- Estrutura do SDLC Secure da OPSWAT

- Formação e governação da segurança das aplicações

- Conceção Secure e avaliação de riscos

- Implementação, construção e implantação Secure

- Teste e verificação da segurança das aplicações

- Libertação Secure

- Operação e manutenção Secure

- Ambiente de desenvolvimento Secure

- Encerramento

1. Objetivo do presente documento

Este documento define a estrutura, o programa e o processo do ciclo de vida de desenvolvimentoSoftware Secure da OPSWAT, descrevendo os requisitos de segurança, as expectativas de conformidade e a governação. Serve como política interna para as equipas de produtos da OPSWAT, como expetativa de conformidade para os fornecedores e como guia informativo para os clientes interessados nas nossas práticas de desenvolvimento seguro.

2. O que é o Secure SDLC?

O SDLCSoftware Ciclo de Vida de DesenvolvimentoSoftware ) é um processo que consiste numa série de actividades planeadas para desenvolver produtos de software. O Secure SDLC incorpora a segurança em todas as fases do ciclo de vida do desenvolvimento Software - incluindo a recolha de requisitos, a conceção, o desenvolvimento, os testes e a operação/manutenção.

3. Porquê um SDLC Secure ?

Os agentes maliciosos visam os sistemas com fins lucrativos ou de perturbação, provocando custos, riscos comerciais e danos à reputação das organizações.

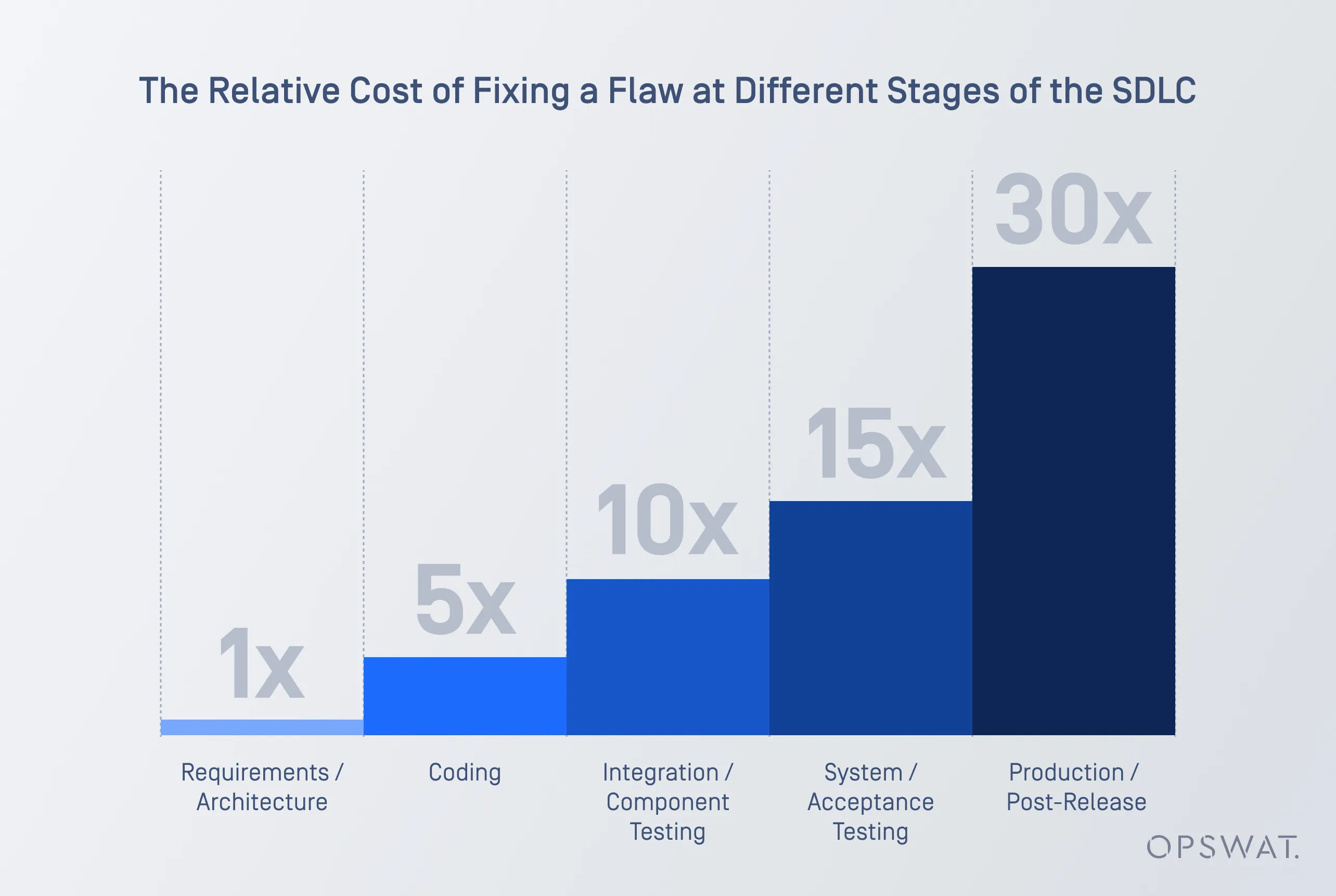

De acordo com um inquérito recente, o custo da correção de um erro de segurança é 30 vezes mais elevado quando descoberto em produção do que durante a fase de análise e requisitos.

A implementação do Secure SDLC proporciona os seguintes benefícios:

- Reduz o risco comercial através da deteção de falhas de segurança numa fase inicial do processo de desenvolvimento.

- Reduz os custos ao abordar as vulnerabilidades no início do ciclo de vida.

- Estabelece uma sensibilização contínua para a segurança entre todas as partes interessadas.

4. Quadro do SDLC Secure da OPSWAT

O Secure SDLC Framework da OPSWATdefine metodologias estruturadas e princípios de segurança que orientam o desenvolvimento seguro de software.

OPSWAT segue o ciclo de vida de desenvolvimento Software ágil. A fim de cumprir plenamente os requisitos dos nossos clientes, adoptámos o Secure SDLC Framework em função dos requisitos regulamentares e das normas internacionais. Esta abordagem reforça o nosso compromisso com a melhoria contínua e a resiliência num cenário de cibersegurança em evolução.

Quadro de desenvolvimento deSoftware Secure do NIST (SSDF)

O Secure SDLC Framework do OPSWATbaseia-se no NIST SP 800-218 SSDFSecure Software Development Framework), garantindo que a segurança é estruturada, mensurável e aplicada de forma consistente em todas as fases do processo de desenvolvimento de software.

Ao integrar as melhores práticas de SSDF, OPSWAT mantém uma postura de segurança proactiva, integrando a segurança em todas as fases do desenvolvimento de software - desde o planeamento e conceção até à implementação, verificação e monitorização contínua.

O atestado de conformidade de produtos individuais é fornecido aos nossos clientes do Governo Federal dos EUA a pedido. Consulte os detalhes de contacto abaixo.

Lei da UE sobre a ciber-resiliência e a Diretiva NIS2

À medida que os regulamentos de cibersegurança continuam a evoluir, OPSWAT continua empenhada em alinhar a sua estrutura Secure SDLC com os requisitos regulamentares globais, começando com a Lei de Ciber-resiliência da UE e a Diretiva NIS2. Ao adaptar-se proactivamente às normas emergentes, OPSWAT garante que o seu Secure SDLC permanece abrangente, em conformidade e resiliente num cenário regulamentar cada vez mais complexo.

Gestão da segurança da informação ISO 27001

A manutenção de uma segurança de informação robusta é fundamental para a integridade operacional e a conformidade regulamentar. O Secure SDLC Framework da OPSWAT incorpora os princípios do ISMS (Sistema de Gestão de Segurança da Informação) ISO 27001, assegurando que os controlos de segurança, as estratégias de gestão de riscos e as medidas de conformidade são perfeitamente integrados no funcionamento dos nossos produtos na nuvem.

Como fornecedor e consumidor das nossas soluções de segurança, OPSWAT aplica políticas de segurança internas da empresa, garantindo que os nossos produtos certificados cumprem as expectativas de segurança de nível empresarial antes da implementação.

Ver mais detalhes em Conformidade e certificações.

Gestão da qualidade ISO 9001

Para garantir os mais elevados padrões de qualidade de software, o Secure SDLC Framework da OPSWATestá integrado no ISO 9001 QMS (Sistema de Gestão da Qualidade). O QMS estabelece controlos de qualidade auditados para a governação, gestão de alterações e processos multifuncionais, apoiando a definição, conceção, desenvolvimento, produção e manutenção das ofertas de produtos e de apoio, estendendo-se para além da I&D a áreas como as vendas, apoio ao cliente, tecnologia da informação e recursos humanos.

Esta abordagem reforça o nosso compromisso com uma abordagem estruturada e baseada no risco para a gestão da qualidade, assegurando que a segurança das aplicações continua a ser uma consideração integral em todas as funções empresariais.

Ver mais detalhes em Conformidade e certificações.

Modelo de maturidade de garantia de Software (SAMM) da OWASP

O OWASP Software Assurance Maturity Model (SAMM) é uma estrutura abrangente concebida para ajudar as organizações a avaliar, formular e implementar estratégias eficazes de segurança de software no âmbito do seu atual SDLC.

Sendo uma estrutura de código aberto, o SAMM beneficia de contribuições globais, garantindo uma abordagem colaborativa e em constante evolução à segurança das aplicações. A sua metodologia estruturada permite às organizações uma forma eficaz e mensurável de analisar e melhorar o seu ciclo de vida de desenvolvimento. O SAMM suporta o ciclo de vida completo do desenvolvimento. A SAMM é agnóstica em termos de tecnologia e processos. A SAMM é evolutiva e orientada para o risco. Ao tirar partido da SAMM, as equipas obtêm informações práticas sobre as lacunas de segurança e podem melhorar sistematicamente a sua postura de segurança ao longo do ciclo de vida do desenvolvimento.

Norma de verificação de segurança de aplicações (ASVS) da OWASP

O OWASP Application Security Verification Standard (ASVS) é uma estrutura reconhecida mundialmente, concebida para estabelecer uma abordagem estruturada, mensurável e acionável à segurança das aplicações Web. Fornece aos programadores e às equipas de segurança um conjunto abrangente de requisitos de segurança e diretrizes de verificação para garantir que as aplicações cumprem as melhores práticas da indústria.

Sendo uma estrutura de código aberto, o ASVS beneficia de amplas contribuições da comunidade de segurança global, garantindo que se mantém atualizado em relação às ameaças emergentes e à evolução das normas de segurança.

O ASVS serve como referência para a maturidade da segurança de aplicativos, permitindo que as organizações quantifiquem a postura de segurança e melhorem sistematicamente suas práticas de desenvolvimento seguro. Com listas de verificação de segurança detalhadas que abrangem áreas críticas como a autenticação, autorização, gestão de sessões e controlo de acesso, o ASVS oferece às equipas de produto uma orientação clara e acionável para integrar a segurança de forma perfeita ao longo do ciclo de vida de desenvolvimento de software. Ao adotar o ASVS, as organizações podem aumentar a garantia de segurança, simplificar os esforços de conformidade e mitigar proactivamente as vulnerabilidades nas aplicações Web modernas.

O ASVS actua como uma métrica que fornece aos programadores e proprietários de aplicações um meio normalizado para avaliar o nível de segurança e confiança nas suas aplicações. Também serve de orientação para os criadores de controlos de segurança, delineando as medidas de segurança necessárias para cumprir os requisitos de segurança das aplicações. A ASVS é uma base fiável para definir os requisitos de verificação de segurança nos contratos.

5. Formação e governação da segurança das aplicações

O Programa Secure SDLC da OPSWAT traduz a Estrutura Secure SDLC em governação estruturada, assegurando que os requisitos de segurança são documentados, mantidos, medidos e continuamente melhorados, garantindo também que todas as partes envolvidas recebem formação adequada. Estabelece funções, responsabilidades e medidas de segurança para os ambientes de desenvolvimento, teste e produção, bem como para a segurança das condutas, definindo o Ambiente de Desenvolvimento Secure e obrigando à aplicação de políticas de segurança no âmbito do Processo SDLC Secure .

Funções e responsabilidades

Gestão de alto nível - Diretor de Produtos (CPO)

O Diretor de Produtos (CPO) é responsável pela supervisão estratégica e pela aplicação do Programa Secure SDLC em todas as equipas de produtos, bem como noutros programas de Investigação e Desenvolvimento (I&D), como o Programa de Garantia de Qualidade (QA) e o Programa de Experiência do Utilizador (UX), garantindo uma abordagem coesa ao desenvolvimento de software seguro, de alta qualidade e centrado no utilizador.

Como principal responsável pelos riscos de todos os produtos e processos de I&D, o CPO encarrega as operações de I&D de serem responsáveis pelo programa Secure SDLC e garante que os líderes de produto estão a aplicar o programa Secure SDLC e a implementar o processo Secure SDLC de forma eficaz nas equipas de produto. Nesta função, o CPO aprova a modificação do Programa Secure SDLC e os desvios do Processo Secure SDLC.

O CPO também monitoriza os resultados do programa Secure SDLC, acompanhando a maturidade da segurança, as vulnerabilidades, a conformidade e as actividades de desenvolvimento para manter uma forte postura de segurança dos produtos.

Além disso, o CPO é responsável pela atribuição e aprovação do orçamento de segurança de I&D, assegurando que são dedicados recursos adequados ao programa Secure SDLC.

Operações de I&D

A equipa de operações de I&D é composta por líderes de engenharia de software e engenheiros de segurança de aplicações, garantindo a conformidade com os requisitos regulamentares e de segurança. O diretor de operações de I&D é o responsável pelo risco da estrutura Secure SDLC e dos serviços centralizados do ambiente de desenvolvimento Secure , supervisionando a sua melhoria contínua e integração nos processos de desenvolvimento da OPSWAT.

Como proprietário do Programa Secure SDLC, as Operações de I&D são responsáveis pela manutenção e evolução do programa em coordenação com as políticas de segurança da empresa e os outros Programas de I&D. Isto inclui o alinhamento com os líderes de produtos em roteiros estratégicos, a definição e o acompanhamento de KPIs de segurança para melhorar os níveis de maturidade anualmente e o ajuste dos requisitos ASVS conforme necessário. Isto inclui o alinhamento com os líderes de produto em roteiros estratégicos, definindo e acompanhando KPIs de segurança para melhorar os níveis de maturidade anualmente e ajustando os requisitos ASVS conforme necessário.

A colaboração é fundamental para esta função, uma vez que as operações de I&D organizam a equipa virtual de segurança das aplicações, apoiam as equipas de produtos na execução do programa Secure SDLC, verificam e comunicam todas as posturas de segurança dos produtos, asseguram a formação contínua em segurança e fornecem orientação especializada sobre as melhores práticas de segurança das aplicações.

Além disso, as Operações de I&D gerem os serviços centralizados do Ambiente de Desenvolvimento Secure , assegurando a conformidade com as políticas de segurança da empresa, actuando como guardiães do código fonte e supervisionando a configuração das ferramentas de Integração Contínua/Desenvolvimento Contínuo (CI/CD). Isto inclui a gestão da recolha de provas no âmbito do pipeline CI/CD e a aplicação de controlos de acesso rigorosos.

Equipas de produtos

A equipa de produto é composta pelo líder do produto, engenheiros de software, programadores, engenheiros de garantia de qualidade, engenheiros de fiabilidade do local (SRE) e outros membros da equipa com várias funções, dependendo das necessidades específicas do produto.

O líder do produto é o proprietário do risco para o respetivo produto, supervisionando todos os membros da equipa e assegurando que o processo de desenvolvimento segue o processo Secure SDLC. A equipa é responsável pela execução e implementação do programaSecure SDLC OPSWAT , garantindo que a segurança é integrada em todo o processo de desenvolvimento.

A equipa pode personalizar processos, ferramentas e o pipeline CI/CD, definindo critérios de lançamento e medidas de integridade enquanto documenta quaisquer desvios do processo Secure SDLC. É designado um defensor da segurança dentro da equipa, responsável por participar em reuniões relacionadas com a segurança da Equipa Virtual de Segurança das Aplicações e por assegurar uma comunicação eficaz dentro da equipa relativamente a questões de segurança.

Além disso, a equipa é responsável por comunicar provas da postura de segurança do produto, manter a transparência e garantir a conformidade contínua com as normas de segurança.

Equipa virtual de segurança das aplicações

A equipa virtual de segurança das aplicações é uma equipa multiprodutos composta por engenheiros de segurança das aplicações das operações de I&D e por engenheiros designados como campeões de segurança de cada equipa de produtos, todos empenhados em garantir a segurança dos produtos da OPSWAT.

Durante as reuniões regulares, os defensores da segurança recebem actualizações sobre tópicos como as alterações dos KPI de segurança e a utilização recomendada de ferramentas de CI/CD relacionadas com a segurança no pipeline. Estas reuniões também proporcionam um fórum para as partes partilharem as suas experiências, discutirem questões relacionadas com a segurança e iniciarem o processo de Revisão Secure . Além disso, participam ativamente na análise da causa raiz (RCA) para melhorar a postura de segurança e evitar vulnerabilidades recorrentes.

Estratégia do programa de segurança

Prioridades estratégicas

O plano estratégico da OPSWATpara a segurança das aplicações está alinhado com as suas prioridades comerciais e apetência pelo risco, tendo em conta o nível de maturidade de cada produto e a sua exposição a ameaças à segurança. O foco principal é a proteção de produtos de alto risco, particularmente aqueles com uma grande base de clientes, implantações voltadas para o público ou integração em infra-estruturas críticas.

Orçamento de segurança

É atribuído um orçamento dedicado à segurança no âmbito das operações de I&D para as principais iniciativas e ferramentas de segurança, incluindo auditorias de terceiros, testes de penetração independentes e testes de segurança automatizados no âmbito do pipeline CI/CD.

Automatização e verificação independente

Para minimizar os riscos de segurança dos produtos, OPSWAT dá prioridade a medidas de segurança preventivas com base em avaliações de risco. Isto inclui a integração da análise de segurança automatizada na orquestração do pipeline CI/CD, permitindo a deteção precoce e a correção de vulnerabilidades ao longo do ciclo de vida do desenvolvimento.

Para além disso, as avaliações internas, as auditorias de terceiros e os testes de penetração independentes reforçam a segurança, eliminando as dependências de um único ponto e assegurando um processo de verificação estruturado e com vários níveis. Esta abordagem reforça os esforços de identificação e mitigação de riscos, garantindo que as vulnerabilidades são abordadas de forma abrangente e validadas por profissionais de segurança independentes.

Definição de prioridades de segurança nas infra-estruturas críticas

Proteção No contexto da PIC (proteção das infra-estruturas críticas), a segurança continua a ser a principal prioridade, sobretudo nos raros casos em que entra em conflito com requisitos regulamentares ou atributos de qualidade. A tomada de decisões segue estes princípios orientadores:

- A segurança tem precedência sobre os conflitos regulamentares relacionados com a privacidade, o ambiente ou a sustentabilidade.

- A segurança e a fiabilidade são superiores a outros atributos de qualidade, como a facilidade de utilização, a manutenção e a compatibilidade (de acordo com a norma ISO/IEC 25010).

- A integridade e a disponibilidade têm prioridade sobre a confidencialidade nos casos em que a fiabilidade do sistema é mais crítica do que a restrição do acesso (de acordo com a norma ISO/IEC 27001).

Formação e sensibilização em matéria de segurança

Como parte do programa Secure SDLC, para além das formações gerais de sensibilização para a segurança da empresa, é obrigatória a formação em segurança específica para todos os funcionários envolvidos no desenvolvimento seguro. Todas as formações são registadas nas ferramentas de formação da empresa. Os programas de formação e sensibilização são revistos periodicamente para incorporar novas tendências de segurança e garantir a conformidade contínua com as normas de segurança.

Iniciativas de sensibilização

- Testes de segurança da infraestrutura e do pessoal, em conformidade com as iniciativas de segurança da empresa.

- Análise interna de vulnerabilidades de produtos e infra-estruturas.

- Análises diárias de redes internas e externas.

- Campanhas de engenharia social.

Formações específicas da função

- Campanhas de formação para equipas de produtos, abrangendo o OWASP Top 10, testes de segurança de API e formação em segurança na nuvem.

- Campanhas de formação para equipas de produtos sobre as políticas descritas abaixo.

- Os programadores participam numa formação contínua em codificação segura através de uma plataforma de aprendizagem específica.

Integração

- A integração de novos funcionários inclui toda a formação de segurança relevante com base na sua função.

- Os campeões de segurança passam por uma formação específica de integração quando se juntam à Equipa Virtual de Segurança das Aplicações.

Medição e melhoria contínua

OPSWAT está empenhado em melhorar continuamente o seu programa Secure SDLC através da medição estruturada do desempenho, de avaliações de maturidade e de actualizações regulares para garantir uma eficácia de segurança contínua.

Para manter uma postura de segurança forte, OPSWAT emprega uma abordagem sistemática para acompanhar e melhorar o desempenho da segurança. Isto inclui avaliações trimestrais da maturidade da segurança dos produtos, análises internas de segurança para verificar a adesão às melhores práticas e a definição de indicadores-chave de desempenho (KPI) anuais, que são medidos trimestralmente.

Para medir eficazmente a postura de segurança das aplicações, OPSWAT avalia as equipas utilizando métricas estruturadas. A maturidade da segurança do produto é avaliada por equipa com base na estrutura SAMM, fornecendo uma medida quantificável do progresso da segurança. Além disso, os produtos são submetidos a uma avaliação de conformidade ASVS para garantir a adesão aos requisitos de verificação de segurança. A conformidade com o processo Secure SDLC é monitorizada de perto, avaliada e a realização dos objectivos KPI é baseada em provas, garantindo que a postura de segurança e as melhorias de segurança são mensuráveis e acionáveis. Todas as equipas de produtos são obrigadas a cumprir os objectivos de maturidade da segurança como parte da sua avaliação anual de desempenho.

Como parte dos seus esforços de melhoria contínua, OPSWAT introduz periodicamente novas iniciativas de segurança de produtos para aumentar os níveis de maturidade e reforçar a segurança das aplicações. Estas iniciativas incluem a atualização das políticas de segurança para fazer face a ameaças emergentes, a integração de novas ferramentas de segurança para uma melhor deteção e prevenção e a expansão dos objectivos KPI para impulsionar o progresso contínuo.

Para reforçar ainda mais a governação em matéria de segurança, OPSWAT efectua uma revisão anual do quadro do Secure SDLC, incorporando as conclusões das análises das causas profundas de incidentes de segurança anteriores, avaliações das tendências em matéria de vulnerabilidade e aperfeiçoamentos dos processos e políticas existentes.

Esta abordagem estruturada de melhoria contínua garante que OPSWAT mantém uma postura proactiva e resiliente em matéria de segurança dos produtos, adaptando-se eficazmente à evolução dos desafios da cibersegurança, ao mesmo tempo que cumpre os objectivos de segurança regulamentares e operacionais.

O processo Secure SDLC

O Processo Secure SDLC operacionaliza ainda mais o Programa Secure SDLC, definindo os controlos de segurança que as equipas devem seguir, incluindo actividades específicas, tais como verificações de segurança automatizadas e mecanismos de verificação em cada fase de desenvolvimento. Este processo está alinhado com outros programas-chave de I&D, como o Programa de Garantia de Qualidade e o Programa de Experiência do Utilizador, garantindo uma abordagem coesa ao desenvolvimento de software seguro, de alta qualidade e centrado no cliente.

O processo Secure SDLC é detalhado nas secções seguintes:

- Conceção Secure e avaliação de riscos

- Implementação, construção e implantação Secure

- Teste e verificação da segurança das aplicações

- Libertação Secure

- Operações e manutenção Secure

O Processo SDLC Secure é um processo de alto nível, as equipas podem implementá-lo de uma forma personalizada e alargada com a condição de que a segurança do processo deve ser mantida ao mesmo nível mínimo. Os desvios ao processo Secure SDLC devem ser documentados e aprovados.

Políticas no âmbito do programa Secure SDLC

O Programa Secure SDLC inclui várias políticas que devem ser formalmente aprovadas e reconhecidas pelas equipas de produto para garantir a conformidade com os seus requisitos. A adesão a estas políticas é obrigatória internamente e cada equipa é responsável por as rever, assinar e implementar como parte dos seus processos de desenvolvimento.

Segue-se uma lista das principais políticas, juntamente com os respectivos objectivos. Para as políticas com importância externa, são incorporados pormenores adicionais no presente documento.

| Política | Descrição |

|---|---|

| Política de verificação da segurança da aplicação | Esta política define em pormenor a verificação da segurança dos produtos. Para mais informações, consulte a secção Teste e verificação da segurança das aplicações. |

| Política de integridade da publicação | Esta política define os requisitos de assinatura de código, ver mais detalhes na secção Integridade da versão. |

| Política de gestão da SBOM | O objetivo da política de gestão do SBOM é garantir o estado atualizado do registo de componentes de terceiros utilizados. Esta é uma base de outras políticas que lidam com riscos legais e de segurança de terceiros. |

| Política de segurança Supply Chain | Esta política define as condições de utilização de componentes de fonte aberta ou de terceiros e um processo de introdução de novos componentes de fonte aberta ou de terceiros, incluindo a avaliação de fornecedores; ver mais pormenores na secção Avaliação de fornecedores. |

| Política Vulnerability Management dos produtos | Esta política define os prazos de correção para vulnerabilidades de código aberto, de terceiros e internas e estabelece procedimentos para o tratamento de correcções de segurança em todos os produtos. Garante que as vulnerabilidades são avaliadas, priorizadas e resolvidas dentro de prazos definidos. |

| Política de gestão de componentes em fim de vida | Os componentes em fim de vida útil (EOL) representam um risco de segurança e, por conseguinte, não são autorizados a ser utilizados nos nossos produtos. Esta política descreve a gestão de situações inesperadas que surgem quando um componente chega ao fim da sua vida útil. |

| Política de conformidade com a privacidade dos produtos | Esta política define os requisitos de conformidade com a privacidade para os produtos e os controlos de segurança adequados a aplicar. |

| Política de tratamento de amostras de malware | Esta política define os procedimentos para o manuseamento seguro de amostras de malware em direto para evitar incidentes de malware nos nossos ambientes. |

| Política de utilização da IA | A Política de Utilização de IA restringe a utilização de Inteligência Artificial (IA) no desenvolvimento para garantir a segurança dos nossos clientes. A IA serve apenas como uma ferramenta de assistência, enquanto os programadores individuais continuam a ser totalmente responsáveis pelo processo de desenvolvimento. As ferramentas de IA só podem ser utilizadas em modo privado, impedindo estritamente qualquer exfiltração do código fonte ou de outras informações relacionadas com a segurança. |

| Política de divulgação de vulnerabilidades de produtos | Esta política define funções e responsabilidades para a gestão de vulnerabilidades, abrangendo todo o ciclo de vida, desde a deteção e correção - conforme descrito na Política de Vulnerability Management do Produto - até à divulgação coordenada, ver mais detalhes na secção Operação e Manutenção Secure . |

6. Conceção Secure e avaliação de riscos

Como parte do processo Secure SDLC, os requisitos de segurança são monitorizados, documentados e mantidos ao longo do ciclo de vida do desenvolvimento. Os fornecedores terceiros devem reconhecer e cumprir a ASVS, garantindo a consistência das expectativas de segurança e a adesão à Política de Conformidade com a Privacidade do Produto em todos os componentes de software.

A segurança é incorporada em todas as fases do ciclo de vida do desenvolvimento. É da responsabilidade dos defensores da segurança ter em mente as expectativas do processo Secure SDLC e representá-las nas suas equipas.

O conjunto de requisitos de conceção Secure inclui requisitos de segurança funcionais e não funcionais baseados no ASVS. Os modelos de referência são fornecidos pelas operações de I&D para apoiar as decisões de conceção, juntamente com ajustamentos documentados aos requisitos ASVS, se necessário (por exemplo, requisitos de encriptação mais fortes).

Modelação de ameaças

A modelação de ameaças é um processo estruturado para identificar ameaças e vulnerabilidades nas fases iniciais do ciclo de vida do desenvolvimento. É uma parte integrante do processo Secure SDLC, conduzido regularmente - pelo menos uma vez por ano ou sempre que são introduzidas novas funcionalidades ou alterações arquitectónicas. As equipas de produtos executam a modelação de ameaças definindo objectivos de segurança, identificando activos e dependências, analisando potenciais cenários de ataque e mitigando as ameaças identificadas.

Uma abordagem melhorada incorpora a análise do fluxo de dados e as práticas de modelação de ameaças estabelecidas (por exemplo, o modelo STRIDE), assegurando uma avaliação abrangente dos produtos. Quando necessário, são iniciadas revisões de segurança para validar a conformidade com os requisitos de segurança e abordar proactivamente os riscos potenciais. As decisões de conceção são cuidadosamente documentadas e quaisquer riscos remanescentes são continuamente monitorizados ao longo do ciclo de vida do produto.

Avaliação e atenuação dos riscos

Os riscos de segurança das aplicações são avaliados através de várias fontes, incluindo ameaças residuais identificadas durante a modelação de ameaças, vulnerabilidades de segurança amplamente reconhecidas, como as que constam do Top 10 da OWASP e do Top 25 da SANS, e controlos de segurança em falta baseados nas diretrizes ASVS. Outros factores de risco incluem deficiências na gestão de segredos ao longo dos processos de criação, implementação e lançamento, bem como vulnerabilidades em componentes de código aberto e de terceiros.

Na sequência da avaliação dos riscos, são desenvolvidos planos de atenuação para reduzir a gravidade dos riscos identificados, tendo em conta tanto o impacto como a probabilidade. Estes planos, juntamente com os riscos correspondentes e as etapas de atenuação, são cuidadosamente documentados.

Os riscos residuais são monitorizados ao longo do ciclo de vida do produto e sujeitos a revisão periódica, devendo ser formalmente reconhecidos pelos proprietários do risco. Também são incorporados nos relatórios internos de lançamento para manter a visibilidade e a responsabilidade.

Quando necessário, são iniciadas revisões de segurança para garantir a conformidade com os requisitos de segurança e para abordar proactivamente os riscos potenciais, reforçando a postura global de segurança do produto.

Melhores práticas de conceção Secure

Os princípios de conceção Secure são colecções de propriedades, comportamentos, concepções e práticas de implementação desejáveis para os produtos.

A equipa do produto deve aplicar os princípios relacionados com a funcionalidade de segurança, como o privilégio mínimo, a falha segura, o estabelecimento de predefinições Secure e o mecanismo menos comum.

A equipa do produto deve aplicar os princípios relacionados com a arquitetura de software seguro, como a defesa em profundidade, o princípio da conceção aberta e o aproveitamento dos componentes existentes.

A equipa de produto deve aplicar na conceção os princípios relacionados com a experiência do utilizador, como a aceitabilidade psicológica e a economia de mecanismos, em conformidade com o programa de experiência do utilizador.

As equipas de produto devem seguir estes e todos os outros princípios de vanguarda necessários para evitar falhas de segurança na arquitetura e nas caraterísticas de segurança ou não segurança.

Para apoiar as equipas de produtos na aplicação dos princípios de conceção Secure , as operações de I&D fornecem várias orientações baseadas nos princípios com modelos de referência de segurança para caraterísticas de segurança críticas.

A equipa de produto deve criar um plano de teste de segurança em conformidade com o programa de garantia de qualidade, definindo os casos de teste de segurança para os requisitos de segurança funcionais e não funcionais, incluindo testes para casos de utilização indevida e abusiva, os dados de teste, incluindo padrões de ataque (por exemplo, scripting entre sítios baseado no DOM, injeção de scripting entre sítios) e as ferramentas de teste.

7. Implementação, construção e implantação Secure

Como parte do processo SDLC Secure , incluindo a implementação, a construção e a implantação, o objetivo é evitar vulnerabilidades e falhas, com base na conceção Secure e na avaliação dos riscos. O conjunto de requisitos contém expectativas sobre requisitos de segurança funcionais e não funcionais baseados no ASVS, desenvolvimento seguro e metodologia de teste baseada no ambiente de desenvolvimento Secure .

Durante a implementação, devem ser aplicadas as melhores práticas de codificação Secure , a revisão do código Secure e a deteção precoce de falhas de segurança. As equipas devem aderir à Política de Segurança Supply Chain (incluindo a integração de fornecedores e tópicos de software de código aberto), à Política de Utilização de IA e à Política de Tratamento de Amostras de Malware. Durante a construção e a implantação, são necessárias a construção e a implantação Secure com o uso centralizado do pipeline CI / CD e a separação de funções.

Melhores práticas de codificação Secure

As equipas de produtos devem seguir as melhores práticas de codificação segura independentes da língua durante a implementação. Devem validar os dados de entrada, higienizar os dados enviados para outros sistemas, eliminar os avisos do compilador, definir mensagens de erro seguras, aplicar a codificação de saída quando aplicável, implementar o registo seguro sem expor dados sensíveis e seguir as diretrizes adequadas de tratamento de erros e gestão de excepções. As equipas devem também garantir que a criptografia, se utilizada, se baseia em algoritmos aprovados e na geração segura de números aleatórios, e gerir de forma segura os recursos do sistema, tratando a memória com segurança, prevenindo condições de corrida e evitando bloqueios através de uma sincronização adequada.

As equipas de produto também são aconselhadas a seguir as diretrizes de codificação segura específicas da língua, aplicadas pelas ferramentas SAST, como exemplificado abaixo:

Para Java, as equipas devem garantir que as chaves utilizadas nas operações de comparação são imutáveis, utilizar SecureRandom em vez de Random e evitar a desserialização insegura através da validação ou restrição das classes de entrada.

Em C++, recomenda-se a deteção e o tratamento de erros de atribuição de memória, a prevenção de transbordos de memória intermédia através da verificação dos limites e da utilização de ponteiros inteligentes, como std::unique_ptr(), e a prevenção de funções não seguras, como strcpy() e sprintf().

Para Python, os programadores devem evitar utilizar funções como eval() ou exec() para mitigar os riscos de injeção de código e preferir formatos de serialização seguros, como o módulo json, em vez de pickle quando processam dados não confiáveis.

Revisão Secure do código

Como parte das revisões de segurança exigidas pela política de verificação da segurança das aplicações, a revisão do código seguro é importante e é executada em função da tecnologia de desenvolvimento, sendo aplicadas várias listas de verificação da revisão do código Secure com base na sérieOWASP Cheatsheet.

Deteção precoce de falhas de segurança

Conforme exigido pela Política de verificação de segurança de aplicações, a deteção precoce de falhas de segurança é um componente crítico do processo de desenvolvimento. Para minimizar potenciais problemas de segurança, é obrigatória uma abordagem "fail to build", garantindo que o código inseguro não avança através do pipeline. Além disso, é aplicada uma abordagem de "falha na fusão", exigindo que as equipas corrijam quaisquer problemas detectados antes de as alterações poderem ser integradas. A resolução das falhas detectadas é essencial para cumprir os critérios de lançamento.

Construção e implementação Secure

Como parte do processo Secure SDLC, o uso de um pipeline CI/CD centralizado e orquestrado é obrigatório para impor compilações seguras e evitar ataques à cadeia de suprimentos. Os registos de auditoria, compilação e implementação são gerados, preservados e revistos conforme definido nas políticas de segurança da empresa.

Cada equipa de produto é responsável por seguir configurações seguras de compilação e compilador, quando aplicável. Têm de utilizar opções de compilador seguras, desativar o código de depuração, reforçar os tempos de execução para linguagens interpretadas, fixar versões de dependências, garantir compilações reproduzíveis e reforçar imagens de contentores. As configurações utilizadas devem ser documentadas e revistas periodicamente.

Em consonância com o princípio da Separação de Funções, os programadores e outros membros da equipa que tenham acesso ao código ou à compilação não podem ter acesso ao ambiente de produção. No caso de produtos na nuvem, apenas os engenheiros de fiabilidade do site do produto podem implementar no ambiente de produção.

Aproveitamento de componentes existentes

As equipas de produtos aderem às melhores práticas da indústria para funções de segurança específicas (por exemplo, criptografia em conformidade com FIPS 140-3). Em conformidade com o princípio de conceção aberta, utilizamos componentes de código aberto amplamente aceites para estas funções de segurança.

Para garantir que os componentes de terceiros se mantêm actualizados, seguimos a nossa Política de gestão de componentes em fim de vida útil.

Os componentes desenvolvidos internamente, seja para uso interno ou como subcomponentes noutros produtos, devem seguir o processo Secure SDLC e cumprir os mesmos requisitos de segurança.

Os nossos produtos na nuvem utilizam componentes comuns, desenvolvidos internamente, para implementar caraterísticas de segurança específicas.

8. Teste e verificação da segurança das aplicações

De acordo com a nossa Política de Verificação de Segurança de Aplicações, implementamos documentação formal e rastreio para problemas descobertos e atribuímos ferramentas automatizadas para verificação contínua. Como parte do processo Secure SDLC, as verificações de segurança são aplicadas e acompanhadas em todas as fases do SDLC para cumprir os requisitos de conformidade. O objetivo destas verificações é encontrar eficazmente as possíveis falhas de segurança. As questões de segurança que surgem são investigadas pelas equipas e tratadas dentro dos prazos estabelecidos. Os prazos fazem parte dos KPIs de segurança definidos.

Revisões de segurança

- Revisões de arquitetura e design: Os engenheiros seniores e os membros da Equipa Virtual de Segurança das Aplicações avaliam os aspectos de segurança nas alterações de conceção, incluindo encriptação, autenticação, autorização, auditoria, reforço do sistema, arquitetura do sistema e da rede.

- Revisões de código: para além das revisões de código regulares efectuadas por engenheiros pares e seniores, os membros da Equipa Virtual de Segurança das Aplicações analisam as alterações para evitar falhas comuns, como injeção, tratamento de erros e configurações inseguras.

Deteção precoce de problemas de segurança

- Verificação de segredos para evitar a exfiltração de segredos e garantir uma boa conceção e implementação segura do tratamento de segredos.

- Ferramentas SAST (Static Application Security Testing) para detetar vulnerabilidades (por exemplo, injeção de SQL, excessos de tampão).

- A SCA (Software Composition Analysis) é utilizada para detetar vulnerabilidades de código aberto.

- O DAST (Dynamic Application Security Testing) é utilizado para detetar problemas de tempo de execução (por exemplo, falhas de memória) e de ambiente

As ferramentas definidas na secção Deteção precoce de problemas de segurança são de utilização obrigatória no pipeline de CI/CD. Todas as vulnerabilidades identificadas devem ser corrigidas de acordo com a Política de Vulnerability Management do Produto.

Teste de segurança

As metodologias de testes de segurança automatizados e manuais são utilizadas em conformidade com o programa de garantia de qualidade que executa o plano de testes de segurança.

- As ferramentas DAST são utilizadas para detetar vulnerabilidades em tempo de execução, testar configurações predefinidas e testar a resiliência do sistema após a aplicação das sugestões de reforço. Os testes visam tanto o software como a infraestrutura subjacente.

- Para evitar regressões nos requisitos e caraterísticas de segurança, utilizamos ferramentas de teste automatizadas para verificar continuamente a integridade das caraterísticas e controlos de segurança.

- Os testes manuais são aplicados nos casos em que as ferramentas automatizadas são insuficientes, como na verificação dos controlos de fuga de informação, na identificação de falhas na lógica empresarial e de vulnerabilidades contextuais.

- A verificação automática de malware de artefactos no ciclo de vida do desenvolvimento também faz parte das etapas que se centram na prevenção de problemas de segurança.

Testes de penetração

Os testes de penetração são efectuados regularmente e a pedido, tanto pela equipa interna de testes de penetração como por fornecedores externos independentes. Os campeões de segurança fazem a triagem das vulnerabilidades encontradas para determinar se os problemas exigem alterações de código ou de configuração. Para as vulnerabilidades que requerem alterações de código, são criados registos de produtos e resolvidos o mais rapidamente possível.

O relatório do teste de penetração para produtos individuais é fornecido aos nossos clientes a pedido. Contacte-nos.

9. Libertação Secure

Como parte do processo Secure SDLC, o processo de lançamento impõe critérios de lançamento que garantem a adesão ao processo Secure SDLC e a segurança geral do produto, com base nos resultados dos testes e da verificação da segurança das aplicações. O controlo de versões do produto desempenha um papel crucial na manutenção das melhorias de segurança em todas as versões, evitando a regressão relacionada com a segurança e preservando a postura de segurança alcançada, como um requisito fundamental para cada versão.

O processo de lançamento inclui a geração de relatórios internos de lançamento, que documentam os riscos residuais e quaisquer questões de segurança pendentes. Estes relatórios devem ser formalmente aprovados pelo líder do produto. Além disso, as notas de lançamento externas comunicam as alterações e correcções relacionadas com a segurança como parte do lançamento oficial do produto.

Para produtos em nuvem, a implantação segue uma abordagem de automação "fail to deploy", garantindo que apenas compilações seguras sejam liberadas. O teste e a verificação da segurança das aplicações estão integrados no pipeline de implementação, com uma estratégia operacional de "pull" em vez de "push", reforçando a validação da segurança antes da implementação da produção.

De acordo com a Política de Gestão de SBOM, cada versão inclui umaBill of Materials (SBOM) Software Bill of Materials (SBOM) para manter a rastreabilidade da proveniência dos componentes, apoiando a transparência e a segurança da cadeia de fornecimento. Todos os ficheiros de lançamento necessários são arquivados de forma segura para garantir a acessibilidade a longo prazo.

Integridade da libertação

De acordo com a Política de Integridade de Lançamentos, para manter a integridade e a segurança dos lançamentos de produtos, é aplicado um sistema de versionamento estruturado (por exemplo, Versionamento Semântico), garantindo uma rastreabilidade clara das alterações e um período de retenção definido para todos os artefactos lançados, incluindo a documentação. Para aumentar ainda mais a segurança, os artefactos de software são assinados digitalmente com o nome da empresa, com impressões digitais SHA publicadas que permitem aos utilizadores verificar a autenticidade e detetar quaisquer tentativas de adulteração.

A documentação versionada acompanha cada versão, fornecendo orientações detalhadas sobre métodos de verificação de integridade, procedimentos de instalação segura, melhores práticas de configuração e medidas de reforço do sistema. Estes recursos ajudam os utilizadores a implementar controlos de segurança de forma eficaz, reduzindo potenciais superfícies de ataque. Além disso, o Contrato de Licença do Utilizador Final (EULA) está incluído para estabelecer obrigações de conformidade e manter a transparência legal.

O SBOM para produtos individuais é fornecido aos nossos clientes a pedido. Contacte-nos.

10. Operação e manutenção Secure

Como parte do processo Secure SDLC em Operações e Manutenção, todos os produtos e serviços devem estar em conformidade com as políticas de segurança da empresa, incluindo a adesão ao Plano de Resposta a Incidentes de Segurança e, quando aplicável, ao Plano de Continuidade de Negócios (BCP).

A operação dos ambientes de produção em nuvem é da responsabilidade da equipa de Engenharia de Fiabilidade do Site (SRE). De acordo com o princípio da Separação de Funções, os membros da equipa SRE que têm acesso aos ambientes de produção não têm acesso aos ambientes de desenvolvimento, incluindo o código-fonte e o pipeline de construção.

A equipa SRE está continuamente a atualizar a infraestrutura com patches de segurança e a actualizá-la para se alinhar com as versões de Suporte a Longo Prazo (LTS) fornecidas pelos fornecedores ou entregues pelas equipas de produtos, de acordo com a Política de Gestão de Componentes em Fim de Vida.

Aderimos a uma Política de Divulgação de Vulnerabilidades de Produtos que define funções e responsabilidades na gestão de vulnerabilidades de segurança.

A equipa SRE faz a triagem dos incidentes de segurança que afectam os produtos, com a participação dos defensores da segurança, se necessário.

Criada em torno da Política Vulnerability Management do Produto, esta política alarga o processo de correção de I&D ao incorporar:

- Comunicação externa de vulnerabilidades e incidentes, assegurando o tratamento rápido dos problemas comunicados.

- Comunicação interna de incidentes, acionada quando necessário com base na gravidade.

- A ACR deve ser efectuada após qualquer incidente de segurança importante ou recorrente para identificar problemas recorrentes e evitar futuras vulnerabilidades.

- Actualizações Secure do SDLC, implementadas quando necessário para reforçar as medidas de segurança.

- Uma vez concluída a correção, uma divulgação coordenada da vulnerabilidade, garantindo a transparência.

Comunicar a vulnerabilidade detectada por entidades externas. Contactar-nos.

11. Ambiente de desenvolvimento Secure

Os ambientes de desenvolvimento, teste e produção são separados de forma segura para evitar o acesso não autorizado. Cada ambiente segue linhas de base de endurecimento rigorosas e protocolos de segurança de ponto final. Os ambientes de desenvolvimento devem estar em conformidade com as políticas de segurança da empresa.

Proteção de Endpoint

Como parte da proteção dos pontos terminais, todos os dispositivos pertencentes à OPSWAT são monitorizados quanto a vulnerabilidades, software instalado, correcções instaladas e conformidade com as políticas de segurança da empresa. Em caso de não conformidade, são tomadas medidas restritivas para limitar o acesso aos recursos da empresa.

Os recursos classificados com a categoria de risco elevado só podem ser acedidos através de vias de acesso controladas (VPN). Os dispositivos fora da rede da empresa são obrigados a utilizar canais seguros para aceder aos recursos de I&D.

Segurança das condutas

A segurança do pipeline de CI/CD segue diretivas de segurança rigorosas para mitigar as ameaças em evolução. A fonte das ameaças pode ser elementos de infraestrutura desactualizados (como sistemas operativos, ferramentas de análise, etc.), acessos não autorizados devido a controlos de privilégios fracos e ambientes pouco isolados. Manter a infraestrutura de CI/CD actualizada, cuidadosamente examinada e rigorosamente controlada é uma pedra angular do nosso SDLC seguro.

Regionalmente, são utilizados servidores baseados nos EUA para todos os serviços centralizados, incluindo armazenamento de código, o pipeline CI/CD, ferramentas de análise e teste e assinatura segura de artefactos. A configuração de todas as ferramentas centralizadas está sob o controlo das Operações de I&D.

Aplicamos mecanismos de autenticação fortes (autenticação multifactor - MFA) e controlos de autorização (controlo de acesso baseado em funções - RBAC). São efectuadas análises de acesso regulares e com privilégios mínimos.

Os nossos pipelines incorporam várias ferramentas de análise e automatização de testes, incluindo Testes Estáticos de Segurança de Aplicações (SAST), Análise de Composição Software (SCA), Testes Dinâmicos de Segurança de Aplicações (DAST), Verificação de Segredos e Verificação de Malware.

Na nossa solução de assinatura de código seguro, utilizamos módulos de segurança Hardware (HSMs) para proteger o material chave contra acesso não autorizado e para gerar a assinatura. A solução de assinatura faz parte da infraestrutura de CI/CD, mas a segmentação da rede está em vigor. Apenas as operações de I&D estão autorizadas a aceder aos HSMs por períodos curtos. Todas as acções de assinatura são registadas e podem ser revistas durante uma pista de auditoria.

O conjunto de ferramentas utilizado para construir, compilar ou testar o software deve ter informações de proveniência e provir de uma fonte validada. As ferramentas utilizadas no pipeline de CI/CD são limitadas em número; apenas as ferramentas necessárias são instaladas. Apenas o software LTS é permitido para as etapas de compilação e construção no pipeline. Na operação dos serviços centralizados, são definidos períodos regulares de manutenção e rotação de chaves. As ferramentas desenvolvidas internamente são abrangidas pelo processo Secure SDLC.

O reforço do ambiente para todos os serviços centralizados é contínuo e estes requisitos de segurança são revistos periodicamente. As orientações de reforço são comunicadas às equipas de produtos para garantir que estão preparadas e podem adaptar os seus processos de desenvolvimento em conformidade. No caso de um incidente de segurança, é realizada uma RCA para tomar medidas preventivas e atualizar estes requisitos.

Proteção do código

A proteção do código-fonte é uma parte crucial do desenvolvimento de software para garantir a confidencialidade e a integridade do código-fonte dentro da empresa.

O código-fonte é armazenado de acordo com o princípio do menor privilégio, permitindo o acesso apenas a pessoal e ferramentas autorizados. O código-fonte está sob controlo de versões. O sistema de gestão do controlo de versões garante a rastreabilidade e a responsabilidade das alterações ao código. Os armazenamentos de código-fonte são encriptados com criptografia compatível com FIPS 140-3 e protegidos com um comprimento de chave adequado.

Avaliação do fornecedor

Como parte do nosso Processo de Integração de Fornecedores, os fornecedores são sujeitos a uma verificação de Sanções. Como parte dos nossos contratos com vendedores e fornecedores, estes também são obrigados a manter a conformidade regulamentar durante a vigência do contrato, incluindo a manutenção de licenças de exportação adequadas ao abrigo do EAR (Export Administration Regulations), quando aplicável. O processo de avaliação de fornecedores pode incluir listas de verificação de avaliação, análises de segurança e privacidade e uma análise de auditorias e certificações de terceiros. Os fornecedores críticos são revistos e avaliados pelo menos uma vez por ano. Qualquer não conformidade com as nossas expectativas é registada e, nesses casos, é efectuada uma avaliação de risco.

12. Encerramento

Aplicação interna do Secure SDLC

O cumprimento desta política é obrigatório para todas as equipas internas. Este documento está subordinado às políticas da empresa, o que significa que, em caso de contradição, as políticas da empresa têm precedência e devem ser seguidas.

Processo de escalonamento para violações do Secure SDLC: Quaisquer violações desta política são tratadas internamente, começando pelas Operações de I&D e subindo até ao Diretor de Produtos (CPO), conforme necessário.

Requisitos de SDLC Secure para fornecedores

Espera-se que os fornecedores que fornecem componentes ou serviços para produtos no âmbito da ISO 27001, SOC2, NIST SSDF cumpram os requisitos abaixo descritos do Secure SDLC Framework. A conformidade está sujeita a auditorias de segurança periódicas, avaliações de terceiros e obrigações de cada parte ao abrigo de contratos executados.

Todos os fornecedores são obrigados a fornecer informações sobre a proveniência e a integridade, juntamente com documentação de apoio, tal como definido na secção Integridade da versão.

Os fornecedores de componentes e bibliotecas de produtos devem estabelecer ambientes de desenvolvimento alinhados com as nossas práticas, conforme descrito na secção Ambiente de desenvolvimento Secure . Têm de aplicar testes de segurança aos seus componentes e bibliotecas, conforme descrito na secção Teste e verificação da segurança das aplicações.

Os fornecedores de componentes do gasoduto também devem estabelecer ambientes de desenvolvimento alinhados com as nossas práticas, tal como descrito na secção Ambiente de desenvolvimento Secure . Além disso, os seus processos de desenvolvimento devem estar em conformidade com o processo Secure SDLC da OPSWAT.

Espera-se que os fornecedores de serviços utilizem ambientes baseados nos EUA que ofereçam uma postura de segurança comparável à dos serviços da OPSWAT. O seu Secure SDLC deve incluir um programa Secure SDLC e um processo Secure SDLC que reflictam as expectativas da OPSWAT.

Benefícios do SDLC Secure os clientes

O Secure SDLC Framework da OPSWATestá em total conformidade com os requisitos regulamentares e as melhores práticas industriais, garantindo um processo de desenvolvimento seguro, fiável e transparente.

Como líder na Proteção de Infra-estruturas Críticas, OPSWAT está empenhada em atingir o mais alto nível de maturidade em Secure SDLC e segurança de aplicações para fornecer aos nossos clientes os seguintes benefícios:

- Produtos de software mais seguros, que minimizarão a exploração e as vulnerabilidades

- Redução do risco associado a violações de segurança e perda de reputação

- Ajudar a garantir a conformidade com as políticas de segurança empresarial do cliente

Informações de contacto

Para mais informações sobre a estrutura Secure SDLC da OPSWAT, contacte-nos.