Manter-se à frente das ameaças emergentes requer mais do que apenas reagir às vulnerabilidades mais recentes. Uma das principais estratégias para manter uma segurança robusta é projetar recursos de deteção que antecipem tendências futuras. Uma das peças centrais das ofertas FileTAC e MailTAC da InQuest é um repositório robusto de assinaturas de arquivos maliciosos, que muitas vezes provam seu valor duradouro quando regras mais antigas detectam novas ameaças. Este mês, queremos destacar a importância da deteção de malware à prova de futuro e o papel crítico da proatividade threat intelligence.

Proteção para o futuro

A preparação para o futuro implica a conceção de métodos e sistemas de deteção resilientes que antecipem e se adaptem à evolução das ameaças. Esta abordagem proactiva oferece várias vantagens:

- Eficácia a longo prazo: Regras de deteção bem elaboradas continuam a proteger contra novas variações de exploits e malware, reduzindo a necessidade de atualizações constantes.

- Eficiência de recursos: Ao manter capacidades de deteção robustas, as organizações podem alocar recursos de forma mais eficaz, concentrando-se em novas ameaças sem revisitar constantemente as regras mais antigas.

- Postura de segurança proactiva: As medidas de deteção preparadas para o futuro contribuem para uma postura de segurança global mais forte, proporcionando uma proteção consistente contra várias ameaças.

Um sistema bem concebido de regras YARA é um ótimo exemplo deste conceito. As regras YARA são uma ferramenta poderosa para identificar e classificar malware e outros tipos de ficheiros com base na correspondência de padrões. Estas regras são altamente adaptáveis e podem ser personalizadas para detetar ameaças específicas. Existem várias colecções de regras YARA da comunidade pública que são excelentes neste aspeto. Mas um dos verdadeiros pontos fortes de uma assinatura de deteção de alta qualidade reside na sua capacidade de permanecer eficaz ao longo do tempo, mesmo quando surgem novas ameaças ou novas variações de ameaças existentes. Quando uma regra YARA mais antiga detecta uma nova ameaça à cibersegurança, destaca a previsão e a eficácia de medidas de deteção bem elaboradas.

Esta é uma área que a InQuest tem focado em grande detalhe, com publicações sobre o que chamamos de deteção em profundidade, bem como uma visão geral de como realizamos o contexto estruturado de ameaças na forma de análise de sequência de ameaças. Utilizando estas metodologias, os engenheiros de deteção podem criar uma biblioteca de contramedidas de deteção que são robustas, resilientes e oferecem aplicabilidade futura às evoluções no cenário de ameaças.

A importância da investigação Threat Intelligence

O ciberespaço robusto threat intelligence é a pedra angular da deteção de malware à prova de futuro. Envolve a análise de agentes de ameaças actuais e emergentes para compreender os seus comportamentos, técnicas e tendências. Também combina conhecimentos baseados na experiência e lições de investigação de ameaças anteriores, ajudando a fornecer uma linha temporal que pode apoiar uma compreensão mais ampla das tendências e desenvolvimentos. Esta investigação é fundamental para a criação de regras informadas e para uma defesa proactiva.

Criação informada de regras

Ao compreender o mais recente cenário de ameaças, os profissionais de cibersegurança podem criar assinaturas que antecipem futuros vectores de ataque e variantes de malware. Os nossos investigadores da InQuest lidaram exatamente com este caso de utilização quando desenvolveram contramedidas para o CVE-2023-36884. Um exemplo de hash para este caso é 3a3138c5add59d2172ad33bc6761f2f82ba344f3d03a2269c623f22c1a35df97.

A CVE-2023-36884 era uma vulnerabilidade de dia zero que foi explorada por um grupo de ameaças conhecido como RomCom para operações de duplo foco no espaço do crimeware, bem como ao serviço dos interesses estratégicos russos, visando organismos alinhados coma Ucrânia e a NATO por motivos de espionagem e acesso a credenciais. O grupo RomCom sobrepõe-se em vários graus com Storm-0978, Hawker, Tropical Scorpius, UAC-0132, UAC-0168, Void Rabisu e UNC4895.

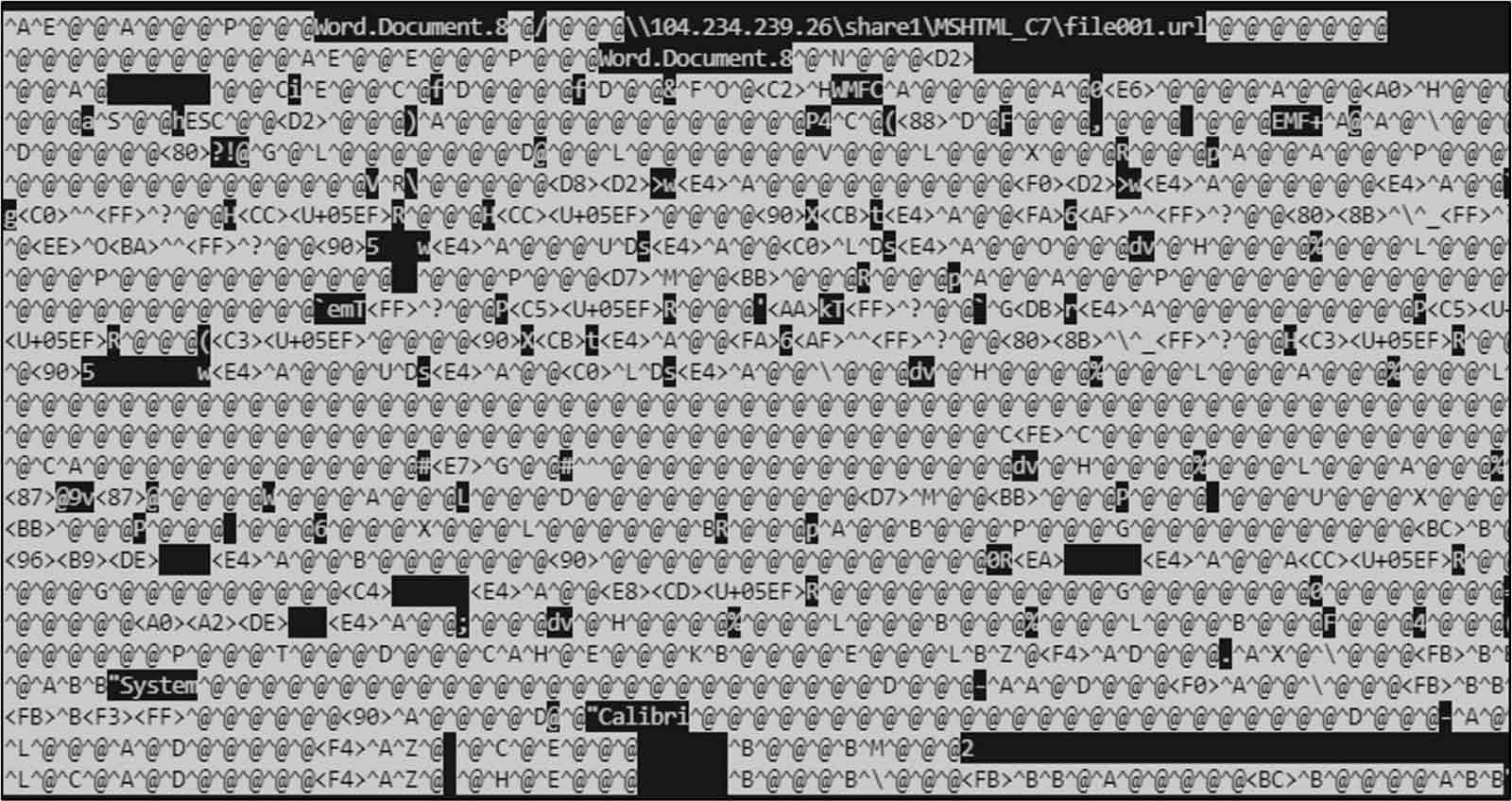

A forma como esta exploração funciona é semelhante, em alguns aspetos, a uma vulnerabilidade mais antiga de 2017(CVE-2017-0199). Num documento do Microsoft Word, um objeto OLE incorporado ou remoto pode ser carregado silenciosamente quando o ficheiro original é aberto. Esta capacidade permite que os documentos do Office sejam portadores de conteúdo aninhado arbitrário, que os atacantes aproveitam para produzir explorações evasivas em várias fases. Neste caso em particular, o payload do malware pode ser encontrado dentro de um documento RTF incorporado com o nome "afchunk.rtf". Dentro de um objeto neste RTF, este exploit aproveita a técnica existente também vista com exploits para o CVE-2017-0199 para descarregar um payload adicional a partir de um URL codificado. Uma vez que o URL é acedido sob a forma de uma partilha SMB, abusa da confiança inerente que o Windows dá às partilhas de rede remotas.

Uma vez que a estrutura subjacente a este exploit é semelhante à do CVE-2017-0199, a nossa equipa descobriu que esta nova vulnerabilidade (CVE-2023-36884) desencadeou algumas das nossas assinaturas de deteção mais antigas. As sobreposições que observámos surgiram nos aspectos estruturais da forma como os exploits foram criados, mesmo que as vulnerabilidades subjacentes não estivessem precisamente relacionadas.

Podemos aprender uma lição interessante com este caso - algumas regras de deteção, quando concebidas de forma suficientemente ampla, podem ter utilidade ao longo do tempo, detectando mesmo novos dias zero com base em técnicas mais antigas.

Defesa proactiva

A investigação threat intelligence contínua permite uma estratégia de defesa proactiva, identificando e atenuando potenciais ameaças antes que estas possam causar danos. Este conceito foi posto em prática pela equipa threat intelligence da InQuest no mês passado ao desenvolver assinaturas para detetar uma vulnerabilidade MHTML em ficheiros URL da Microsoft(CVE-2024-38112).

Ao desenvolver esta assinatura, os nossos investigadores recordaram que o URL malicioso utilizado num ficheiro URL da Microsoft pode não ter de ser necessariamente uma ligação Web padrão baseada em HTTP. Embora nada na documentação disponível demonstre que os atacantes tenham utilizado caminhos de ficheiros locais nesta exploração específica, a intuição do nosso analista sugeriu que podem ser possíveis variações do ataque. Com base na pesquisa anterior da InQuest sobre ficheiros de atalho da Internet (ficheiros URL) utilizados em explorações de contorno de funcionalidades de segurança, parece claro que vários subsistemas no Windows podem ser afectados por falhas na aplicação de protecções a ficheiros acedidos através de fontes de multimédia alternativas, como SMB, WebDAV ou potencialmente outros protocolos quando se utiliza o prefixo URL file://. Isto parece resultar da confiança inerente dada no Windows a ficheiros provenientes do que são normalmente consideradas zonas mais fiáveis utilizadas em ambientes de rede interna. De facto, variações deste tema foram revisitadas mais uma vez recentemente na análise da ZDI do CVE-2024-38213, deixando claro que as contramedidas contra este tipo de vulnerabilidades precisam de considerar um conjunto mais amplo de entradas do que pode ser imediatamente óbvio. Como resultado, a assinatura de deteção que criámos para este exploit foi concebida para antecipar este tipo de variação no futuro.

Reflexões finais

Ambos os casos destacam um tema central: threat intelligence é a pedra angular de capacidades de deteção robustas e à prova de futuro. As regras de deteção criadas manualmente exemplificam esta capacidade, detectando frequentemente novas ameaças com assinaturas mais antigas e bem pensadas. As assinaturas de deteção elaboradas tendo em mente a deteção em profundidade e a análise robusta da sequenciação de ameaças tendem a ser mais resistentes face à evolução do cenário de ameaças. Esta eficácia ao longo do tempo sublinha a importância da previsão na criação de regras e o papel fundamental da investigação threat intelligence .

Ao concentrarem-se em medidas à prova de futuro e ao investirem em threat intelligence, as organizações podem manter uma postura de segurança mais resistente à medida que o cenário de ameaças continua a evoluir.

A InQuest foi recentemente adquirida pela OPSWAT. Leia o anúncio aqui: OPSWAT Aquisição da Inquest reforça a estratégia federal de entrada no mercado, a deteção de redes e as capacidades de deteção de ameaças

Autor: Darren Spruell, Hunter Headapohl