MetaDefender Sandbox oferece agora análise de ameaças e visibilidade para proteção de ICS em infra-estruturas críticas

O ritmo a que o malware e as técnicas de ataque evoluem, juntamente com o aumento das tensões geopolíticas a nível mundial, mudaram a conversa no sector público e privado sobre a forma de proteger as infra-estruturas críticas contra ataques em massa. mudou a conversa, tanto no sector público como no privado, sobre a forma de proteger as infra-estruturas críticas da cibernética em massa.

Historicamente, os sistemas IT e OT/ICS têm estado completamente isolados uns dos outros, mas à medida que a transformação digital digital, estes dois mundos estão a fundir-se rapidamente.

Como resultado, os cibercriminosos estão a utilizar malware para se infiltrarem especificamente nas redes OT e manterem reféns os sistemas de que as as nações dependem - sabendo que os alvos não se podem permitir o tempo de inatividade que é tão frequentemente visto quando o ransomware atinge o IT da empresa.

Os crescentes ataques aos ICS põem em risco a segurança e a proteção do público que depende das infra-estruturas críticas para necessidades básicas. Já vimos isso acontecer com os ataques iranianos à infraestrutura petrolífera saudita com o Triton e o SandWorm ataques a empresas de eletricidade ucranianas com o Black Energy em 2015 e o Industroyer em 2016.

Compreender as vulnerabilidades

Para compreender melhor como funciona o malware OT, é importante perceber onde residem as vulnerabilidades e como elas são exploradas. Na maioria dos casos, é nos controladores Windows que fazem a interface com estes sistemas, e as instruções direccionadas para os sistemas operacionais. Estas incluem:

- Dispositivos: Clientes de interfaces homem-máquina (HMIs), historiadores de dados, servidores SCADA e estações de trabalho de engenharia (EWS)

- Plataformas (software ICS): GE Proficy, Honeywell HMIWeb, etc.

- Rede: acesso direto à Internet a um ambiente ICS através da exposição de protocolos operacionais como o Siemens S7, Omron FINS e EtherNet/IP, para além de um acesso VNC mal configurado. Isto pode levar a movimentos laterais vis SMB.

Então, porquê concentrar-se nestes cenários Industrial , para além das TI?

Os actores dos estados-nação adoram o malware ICS, uma vez que este se alinha com os seus objectivos políticos de minar as infra-estruturas, e os serviços de ataque mais amplos e mais profundos em ambientes industriais permitem-lhes fazê-lo. Estes actores são também os que dispõem dos recursos necessários para executar com êxito os ataques aos ICS, uma vez que estes necessitam geralmente de mais sofisticação e planeamento do que um do que um ataque de ransomware que pode ser executado utilizando componentes e serviços "prontos a usar".

Compreender as metodologias de ataque

Há uma maneira melhor de entender o malware por trás desses ataques e ajudar as organizações de infraestrutura crítica a a prevenir futuros ataques, mapeando todos os comportamentos para a Estrutura MITRE ATT&CK para ICS e YARA - dois recursos-chave que os profissionais de os profissionais de cibersegurança devem estar familiarizados:

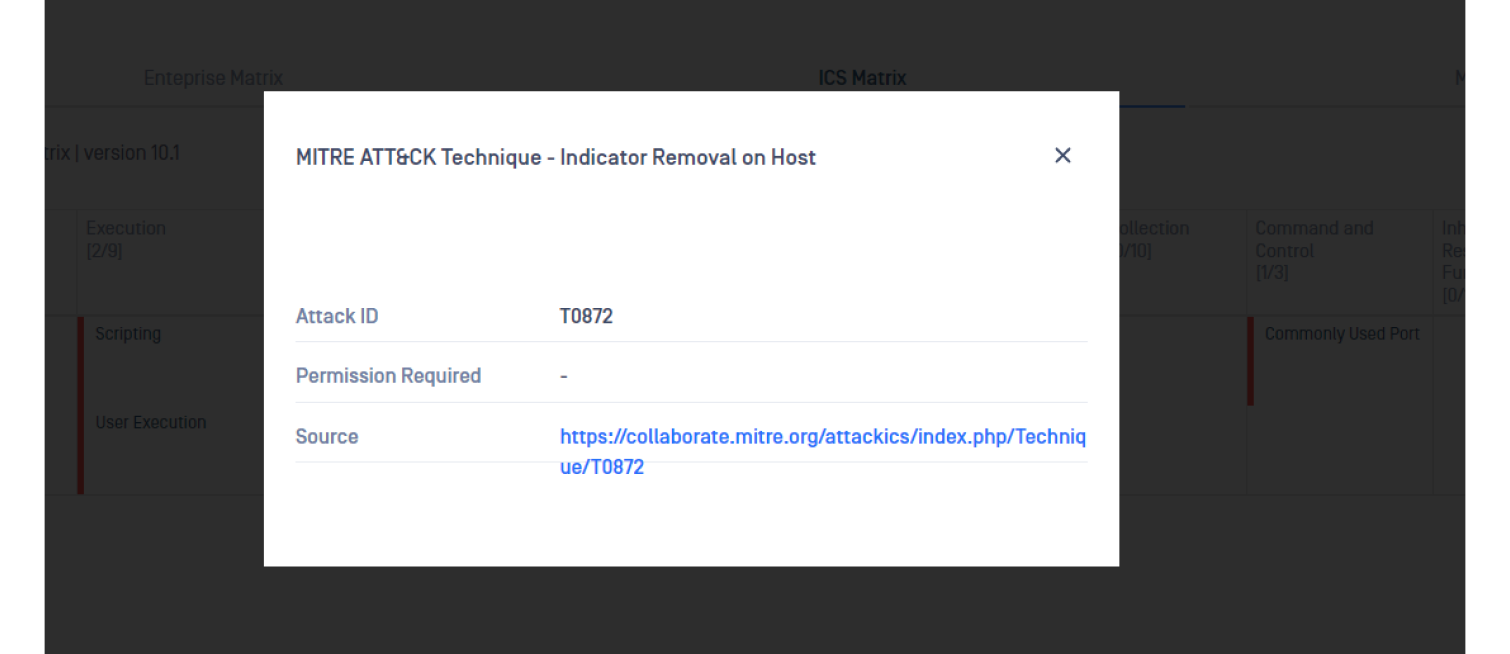

- MITRE ATT&CK para ICS: Semelhante à estrutura MITRE ATT&CK amplamente adoptada para TI, esta estrutura modela comportamentos para ataques que utilizam malware que visam os Sistemas de Controlo Industrial . Ao incorporar o mapeamento do comportamento à estrutura MITRE ATT&CK ICS, ferramentas como o MetaDefender Sandbox podem ajudar os defensores a identificar rapidamente como o malware está a tentar atacar os seus sistemas e a responder de forma mais resposta mais eficaz.

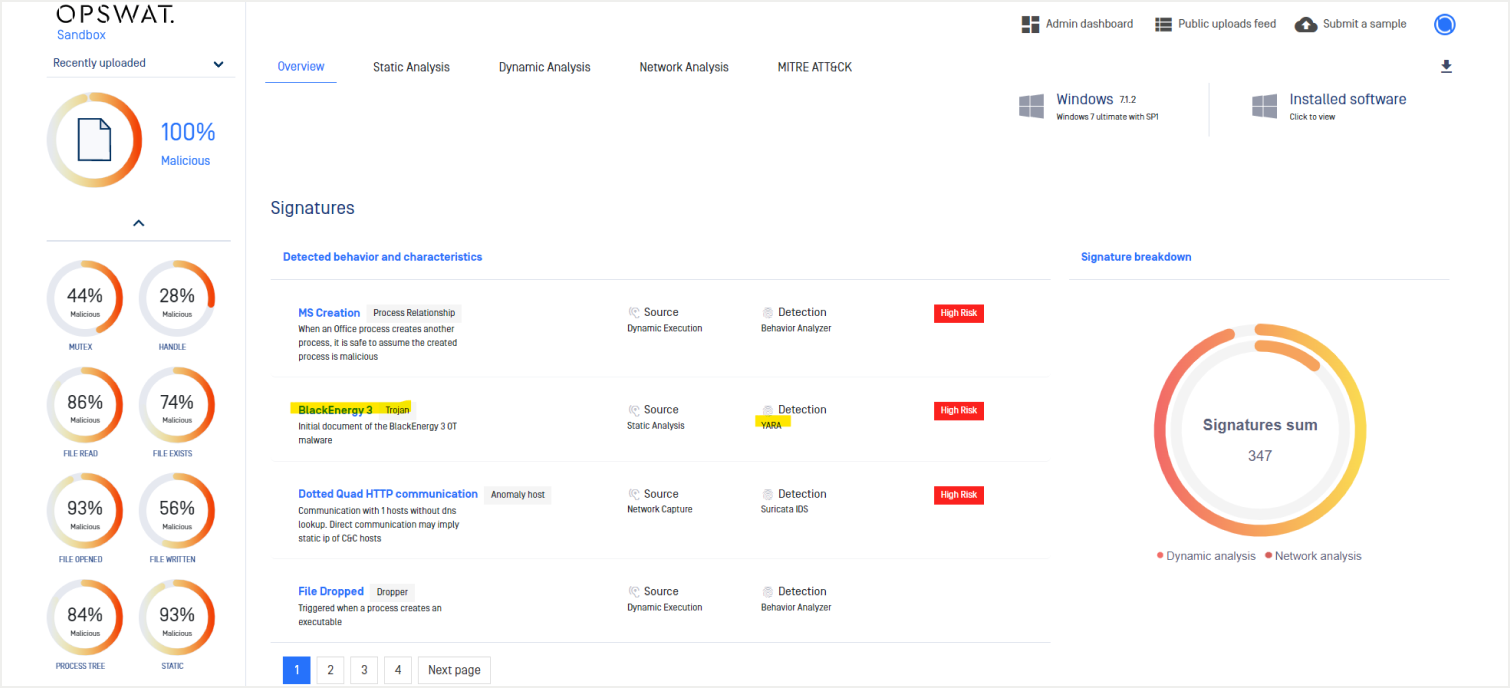

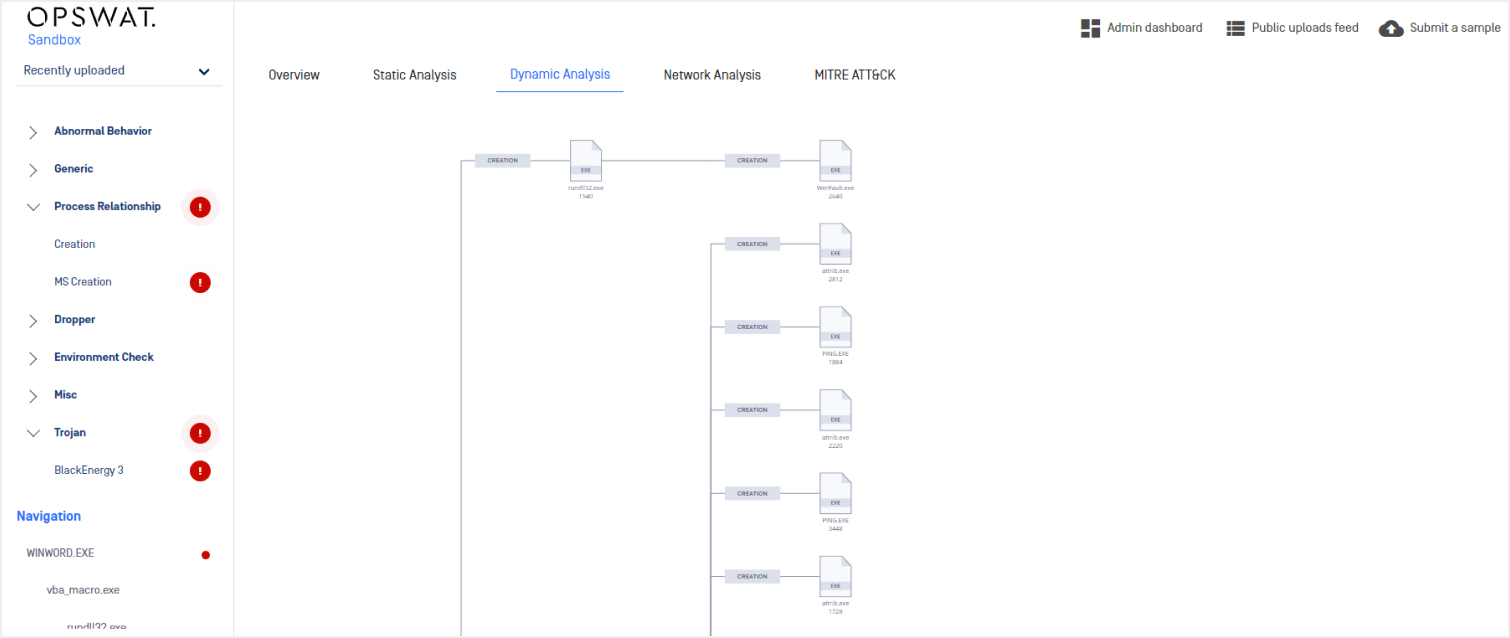

Como exemplo disso, analisámos a Black Energy na caixa de areia e vimos o mapeamento de comportamentos específicos do comportamentos específicos do ICS para a estrutura:

- YARA para Proteção, Deteção e Caça a Ameaças: Ao incorporar os conjuntos de regras do Yara ICS, as ferramentas de análise, incluindo OPSWAT Sandboxpodem identificar mais eficazmente os atributos do malware - tanto estáticos como dinâmicos - que correspondem aos atributos maliciosos atributos maliciosos conhecidos para malware ICS. Embora os próprios ficheiros de malware sejam frequentemente modificados por agentes de ameaças para evitar a deteção, os atacantes precisam de aproveitar os atributos maliciosos conhecidos para o malware ICS. para evitar a deteção, os atacantes precisam de aproveitar a infraestrutura e as ferramentas, tácticas e procedimentos (TTPs) existentes para serem eficazes. A infraestrutura do atacante é um grande custo irrecuperável que ele precisa de reutilizar e, por isso, as TTP são comuns a diferentes variantes de malware. diferentes variantes de malware. Consequentemente, as TTP comuns a mais do que uma amostra de malware podem identificar famílias e ajudar na atribuição.

O último MITRE ATT&CK para ICS fornece a estrutura TTP específica para ataques que visam tecnologias operacionais, como como ainibição de funções de resposta.

A deteção de malware particularmente evasivo nas infra-estruturas críticas exige capacidades de análise que devem que devem incluir análises estáticas e dinâmicas abrangentes, com a capacidade de sinalizar TTPs específicas para ataques a ICS, como mostra a a análise da Black Energy abaixo.

O recente lançamento do OPSWAT Sandbox v1.1.7 inclui o mapeamento de IOCs para ICS TTPs e, com as regras YARA disponíveis e um repositório MISP nativo do OPSWAT MetaDefender Core , as organizações podem proteger-se melhor contra ameaças de malware através da solução abrangente threat intelligence do OPSWAT.