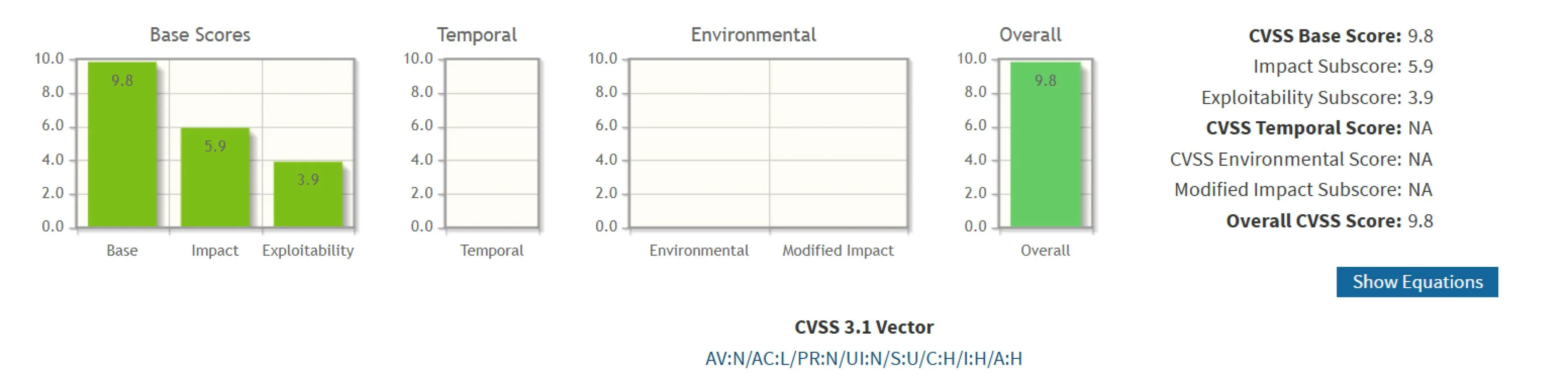

A CVE-2025-66516, descoberta pela primeira vez em 4 de dezembro de 2025, é uma vulnerabilidade crítica (pontuação de gravidade 9,8 pela NVD) no Apache Tika que destaca o impacto desproporcional que uma única falha em um componente de back-end amplamente utilizado pode ter em aplicativos modernos. O Apache Tika está profundamente integrado em fluxos de trabalho de processamento de documentos (PDF, PPT, XLS) para indexação, pesquisa, conformidade e análise de conteúdo, muitas vezes operando nos bastidores com amplo acesso a sistemas e dados. Quando uma vulnerabilidade surge nesta camada, ela pode colocar ambientes inteiros em risco, mesmo que a biblioteca afetada não esteja diretamente exposta aos utilizadores finais.

Confiar apenas em patches não é mais uma defesa suficiente contra esse tipo de exploração crítica. As organizações precisam de uma abordagem de segurança em várias camadas que presuma que vulnerabilidades ocorrerão e se concentre em reduzir a exposição em todas as etapas.

Neste blog, examinamos três camadas complementares:

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- Detecção de comportamento malicioso em documentos através de análise avançada com Zero-Day Detection

- Proteger a cadeia de fornecimento de software para detetar vulnerabilidades críticas XXE nas dependências do Apache Tika com SBOM (lista de materiais de software) e SCA (análise de composição de software)

Juntas, essas camadas fornecem uma estratégia prática de defesa em profundidade para mitigar vulnerabilidades conhecidas e ameaças futuras baseadas em ficheiros.

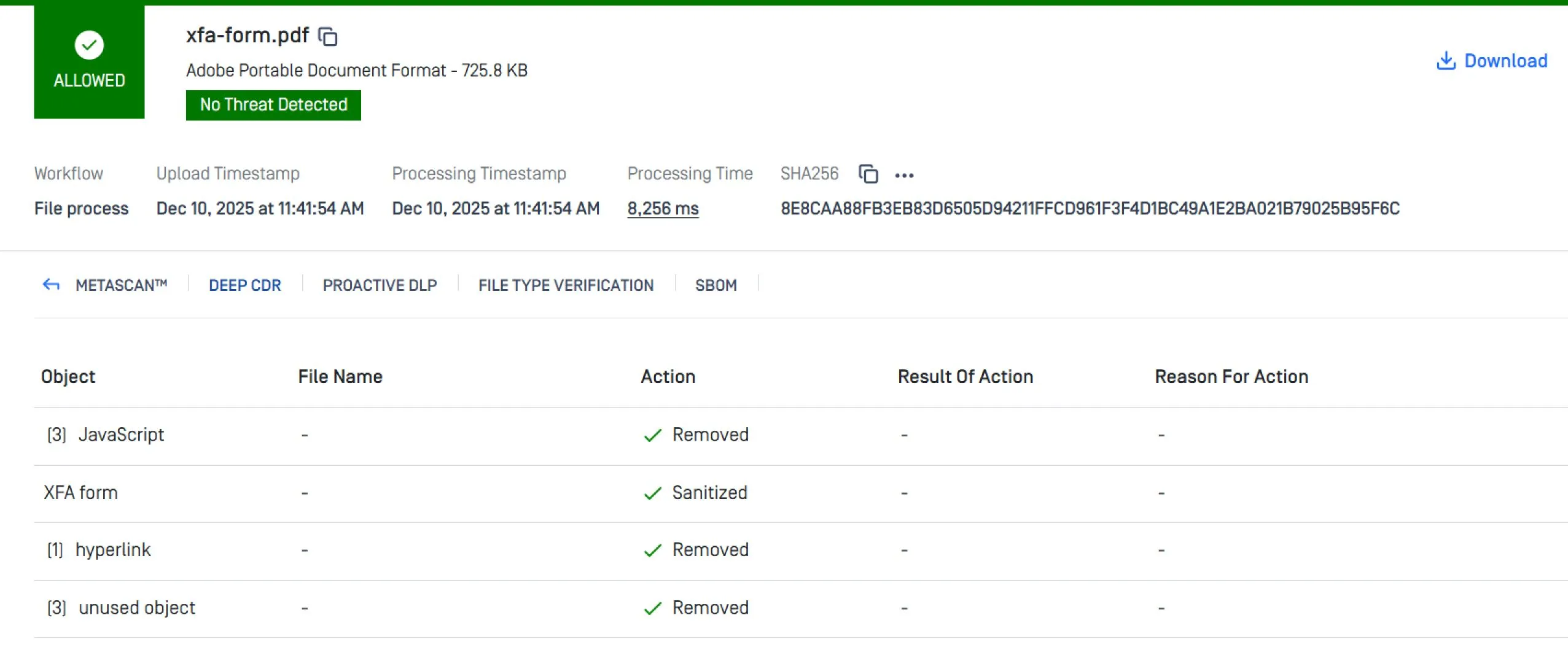

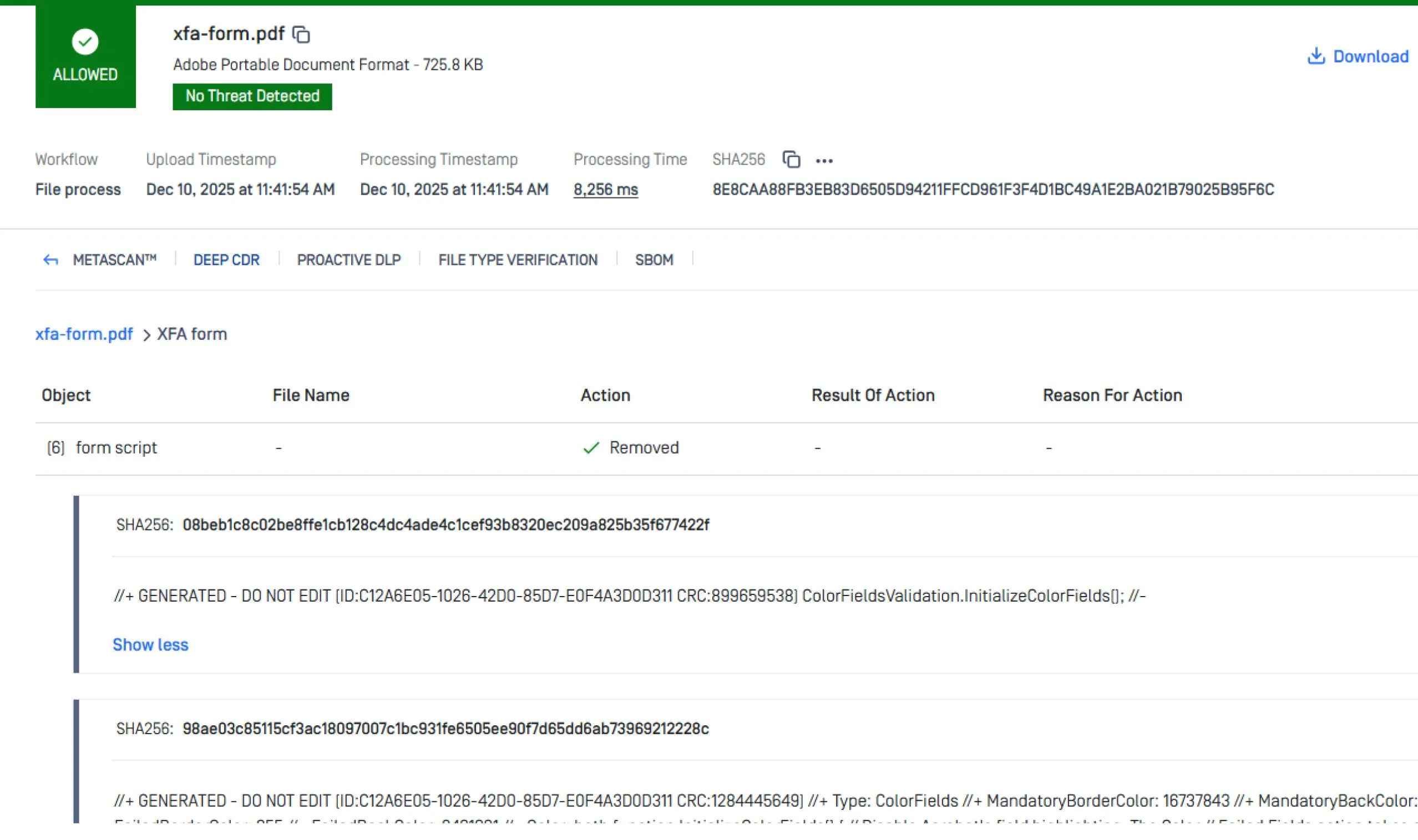

1. File Sanitization with Deep CDR™ Technology

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

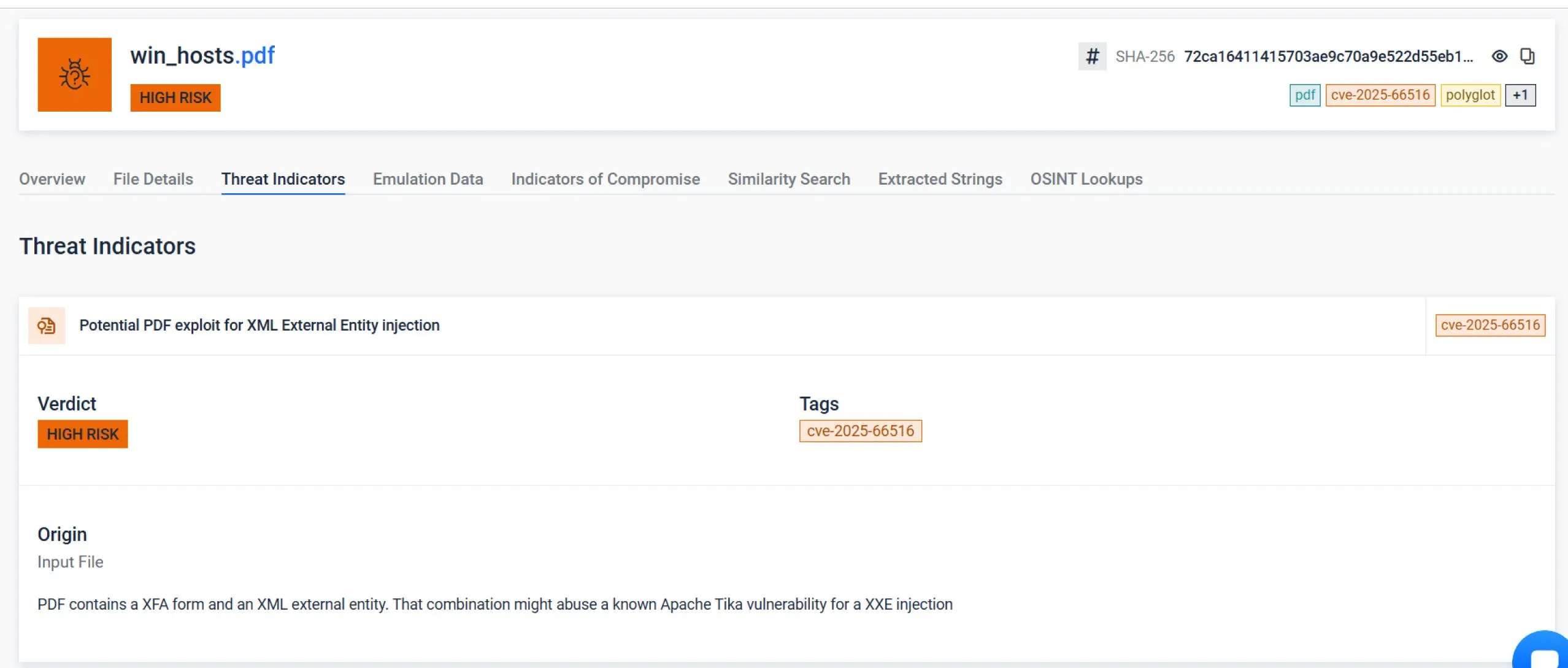

2. Análise comportamental com deteção zero-day

Ao combinar regras de deteção avançadas com emulação em tempo de execução, a tecnologia de sandbox baseada em emulação proprietária OPSWATpode observar comportamentos maliciosos que a análise estática pode deixar passar, mesmo quando as explorações são ofuscadas ou incorporadas em estruturas de ficheiros complexas. Confira os detalhes em Filescan.IO - Plataforma de análise de malware de última geração.

As divulgações de vulnerabilidades ou patches de fornecedores muitas vezes não conseguem acompanhar o ritmo dos ataques zero-day; OPSWAT análise dinâmica com inteligência de ameaças integrada para detetá-los e preveni-los. Em vez de depender de mitigadores de software, a nossa tecnologia realiza uma análise profunda, ao nível do ficheiro, de ficheiros PDF para compreender o seu comportamento e as capacidades do sistema que tentam explorar: formulário XFA incorporado que faz referência a uma entidade externa XML perigosa.

Isso permite a deteção de anomalias estruturais pontuadas pelo impacto real do ataque, técnicas de exploração conhecidas e até mesmo ataques zero-day que dependem de falhas de segurança não documentadas ou emergentes. Saiba mais sobre a deteção OPSWAT

3.Supply Chain deSoftware Secure

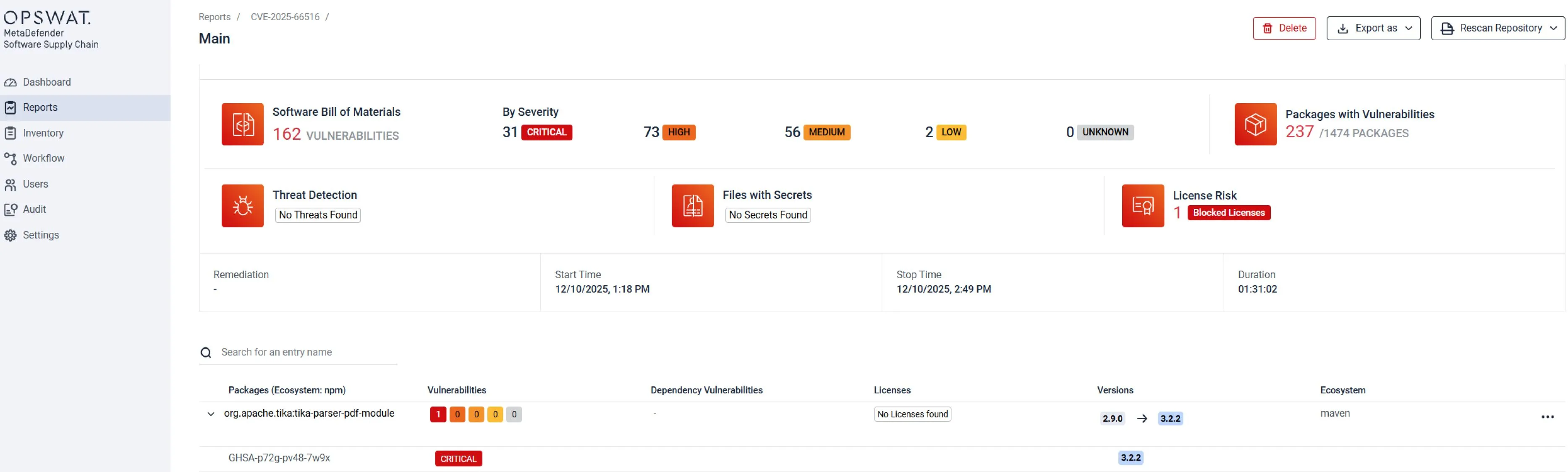

Um processo seguro de cadeia de fornecimento de software pode ajudar a identificar se algum serviço ou componente depende de uma versão vulnerável do Apache Tika afetada pela CVE-2025-66516.

Ao integrar ferramentas automatizadas de verificação de dependências, como SCA (análise de composição de software), em pipelines de CI/CD, as organizações podem detectar continuamente bibliotecas desatualizadas, dependências transitivas ou módulos ocultos que ainda fazem referência ao Tika ≤ 3.2.1. Saiba mais sobre OPSWAT MetaDefender Software Supply Chain

Esses scanners sinalizam as versões vulneráveis antecipadamente, permitindo que as equipas bloqueiem implementações ou acionem atualizações obrigatórias para versões corrigidas, como o Tika 3.2.2.

Combinada com a geração de SBOM (lista de materiais de software) e auditorias periódicas de inventário, essa abordagem garante total visibilidade das bibliotecas de terceiros e reduz o risco de códigos vulneráveis entrarem em produção.

Por que a segurança em várias camadas é importante

O CVE-2025-66516 demonstra como os ataques modernos raramente dependem de um único ponto de falha. Em vez disso, eles exploram formatos de ficheiros confiáveis, bibliotecas de análise confiáveis e fluxos de trabalho de automação confiáveis. Quando qualquer uma dessas premissas é quebrada, os sistemas a jusante herdam o risco. É por isso que confiar apenas em patches ou defesas de perímetro não é mais suficiente.

Um modelo de segurança multicamadas (frequentemente referido como defesa em profundidade) pressupõe que os controlos acabarão por falhar e concebe proteções em conformidade:

- Se a aplicação de patches for atrasada ou incompleta, a sanitização do ficheiro de entrada garante que conteúdos perigosos, como formulários XFA ou referências a entidades externas, sejam removidos antes que possam atingir o código vulnerável.

- Se um ficheiro malicioso passar pelas verificações estáticas, a análise comportamental e a emulação ainda podem detetar tentativas de exploração com base no comportamento real de execução, em vez de assinaturas conhecidas.

- Se código inseguro entrar no ambiente por meio de dependências, práticas seguras de cadeia de suprimentos de software fornecem visibilidade e aplicação para impedir que componentes vulneráveis sejam implementados.

Cada uma dessas camadas aborda uma fase diferente do ciclo de vida do ataque: antes da análise, durante a execução e ao longo do processo de desenvolvimento e implementação. Juntas, elas reduzem tanto a probabilidade de exploração quanto o raio de impacto caso uma vulnerabilidade seja descoberta após os sistemas já estarem em produção.

Para organizações que processam ficheiros não confiáveis em grande escala, especialmente em serviços de back-end automatizados, essa abordagem em várias camadas é essencial. Vulnerabilidades como a CVE-2025-66516 continuarão a surgir, mas com a segurança em várias camadas implementada, elas se tornam riscos gerenciáveis, em vez de falhas críticas.

Sobre o Apache Tika

O Apache Tika é uma biblioteca Java que aceita vários tipos de ficheiros (PDF, Word, PowerPoint, etc.) e extrai texto e metadados para que as aplicações possam indexar, pesquisar ou analisar documentos. É amplamente utilizado em sistemas como motores de pesquisa, ferramentas de descoberta eletrónica e qualquer aplicação web que permita aos utilizadores carregar documentos para processamento automático.

Sobre CVE-2025-66516

A superfície de ataque é uma vulnerabilidade XXE (XML External Entity) que é acionada quando o Tika analisa PDFs que contêm um formulário XFA (XML Forms Architecture) malicioso. XXE significa que, quando o Tika processa XML dentro do PDF, ele pode ser induzido a carregar «entidades externas» que apontam para ficheiros locais ou URLs remotos, o que não deveria acontecer.

CVE-2025-66516 é uma falha de segurança crítica no Apache Tika que permite que um invasor acione uma injeção XXE enviando um PDF especialmente criado com um formulário XFA malicioso.A vulnerabilidade afeta vários módulos (versões tika-core ≤ 3.2.1, tika-pdf-module e tika-parsers) e tem classificação de gravidade CVSS 9.8. Se explorada, os invasores poderiam ler ficheiros confidenciais do servidor, realizar falsificação de pedidos do lado do servidor (SSRF) ou até mesmo conseguir a execução remota de código.

Neste caso, a vulnerabilidade está na biblioteca principal do Tika (tika-core), não apenas no módulo analisador de PDF, portanto, mesmo atualizando apenas o módulo PDF não é suficiente.

Casos típicos de uso em risco

Qualquer aplicação que permita aos utilizadores carregar PDFs para pré-visualização, indexação ou extração de texto, ou que utilize o Tika em segundo plano para processar esses carregamentos automaticamente, está em risco, especialmente se for executada num serviço de back-end que tenha acesso a redes internas ou ficheiros confidenciais.

Proteja os seus fluxos de trabalho de ficheiros

Saiba como OPSWAT podem trabalhar em conjunto para proteger a sua organização contra vulnerabilidades conhecidas e ameaças zero-day emergentes.