Para a maior parte das organizações, a segurança das aplicações Web começa com soluções concebidas para abordar os dez principais riscos de segurança das aplicações Web do Open Web Application Security Project (OWASP)[1]. Estes riscos incluem os vectores de ataque mais comuns às aplicações Web, como a injeção de SQL e o cross-site scripting (XSS). No entanto, o OWASP também cataloga dezenas de vulnerabilidades adicionais, como o carregamento de ficheiros sem restrições[2], que "representam um risco grave para as aplicações".

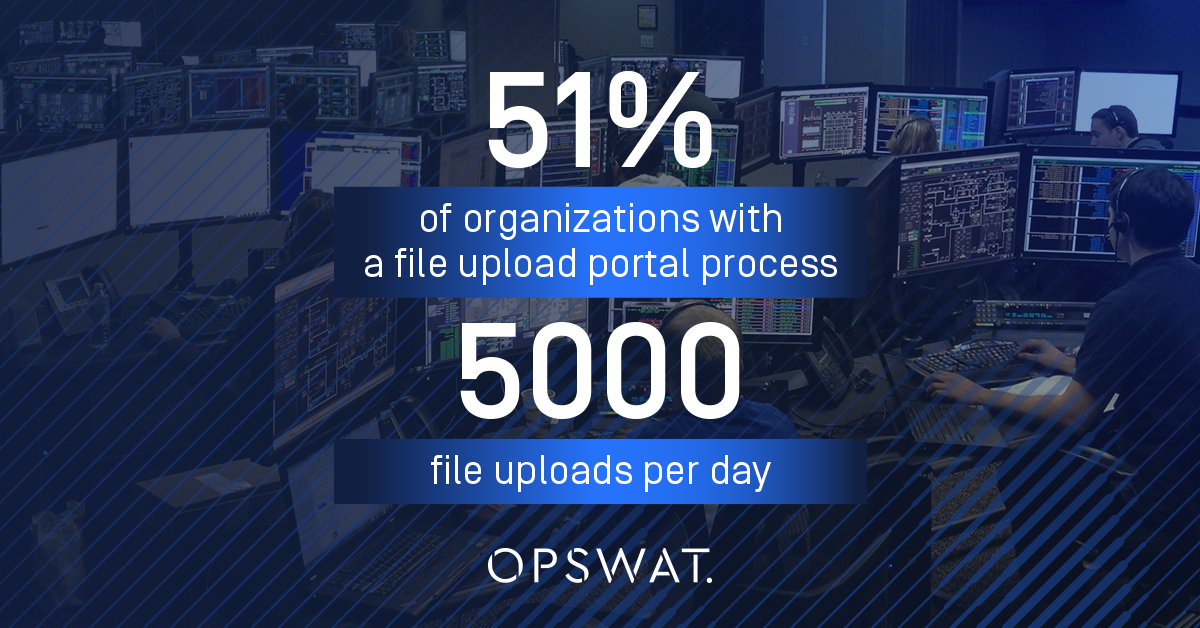

OPSWAT publicou recentemente o seu Relatório de Segurança de Aplicações Web 2021, que revela que quase todas (99%) as empresas inquiridas estão preocupadas com a proteção contra malware e ciberataques provenientes de carregamentos de ficheiros, em diferentes graus. As organizações implementam portais de carregamento de ficheiros por uma variedade de razões, como a apresentação de formulários e aplicações ou a partilha e colaboração em conteúdos. Mais de metade (51%) das organizações com um portal de carregamento de ficheiros processa mais de 5.000 carregamentos de ficheiros por dia. Este volume (incluindo envios de fontes de terceiros) proporciona uma ampla superfície de ataque a ser explorada pelos piratas informáticos.

OPSWAT recomenda 10 práticas recomendadas para a segurança do carregamento de ficheiros, mas apenas 8% das organizações com portais de carregamento de ficheiros implementaram totalmente as dez. Mais de metade das organizações com portais de carregamento de ficheiros implementaram menos de metade destas melhores práticas. Este é um grande ponto cego na sua estratégia de segurança de aplicações Web, especialmente tendo em conta o rápido aumento de ataques direccionados.

Um grande desafio é a natureza em constante evolução e cada vez mais sofisticada dos ciberataques. As organizações não podem confiar nas defesas tradicionais do tipo "check-the-box". Confiar em medidas de meio-termo dá uma falsa sensação de segurança e não está de acordo com a abordagem de confiança zero, vital para a proteção de infra-estruturas críticas. Tendo isso em mente, vejamos alguns mitos comuns sobre a segurança das aplicações Web que precisam de ser desmentidos.

Mito nº 1: My aplicações Web são Secure porque tenho uma Firewall Aplicação Web (WAF)

FACTO: Para a maioria das organizações, a segurança das aplicações Web começa com um WAF; infelizmente, para muitas organizações também termina aí. Os WAFs monitorizam e controlam o tráfego HTTP para os serviços Web, o que os torna ideais para abordar o Top Ten da OWASP, razão pela qual são uma solução de segurança de aplicações Web tão popular. No entanto, a funcionalidade de um WAF para gerir o tráfego HTTP é também a sua limitação, uma vez que não é capaz de fornecer uma inspeção mais profunda a outros tipos de tráfego, como ficheiros carregados através de uma aplicação Web. Isto deixa a porta aberta para que qualquer ataque ou carga maliciosa alojada neles passe despercebida.

Mito #2: My Os carregamentos de ficheiros são Secure porque eu limito os tipos específicos de ficheiros que podem ser carregados

FACTO: É verdade que a limitação de tipos de ficheiros específicos é uma prática recomendada porque muitos tipos de ficheiros podem conter executáveis maliciosos - de facto, quase dois terços das organizações com portais de carregamento de ficheiros já o fazem. Por exemplo, uma organização pode oferecer aos seus clientes a possibilidade de carregar ficheiros para simplificar o processo de partilha de documentos - neste caso, faria sentido bloquear os ficheiros .exe. No entanto, seria contraproducente bloquear ficheiros de documentos comuns, como .doc e .pdf. No entanto, mesmo estes tipos de ficheiros de documentos mais comuns são vulneráveis à exploração; as macros podem facilmente ofuscar código malicioso que pode descarregar cargas úteis maliciosas. As organizações estariam muito melhor se utilizassem uma tecnologia baseada na prevenção, como o CDR (Content Disarm and Reconstruction), que elimina qualquer elemento malicioso dos componentes individuais de um documento para fornecer um ficheiro "seguro para consumo".

Mito #3: As aplicações Web My são Secure porque eu analiso os carregamentos de ficheiros com um motor anti-vírus

FACTO: A verificação de malware conhecido é também uma prática recomendada para a segurança do carregamento de ficheiros - e, mais uma vez, quase dois terços das organizações com portais de carregamento de ficheiros já o fazem. No entanto, o malware pode facilmente contornar um único mecanismo AV. Mas a integração de vários mecanismos AV e antimalware é um desafio e exige muitos recursos. A pesquisa OPSWAT mostrou que são necessários mais de 20 mecanismos AV para atingir taxas de deteção superiores a 99%, mas 95% das organizações têm menos de 20 mecanismos AV. Diferentes mecanismos AV também têm tempos de resposta diferentes a novo malware. Uma das principais protecções contra malware conhecido e desconhecido - Content Disarm and Reconstruction (CDR) - desconstrói os ficheiros nos seus elementos individuais, higieniza-os para eliminar conteúdo malicioso e restaura-os para um ficheiro funcional. No entanto, apenas um terço das organizações implementou totalmente o CDR - ainda menos do que o AV.

Secure Uploads de ficheiros para aplicações WebSegurança

Quando se trata de segurança de aplicações Web, as organizações precisam de pensar para além do Top Ten da OWASP e da implementação de apenas firewalls de aplicações Web. No que diz respeito ao carregamento de ficheiros, as organizações precisam de equilibrar a segurança e a produtividade - bloquear executáveis pode reduzir o risco, mas bloquear tipos de documentos comuns é inviável. Da mesma forma, ao verificar se há malware, um único mecanismo AV pode reduzir o risco de ataques conhecidos, mas ainda é suscetível a ataques de dia zero e APTs.

OPSWATA plataforma MetaDefender da Microsoft oferece soluções abrangentes para a segurança do carregamento de ficheiros e ajuda as organizações a colmatar as lacunas na segurança das aplicações Web, integrando análises simultâneas com vários antivírus e outras tecnologias essenciais, como Deep CDR. MetaDefender Multiscanning integra mais de 30 mecanismos AV para detetar mais de 99% do malware conhecido. MetaDefender Deep CDR previne ataques de dia zero e APTs através da higienização de mais de 100 tipos de ficheiros comuns. MetaDefender também pode detetar vulnerabilidades baseadas em ficheiros e verificar mais de 4500 tipos de ficheiros comuns, que são outras das melhores práticas fundamentais para a segurança do carregamento de ficheiros.

Leia o OPSWAT Web Application Security Report 2021 para saber mais sobre as tendências actuais da segurança das aplicações Web.

Contacte OPSWAT se pretender saber mais sobre como proteger os carregamentos de ficheiros das suas aplicações Web.

[1] https://owasp.org/www-project-top-ten/

[2] https://owasp.org/www-community/vulnerabilities/Unrestricted_File_Upload