Detecção rápida de zero-day

Detecte 99,9% dos ataques baseados em ficheiros zero-day com análise dinâmica e Threat Intelligence integrada.

- 99,9% de eficácia no dia zero

- 20 vezes mais rápido do que as ferramentas tradicionais

- Mais de 25 mil análises por dia

OPSWAT tem a confiança de

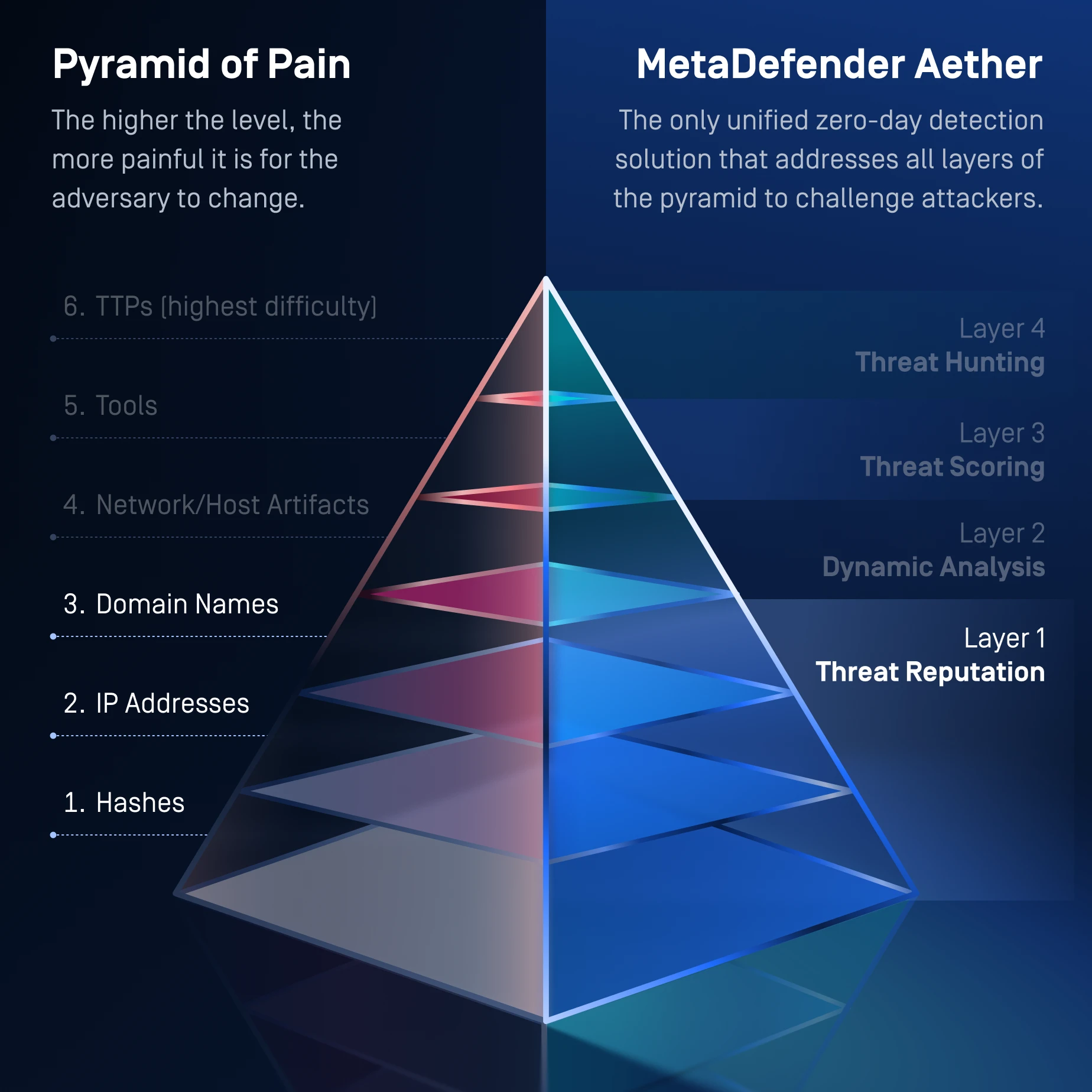

Detecção unificada de zero-day

Camada 1: Reputação de ameaças

Exponha rapidamente ameaças conhecidas do tipo «

»

Pare a enxurrada de ameaças conhecidas.

Verifica URLs, IPs e domínios em tempo real ou offline para detetar malware, phishing e botnets.

Bloqueia a reutilização de infraestruturas e malware comum e obriga os atacantes a alternar indicadores básicos.

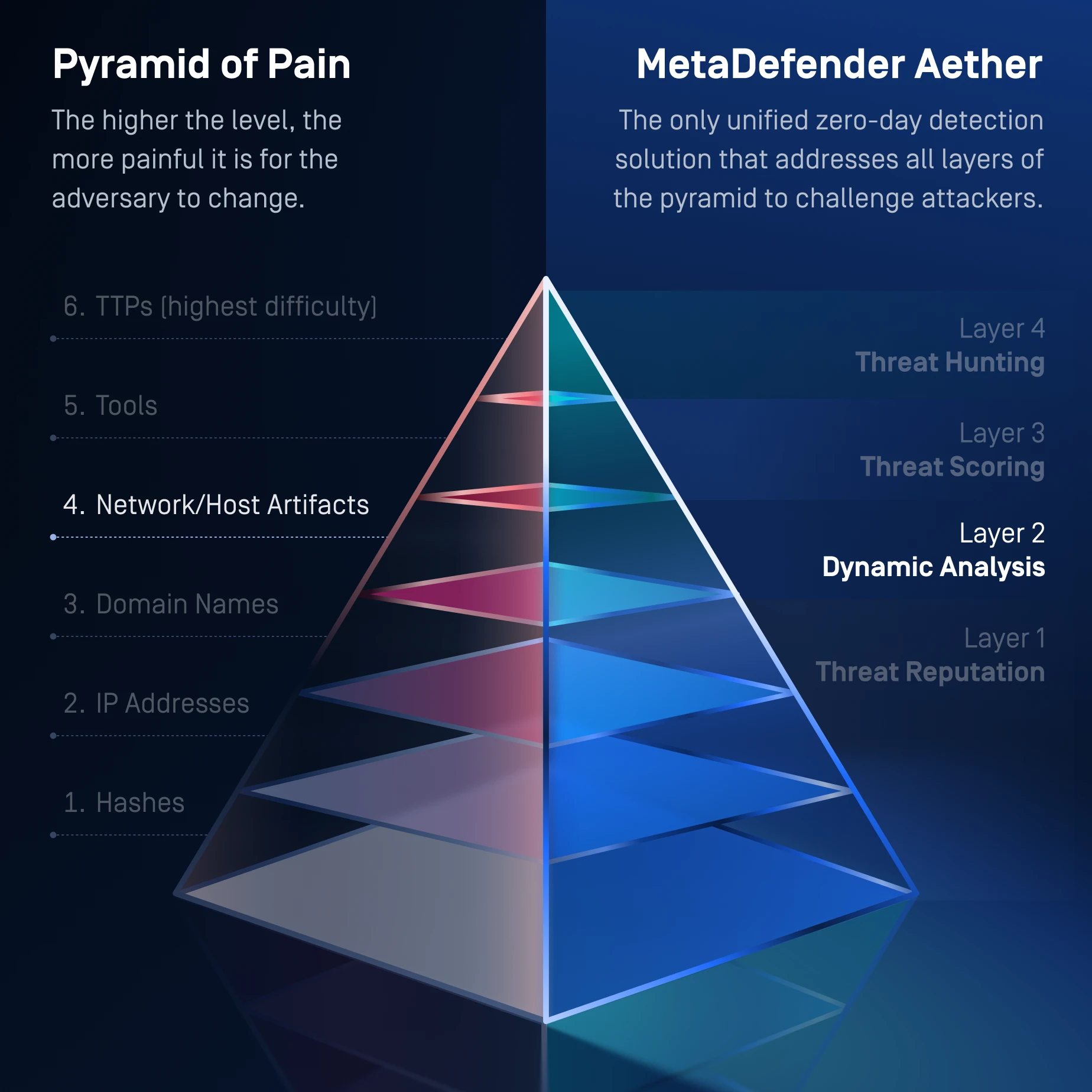

Camada 2: Análise dinâmica

Descubra ameaças desconhecidas do

Deteta malware evasivo que se esconde das sandboxes tradicionais.

Uma sandbox baseada em emulação analisa ficheiros para detetar ameaças ocultas, como ransomware.

Expone artefactos, cadeias de carregadores, lógica de scripts e táticas de evasão.

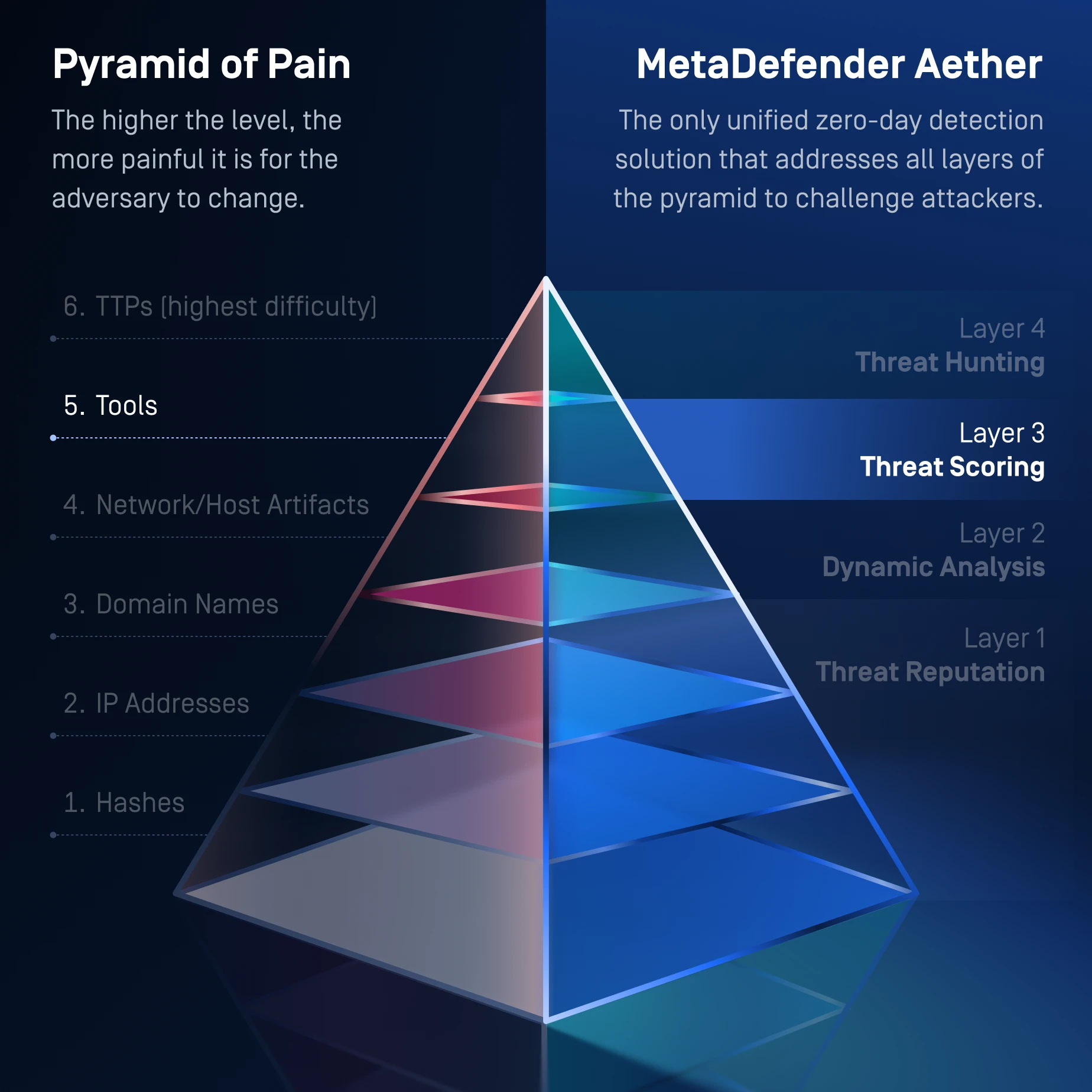

Camada 3: Pontuação de ameaças

Priorizar ameaças

Reduza a fadiga de alertas.

Os níveis de risco de ameaças são classificados para destacar rapidamente as ameaças prioritárias em tempo real.

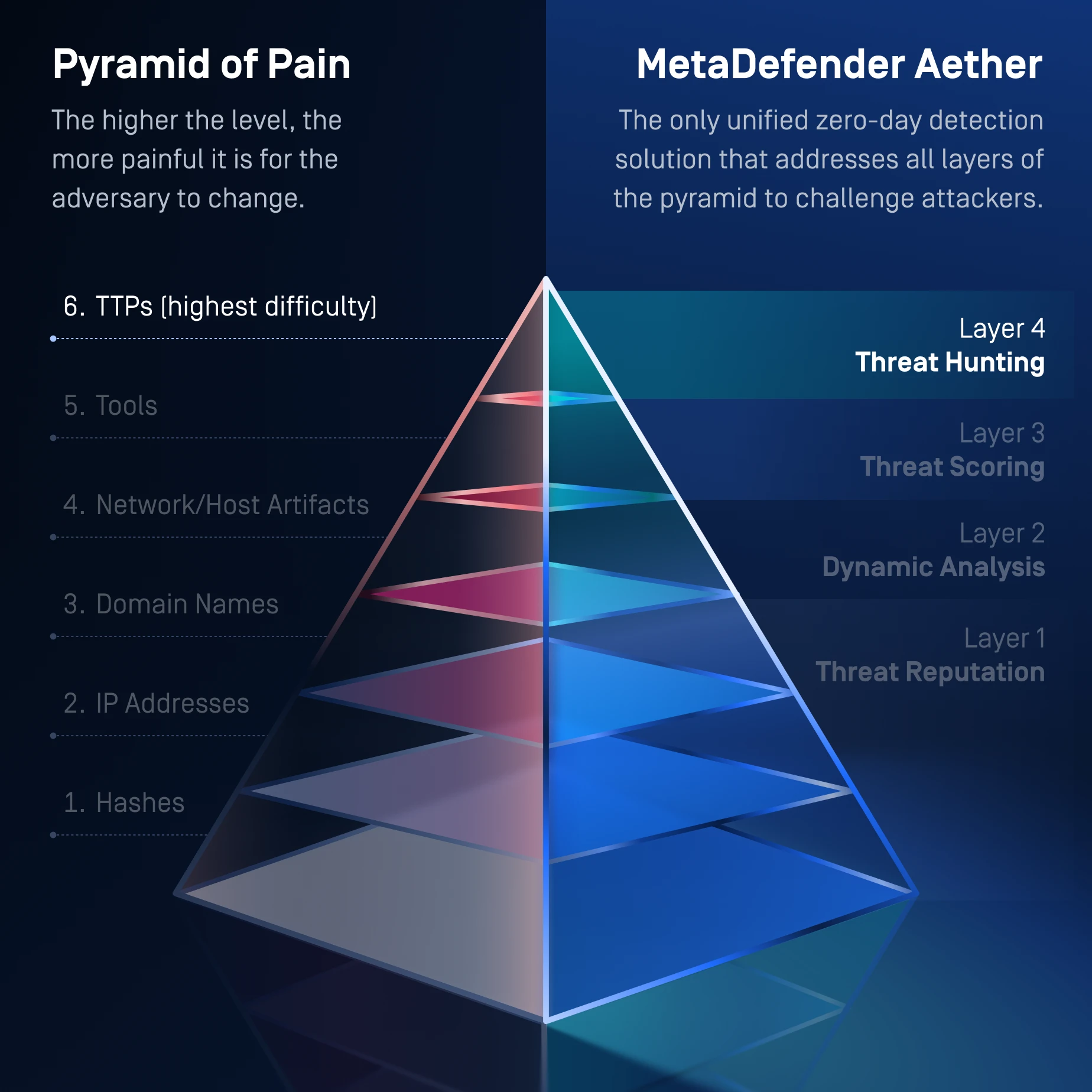

Camada 4: Caça às ameaças

Identificar campanhas de malware

Pesquisa de similaridade por aprendizagem automática

A correlação de padrões de ameaças associa ameaças desconhecidas a malware, táticas, infraestruturas e outros elementos conhecidos.

Descobre famílias e campanhas de malware, forçando os atacantes a reformular as suas táticas e infraestrutura.

Visão geral do produto

Saiba como MetaDefender usa sandboxing adaptativo com inteligência artificial para detectar e impedir ataques de dia zero

que as ferramentas de segurança tradicionais não conseguem identificar.

Uma solução para toda a pirâmide da dor

MetaDefender aborda toda a Pirâmide da Dor, desde indicadores básicos no Nível 1 até interrupções avançadas de TTP no Nível 6, forçando os invasores a reescrever continuamente a sua infraestrutura, ferramentas e comportamentos para evitar a detecção.

- Níveis da pirâmide 1, 2, 3

Hashes, IPs, Domínios (três níveis inferiores da pirâmide)

- Pesquisas de hash → detetar binários de malware reutilizados

- Reputação de URL/domínio/IP → bloqueia infraestruturas conhecidas

- Marcas, classificação de URLs de ML → bloquear infraestrutura de phishing

- Reputação offline e online → impede ameaças à mercadoria

- Como exerce pressão sobre os atacantes

- Obriga os atacantes a rodar a infraestrutura

- Torna os indicadores de malware reutilizados inúteis

- Interrompe fluxos de trabalho automatizados de phishing e distribuição de botnets

- Obriga os atacantes a rodar a infraestrutura

- Nível 4 da pirâmide

Artefactos + Ferramentas

- A emulação ao nível da CPU revela artefactos de tempo de execução:

- Registos de comportamento

- Edições do registo

- Entrega de ficheiros

- Injeções de processo

- Callbacks C2

- Comportamento do carregador

- Exposição da carga útil apenas na memória

- Desempacota embaladores, estagiários, distribuidores

- A emulação ao nível da CPU revela artefactos de tempo de execução:

- Como exerce pressão sobre os atacantes

- Obriga os invasores a redesenhar as cargas úteis

- Exibe cadeias de carregadores e artefactos de segundo estágio

- Contorna a evasão → o invasor deve reescrever a lógica anti-sandbox

- Revela artefactos que as sandboxes tradicionais não detectam

- Nível 5 da pirâmide

Ferramentas + TTPs

- Usos contexto + comportamento detetar:

- Fluxo de execução malicioso

- Padrões de carregador

- Assinaturas de ofuscação de scripts

- Comportamentos da família de malware

- Técnicas de persistência

- Mais de 900 indicadores comportamentais

- Alinhamento com as táticas do MITRE ATT&CK

- Usos contexto + comportamento detetar:

- Como exerce pressão sobre os atacantes

- Os atacantes agora precisam modificar o comportamento das suas ferramentas

- Não apenas a carga útil, mas o padrão de comportamento deve mudar

- Mais caro para os atacantes mudarem de estratégia

- Camadas da pirâmide: TTPs

Nível superior – Mais doloroso para os adversários – Nível 6 na pirâmide

- Baseado em ML pesquisa por semelhança correlaciona:

- Famílias de malware

- Variantes recompiladas

- Clusters de infraestrutura

- Mutações polimórficas

- Seções de código partilhadas

- Preenche lacunas entre diferentes artefactos de operações partilhadas

- Comportamento + semelhança de código → detecta variantes desconhecidas

- Agrupamento ao nível da campanha

- Baseado em ML pesquisa por semelhança correlaciona:

- Como aplica pressão máxima

- Os hackers devem mudar completamente as suas táticas, ferramentas, infraestrutura E comportamento.

- Deteta campanhas mesmo quando as cargas úteis são alternadas

- Principal ponto fraco: os invasores precisam reescrever todo o seu kit de ferramentas

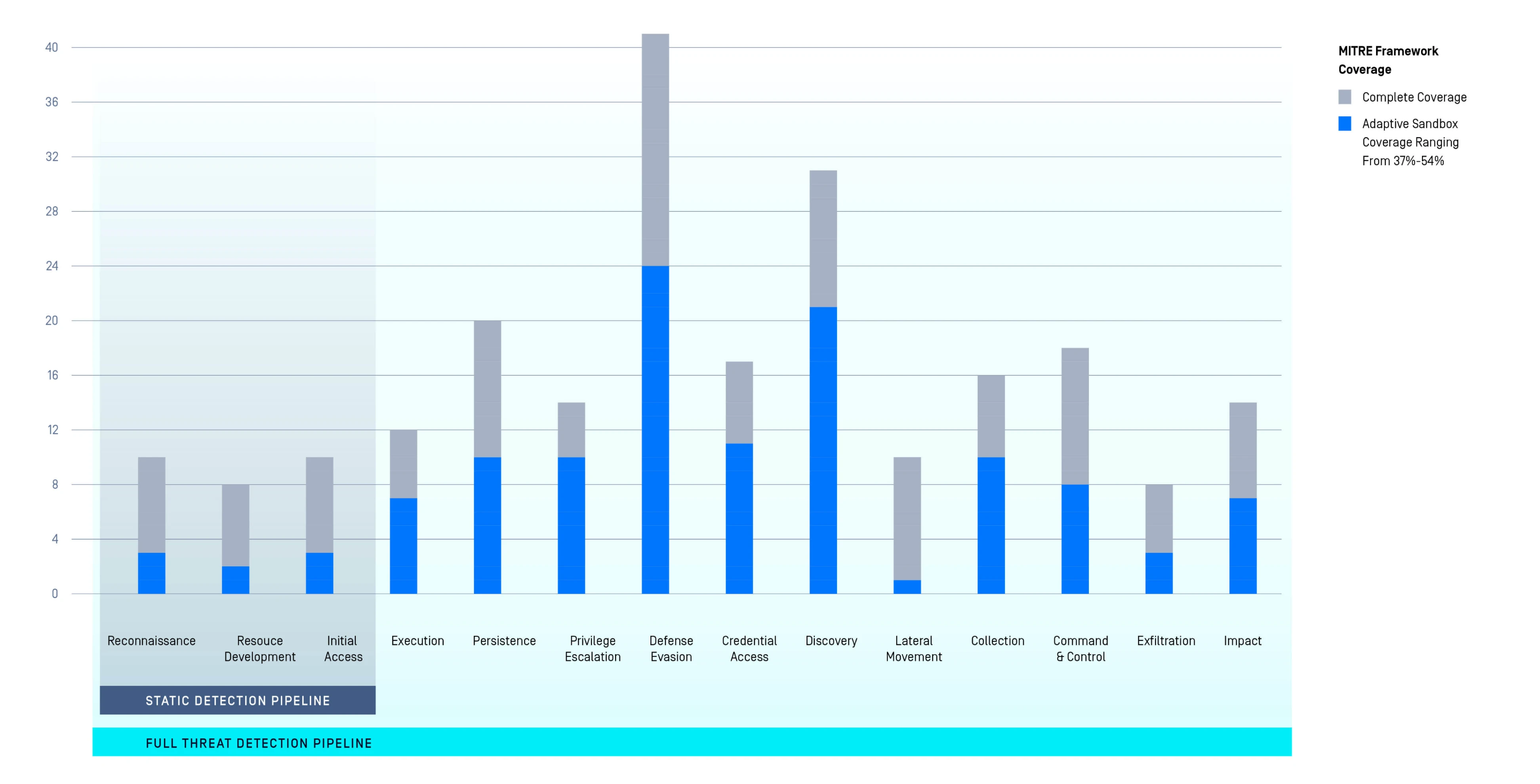

O impacto MetaDefender no MITRE ATT&CK Framework (

)

- Visibilidade em camadas em toda a cadeia de ataques.

- Detecção pré-execução (estática) e em tempo de execução (análise dinâmica) mapeada para as táticas MITRE.

- +60% de cobertura de detecção adicional.

«A velocidade mais rápida que já testámos no

.»

Segurança Venak

330+

Marcas detetáveis

para deteção de phishing baseada em ML

Mais de 50 tipos de ficheiros

Extraia artefactos, imagens

e muito mais

100x

Maior volume

Integre facilmente

Impedimos que os atacantes utilizem

os seus próprios ficheiros contra si.

20x

Mais rápido do que as soluções tradicionais

Recursos MetaDefender

A tabela abaixo destaca os principais recursos do mecanismo MetaDefender .

Para explorar como esses recursos funcionam juntos em implementações reais, entre em contacto connosco para agendar uma apresentação técnica.

Integrações do MetaDefender

| Implementação | Electrodomésticos | |

|---|---|---|

| Integração | API & Integração da interface Web |

|

| Integrações de correio eletrónico e suporte de formatos |

| |

| Integrações de orquestração, automação e resposta de segurança (SOAR) |

| |

| Integrações SIEM | Formato de evento comum (CEF) Feedback do Syslog | |

| Implantação | OPSWAT Plataforma de deteção e prevenção de ameaças |

|

| Formato do relatório/exportação de dados | Formatos de relatório |

|

| Ferramentas de scripting e automatização | Python |

|

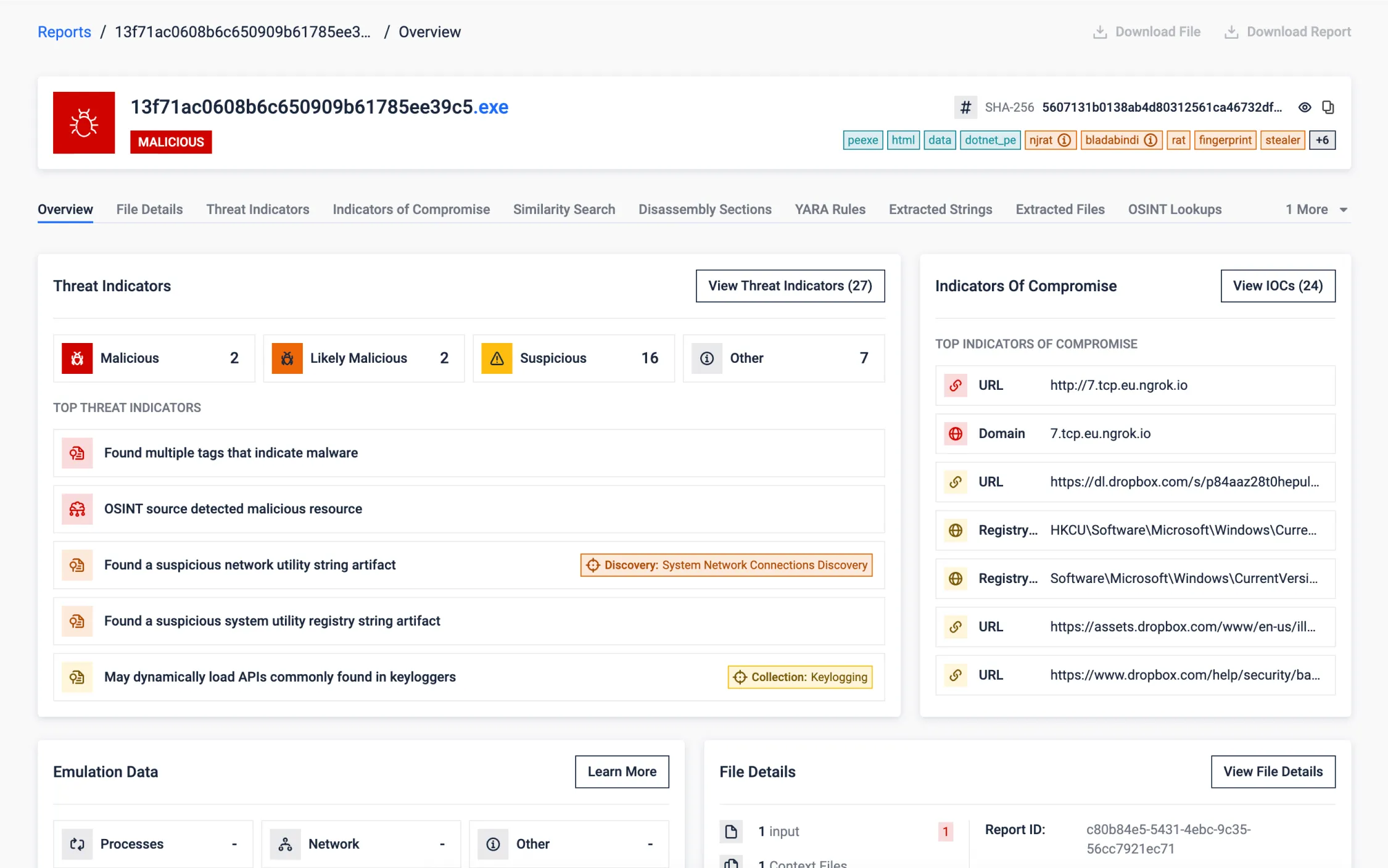

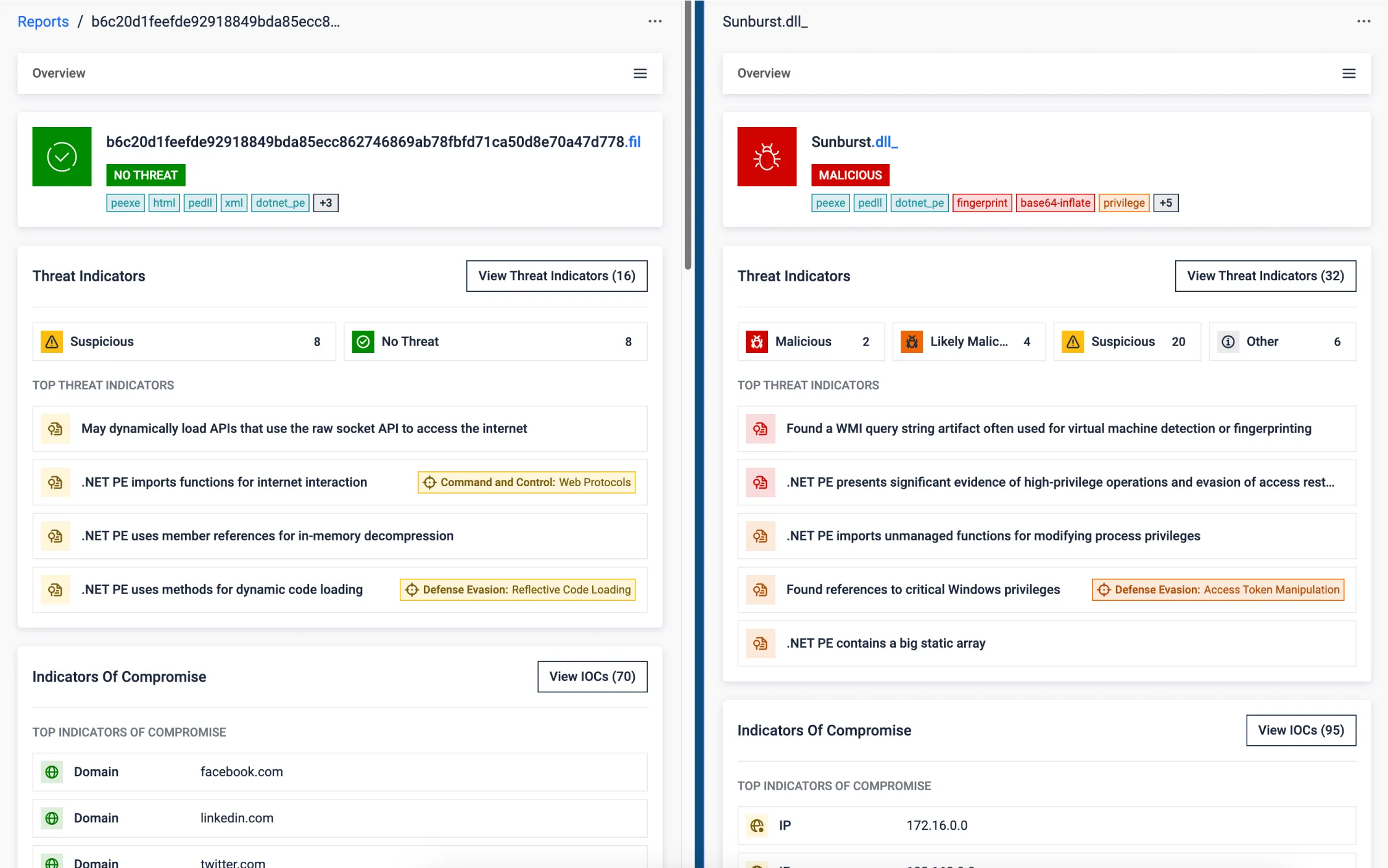

Relatórios do MetaDefender

Descrição geral das capacidades do nosso software de cibersegurança, incluindo análise de amostras, descodificação de famílias de malware, descompactação de desmontagens, pesquisa de semelhanças e muito mais.

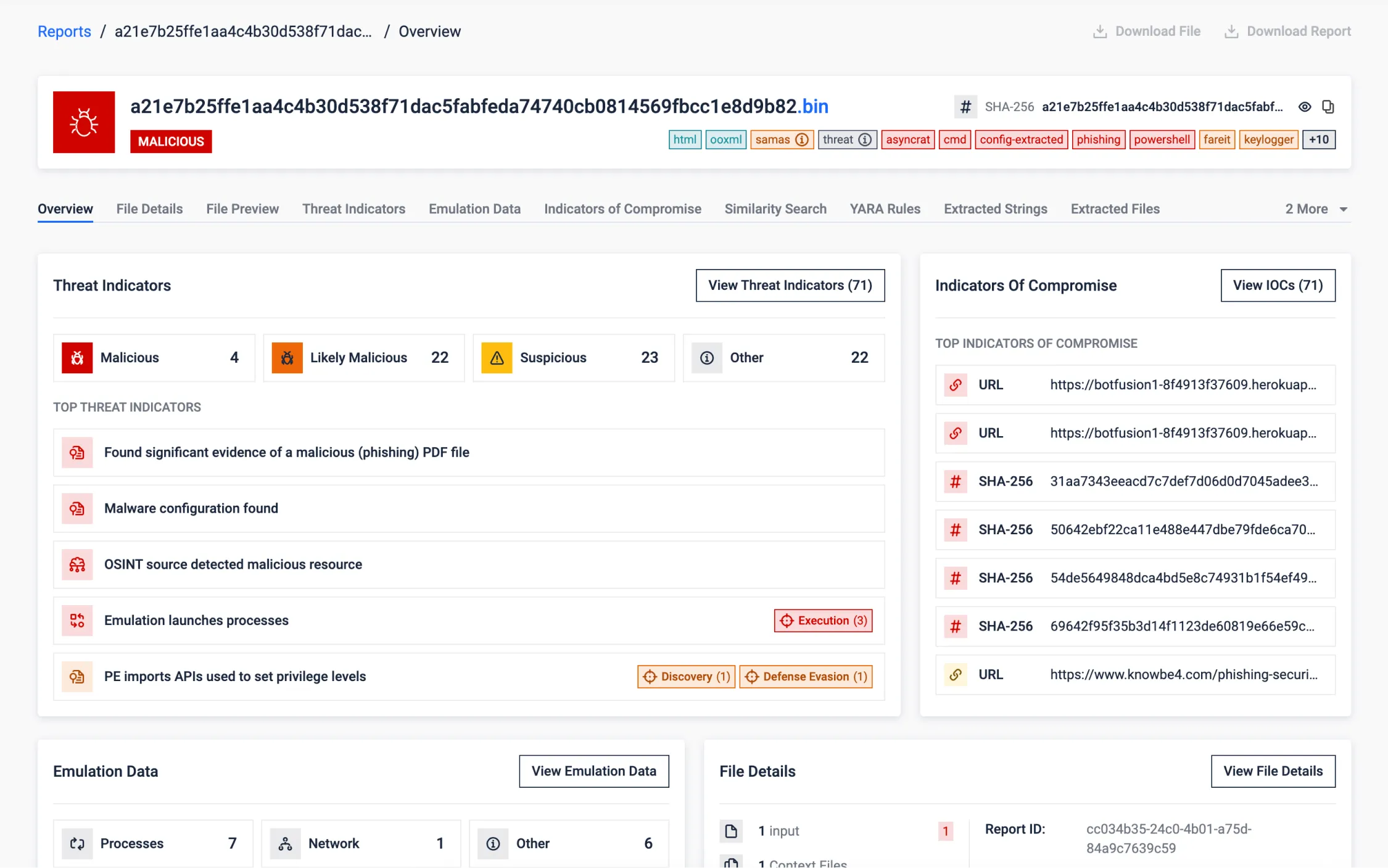

Amostra sintética (fabricada)

Esta amostra é um exemplo criado propositadamente para realçar as diversas capacidades do MetaDefender Sandbox (anteriormente conhecido como OPSWAT Filescan Sandbox ).

Criado para exibir ciberameaças do mundo real, incorporando vários ficheiros e tipos de ficheiros entre si. Isto demonstra efetivamente a proeza da nossa solução na análise adaptativa de ameaças, análise comportamental e medidas de segurança avançadas.

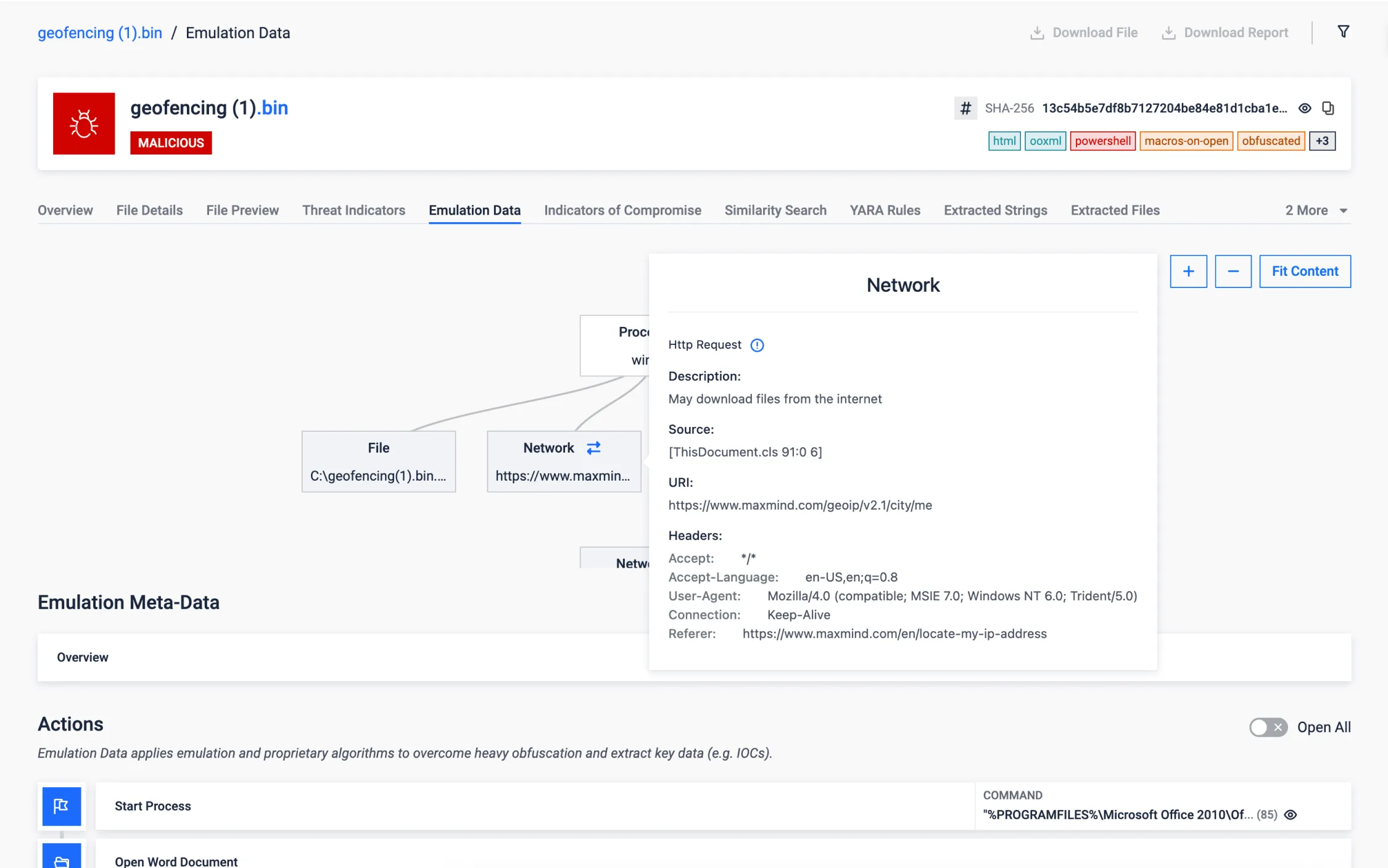

Geofencing

Os documentos de malware que utilizam geofencing tornaram-se uma ameaça significativa para a cibersegurança. Estes ficheiros maliciosos empregam frequentemente accionadores baseados na localização, tornando a deteção e a atenuação uma tarefa difícil. No entanto, a Análise Adaptive de Ameaças destaca-se das abordagens tradicionais ao oferecer a capacidade de emular e falsificar com precisão os valores de geolocalização esperados, neutralizando eficazmente as tácticas utilizadas pelo malware, melhorando assim a nossa capacidade de proteção contra essas ameaças.

Na amostra fornecida abaixo, podemos observar um malware de delimitação geográfica tentando executar exclusivamente dentro de um país específico. No entanto, a nossa solução inovadora consegue contornar esta restrição, como mencionado anteriormente, emulando os valores de geolocalização desejados, demonstrando a nossa capacidade superior de combater estas ameaças baseadas em geofencing.

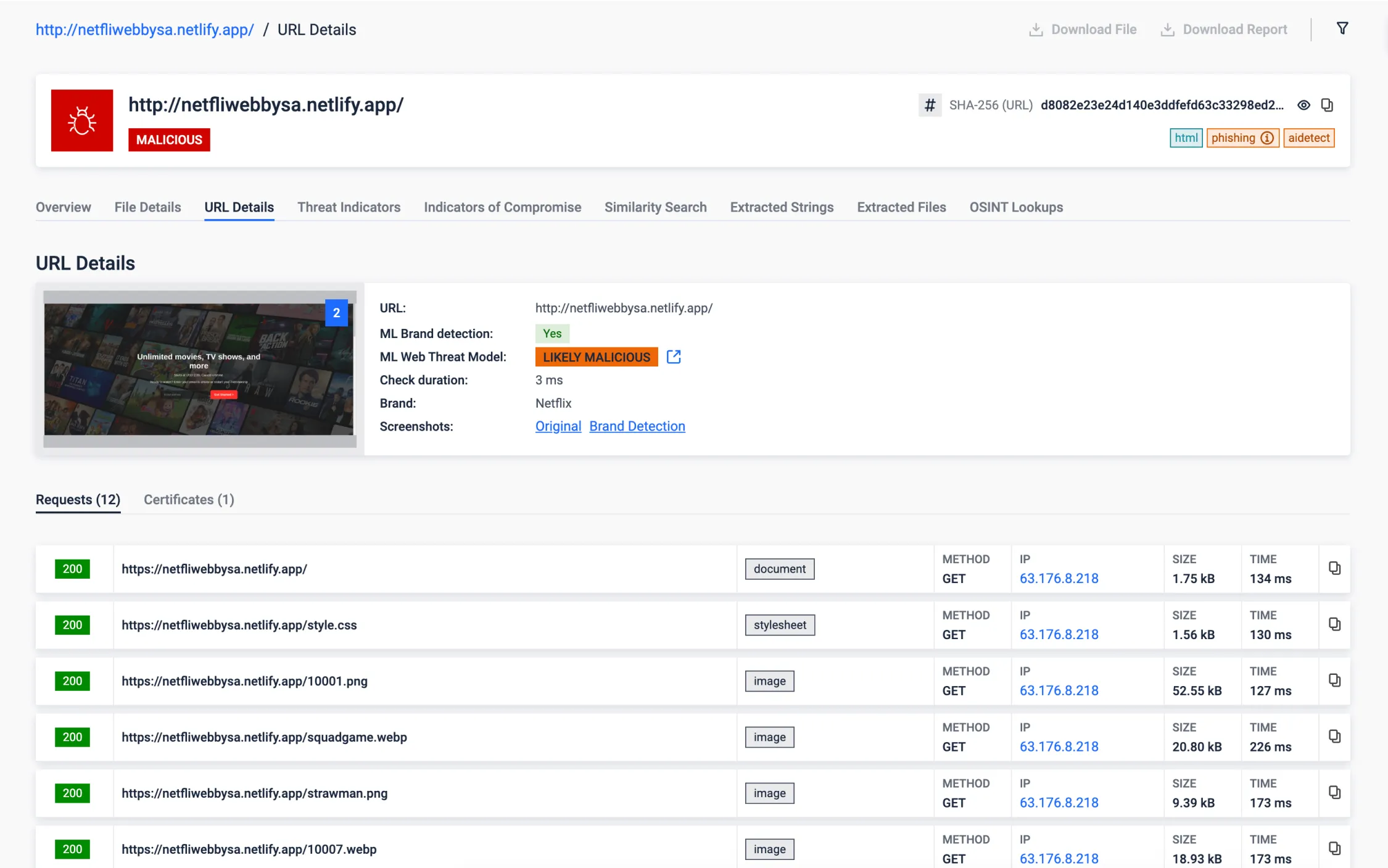

Deteção de phishing

- Deteção de marcas: Ao renderizar sítios Web suspeitos e submetê-los ao nosso avançado motor de aprendizagem automática, somos capazes de identificar quase 300 marcas. No exemplo fornecido abaixo, pode ver um site que se faz passar por uma empresa de streaming conhecida como Netflix. A nossa solução é excelente na comparação do conteúdo do site com o URL genuíno, identificando rapidamente essas tentativas fraudulentas para proteger os seus activos digitais e informações pessoais. Saiba mais.

- Análise baseada em IA: Dispomos de uma solução baseada em IA que analisa o tráfego de rede, o conteúdo estrutural e textual da página apresentada. O veredito do resultado do modelo conjunto pode ser visto após "ML Web Threat Model".

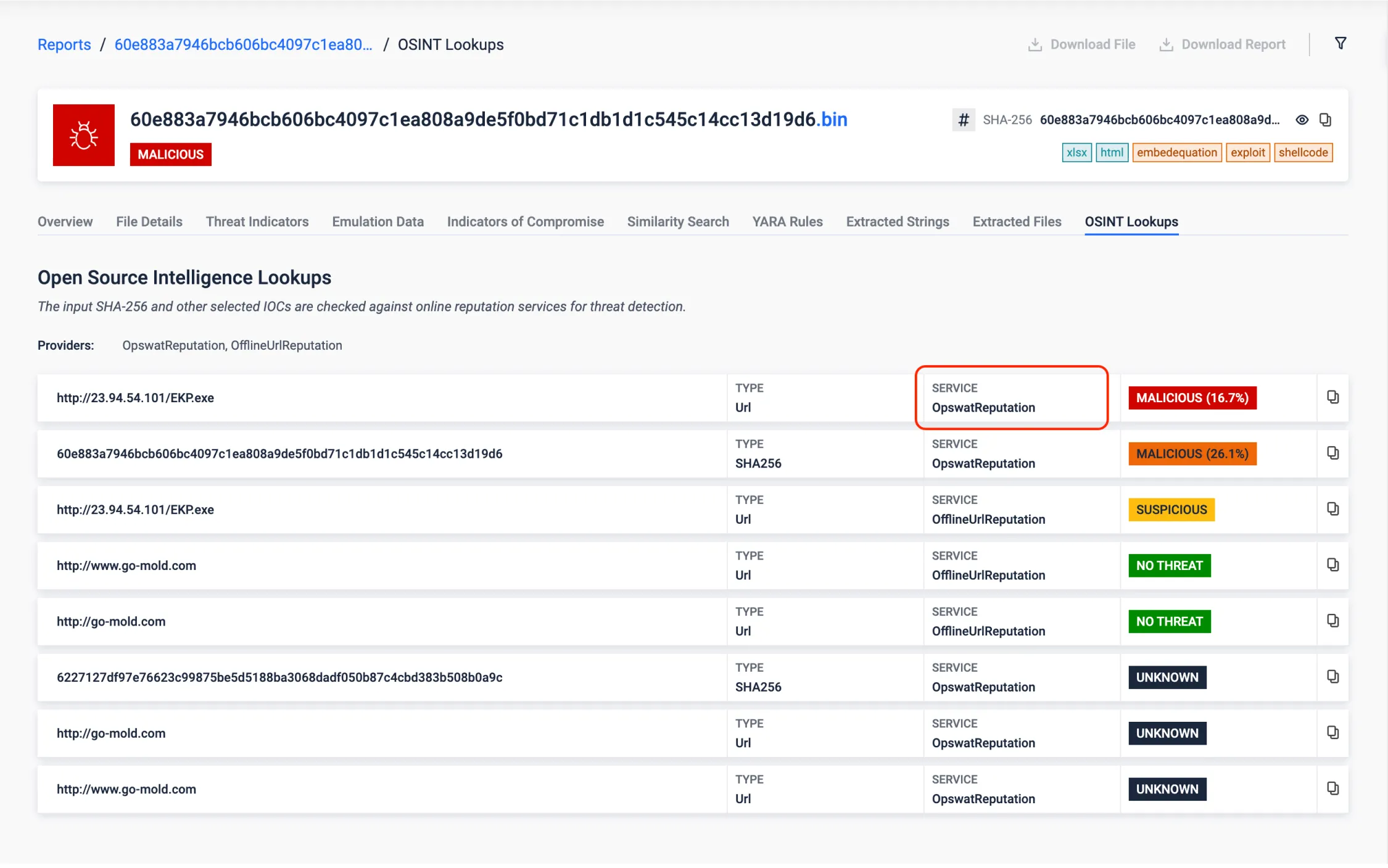

Reputação de URL offline

O modelo de ML do detetor de URL offline fornece uma nova camada de defesa ao detetar eficazmente URLs suspeitos, oferecendo um meio robusto para identificar e mitigar as ameaças colocadas por ligações maliciosas. Aproveita um conjunto de dados que contém centenas de milhares de URLs, meticulosamente rotulados como não ameaçadores ou maliciosos por fornecedores respeitáveis, para avaliar a viabilidade de detetar com precisão URLs suspeitos através de técnicas de aprendizagem automática.

É importante notar que esta funcionalidade é particularmente útil em ambientes com barreiras de ar, onde as pesquisas de reputação online não estão disponíveis.

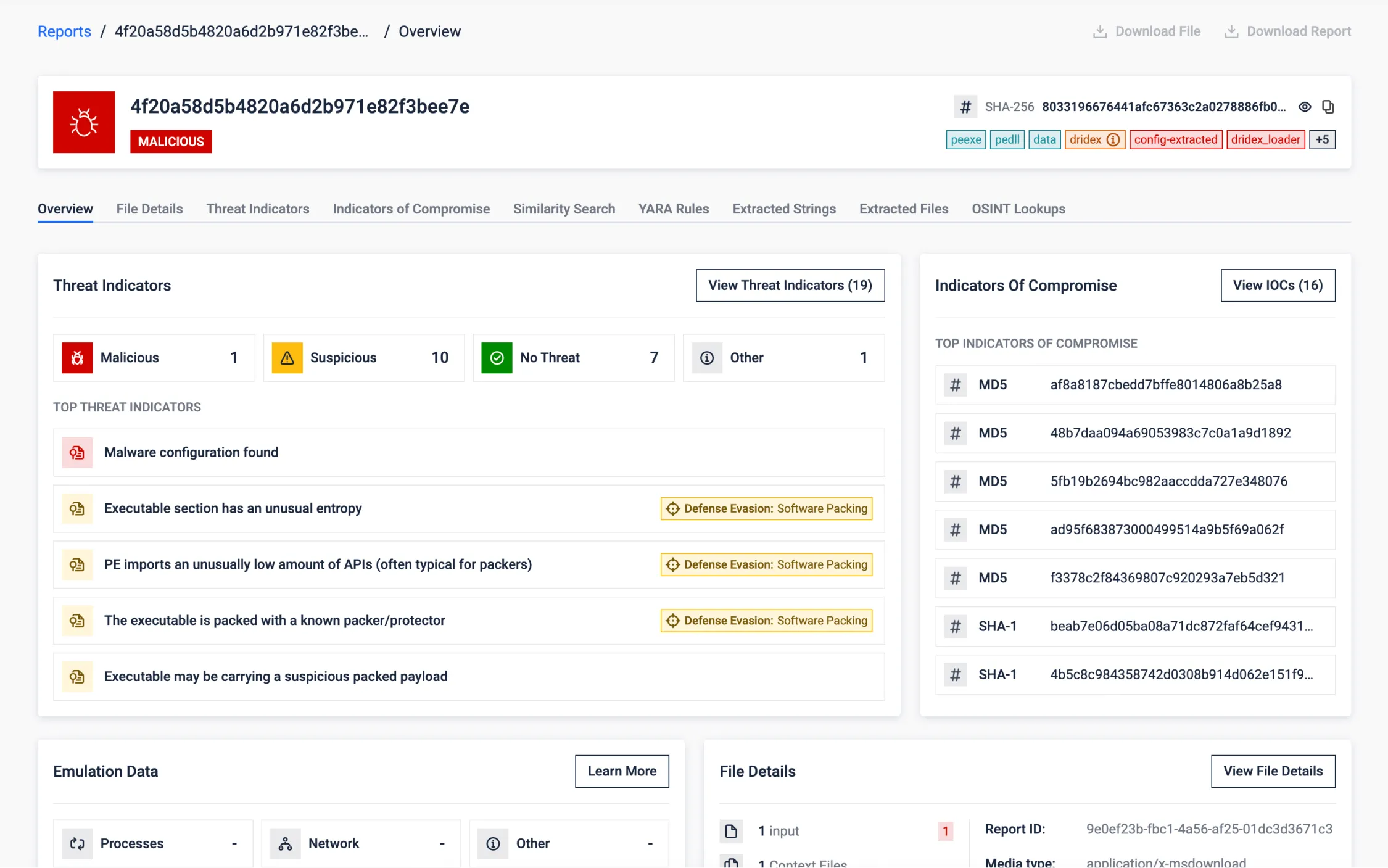

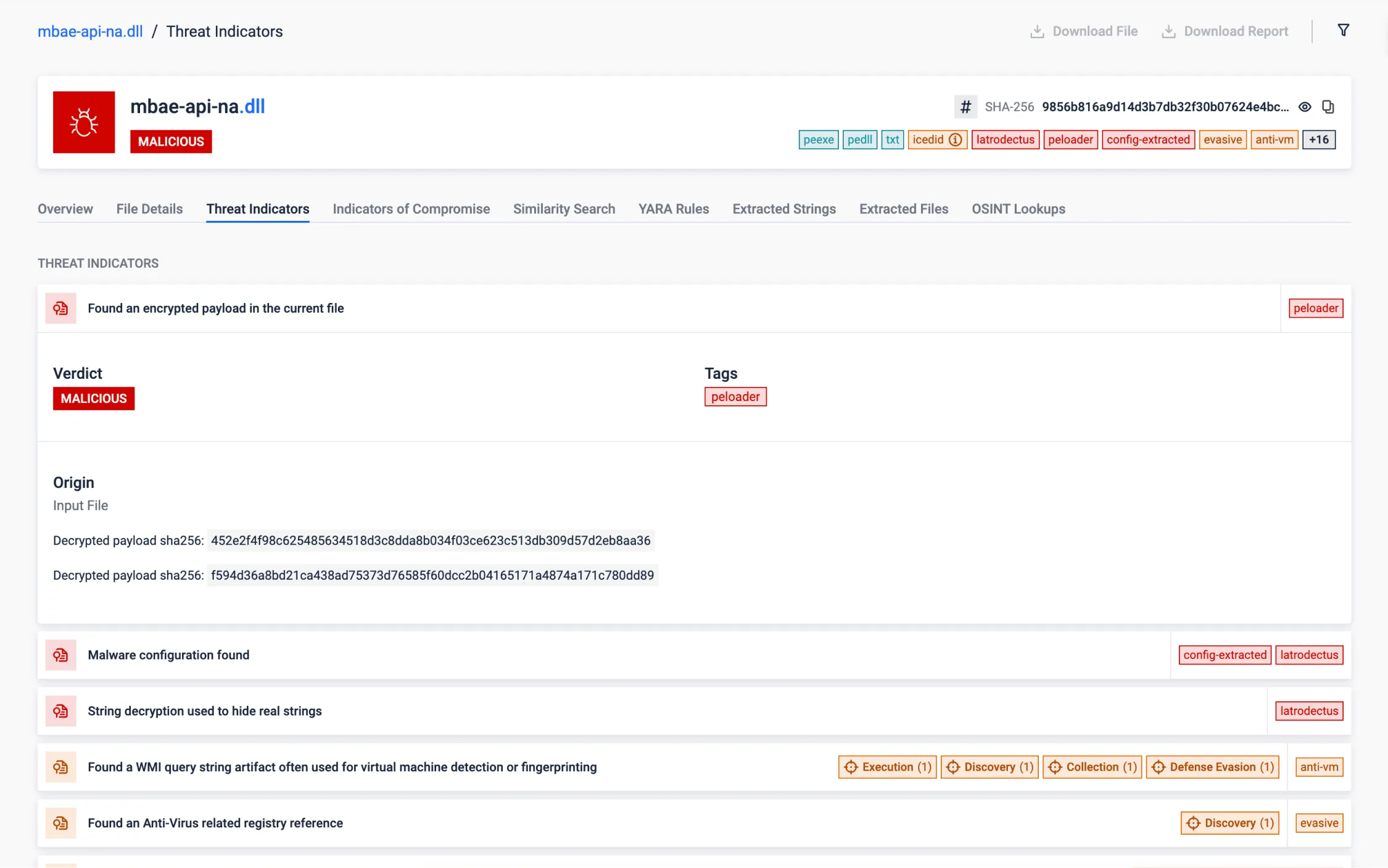

Extração de configuração de malware de uma amostra empacotada

A amostra abaixo revela um malware que foi empacotado usando a técnica de empacotamento UPX. Apesar da sua tentativa de evitar a deteção e as defesas, a nossa análise conseguiu descompactar o payload, expondo a sua verdadeira identidade como um Trojan Dridex. Conseguimos descobrir a configuração do malware, revelando a intenção maliciosa por detrás desta ameaça, extraindo IOCs valiosos.

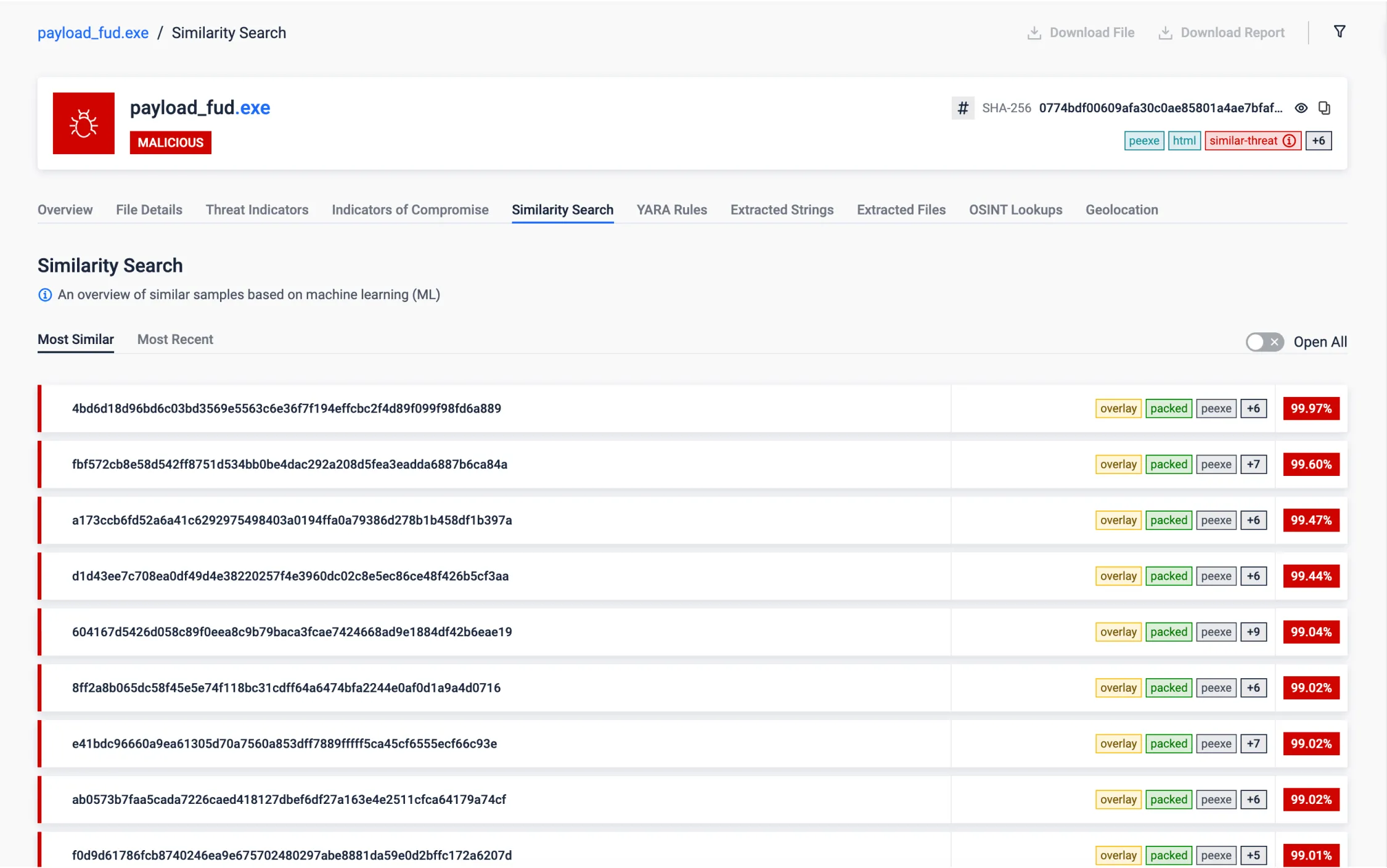

Pesquisa de semelhanças

Empregando a funcionalidade Similarity Search, a sandbox detectou um ficheiro notavelmente semelhante a um malware conhecido. Este ficheiro tinha sido previamente marcado como não malicioso, revelando o potencial de falsos negativos nas nossas avaliações de segurança. Esta descoberta permite-nos visar e retificar especificamente estas ameaças negligenciadas.

É importante sublinhar que a Pesquisa de Similaridade é muito valiosa para a pesquisa e caça de ameaças, uma vez que pode ajudar a descobrir amostras da mesma família ou campanha de malware, fornecendo IOCs adicionais ou informações relevantes sobre actividades de ameaças específicas.

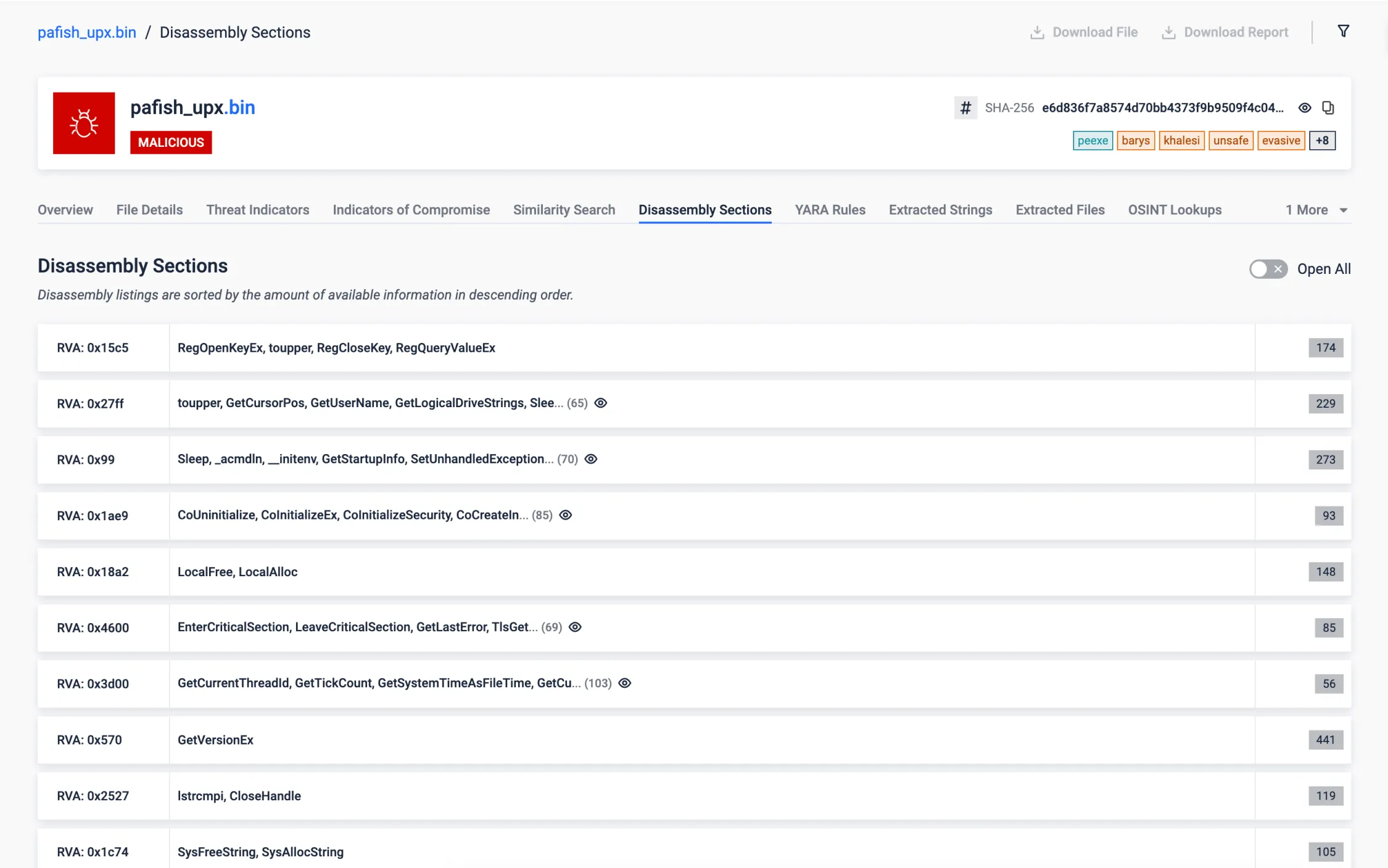

Executável nativo

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

Executável .NET

A amostra em análise foi criada utilizando a estrutura .NET. Embora nos abstenhamos de apresentar o CIL real, o nosso processo de descompilação extrai e apresenta informações dignas de nota, incluindo cadeias de caracteres, artefactos de registo e chamadas API .

Além disso, analisamos os metadados do .NET para identificar funções e recursos específicos do .NET. Esse processo permite extrair informações detalhadas sobre o assembly, como métodos, classes e recursos incorporados, o que é fundamental para analisar o comportamento e a estrutura dos aplicativos .NET.

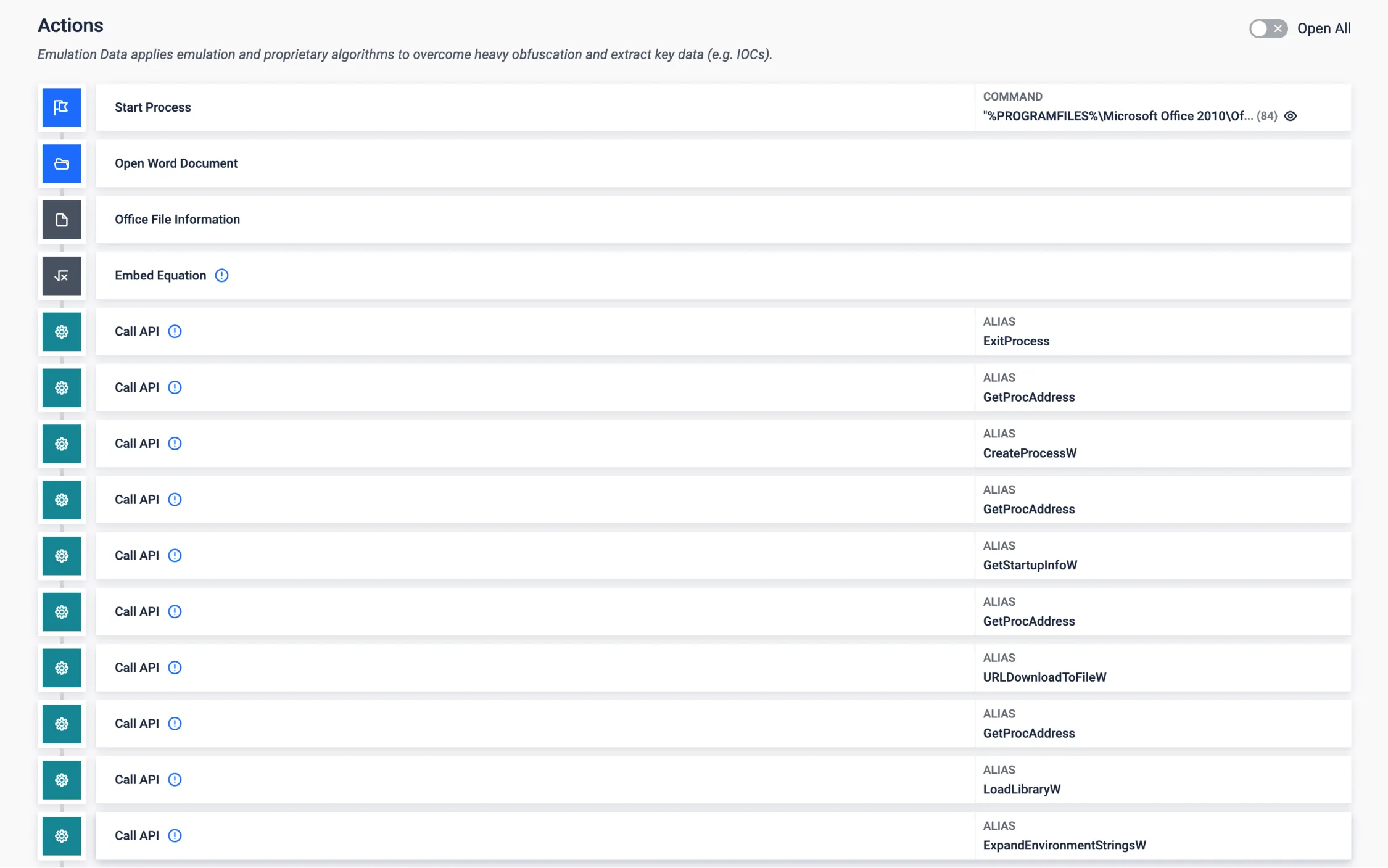

Emulação de código de barras

Muitos exploits de aplicações trazem o seu payload final em formato binário bruto (shellcode), o que pode ser um obstáculo ao analisar o payload. Com a nossa emulação de shellcode, podemos descobrir e analisar o comportamento do payload final, neste exemplo para uma vulnerabilidade do Office amplamente aproveitada no editor de equações. Assim, abrimos a porta para a recolha dos IOCs relevantes.

Macro VBA altamente ofuscada

As macros VBA ofuscadas representam um desafio significativo para a obtenção de um tempo de resposta razoável para as ameaças activas. Este código pouco claro torna a análise e a compreensão das ameaças uma tarefa altamente complexa que exige muito tempo e esforço. A nossa tecnologia de ponta de emulação de VBA consegue ultrapassar estes desafios e fornece uma análise exaustiva da macro VBA ofuscada, juntamente com informações claras sobre a sua funcionalidade em segundos.

A amostra analisada é um documento Excel com código VBA altamente ofuscado que descarrega e executa um ficheiro DLL .NET, juntamente com um ficheiro LNK encarregado de continuar a cadeia de execução do malware. Após a emulação do VBA, o MetaDefender Sandbox identifica os processos iniciados e a principal função de desofuscação, extrai automaticamente as cadeias de caracteres ofuscadas e guarda os ficheiros eliminados (previamente codificados e encriptados no código VBA). Isto mostra rapidamente o principal objetivo do malware e dá-nos a possibilidade de uma análise mais aprofundada desta ameaça.

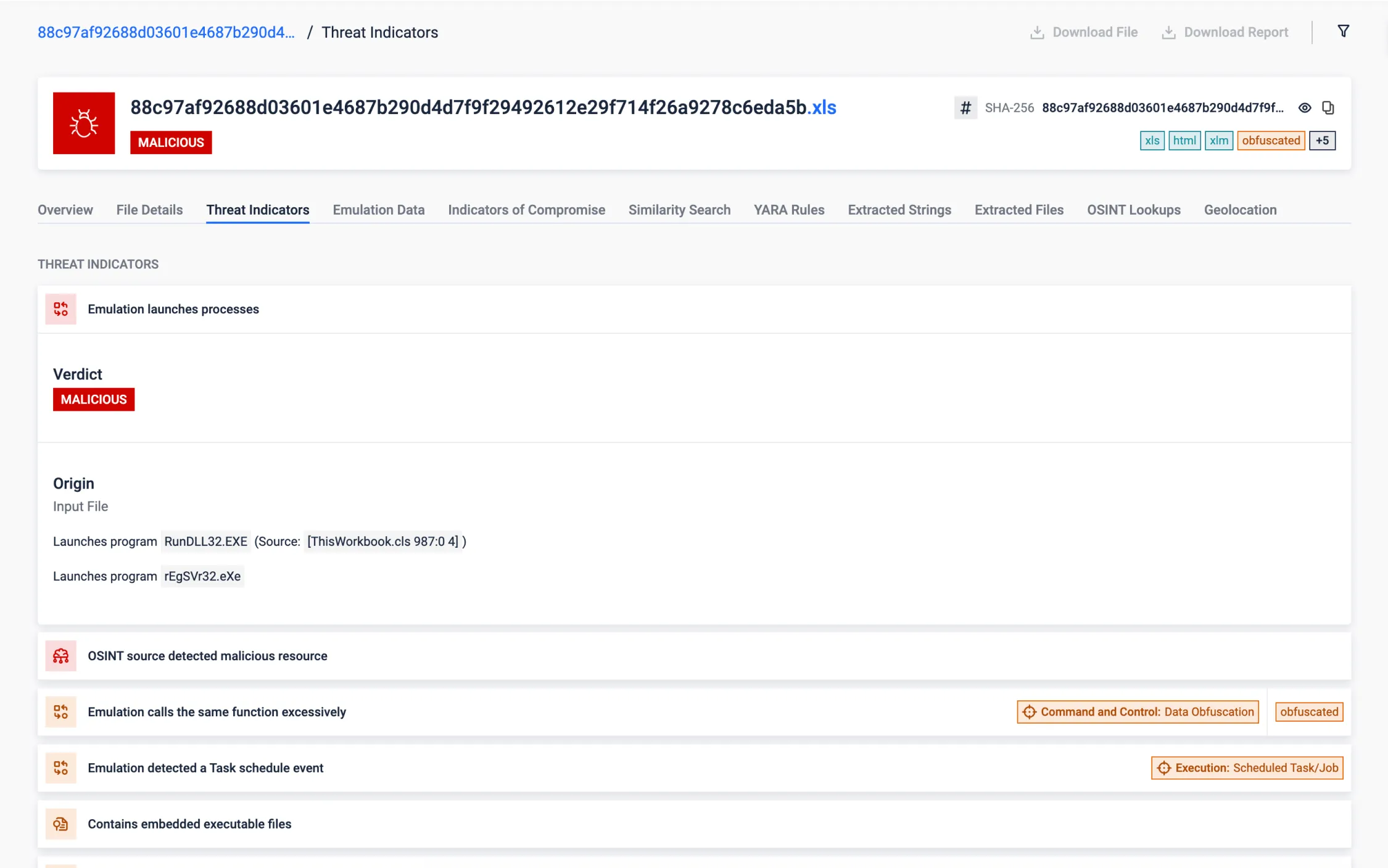

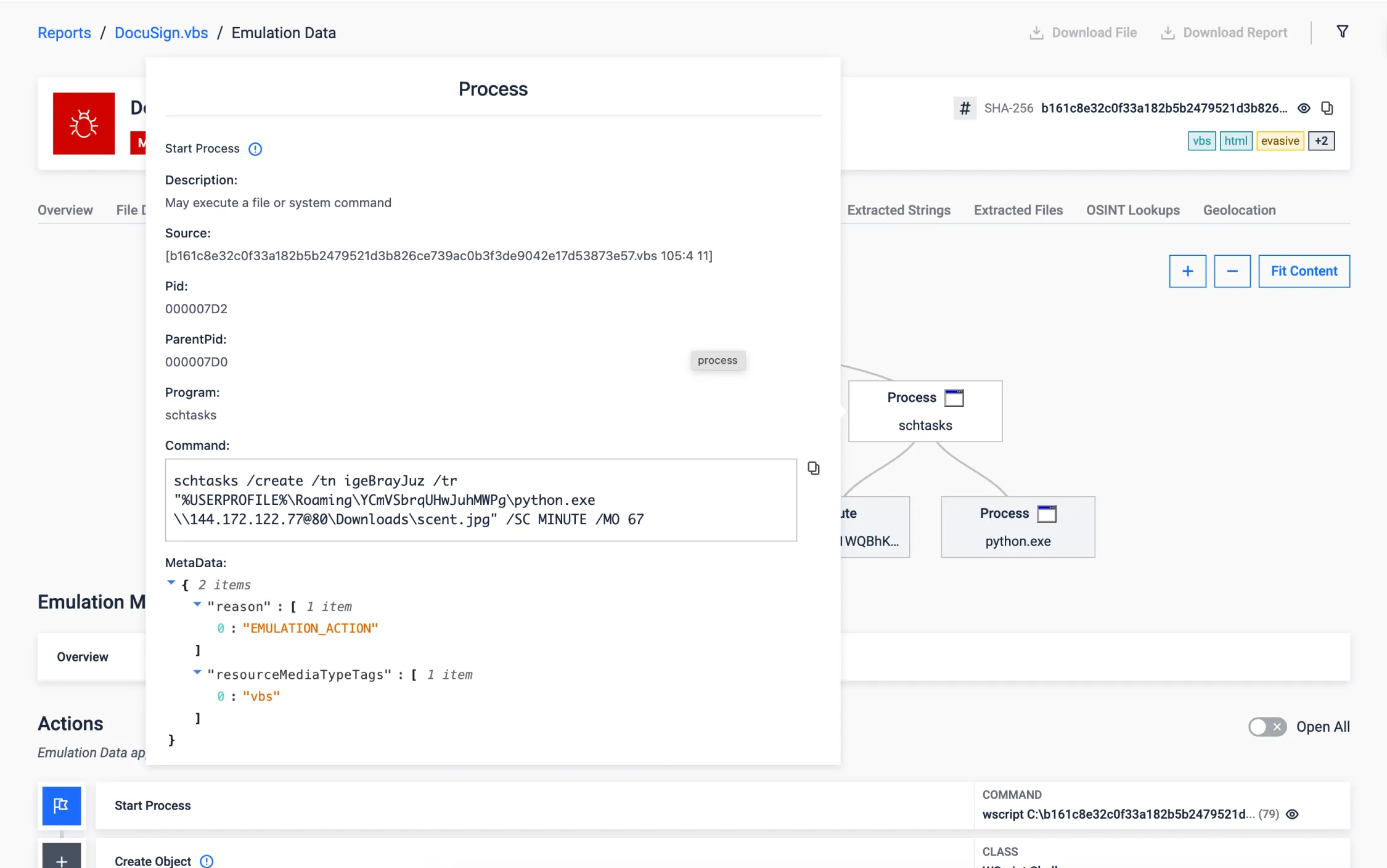

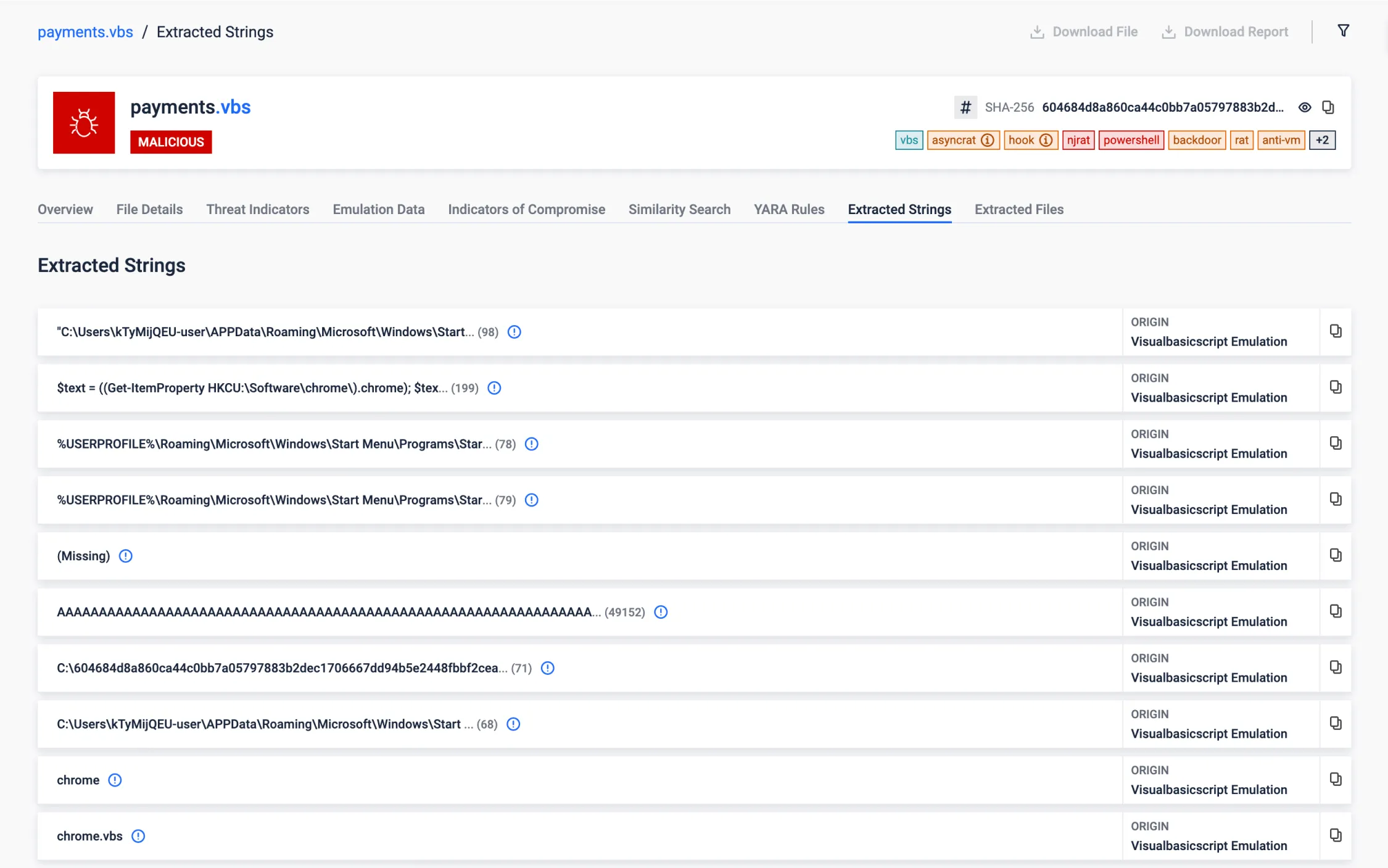

Sandbox Evasão através do Programador de Tarefas

A utilização do Agendador de Tarefas do Windows para executar cargas maliciosas mais tarde é uma técnica furtiva para contornar os ambientes de caixa de areia vistos em ameaças recentes. Explora o atraso na execução para contornar eficazmente a curta janela de análise típica das caixas de areia.

A amostra seguinte é um VBScript ofuscado que descarrega o payload malicioso e cria uma tarefa agendada para o executar 67 minutos mais tarde. As sandboxes tradicionais mantêm a execução durante apenas alguns minutos e o comportamento malicioso nunca seria exposto. Por outro lado, o nosso emulador de VBScript é capaz de detetar e ultrapassar esta técnica de evasão (T1497), adaptando o ambiente de execução para continuar a análise e obtendo o relatório completo em 12 segundos.

Reflexão .NET

NET Reflection é um recurso poderoso fornecido pelo .NET framework que permite que os programas inspecionem e manipulem a estrutura e o comportamento de um arquivo .NET em tempo de execução. Permite o exame de assemblies, módulos e tipos, bem como a capacidade de criar dinamicamente instâncias de tipos, invocar métodos e aceder a campos e propriedades.

O malware pode utilizar a reflexão para carregar e executar dinamicamente código de assemblies que não são referenciados no momento da compilação, permitindo ir buscar cargas úteis adicionais a servidores remotos (ou escondidas no ficheiro atual) e executá-las sem as escrever no disco, reduzindo o risco de deteção.

Neste caso, podemos ver como o VBScript analisado carrega e executa um assembly .NET na memória diretamente a partir de bytes armazenados num registo do Windows.

XOR Desencriptação da carga útil armazenada no recurso PE

Esta funcionalidade permite revelar artefactos ocultos encriptados nos recursos PE. Os artefactos maliciosos são frequentemente encriptados para evitar a deteção e ocultar a verdadeira intenção da amostra. A revelação destes artefactos é essencial, uma vez que normalmente contêm dados críticos (como informação C2) ou cargas úteis. Ao extraí-los, a área restrita pode fornecer uma análise mais profunda, com maior probabilidade de identificar os IOCs mais valiosos.

Esta amostra armazena os artefactos encriptados utilizando o algoritmo XOR, simples mas eficiente para evitar a deteção. Analisando padrões nos dados encriptados, a chave de encriptação pode ser adivinhada, permitindo desencriptar o oculto.

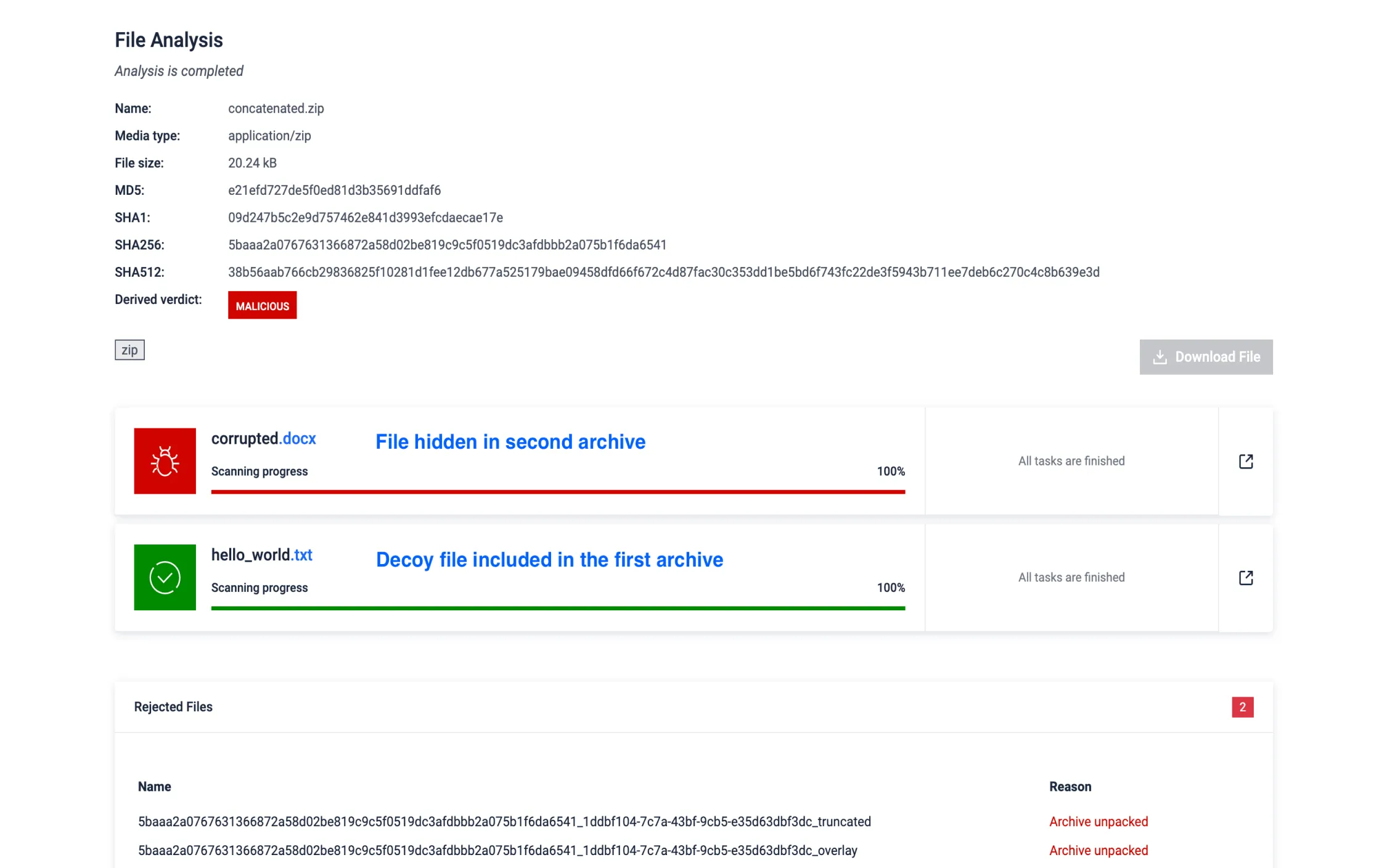

Concentração de Arquivo Evasivo

Os atacantes utilizam a concatenação de arquivos para esconder malware, juntando vários arquivos num único ficheiro, explorando a forma como diferentes ferramentas os processam. Esta técnica cria vários diretórios centrais - elementos estruturais chave utilizados pelos gestores de arquivos - causando discrepâncias durante a extração e permitindo contornar a deteção de conteúdo malicioso escondido em partes negligenciadas do arquivo.

O MD Sandbox detecta e extrai o conteúdo de todos os arquivos concatenados, garantindo que nenhum arquivo seja perdido e neutralizando efetivamente essa técnica evasiva.

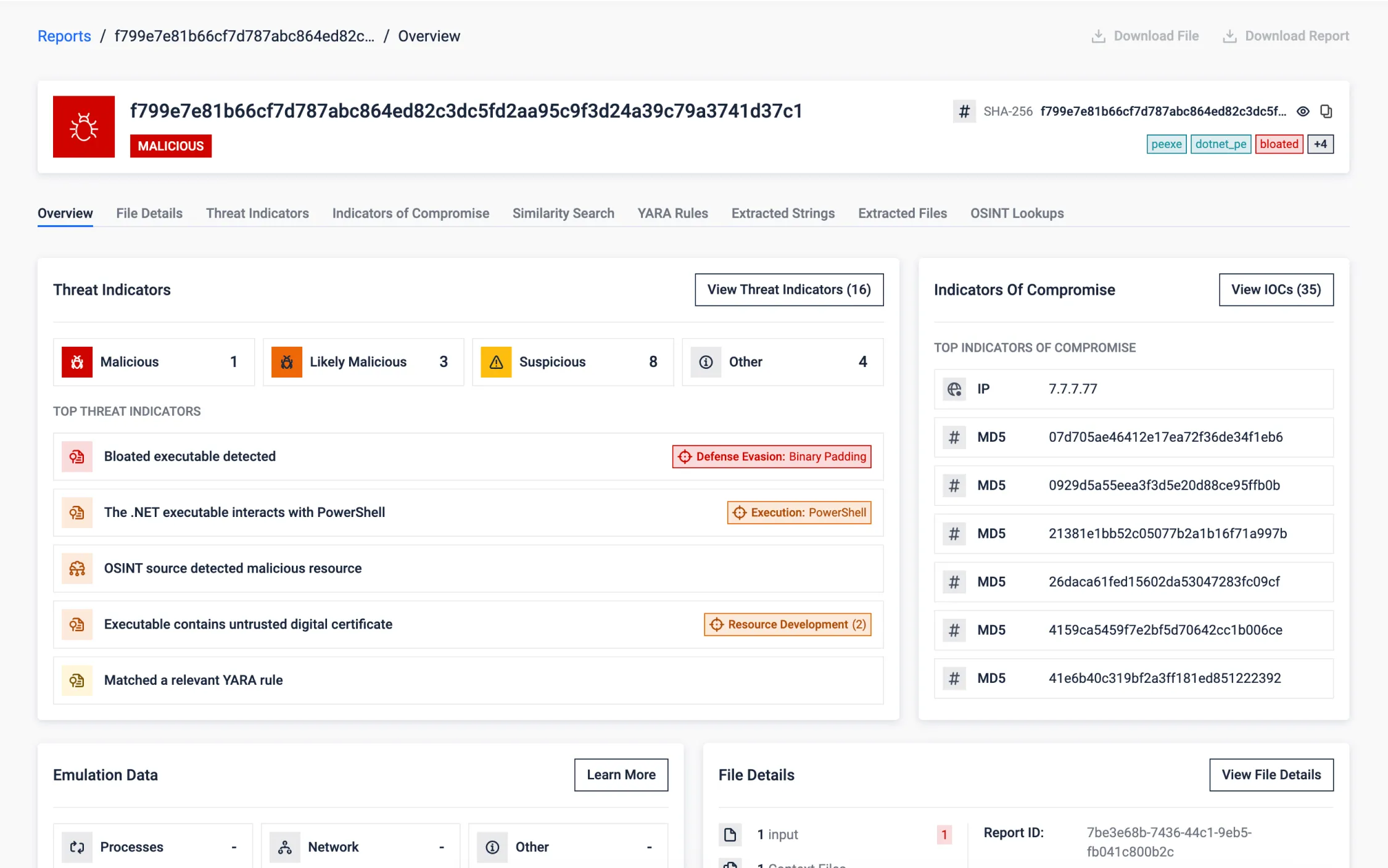

Atenuando executáveis inchados

Os agentes de ameaças incham intencionalmente os executáveis com dados inúteis para evitar a deteção, explorando as limitações de recursos e de tempo de análise nas caixas de areia. Esta técnica de evasão procura sobrecarregar as ferramentas ou contornar as análises ultrapassando os limites de tempo.

A sandbox MD detecta executáveis inchados antecipadamente, remove dados inúteis e processa um ficheiro mais pequeno para uma análise eficiente. Este processo de debloating visa vários métodos, incluindo lixo em sobreposições, secções PE e certificados, assegurando uma deteção precisa e conservando os recursos originais.

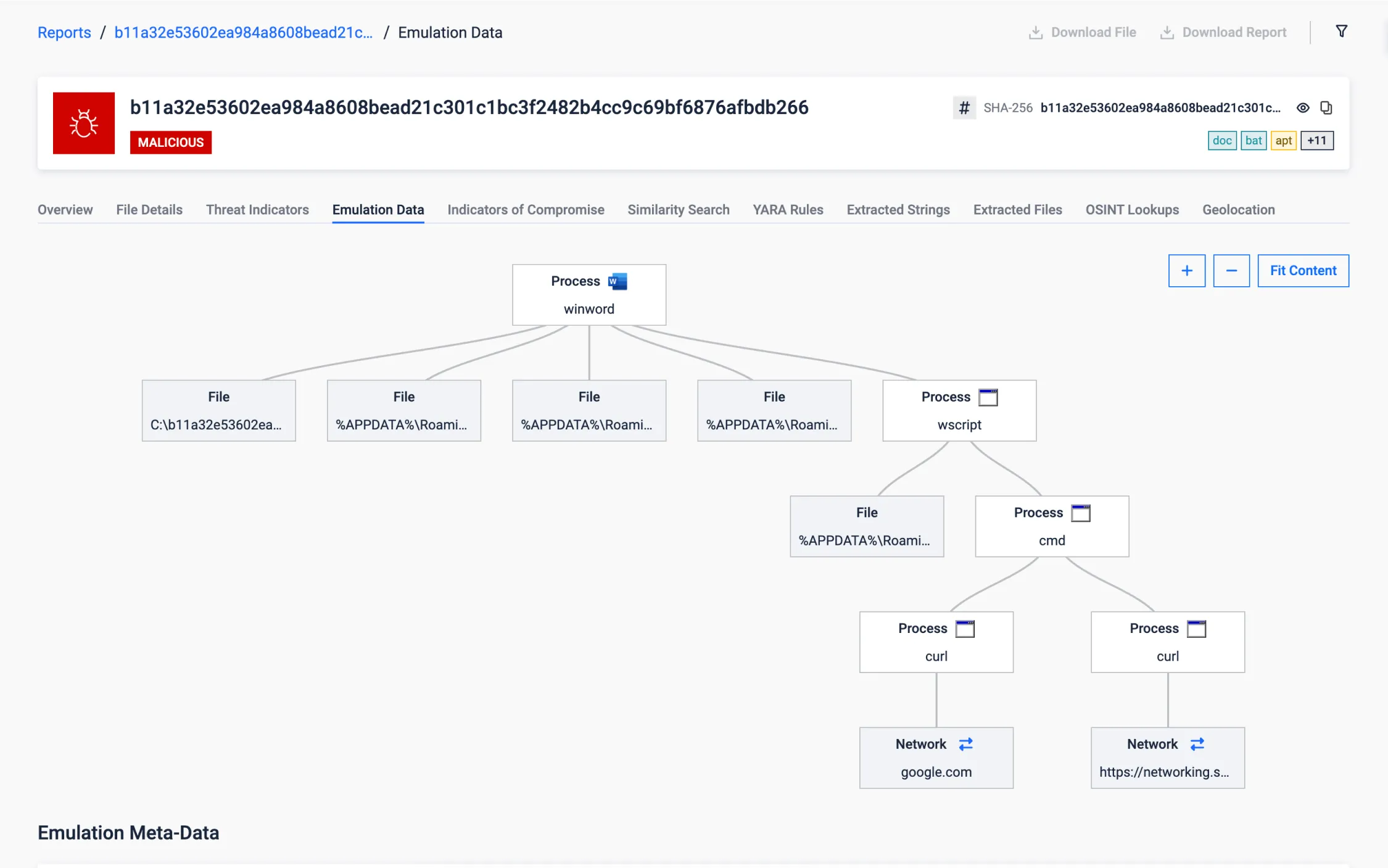

Documento que visa as infra-estruturas críticas

Este documento do Office visa infra-estruturas críticas no Irão (com conteúdo em persa) para roubar informações sensíveis, como credenciais e documentos, e faz periodicamente capturas de ecrã, potencialmente para fins de espionagem.

Depois de estabelecer a persistência, efectua uma verificação inicial furtiva da conetividade com a Internet (em relação a um domínio de confiança como google.com) para garantir uma ligação fiável, adiando outras acções até que as condições da rede permitam que o ataque prossiga. Trata-se de uma tática comummente observada em ataques a infra-estruturas críticas, ambientes em que o acesso à Internet pode ser intermitente ou restrito.

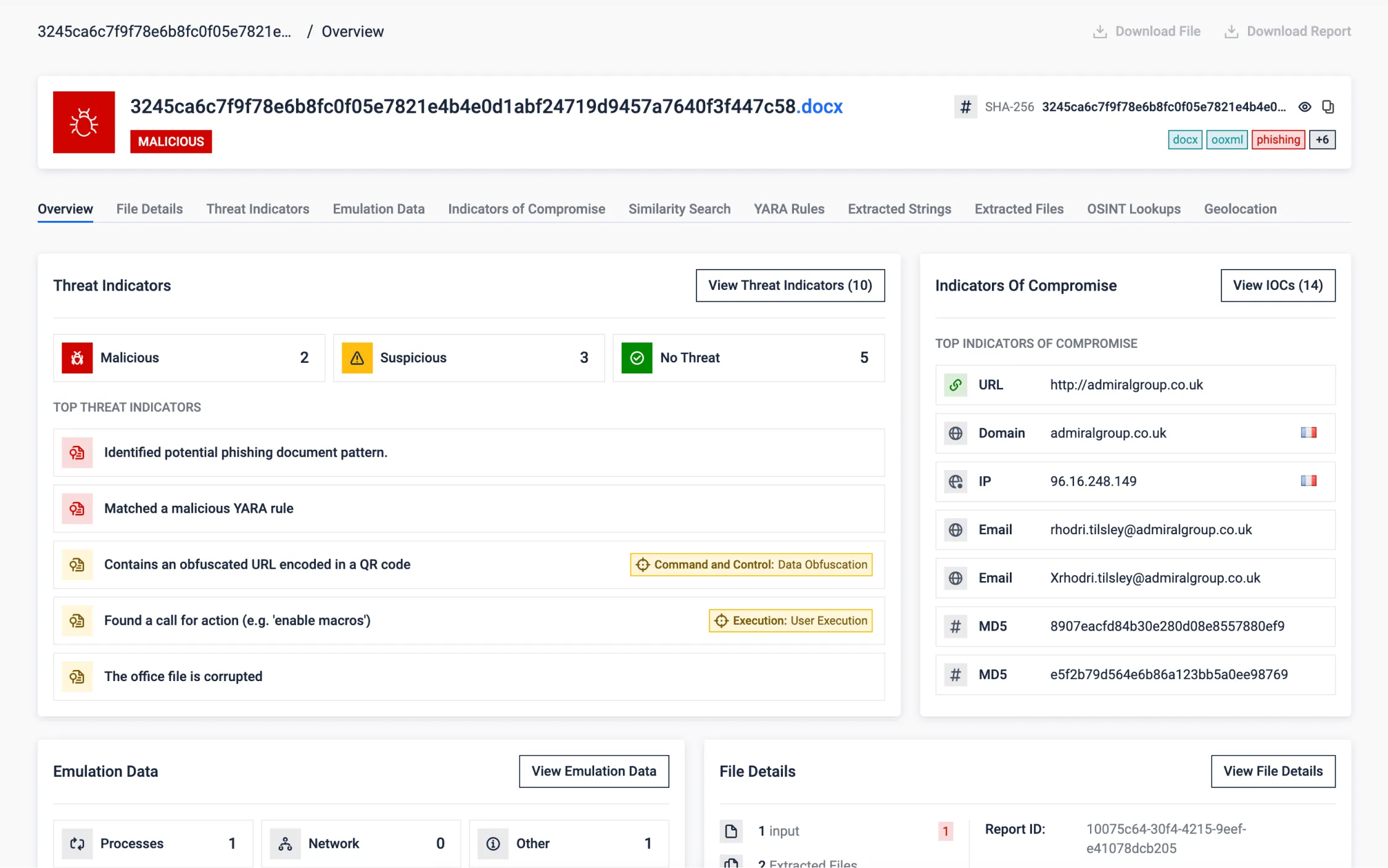

Evasão através de documentos OOXML (Office) corrompidos

Os investigadores descobriram documentos OOXML (documentos de escritório modernos) intencionalmente corrompidos. Ao modificar o conteúdo binário perto dos cabeçalhos internos dos ficheiros, os ficheiros propositadamente corrompidos podem ser detectados erradamente como ficheiros ZIP por análises automáticas que tentarão extrair ficheiros comprimidos.

Os visualizadores de documentos reparam automaticamente o documento após a sua abertura. Nesta altura, apesar de o documento conter conteúdo de phishing, pode ter efetivamente contornado as defesas. A análise automatizada não será capaz de ler o seu conteúdo e, por conseguinte, não detectará os indicadores relevantes.

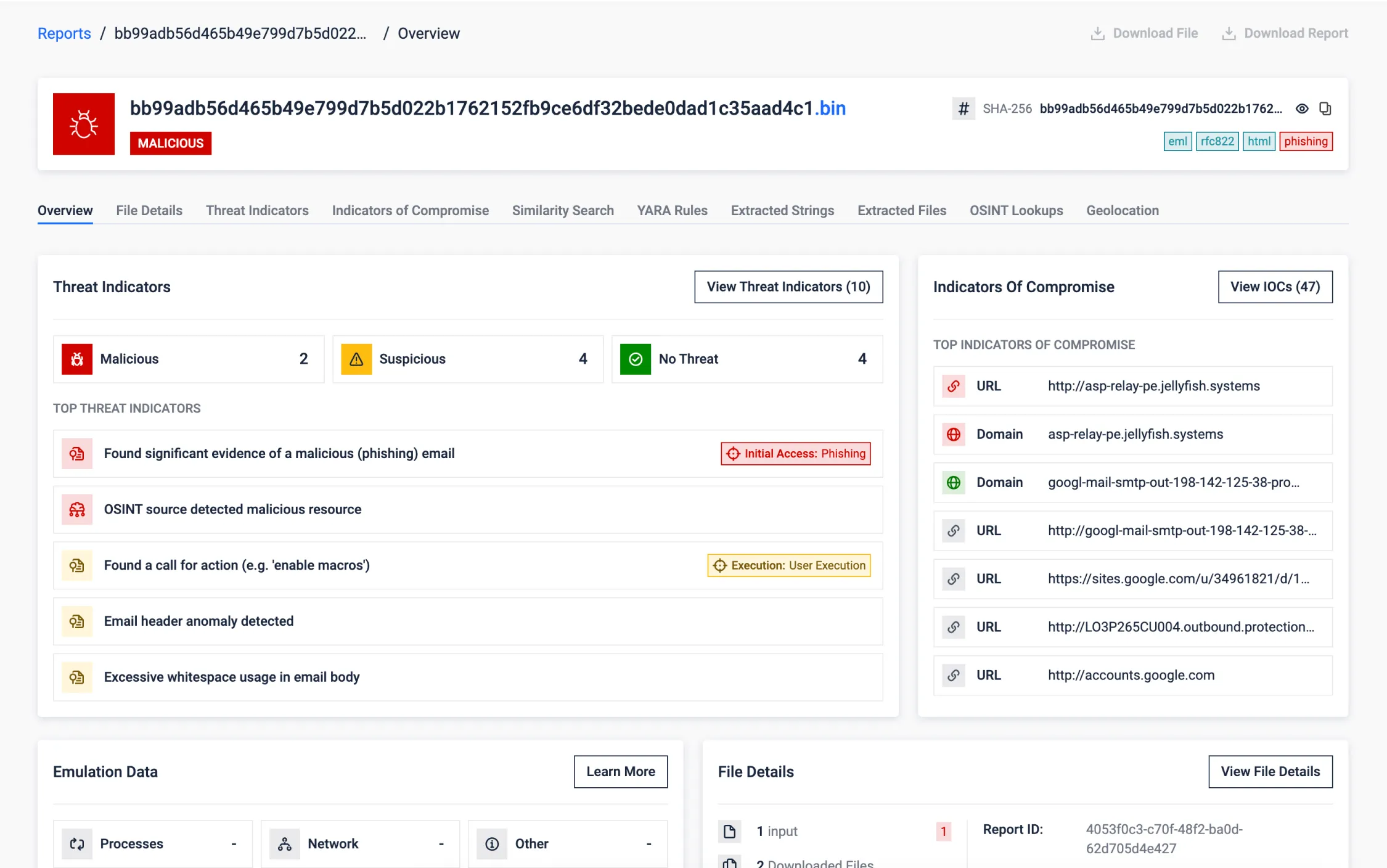

Deteção de ataques de repetição DKIM do Google

Os mecanismos de autenticação de e-mail como SPF, DKIM e DMARC são essenciais, mas os atacantes sofisticados podem, por vezes, contorná-los. Este exemplo mostra um cenário em que um e-mail, apesar de ser autenticamente assinado pelo Google e passar nas verificações padrão, foi identificado como malicioso pelo MetaDefender Sandbox.

MetaDefender Sandbox detectou várias anomalias juntamente com outros indicadores:

- Violação dos limites do DKIM: Conteúdo identificado adicionado para além do âmbito da assinatura DKIM.

- Técnicas de ofuscação: Detectado espaço em branco excessivo utilizado para esconder intenções maliciosas.

- Padrões de phishing: Reconheceu os apelos urgentes à ação caraterísticos das tentativas de phishing.

- Análise de cabeçalhos: Anomalias assinaladas nos cabeçalhos de correio eletrónico associadas a abusos da aplicação OAuth.

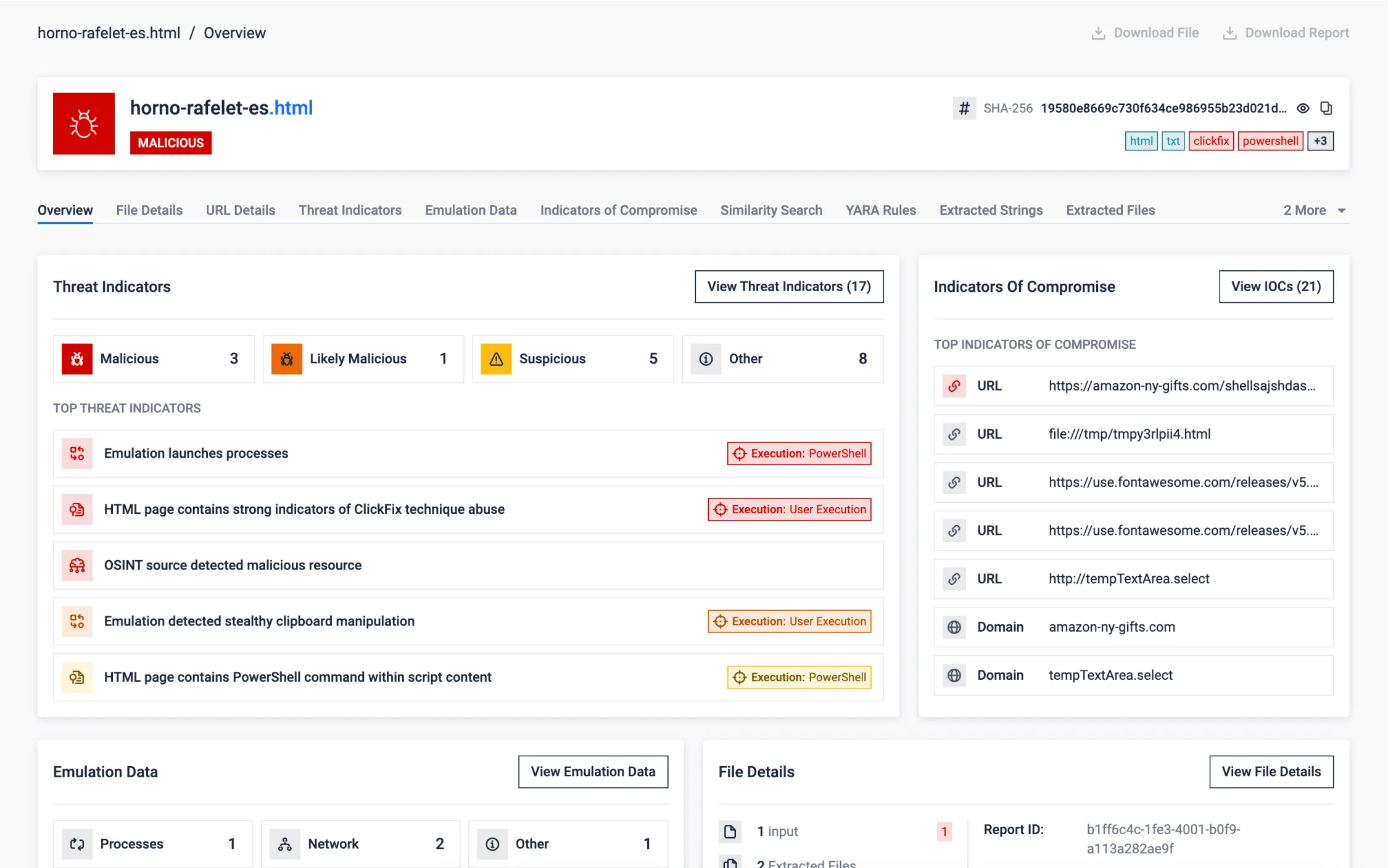

ClickFix, uma técnica de engenharia social em voga

O ClickFix é uma ameaça emergente baseada na Web que utiliza a engenharia social para enganar silenciosamente os utilizadores e levá-los a executar comandos maliciosos. Ao contrário do phishing tradicional, o ClickFix opera através de elementos UX enganadores e da manipulação da área de transferência, em vez de descarregamentos de ficheiros ou roubo de credenciais.

O site ClickFix apresenta um falso reCAPTCHA ou ecrã de "proteção de bot" para parecer legítimo. É então pedido ao utilizador que se verifique a si próprio - muitas vezes através de uma interação inofensiva - enquanto, em segundo plano, é executado silenciosamente um código JavaScript ofuscado. Este script descodifica dinamicamente um comando malicioso e copia-o diretamente para a área de transferência do sistema. Em seguida, o utilizador recebe instruções enganadoras e é guiado para executar o malware, sem se aperceber do perigo.

O ClickFix destaca a forma como técnicas simples da Web, combinadas com o engano do utilizador, podem contornar eficazmente as camadas de segurança tradicionais, tornando a análise da caixa de areia essencial para descobrir ataques furtivos e de baixa pegada como este.

MetaDefender Sandbox analisa essa ameaça de ponta a ponta. A sandbox começa por renderizar o URL malicioso e aplicar modelos de deteção de phishing para identificar conteúdo suspeito. Em seguida, extrai e emula o JavaScript, simulando as acções do utilizador até chegar ao momento crítico em que a área de transferência é modificada. Uma vez que o comando oculto é capturado, ele é emulado, permitindo que a sandbox rastreie completamente o fluxo de execução malicioso. Isto não só expõe a tática baseada na área de transferência, como também revela o comportamento do payload e a cadeia de infeção.

Ataque à Supply Chain

O ataque à cadeia de fornecimento da SolarWinds exemplifica como alterações mínimas de código em software fiável podem permitir violações maciças, contornando as defesas de segurança tradicionais. Os agentes da ameaça injectaram uma backdoor furtiva numa DLL legítima, incorporando lógica maliciosa e preservando a funcionalidade original. A carga útil foi executada silenciosamente num thread paralelo, imitando componentes legítimos. Com uma assinatura digital válida e um comportamento contínuo, a DLL evitou a deteção e concedeu acesso secreto a milhares de vítimas de alto perfil. O comprometimento do pipeline de construção transformou atualizações confiáveis em um veículo para intrusão global.

Embora um backdoor de 4.000 linhas possa parecer significativo, no contexto de um código-fonte de uma grande empresa, ele é facilmente ignorado. É aqui que MetaDefender Sandbox se destaca: ele não inspeciona apenas o código, ele observa o que o software faz. Assinala desvios do comportamento normal, orientando os analistas para o que realmente importa - cortando o ruído para destacar ameaças que as revisões tradicionais provavelmente deixariam passar.

Detonator - A busca sem fim

para detecção de zero-day

A história por trás da tecnologia de análise dinâmica líder do setor OPSWAT

Confiança a nível mundial para defender o que é crítico

OPSWAT a confiança de mais de 1.900 organizações em todo o mundo para proteger os seus dados, ativos e redes críticos contra ameaças provenientes de dispositivos e arquivos

.

Comunidade FileScan.io

Descubra ameaças ocultas com análises perspicazes de malware

com a tecnologia MetaDefender

OPSWAT— experimente gratuitamente.

Apoiar a conformidade

com os requisitos regulamentares

À medida que os ciberataques e os agentes que os executam se tornam mais sofisticados, os órgãos governamentais em todo o mundo estão a implementar regulamentações

para garantir que as infraestruturas críticas estejam a fazer o necessário para se manterem seguras.

Comece em 3 passos simples

Recursos recomendados

MetaDefender para Core

Pesquisa de detecção e resposta da SANS 2025

Relatório do cenário de ameaças OPSWAT 2025

FAQs

O Aether é a solução unificada de deteção de zero-day que combina emulação em sandbox + reputação de ameaças + pesquisa de similaridade por ML + Threat Intelligence avançada Threat Intelligence uma únicaAPI fácil de usar para analistas.

Ele usa emulação no nível da CPU (não VMs identificáveis) para forçar o malware a executar sua lógica real, descompactar cargas úteis apenas na memória e expor evasões (loops de suspensão, geofencing, carregadores .NET, esteganografia) com velocidade e escala.

O Aether baseia-se no mesmo motor de sandboxing baseado em emulação utilizado no Adaptive Sandbox amplia-o com correlação inteligente, enriquecimento automatizado e caça a ameaças.

- Sandbox motor de análise.

- Aether = solução completa de deteção de zero-day construída em torno desse motor.

O Aether usa emulação no nível da CPU em vez de máquinas virtuais completas. Isso significa segundos em vez de minutos por análise, com maior rendimento, maior resistência à evasão e escalabilidade mais fácil entre as implementações.

Veredicto claro + pontuação de ameaça, comportamentos em tempo real e mapeamento MITRE, cargas/configurações descompactadas, indicadores de rede/C2 e IOCs exportáveis (MISP/STIX) prontos para bloqueio e caça, além de similaridade ML para agrupar campanhas relacionadas.

Implemente-o no local (incluindo totalmente isolado), na sua nuvem ou utilize-o através API. É leve em termos operacionais: as atualizações de deteção desacopladas são enviadas continuamente e pode integrá-lo com SSO (SAML 2.0) e o seu sistema de tickets/SOAR.

Aponte um piloto para um fluxo de trabalho real (por exemplo, anexos de e-mail ou MFT recebidos) e espelhe o tráfego suspeito para o Aether durante 2 a 4 semanas; avalie novas detecções, tempo de triagem poupado e rendimento de IOC para construir o caso de ROI.